Mengaktifkan integrasi Defender for Endpoint

integrasi Microsoft Defender untuk Cloud dengan Microsoft Defender untuk Titik Akhir, menyediakan solusi keamanan titik akhir berbasis cloud yang menawarkan berbagai fitur. Integrasi ini menyediakan pengelolaan kerentanan dan penilaian berbasis risiko, yang membantu mengidentifikasi dan memprioritaskan kerentanan yang perlu ditangani. Solusinya juga mencakup pengurangan permukaan serangan, yang membantu meminimalkan permukaan serangan titik akhir, serta perlindungan berbasis perilaku dan bertenaga cloud untuk mendeteksi dan merespons ancaman. Selain itu, Microsoft Defender untuk Titik Akhir menawarkan deteksi dan respons titik akhir (EDR), penyelidikan dan remediasi otomatis, dan layanan perburuan terkelola untuk membantu organisasi mendeteksi, menyelidiki, dan merespons insiden keamanan dengan cepat.

Prasyarat

Sebelum dapat mengaktifkan integrasi Microsoft Defender untuk Titik Akhir dengan Defender untuk Cloud, Anda harus mengonfirmasi bahwa komputer Anda memenuhi persyaratan yang diperlukan untuk Defender for Endpoint:

Pastikan mesin terhubung ke Azure dan internet seperti yang diperlukan:

Mesin virtual Azure (Windows atau Linux) - Konfigurasikan pengaturan jaringan yang dijelaskan dalam konfigurasikan proxy perangkat dan pengaturan konektivitas internet: Windows atau Linux.

Komputer lokal - Menghubungkan komputer target Anda ke Azure Arc seperti yang dijelaskan di Menghubungkan komputer hibrid dengan server yang didukung Azure Arc.

Aktifkan Microsoft Defender untuk Server. Lihat Quickstart: Mengaktifkan Defender untuk Cloud's Enhanced Security Features.

Penting

Integrasi Defender for Cloud dengan Microsoft Defender for Endpoint diaktifkan secara default. Jadi, saat Anda mengaktifkan fitur keamanan yang ditingkatkan, Anda memberikan izin kepada Microsoft Defender untuk Server mengakses data Pertahanan Microsoft untuk Titik Akhir yang terkait dengan kerentanan, perangkat lunak yang diinstal, dan peringatan untuk titik akhir Anda.

Untuk server Windows, pastikan server Anda memenuhi persyaratan untuk onboarding Microsoft Defender untuk Titik Akhir.

Untuk server Linux, Anda harus menginstal Python. Python 3 direkomendasikan untuk semua distro, tetapi diperlukan untuk RHEL 8.x dan Ubuntu 20.04 atau lebih tinggi. Jika diperlukan, lihat Instruksi langkah demi langkah untuk Menginstal Python di Linux.

Jika Anda telah memindahkan langganan di antara penyewa Azure, beberapa langkah persiapan manual juga diperlukan. Untuk detailnya, hubungi dukungan Microsoft.

Mengaktifkan integrasi

Windows

Solusi terpadu Defender for Endpoint tidak menggunakan atau memerlukan penginstalan agen Analitik Log. Solusi terpadu secara otomatis disebarkan untuk server Azure Windows 2012 R2 dan 2016, server Windows yang terhubung melalui Azure Arc, dan server multicloud Windows yang terhubung melalui konektor multicloud.

Anda akan menyebarkan Defender untuk titik akhir ke mesin Windows Anda dengan salah satu dari dua cara - tergantung pada apakah Anda telah menyebarkannya ke mesin Windows Anda:

- Pengguna dengan Defender untuk Server diaktifkan dan Microsoft Defender untuk Titik Akhir disebarkan

- Pengguna yang belum pernah mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir

Pengguna dengan Defender untuk Server diaktifkan dan Microsoft Defender untuk Titik Akhir disebarkan

Jika Anda telah mengaktifkan integrasi dengan Defender for Endpoint, Anda memiliki kontrol penuh atas kapan dan apakah akan menyebarkan solusi terpadu Defender for Endpoint ke komputer Windows Anda.

Untuk menyebarkan solusi terpadu Defender for Endpoint, Anda perlu menggunakan panggilan REST API atau portal Azure:

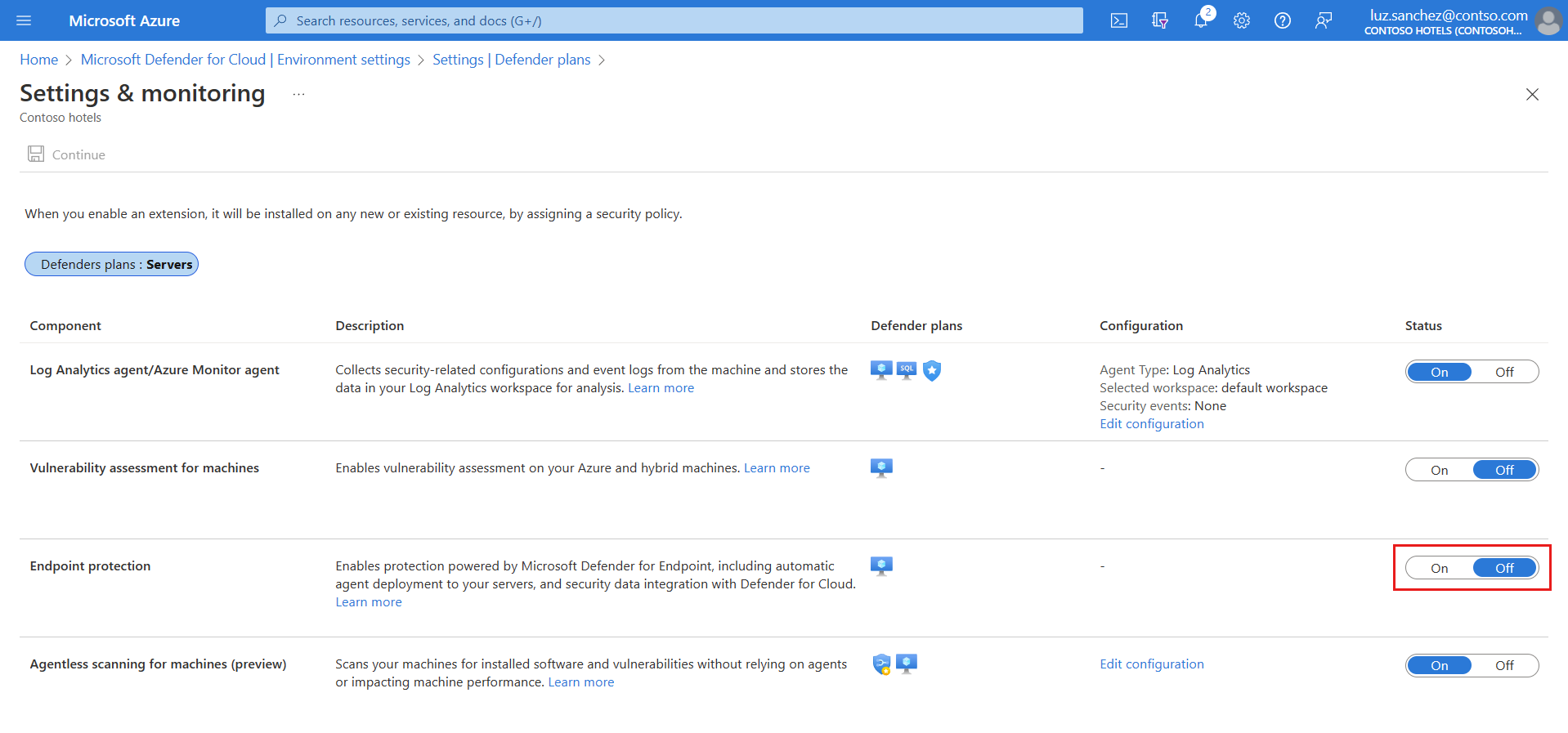

Dari menu Defender untuk Cloud, pilih Environment settings dan pilih langganan dengan mesin Windows yang ingin Anda terima Defender for Endpoint.

Di kolom Cakupan pemantauan paket Defender for Servers, pilih Pengaturan.

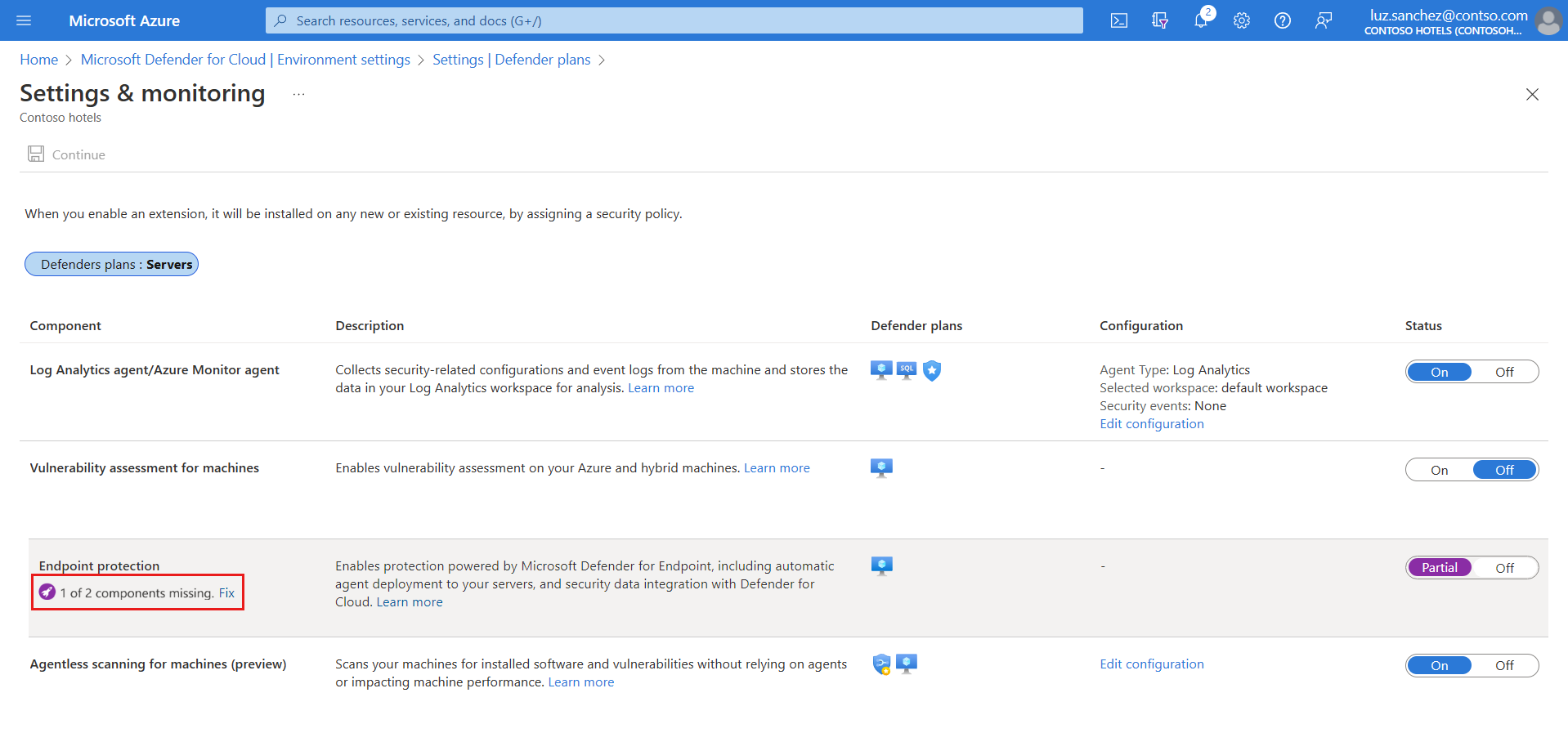

Status komponen Perlindungan titik akhir adalah Parsial, yang berarti bahwa tidak semua bagian komponen diaktifkan.

Catatan

Jika status Nonaktif, gunakan instruksi di Pengguna yang belum pernah mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir untuk Windows.

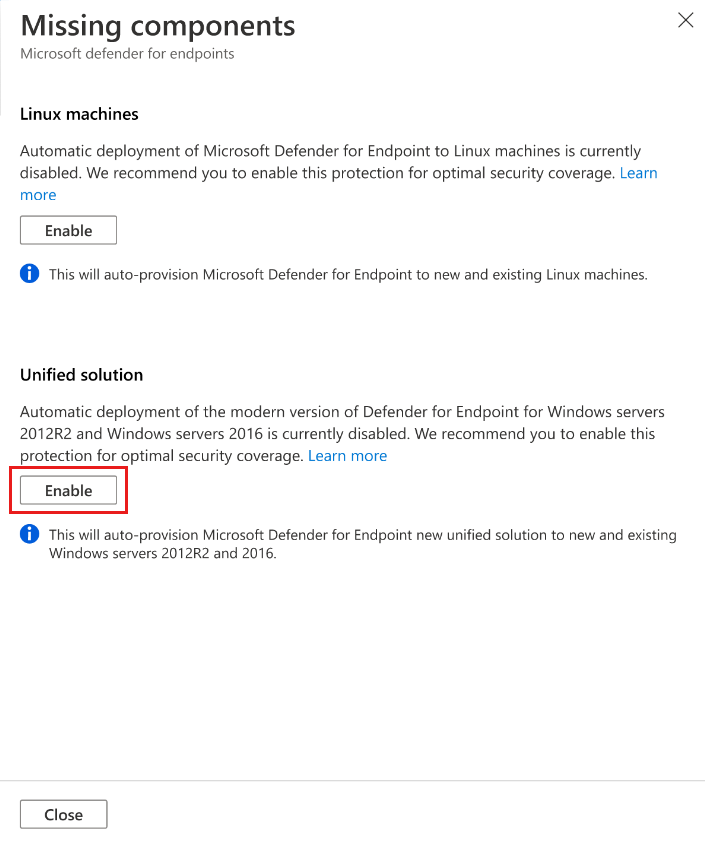

Pilih Perbaiki untuk melihat komponen yang tidak diaktifkan.

Untuk mengaktifkan solusi Terpadu untuk komputer Windows Server 2012 R2 dan 2016, pilih Aktifkan.

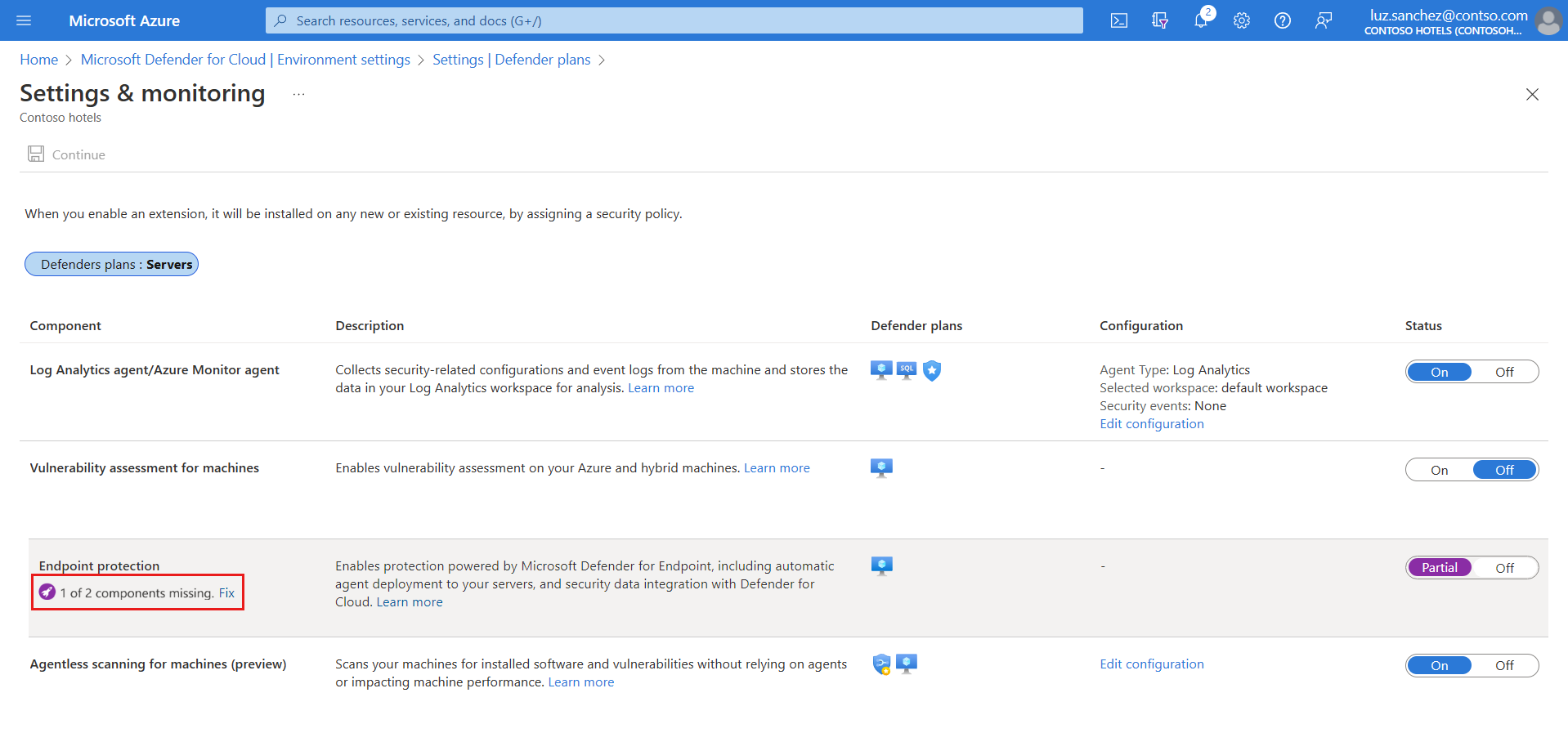

Untuk menyimpan perubahan, pilih Simpan di bagian atas halaman lalu pilih Lanjutkan di halaman Pengaturan dan pemantauan.

Microsoft Defender untuk Cloud akan:

- Hentikan proses Defender for Endpoint yang ada di agen Log Analytics yang mengumpulkan data untuk Defender for Servers.

- Instal solusi terpadu Pertahanan untuk Titik Akhir untuk semua komputer Windows Server 2012 R2 dan 2016 yang sudah ada dan baru.

Microsoft Defender untuk Cloud akan secara otomatis memasukkan mesin Anda ke Pertahanan Microsoft untuk Titik Akhir. Orientasi mungkin memakan waktu hingga 12 jam. Untuk mesin baru yang dibuat setelah integrasi diaktifkan, orientasi membutuhkan waktu hingga satu jam.

Catatan

Jika Anda memilih untuk tidak menyebarkan solusi terpadu Defender for Endpoint ke server Windows 2012 R2 dan 2016 di Defender untuk Server Paket 2 lalu menurunkan tingkat Pertahanan untuk Server ke Paket 1, solusi terpadu Pertahanan untuk Titik Akhir tidak disebarkan ke server tersebut sehingga penyebaran yang ada tidak diubah tanpa persetujuan eksplisit Anda.

Pengguna yang belum pernah mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir untuk Windows

Jika Anda belum pernah mengaktifkan integrasi untuk Windows, perlindungan Titik akhir memungkinkan Defender untuk Cloud untuk menyebarkan Defender for Endpoint ke komputer Windows dan Linux Anda.

Untuk menyebarkan solusi terpadu Defender for Endpoint, Anda harus menggunakan panggilan REST API atau portal Azure:

Dari menu Defender untuk Cloud, pilih Pengaturan lingkungan dan pilih langganan dengan mesin yang ingin Anda terima Defender untuk Titik Akhir.

Dalam status komponen Perlindungan titik akhir, pilih Aktif untuk mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir.

Solusi terpadu agen Defender for Endpoint disebarkan ke semua komputer dalam langganan yang dipilih.

Linux

Anda akan menyebarkan Defender for Endpoint ke komputer Linux Anda dengan salah satu cara ini, tergantung pada apakah Anda telah menyebarkannya ke komputer Windows Anda:

- Aktifkan untuk langganan tertentu di pengaturan lingkungan portal Azure

- Aktifkan untuk beberapa langganan di dasbor portal Azure

- Mengaktifkan untuk beberapa langganan dengan skrip PowerShell

Catatan

Saat Anda mengaktifkan penyebaran otomatis, penginstalan Defender for Endpoint for Linux akan dibatalkan pada komputer dengan layanan yang sudah ada sebelumnya menggunakan fanotify dan layanan lain yang juga dapat menyebabkan Defender for Endpoint rusak atau mungkin dipengaruhi oleh Defender for Endpoint, seperti layanan keamanan. Setelah Anda memvalidasi potensi masalah kompatibilitas, kami sarankan Anda menginstal Defender for Endpoint secara manual di server ini.

Pengguna yang sudah ada dengan fitur keamanan yang ditingkatkan Defender untuk Cloud dan Pertahanan Microsoft untuk Titik Akhir Windows

Jika Anda telah mengaktifkan integrasi dengan Pertahanan untuk Titik Akhir untuk Windows, Anda memiliki kendali penuh atas kapan dan apakah akan menerapkan Pertahanan untuk Titik Akhir ke komputer Linux Anda.

Dari menu Defender untuk Cloud, pilih Environment settings dan pilih langganan dengan mesin Linux yang ingin Anda terima Defender for Endpoint.

Di kolom Cakupan pemantauan paket Defender for Server, pilih Pengaturan.

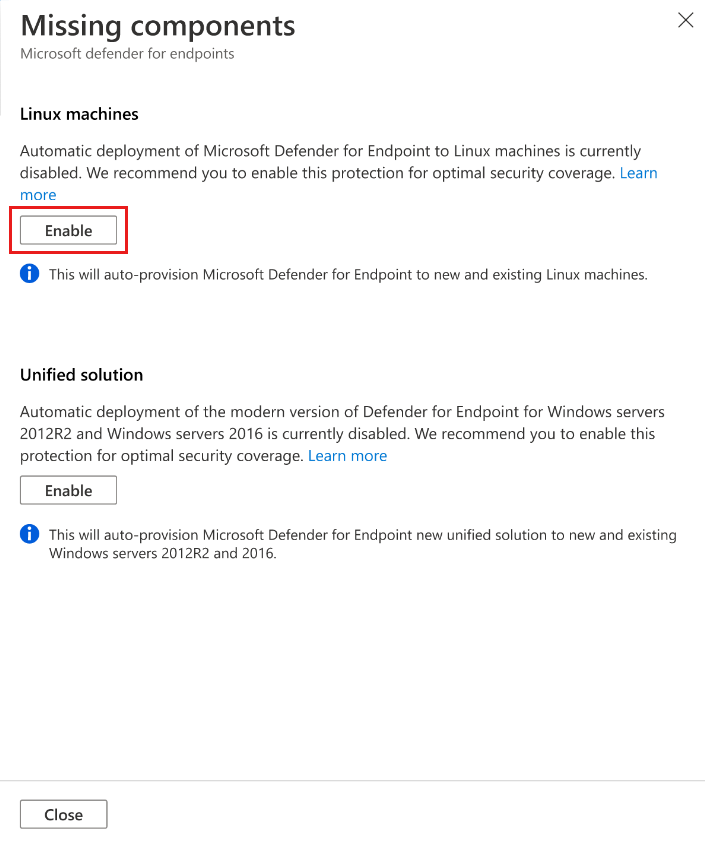

Status komponen Perlindungan titik akhir adalah Parsial, yang berarti bahwa tidak semua bagian komponen diaktifkan.

Catatan

Jika status Nonaktif tidak dipilih, gunakan instruksi di Pengguna yang belum pernah mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir untuk Windows.

Pilih Perbaiki untuk melihat komponen yang tidak diaktifkan.

Untuk mengaktifkan penyebaran ke komputer Linux, pilih Aktifkan.

Untuk menyimpan perubahan, pilih Simpan di bagian atas halaman lalu pilih Lanjutkan di halaman Pengaturan dan pemantauan.

Microsoft Defender untuk Cloud akan:

- Secara otomatis melakukan onboarding untuk komputer Linux Anda ke Pertahanan untuk Titik Akhir

- Deteksi penginstalan Defender for Endpoint sebelumnya dan konfigurasikan ulang agar terintegrasi dengan Defender untuk Cloud

Microsoft Defender untuk Cloud akan secara otomatis memasukkan mesin Anda ke Pertahanan Microsoft untuk Titik Akhir. Orientasi mungkin memakan waktu hingga 12 jam. Untuk mesin baru yang dibuat setelah integrasi diaktifkan, orientasi membutuhkan waktu hingga satu jam.

Catatan

Saat berikutnya Anda kembali ke laman portal Azure ini, tombol Aktifkan untuk komputer Linux tidak akan ditampilkan. Untuk menonaktifkan integrasi untuk Linux, Anda juga harus menonaktifkannya untuk Windows dengan menonaktifkan tombol di Endpoint Protection, dan memilih Lanjutkan.

Untuk memverifikasi penginstalan Pertahanan untuk Titik Akhir pada komputer Linux, jalankan perintah shell berikut pada komputer Anda:

mdatp healthJika Pertahanan Microsoft untuk Titik Akhir sudah diinstal, Anda akan melihat status kesehatannya:

healthy : truelicensed: trueSelain itu, di portal Microsoft Azure, Anda akan melihat ekstensi Azure baru pada mesin Anda yang disebut

MDE.Linux.

Pengguna baru yang belum pernah mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir untuk Windows

Jika Anda belum pernah mengaktifkan integrasi untuk Windows, perlindungan titik akhir memungkinkan Defender untuk Cloud untuk menyebarkan Defender for Endpoint ke komputer Windows dan Linux Anda.

Dari menu Defender untuk Cloud, pilih Environment settings dan pilih langganan dengan mesin Linux yang ingin Anda terima Defender for Endpoint.

Di kolom Cakupan pemantauan paket Defender for Server, pilih Pengaturan.

Dalam status komponen Perlindungan titik akhir, pilih Aktif untuk mengaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir.

Microsoft Defender untuk Cloud akan:

- Secara otomatis melakukan onboarding untuk komputer Windows dan Linux Anda ke Pertahanan untuk Titik Akhir

- Deteksi penginstalan Defender for Endpoint sebelumnya dan konfigurasikan ulang agar terintegrasi dengan Defender untuk Cloud

Orientasi mungkin memakan waktu hingga 1 jam.

Pilih Lanjutkan dan Simpan untuk menyimpan pengaturan Anda.

Untuk memverifikasi penginstalan Pertahanan untuk Titik Akhir pada komputer Linux, jalankan perintah shell berikut pada komputer Anda:

mdatp healthJika Pertahanan Microsoft untuk Titik Akhir sudah diinstal, Anda akan melihat status kesehatannya:

healthy : truelicensed: trueSelain itu, di portal Microsoft, Azure Anda akan melihat ekstensi Azure baru pada mesin Anda yang disebut

MDE.Linux.

Mengaktifkan beberapa langganan di dasbor portal Azure

Jika satu atau beberapa langganan Anda tidak mengaktifkan perlindungan Titik Akhir untuk komputer Linux, Anda akan melihat panel wawasan di dasbor Defender untuk Cloud. Panel wawasan memberi tahu Anda tentang langganan yang mengaktifkan integrasi Defender for Endpoint untuk komputer Windows, tetapi tidak untuk komputer Linux. Anda dapat menggunakan panel wawasan untuk melihat langganan yang terpengaruh dengan jumlah sumber daya yang terpengaruh di setiap langganan. Langganan yang tidak memiliki komputer Linux tidak menunjukkan sumber daya yang terpengaruh. Anda kemudian dapat memilih langganan untuk mengaktifkan perlindungan titik akhir untuk integrasi Linux.

Setelah Anda memilih Aktifkan di panel wawasan, Defender untuk Cloud:

- Secara otomatis melakukan onboarding komputer Linux Anda ke Defender for Endpoint di langganan yang dipilih.

- Mendeteksi penginstalan Defender for Endpoint sebelumnya dan mengonfigurasi ulang untuk diintegrasikan dengan Defender untuk Cloud.

Gunakan buku kerja status Defender for Endpoint untuk memverifikasi status penginstalan dan penyebaran Defender for Endpoint pada komputer Linux.

Mengaktifkan beberapa langganan dengan skrip PowerShell

Gunakan skrip PowerShell kami dari repositori GitHub Defender untuk Cloud untuk mengaktifkan perlindungan titik akhir pada komputer Linux yang berada dalam beberapa langganan.

Mengelola konfigurasi pembaruan otomatis untuk Linux

Di Windows, pembaruan versi Defender for Endpoint disediakan melalui pembaruan basis pengetahuan berkelanjutan; di Linux Anda perlu memperbarui paket Defender for Endpoint. Saat Anda menggunakan Defender untuk Server dengan MDE.Linux ekstensi, pembaruan otomatis untuk Microsoft Defender untuk Titik Akhir diaktifkan secara default. Jika Anda ingin mengelola pembaruan versi Defender for Endpoint secara manual, Anda dapat menonaktifkan pembaruan otomatis di komputer Anda. Untuk melakukannya, tambahkan tag berikut untuk komputer yang di-onboarding dengan MDE.Linux ekstensi.

- Nama tag: 'ExcludeMdeAutoUpdate'

- Nilai tag: 'true'

Konfigurasi ini didukung untuk Komputer Virtual Azure dan komputer Azure Arc, tempat MDE.Linux ekstensi memulai pembaruan otomatis.

Mengaktifkan solusi terpadu Microsoft Defender untuk Titik Akhir dalam skala besar

Anda juga dapat mengaktifkan solusi terpadu Defender for Endpoint dalam skala besar melalui REST API yang disediakan versi 2022-05-01. Untuk detail selengkapnya, lihat dokumentasi API.

Berikut adalah contoh isi permintaan untuk permintaan PUT untuk mengaktifkan solusi terpadu Defender for Endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Melacak status penyebaran MDE

Anda dapat menggunakan buku kerja status penyebaran Defender for Endpoint untuk melacak status penyebaran Defender for Endpoint di komputer Azure VM dan non-Azure Anda yang tersambung melalui Azure Arc. Buku kerja interaktif menyediakan gambaran umum komputer di lingkungan Anda yang memperlihatkan status penyebaran ekstensi Microsoft Defender untuk Titik Akhir mereka.

Mengakses portal Microsoft Defender for Endpoint

Pastikan akun pengguna memiliki izin yang diperlukan. Pelajari selengkapnya di Menetapkan akses pengguna ke Security Center Microsoft Defender.

Periksa apakah Anda memiliki proksi atau firewall yang memblokir lalu lintas anonim. Sensor Defender for Endpoint terhubung dari konteks sistem, sehingga lalu lintas anonim harus diizinkan. Untuk memastikan akses tanpa hambatan ke portal Defender for Endpoint, ikuti petunjuk di Mengaktifkan akses ke URL layanan di server proksi.

Buka Portal Pertahanan Microsoft. Pelajari tentang Microsoft Defender untuk Titik Akhir di Microsoft Defender XDR.

Mengirim pemberitahuan pengujian

Untuk menghasilkan pemberitahuan pengujian benign dari Pertahanan untuk Titik Akhir, pilih tab untuk sistem operasi yang relevan dari titik akhir Anda:

Uji di Windows

Untuk titik akhir yang menjalankan Windows:

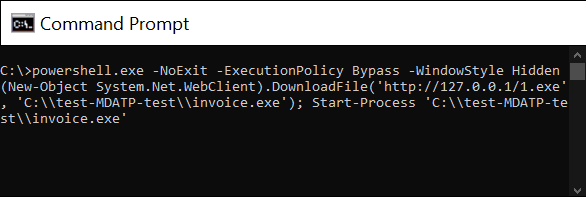

Buat folder 'C:\uji-MDATP-uji'.

Gunakan Desktop Jauh untuk mengakses mesin Anda.

Membuka jendela baris perintah.

Pada permintaan, salin dan jalankan perintah berikut. Jendela wantian perintah akan menutup secara otomatis.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Jika perintah berhasil, Anda akan melihat peringatan baru di dasbor perlindungan beban kerja dan portal Microsoft Defender untuk Endpoint. Peringatan ini mungkin perlu waktu beberapa menit untuk muncul.

Untuk meninjau peringatan di Defender untuk Cloud, buka Peringatan keamanan>CommandLine PowerShell yang Mencurigakan.

Dari jendela investigasi, pilih tautan untuk membuka portal Microsoft Defender for Endpoint.

Tip

Peringatan dipicu dengan tingkat keparahan Informasi.

Uji di Linux

Untuk titik akhir yang menjalankan Linux:

Unduh alat pemberitahuan pengujian dari: https://aka.ms/LinuxDIY

Ekstrak isi file zip dan jalankan skrip shell ini:

./mde_linux_edr_diyJika perintah berhasil, Anda akan melihat peringatan baru di dasbor perlindungan beban kerja dan portal Microsoft Defender untuk Endpoint. Peringatan ini mungkin perlu waktu beberapa menit untuk muncul.

Untuk meninjau pemberitahuan di Defender untuk Cloud, buka Pemberitahuan keamanan>Pencacahan file dengan data sensitif.

Dari jendela investigasi, pilih tautan untuk membuka portal Microsoft Defender for Endpoint.

Tip

Peringatan dipicu dengan tingkat keparahan Rendah.

Menghapus Defender for Endpoint dari mesin

Untuk menghapus solusi Defender for Endpoint dari mesin Anda:

Nonaktifkan integrasi:

- Dari menu Defender untuk Cloud, pilih Pengaturan lingkungan dan pilih langganan dengan mesin yang relevan.

- Di halaman Paket defender, pilih Pengaturan & Pemantauan.

- Dalam status komponen Perlindungan titik akhir, pilih Nonaktif untuk menonaktifkan integrasi dengan Microsoft Defender untuk Titik Akhir.

- Pilih Lanjutkan dan Simpan untuk menyimpan pengaturan Anda.

Hapus MDE. Windows/MDE. Ekstensi Linux dari mesin.

Ikuti langkah-langkah di Perangkat offboard dari layanan Microsoft Defender for Endpoint dari dokumentasi Defender for Endpoint.

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk