Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menunjukkan cara mengaktifkan dan mengonfigurasi penyebaran terkontrol untuk kluster Kubernetes dengan Microsoft Defender for Containers.

Penyebaran terkontrol memberlakukan kebijakan keamanan image kontainer dengan menggunakan hasil pemindaian kerentanan dari registri yang didukung - Azure Container Registry (ACR), Amazon Elastic Container Registry (ECR), dan Google Artifact Registry. Ini bekerja dengan pengontrol penerimaan Kubernetes untuk mengevaluasi gambar sebelum kluster mengakuinya.

Prasyarat

| Persyaratan | Rincian |

|---|---|

| Rencana Defender | Aktifkan Defender untuk Kontainer pada registri kontainer dan langganan/akun kluster Kubernetes. Penting: Jika registri kontainer dan kluster Kubernetes Anda berada di langganan Azure yang berbeda (atau akun AWS/proyek GCP), Anda harus mengaktifkan paket Defender untuk Kontainer dan ekstensi yang relevan di kedua akun cloud. |

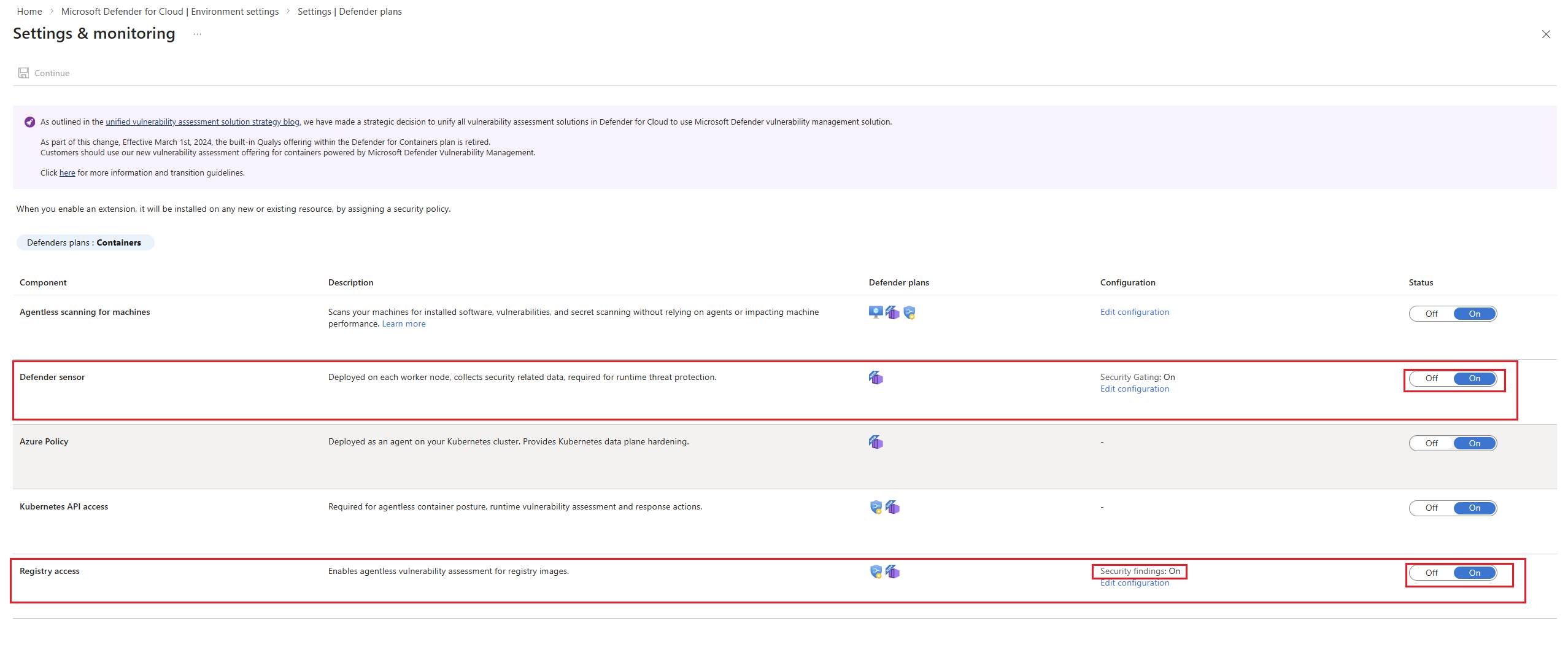

| Rencana ekstensi | Sensor Pertahanan, Pembatasan Keamanan, Temuan Keamanan, dan Akses Registri. Aktifkan atau nonaktifkan ekstensi paket ini di pengaturan paket Defender for Containers. Mereka diaktifkan secara default di lingkungan Defender for Containers baru. |

| Dukungan kluster Kubernetes | AKS, EKS, GKE - versi 1.31 atau yang lebih baru. |

| Dukungan registri | Gunakan Azure Container Registry (ACR), Amazon Elastic Container Registry (ECR), atau Google Artifact Registry. |

| Permissions | Membuat atau mengubah kebijakan penyebaran yang terjaga dengan Admin Keamanan atau izin penyewa yang lebih tinggi. Dapatkan akses dengan menggunakan Pembaca Keamanan atau izin penyewa yang lebih tinggi. |

Mengaktifkan penyebaran yang terjaga dan membuat aturan keamanan

Langkah 1: Aktifkan ekstensi paket yang diperlukan

Arahkan ke Microsoft Defender untuk Cloud>Pengaturan Lingkungan.

Pilih langganan, akun AWS, atau proyek GCP yang relevan.

Di bawah Pengaturan & Pemantauan, aktifkan tombol ini:

-

Sensor Pertahanan

- Pembatasan Keamanan

-

Akses Registri

- Temuan Keamanan

-

Sensor Pertahanan

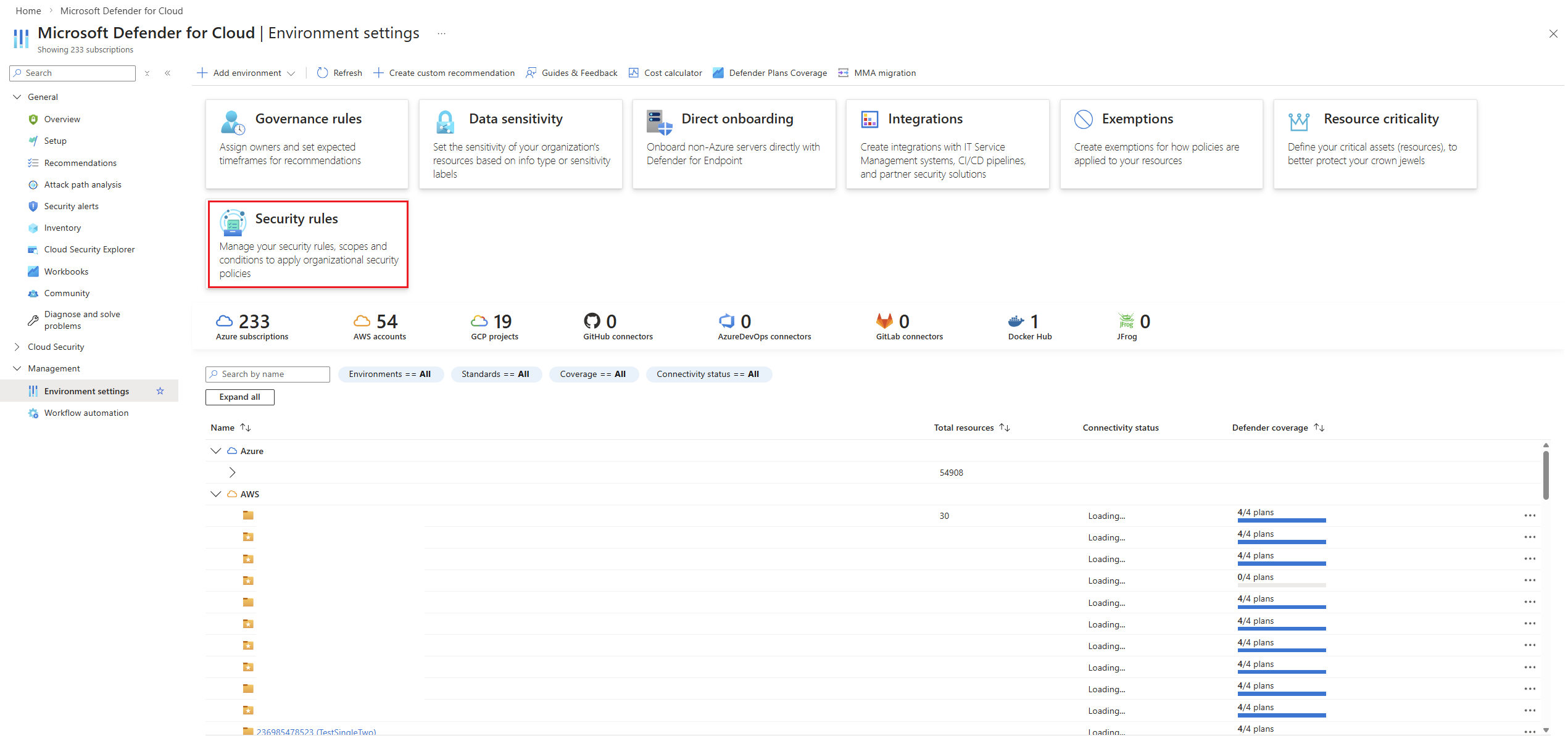

Langkah 2: Mengakses aturan keamanan

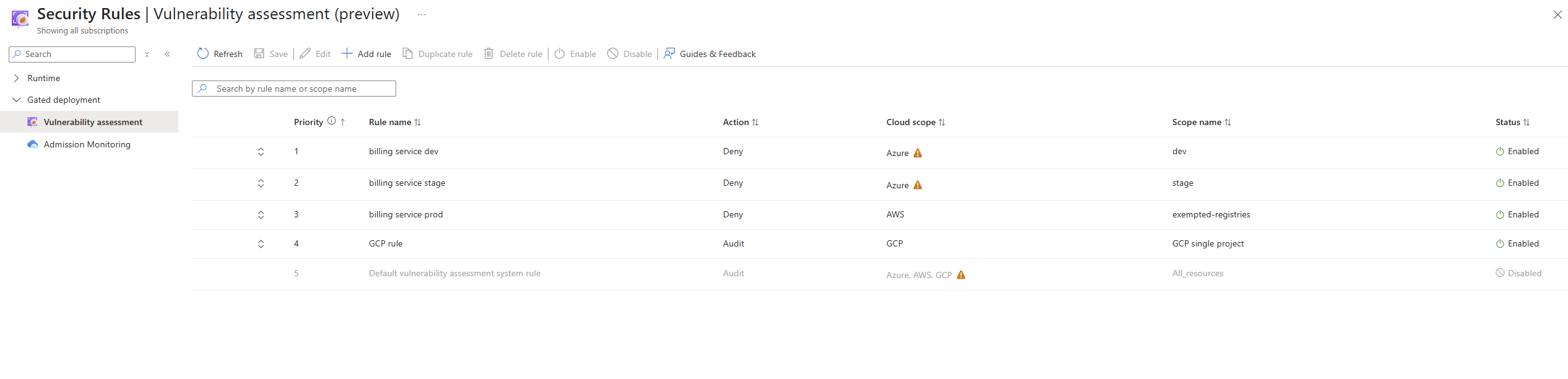

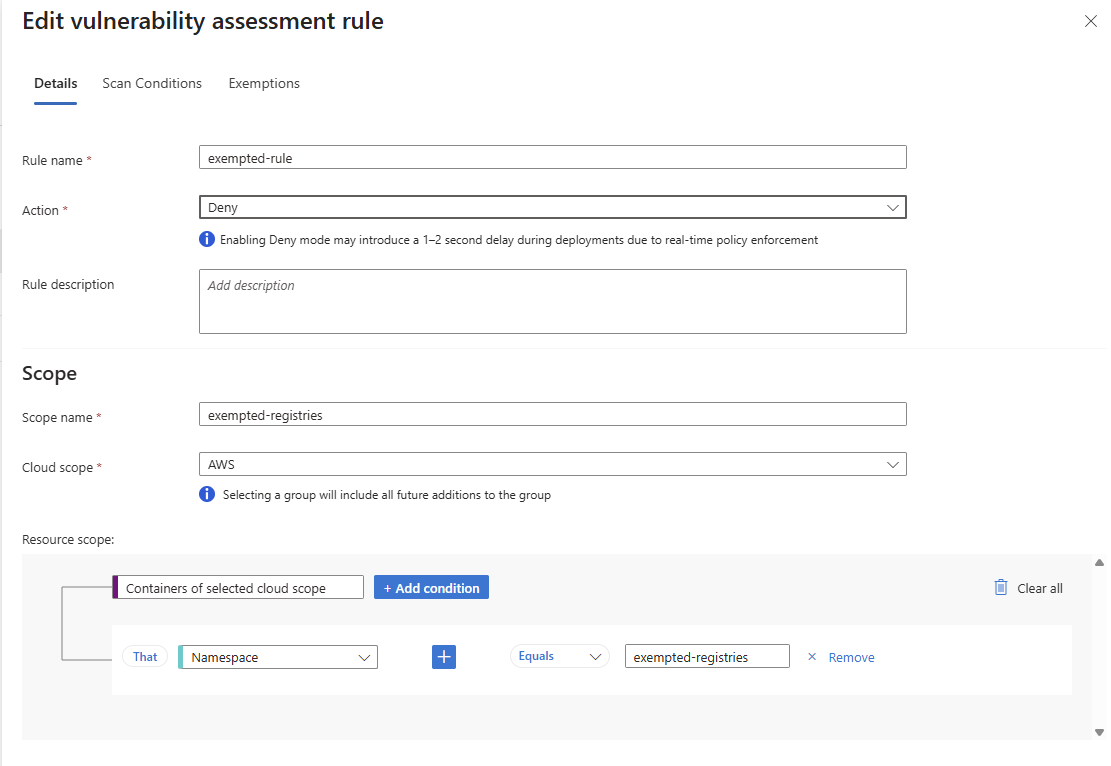

Langkah 3: Buat aturan baru

Nota

Secara default, setelah Anda mengaktifkan paket Defender dan ekstensi yang diperlukan, portal membuat aturan audit yang menandai gambar dengan kerentanan tinggi atau kritis.

- Pilih Tambahkan Aturan.

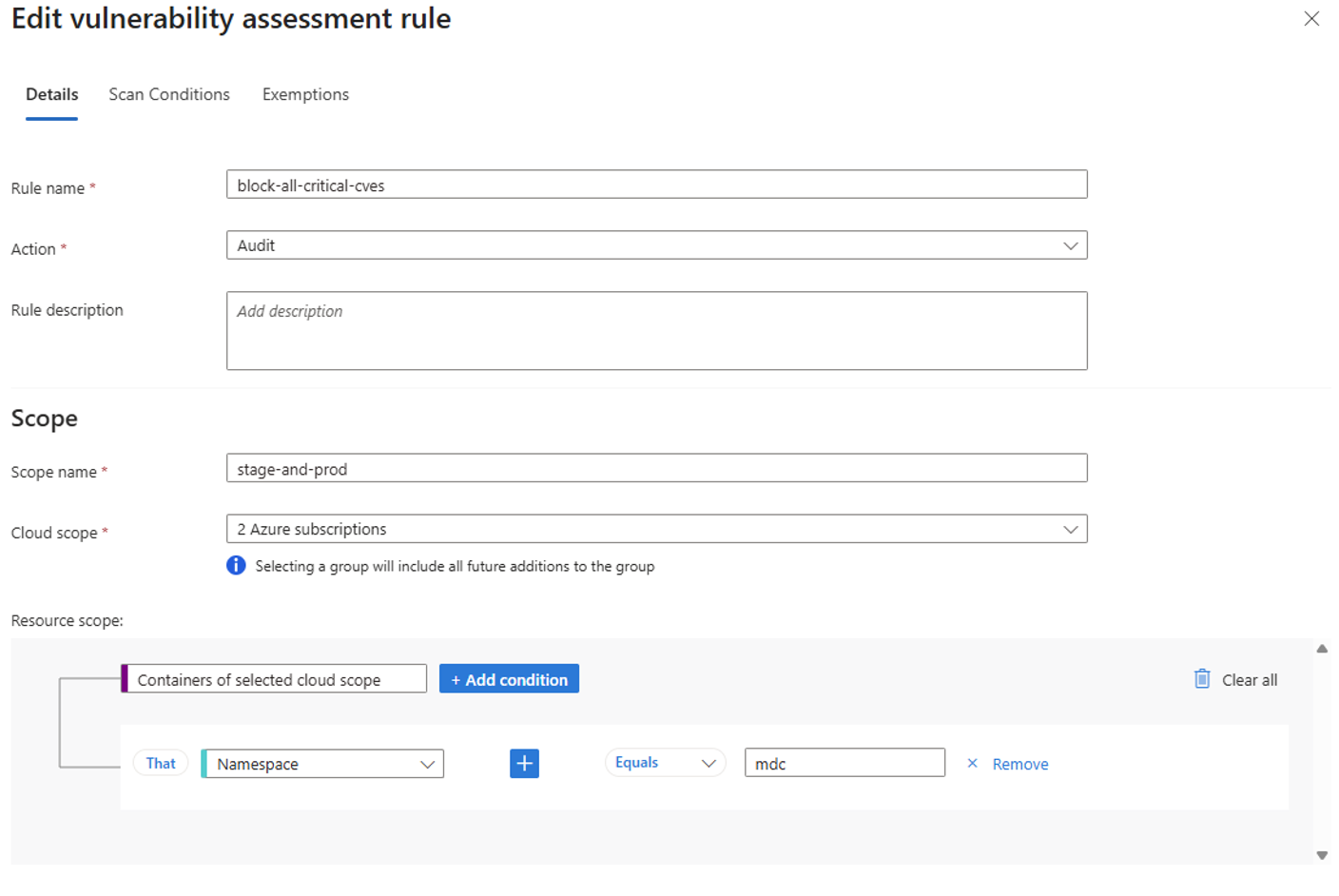

- Isi bidang berikut:

| Ladang | Deskripsi |

|---|---|

| Nama Aturan | Nama unik untuk aturan |

| Tindakan | Pilih Audit atau Tolak |

| Nama Lingkup | Label untuk cakupan |

| Cakupan Cloud | Pilih Langganan Azure, Akun AWS, atau Proyek GCP |

| Cakupan Sumber Daya | Pilih dari Kluster, Namespace, Pod, Penyebaran, Gambar, Pemilih Label |

| Kriteria Pencocokan | Pilih dari Sama dengan, Dimulai dengan, Diakhiri dengan, Mengandung, Tidak sama dengan |

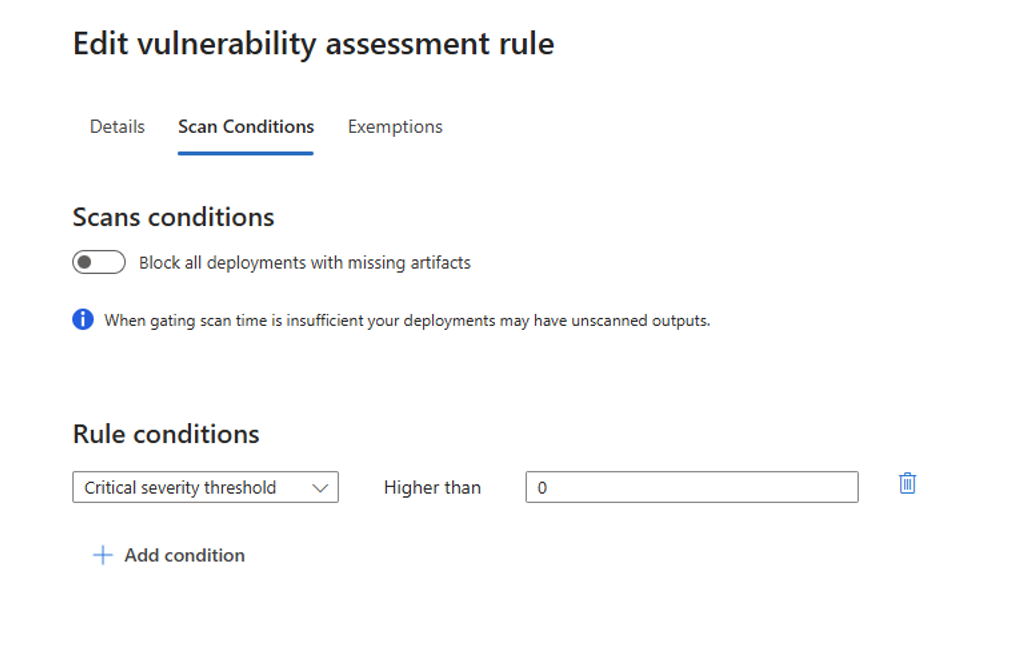

Langkah 4: Tentukan kondisi

Di bawah Konfigurasi Pemindaian, tentukan:

- Kondisi Aturan Pemicu: Pilih tingkat keparahan kerentanan atau ID CVE tertentu

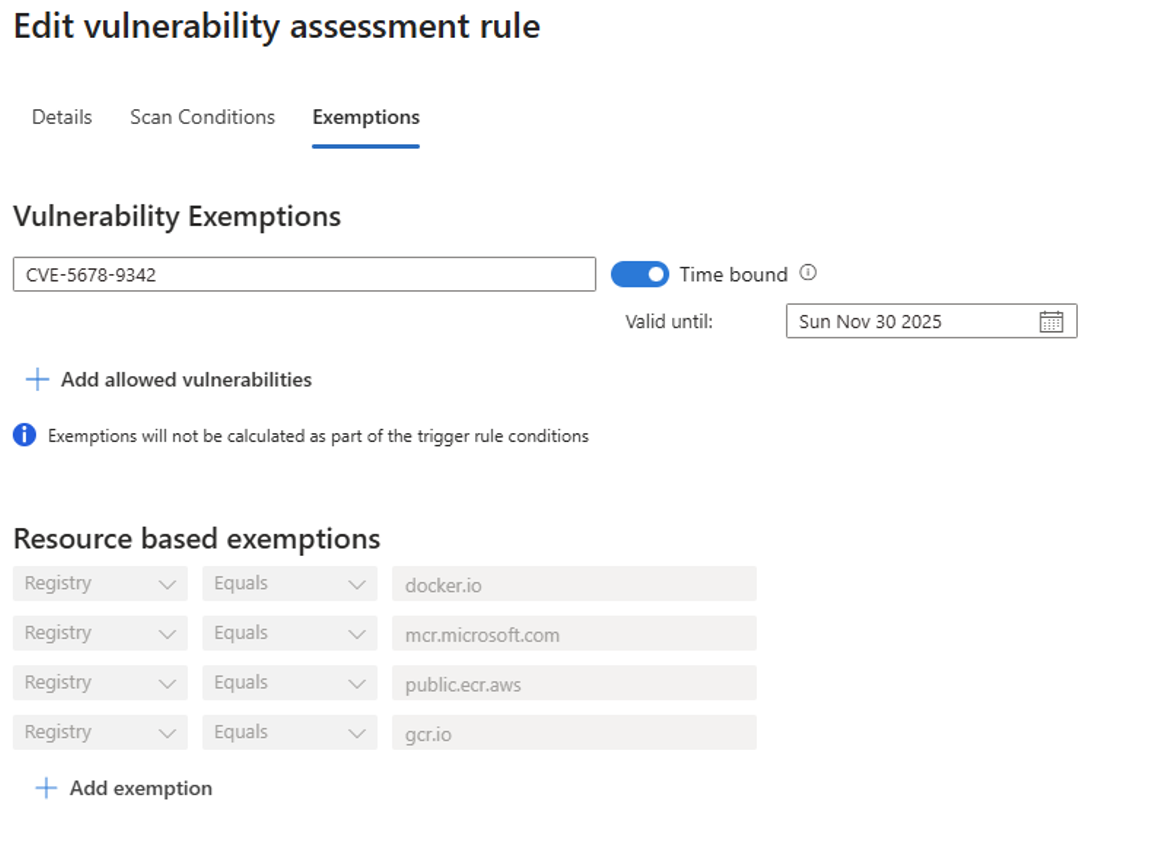

Langkah 5: Tentukan pengecualian

Pengecualian memungkinkan sumber daya tepercaya melewati aturan pembatasan.

Jenis pengecualian yang didukung

| Type | Deskripsi |

|---|---|

| CVE | ID kerentanan tertentu |

| Penyebaran | Penyebaran yang ditargetkan |

| Gambar | Digest gambar tertentu |

| Namespace | Namespace Layanan Kubernetes |

| Pod | Pod tertentu |

| Registry | Registri kontainer |

| Penyimpanan | Repositori gambar |

Kriteria pencocokan

- Sama dengan

- Dimulai Dengan

- Diakhir Dengan

- Berisi

Konfigurasi terikat waktu

| Status | Perilaku |

|---|---|

| Bawaan | Pengecualian tidak terbatas |

| Time-Bound Diaktifkan | Pemilih tanggal muncul. Pengecualian kedaluwarsa pada akhir hari yang dipilih |

Mengonfigurasi pengecualian selama pembuatan aturan. Aturan ini berlaku untuk mengaudit dan menolak.

Langkah 6: Menyelesaikan dan menyimpan

- Tinjau konfigurasi aturan.

- Untuk menyimpan dan mengaktifkan aturan, pilih Tambahkan Aturan.

Konfigurasi mode tolak

Mode penolakan dapat memperkenalkan penundaan satu atau dua detik selama proses deployment karena penegakan kebijakan secara real-time. Saat Anda memilih Tolak sebagai tindakan, pemberitahuan akan muncul.

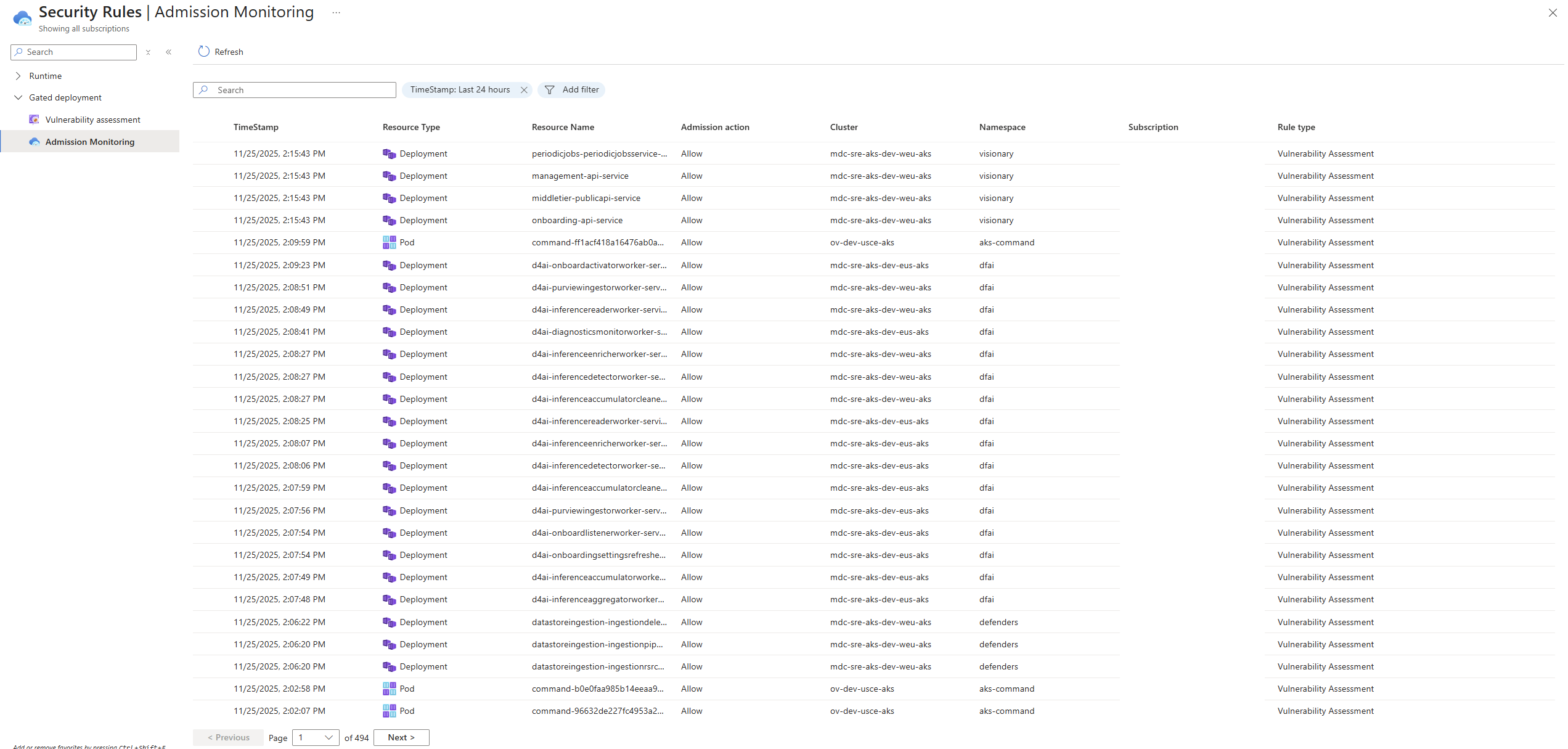

Pemantauan penerimaan

Peristiwa Penyebaran Terjaga muncul di tampilan Pemantauan Penerimaan di Defender for Cloud. Tampilan ini memberikan visibilitas ke dalam evaluasi aturan, tindakan yang dipicu, dan sumber daya yang terpengaruh. Gunakan tampilan ini untuk melacak keputusan Audit dan Tolak di seluruh kluster Kubernetes Anda.

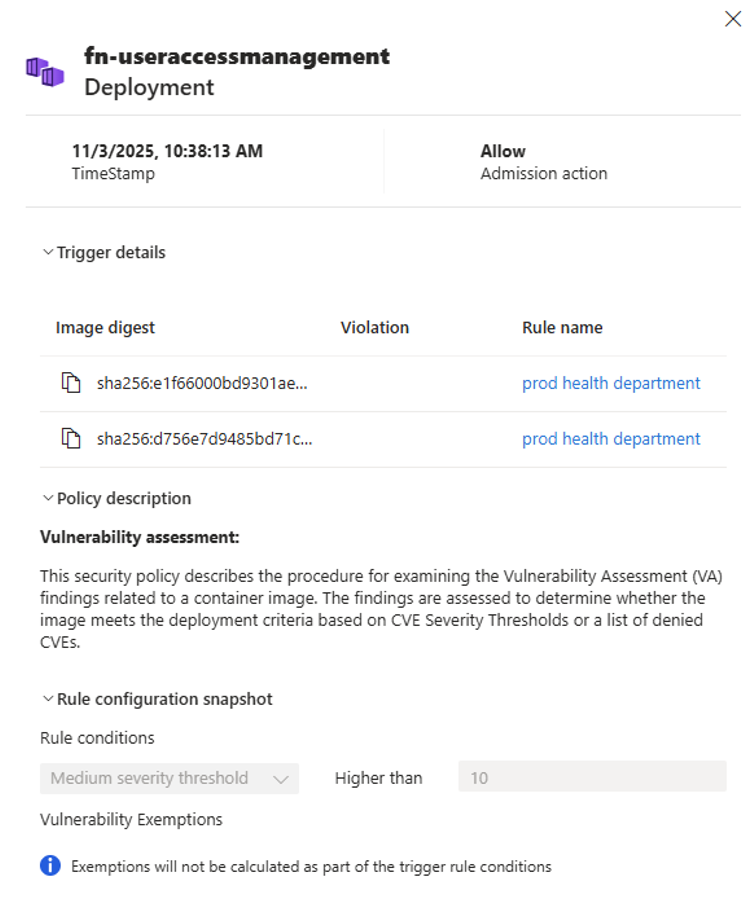

Lihat detail peristiwa

Untuk menyelidiki peristiwa penerimaan tertentu, pilih dari daftar. Panel detail terbuka memperlihatkan:

- Tanda waktu dan tindakan penerimaan: Ketika peristiwa terjadi dan apakah itu diizinkan atau ditolak

- Detail pemicu: Hash gambar kontainer, pelanggaran apa pun yang terdeteksi, dan nama aturan yang dipicu

- Deskripsi kebijakan: Kebijakan penilaian kerentanan dan kriteria yang digunakan untuk evaluasi

- Cuplikan konfigurasi aturan: Kondisi dan pengecualian tertentu yang diterapkan

Praktik terbaik untuk desain aturan

- Mulailah dengan mode Audit untuk memantau dampak sebelum memberlakukan mode Tolak.

- Aturan cakupan secara sempit (misalnya, menurut namespace atau penyebaran) untuk mengurangi hasil positif palsu.

- Gunakan pengecualian terikat waktu untuk membuka blokir alur kerja penting sambil mempertahankan pengawasan.

- Tinjau aktivitas aturan secara teratur dalam tampilan Pemantauan Penerimaan untuk menyempurnakan strategi penegakan.

Menonaktifkan atau menghapus aturan keamanan Penyebaran Terjaga

Menonaktifkan aturan keamanan Penyebaran Terjaga

- Pilih Aturan Keamanan di panel Pengaturan Lingkungan Pertahanan Microsoft untuk Cloud .

- Pilih Penilaian Kerentanan untuk melihat daftar aturan keamanan Penyebaran Terjaga yang ditentukan.

- Pilih aturan keamanan lalu pilih Nonaktifkan.

Menghapus aturan keamanan Penyebaran Terjaga

- Pilih Aturan Keamanan di panel Pengaturan Lingkungan Pertahanan Microsoft untuk Cloud .

- Pilih Penilaian Kerentanan untuk melihat daftar aturan keamanan yang ditentukan.

- Pilih aturan keamanan lalu pilih Hapus.

Konten terkait

Untuk panduan dan dukungan yang lebih rinci, lihat dokumentasi berikut ini:

Gambaran Umum: Penyebaran Terbatas Image Kontainer ke Kluster Kubernetes

Pengenalan fitur, manfaatnya, kemampuan utama, dan cara kerjanyaFAQ: Penyebaran Terjaga di Defender untuk Kontainer

Jawaban atas pertanyaan umum dari pelanggan tentang perilaku dan konfigurasi penyebaran bertahapPanduan Pemecahan Masalah: Pengalaman Penyebaran dan Pengembang yang Terjaga

Membantu mengatasi masalah integrasi, kegagalan penyebaran, dan menginterpretasikan pesan yang ditujukan kepada pengembang