Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Security DevOps adalah aplikasi baris perintah yang mengintegrasikan alat analisis statis ke dalam siklus hidup pengembangan. Azure Security DevOps menginstal, mengonfigurasi, dan menjalankan versi terbaru alat analisis statis seperti, SDL, alat keamanan dan kepatuhan. Azure Security DevOps digerakkan oleh data dengan konfigurasi portabel yang memungkinkan eksekusi deterministik di beberapa lingkungan.

Microsoft Security DevOps menggunakan alat Sumber Terbuka berikut:

| Nama | Bahasa | Lisensi |

|---|---|---|

| AntiMalware | Perlindungan AntiMalware di Windows dari Microsoft Defender untuk Titik Akhir, yang memindai malware dan menghentikan proses build jika malware telah ditemukan. Alat ini memindai secara default pada agen windows terbaru. | Bukan Sumber Terbuka |

| Bandit | Phyton | Lisensi Apache 2.0 |

| BinSkim | Biner--Windows, ELF | Lisensi MIT |

| Checkov | Terraform, Terraform plan, CloudFormation, AWS SAM, Kubernetes, Helm charts, Kustomize, Dockerfile, Serverless, Bicep, OpenAPI, ARM | Lisensi Apache 2.0 |

| ESlint | JavaScript | Lisensi MIT |

| Penganalisis Templat | Templat ARM, Bicep | Lisensi MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Lisensi Apache 2.0 |

| Trivy | gambar kontainer, Infrastruktur sebagai Kode (IaC) | Lisensi Apache 2.0 |

Prasyarat

Langganan Azure Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Memulai.

Buka tindakan GitHub Microsoft Security DevOps di jendela baru.

Pastikan bahwa perizinan Alur Kerja diatur ke Baca dan Tulis di repositori GitHub. Ini termasuk mengatur izin "id-token: menulis" di Alur Kerja GitHub untuk berintegrasi dengan Defender for Cloud.

Mengonfigurasi tindakan GitHub Microsoft Security DevOps

Untuk menyiapkan tindakan GitHub:

Masuk ke GitHub.

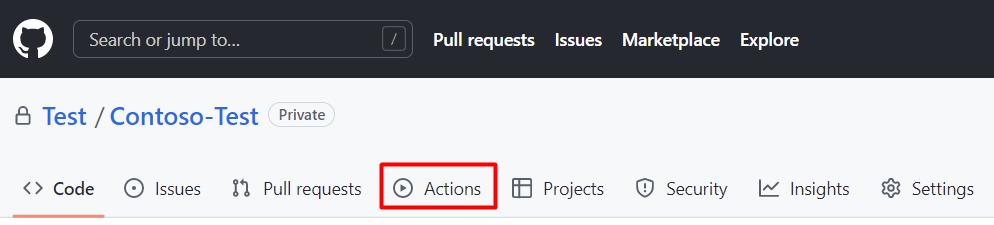

Pilih repositori tempat Anda ingin mengonfigurasi tindakan GitHub.

Pilih Tindakan.

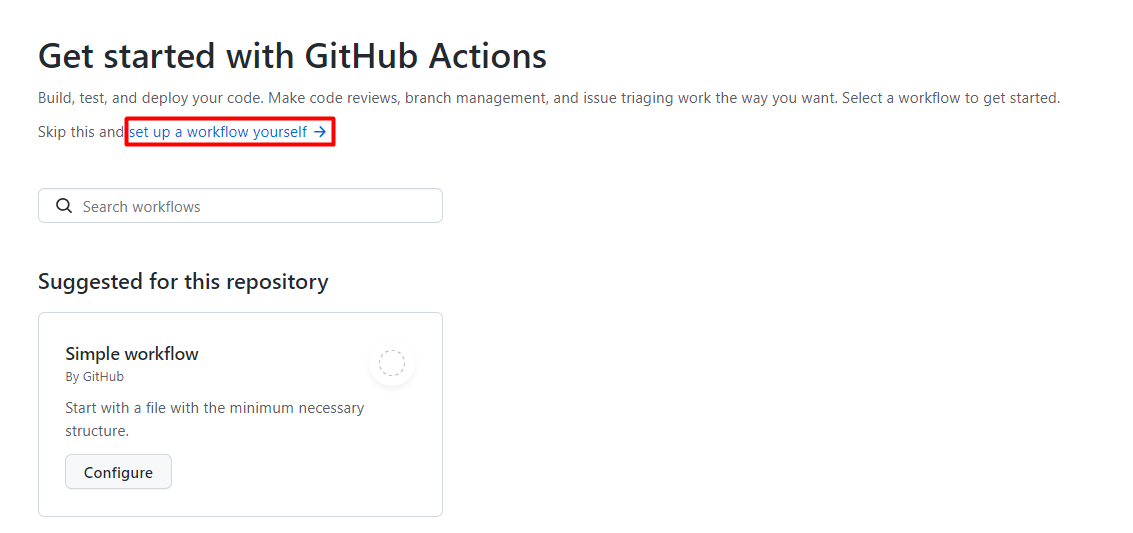

Pilih Alur kerja baru.

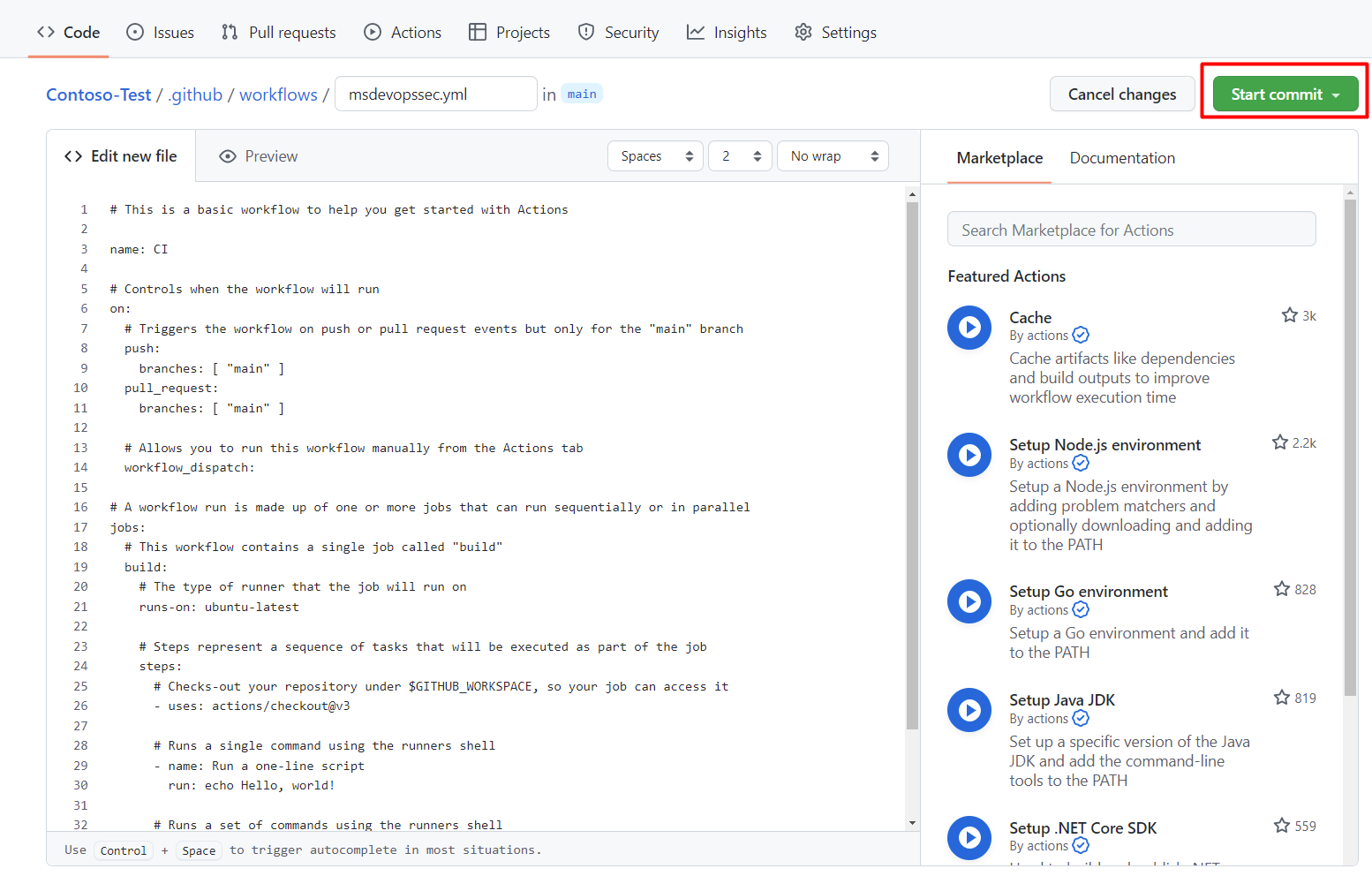

Pada halaman Mulai menggunakan GitHub Actions, pilih siapkan alur kerja sendiri

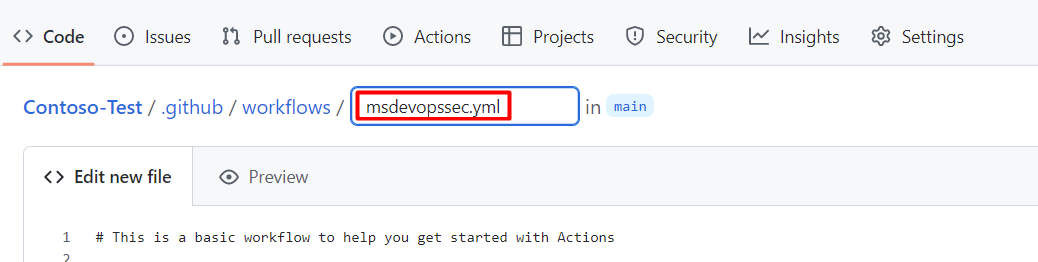

Dalam kotak teks, masukkan nama untuk file alur kerja Anda. Contohnya,

msdevopssec.yml.

Salin dan tempel alur kerja tindakan sampel berikut ke tab Edit file baru.

name: MSDO on: push: branches: - main jobs: sample: name: Microsoft Security DevOps # Windows and Linux agents are supported runs-on: windows-latest permissions: contents: read id-token: write actions: read # Write access for security-events is only required for customers looking for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) security-events: write steps: # Checkout your code repository to scan - uses: actions/checkout@v3 # Run analyzers - name: Run Microsoft Security DevOps uses: microsoft/security-devops-action@latest id: msdo # with: # config: string. Optional. A file path to an MSDO configuration file ('*.gdnconfig'). # policy: 'GitHub' | 'microsoft' | 'none'. Optional. The name of a well-known Microsoft policy. If no configuration file or list of tools is provided, the policy may instruct MSDO which tools to run. Default: GitHub. # categories: string. Optional. A comma-separated list of analyzer categories to run. Values: 'code', 'artifacts', 'IaC', 'containers'. Example: 'IaC, containers'. Defaults to all. # languages: string. Optional. A comma-separated list of languages to analyze. Example: 'javascript,typescript'. Defaults to all. # tools: string. Optional. A comma-separated list of analyzer tools to run. Values: 'bandit', 'binskim', 'checkov', 'eslint', 'templateanalyzer', 'terrascan', 'trivy'. # Upload alerts to the Security tab - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts to Security tab # uses: github/codeql-action/upload-sarif@v3 # with: # sarif_file: ${{ steps.msdo.outputs.sarifFile }} # Upload alerts file as a workflow artifact - required for MSDO results to appear in the codeQL security alerts tab on GitHub (Requires GHAS) # - name: Upload alerts file as a workflow artifact # uses: actions/upload-artifact@v3 # with: # name: alerts # path: ${{ steps.msdo.outputs.sarifFile }}Nota

Untuk opsi dan instruksi konfigurasi alat tambahan, lihat wiki Microsoft Security DevOps

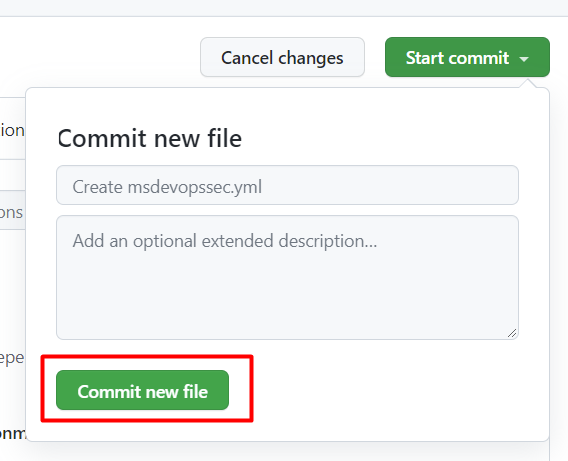

Pilih Mulai commit

Pilih Terapkan file baru. Perhatikan bahwa prosesnya dapat memakan waktu hingga satu menit untuk diselesaikan.

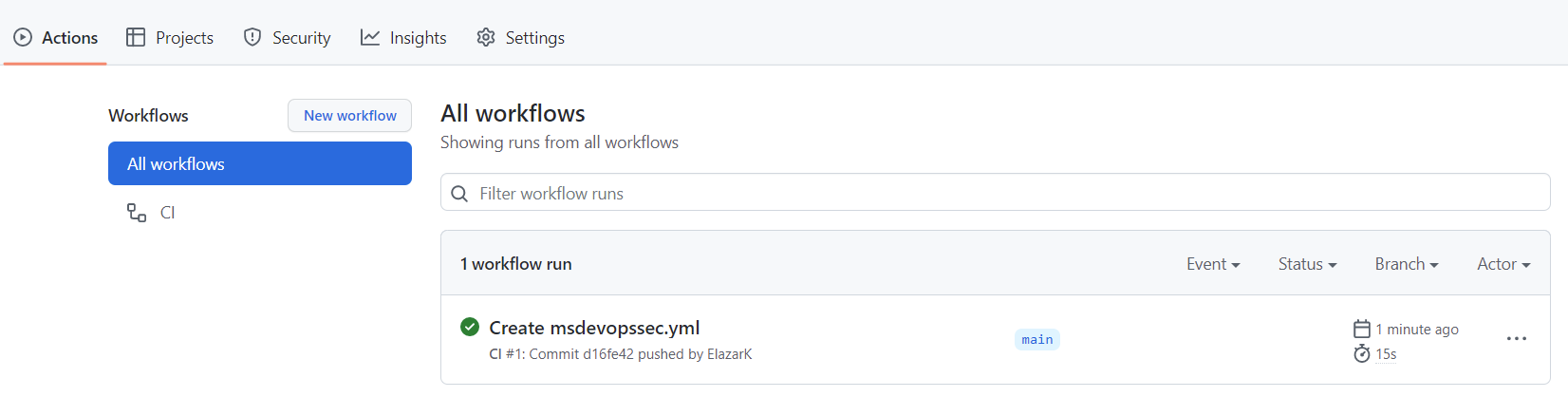

Pilih Tindakan dan verifikasi bahwa tindakan baru sedang berjalan.

Lihat Hasil Pemindaian

Untuk melihat hasil pemindaian Anda:

Masuk ke Azure.

Navigasikan ke Defender untuk Cloud > DevOps Security.

Dari bilah keamanan DevOps, Anda akan dapat melihat hasil keamanan MSDO yang sama seperti yang dilihat pengembang di log CI mereka dalam beberapa menit untuk repositori terkait. Pelanggan dengan GitHub Advanced Security juga akan melihat temuan yang diserap dari alat-alat ini.

Pelajari lebih lanjut

Pelajari tentang tindakan GitHub untuk Azure.

Pelajari cara menyebarkan aplikasi dari GitHub ke Azure.

Langkah selanjutnya

Pelajari selengkapnya tentang keamanan DevOps di Defender untuk Cloud.

Pelajari cara menyambungkan Organisasi GitHub Anda ke Defender for Cloud.