Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Panduan ini memandu Anda melalui langkah-langkah penyiapan dan tindakan lain untuk membantu Anda mengintegrasikan GitHub Advanced Security (GHAS) dan Pertahanan Microsoft untuk Cloud. Integrasi ini membantu Anda memaksimalkan keamanan aplikasi cloud-native Microsoft.

Dengan mengikuti panduan ini, Anda:

- Siapkan repositori GitHub Anda untuk cakupan Defender for Cloud.

- Buat faktor risiko runtime.

- Uji kasus penggunaan nyata di Defender for Cloud.

- Tautkan kode ke sumber daya cloud.

- Mulai kampanye keamanan di GitHub. Kampanye ini menggunakan konteks runtime untuk memprioritaskan pemberitahuan keamanan GHAS berdasarkan konteks runtime.

- Buat isu GitHub melalui Defender for Cloud untuk memulai remediasi.

- Selesaikan hubungan antara tim teknik dan keamanan.

Prasyarat

| Aspek | Detail lebih lanjut |

|---|---|

| Persyaratan lingkungan | - Akun GitHub dengan konektor yang dibuat di Defender for Cloud - Lisensi GHAS - Defender Cloud Security Posture Management (CSPM) diaktifkan pada langganan - Microsoft Security Copilot (opsional untuk remediasi otomatis) |

| Peran dan izin | - Izin untuk Admin Keamanan - Pembaca Keamanan pada langganan Azure (untuk melihat temuan di Defender for Cloud) - Pemilik organisasi GitHub |

| Lingkungan cloud | - Hanya tersedia di cloud komersial (tidak di Azure Government, Azure yang dioperasikan oleh 21Vianet, atau sovereign cloud lainnya) |

Menyiapkan lingkungan Anda

Langkah 1: Siapkan repositori GitHub dan jalankan alur kerja

Untuk menguji integrasi, gunakan repositori Anda sendiri atau contoh repositori GitHub yang sudah memiliki semua konten untuk membangun gambar kontainer yang rentan. Sebelum Anda menyiapkan repositori, pastikan bahwa:

Anda menentukan konektor untuk organisasi GitHub yang Anda rencanakan untuk digunakan di portal Defender for Cloud. Ikuti langkah-langkah di Menyambungkan lingkungan GitHub Anda ke Pertahanan Microsoft untuk Cloud.

Anda mengonfigurasi pemindaian kode tanpa agen untuk konektor GitHub Anda. Ikuti langkah-langkah dalam Mengonfigurasi pemindaian kode tanpa agen (pratinjau).

Repositori yang Anda gunakan untuk integrasi bersifat privat.

Jika Anda ingin menggunakan contoh repositori, kloning repositori berikut ke organisasi GitHub Anda: build25-woodgrove/mdc-customer-playbook. Repositori ini untuk pelanggan menguji integrasi Defender for Cloud dan GHAS. GHAS telah diaktifkan dan telah di-onboard-kan ke penyewa Azure yang telah mengaktifkan Defender CSPM.

Di repositori, ikuti langkah-langkah berikut:

Pergi ke Pengaturan.

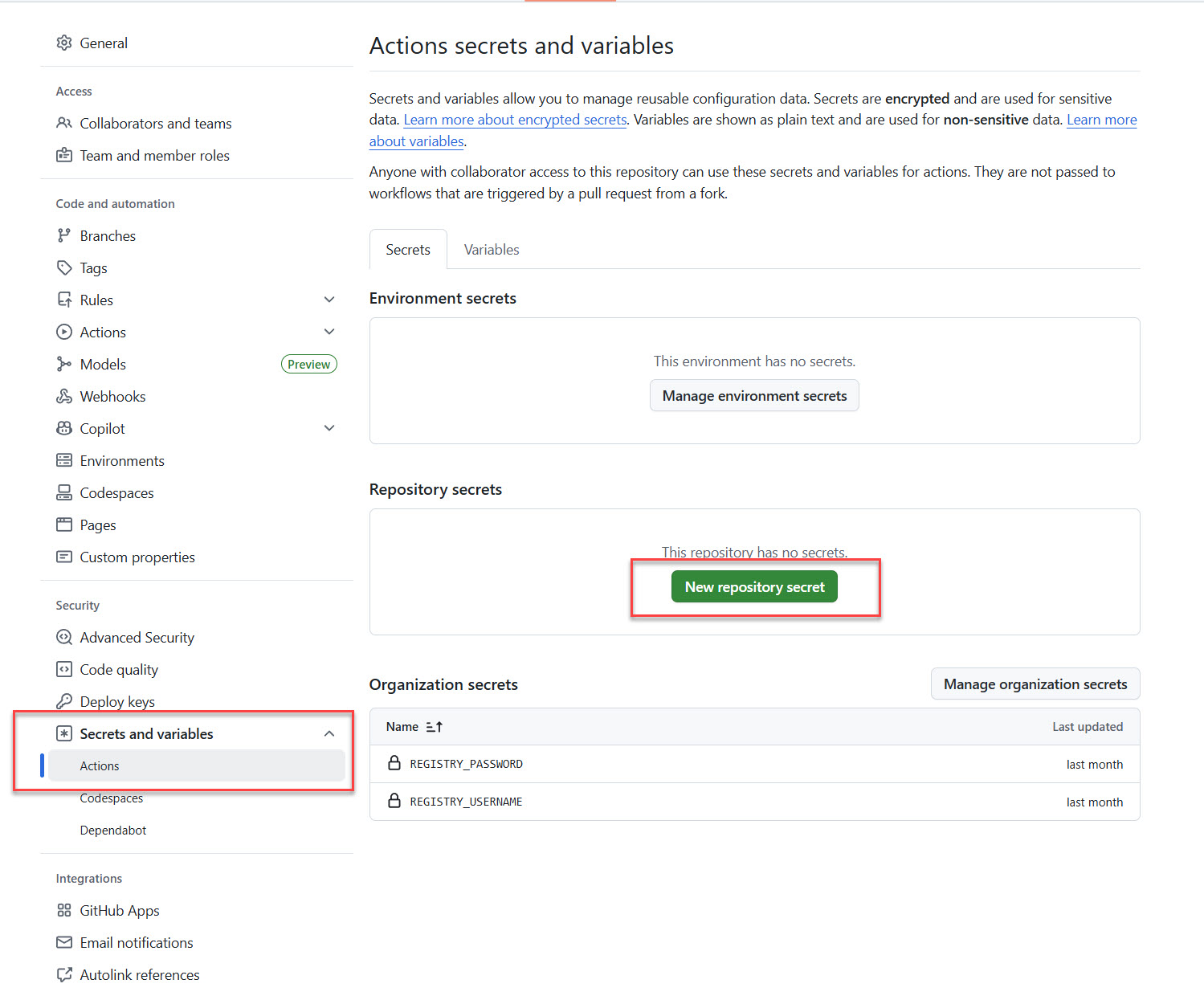

Di panel kiri, pilih Rahasia dan Variabel>Tindakan. Lalu pilih Rahasia repositori baru.

Tambahkan rahasia berikut di tingkat repositori atau organisasi:

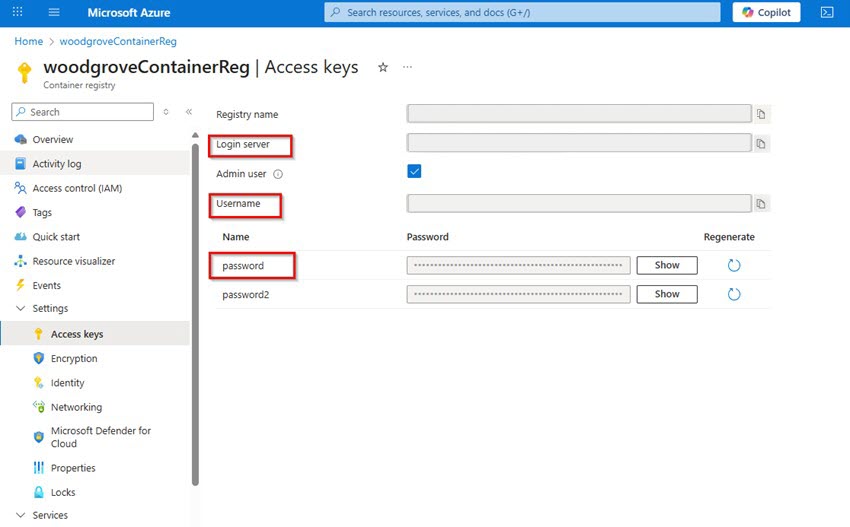

Variable Description ACR_ENDPOINTServer login untuk registri kontainer ACR_USERNAMENama pengguna untuk registri kontainer ACR_PASSWORDKata sandi untuk registri kontainer Nota

Nama-nama dapat dipilih secara bebas dan tidak perlu mengikuti pola tertentu.

Anda dapat menemukan informasi ini di portal Microsoft Azure dengan mengikuti langkah-langkah berikut:

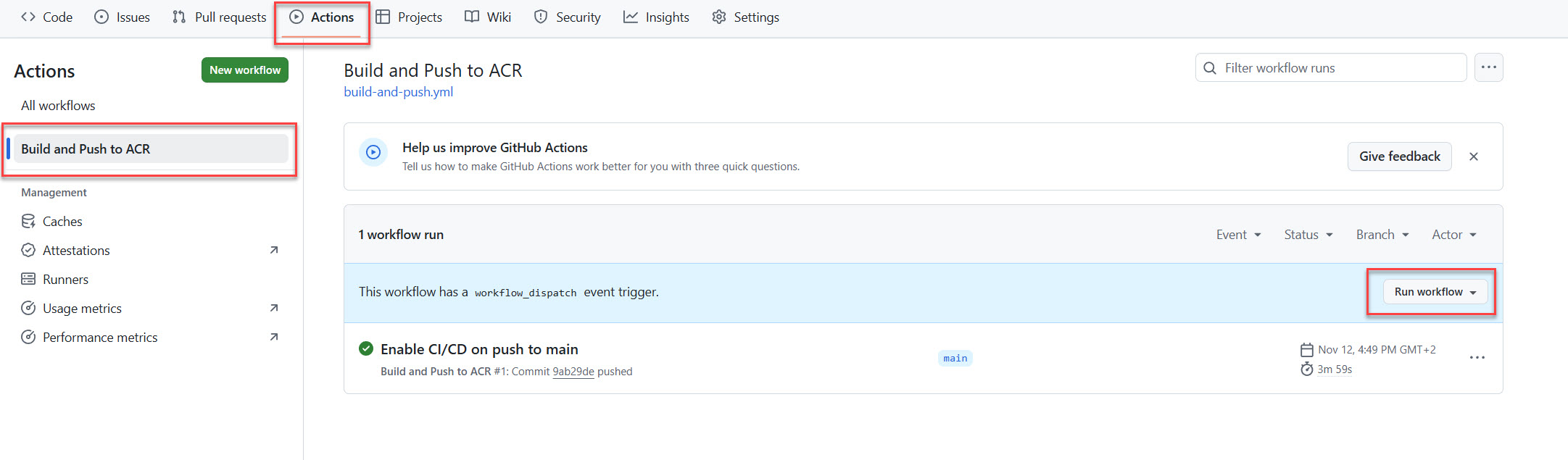

Di repositori Anda, pilih Tindakan.

Pilih alur kerja Bangun dan Dorong ke ACR , lalu pilih Jalankan alur kerja.

Periksa apakah gambar disebarkan ke registri kontainer Anda.

Untuk repositori contoh, gambar harus berada dalam registri yang disebut mdc-mock-0001 dengan tag mdc-ghas-integration.

Sebarkan gambar yang sama dengan kontainer yang sedang berjalan di kluster Anda. Salah satu cara untuk menyelesaikan langkah ini adalah dengan menyambungkan ke kluster dan menggunakan

kubectl runperintah . Berikut adalah contoh untuk Azure Kubernetes Service (AKS):Tetapkan langganan kluster

az account set --subscription $subscriptionIDAtur kredensial untuk kluster:

az aks get-credentials --resource-group $resourceGroupName --name $kubernetesClusterName --overwrite-existingSebarkan gambar:

kubectl run $containerName --image=$registryName.azurecr.io/mdc-mock-0001:mdc-ghas-integration

Langkah 2: Buat faktor risiko pertama (aturan penting bisnis)

Salah satu faktor risiko yang dideteksi Defender untuk Cloud untuk integrasi ini adalah kekritisan bisnis. Organisasi dapat membuat aturan untuk memberi label sumber daya sebagai bisnis penting.

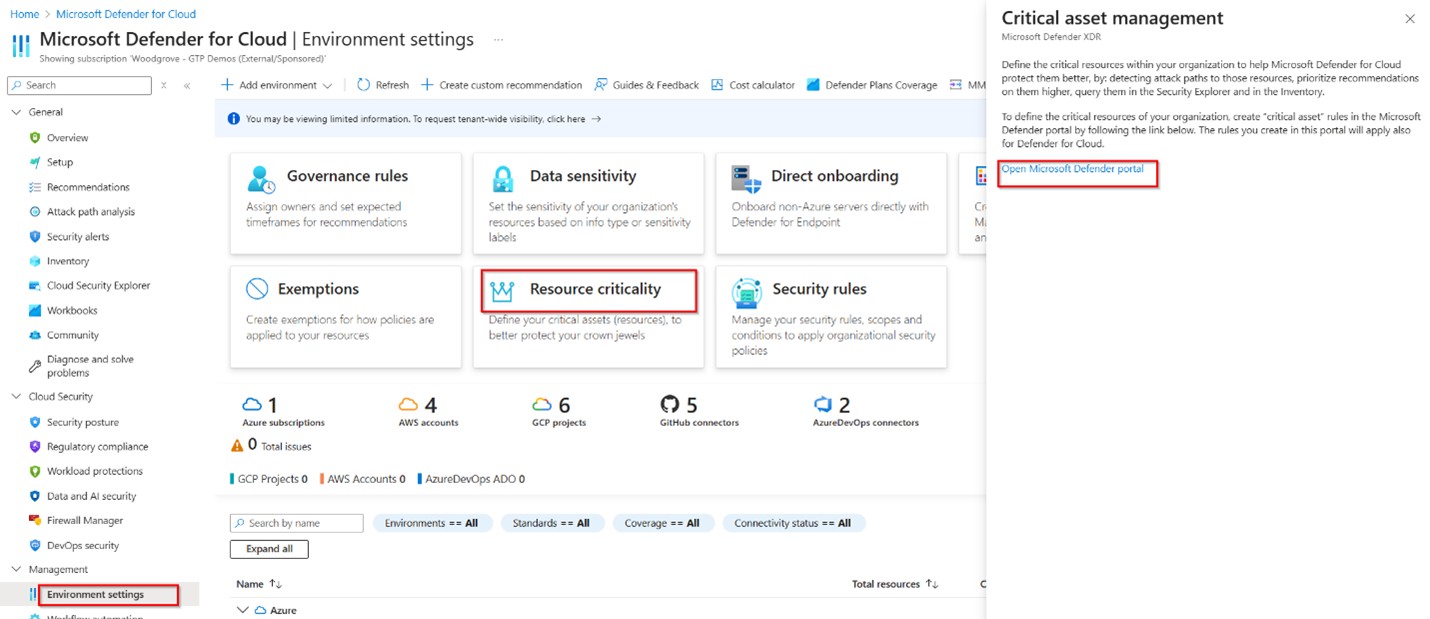

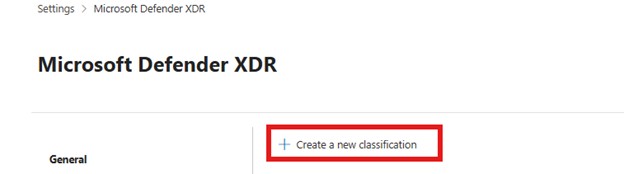

Di portal Defender for Cloud, buka Pengaturan> lingkunganKekritisan sumber daya.

Di panel kanan, pilih tautan untuk membuka Pertahanan Microsoft.

Pilih Buat klasifikasi baru.

Masukkan nama dan deskripsi.

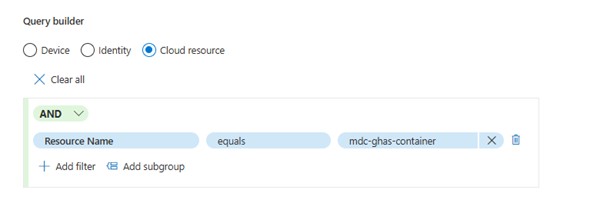

Di penyusun kueri, pilih Sumber daya cloud.

Tulis kueri untuk mengatur Nama Sumber Daya yang sama dengan nama kontainer yang Anda sebarkan ke kluster Anda untuk validasi. Kemudian pilih Berikutnya.

Pada halaman Aset Pratinjau , jika Pertahanan Microsoft sudah mendeteksi sumber daya Anda, nama kontainer muncul dengan jenis aset K8s-container atau K8s-pod.

Bahkan jika nama belum terlihat, lanjutkan dengan langkah berikutnya. Pertahanan Microsoft menerapkan label kekritisan ke kontainer setelah mendeteksi kontainer. Proses ini dapat memakan waktu hingga 24 jam.

Pilih tingkat kekritisan, lalu tinjau dan kirimkan aturan klasifikasi Anda.

Langkah 3: Validasi bahwa lingkungan Anda siap

Nota

Diperlukan waktu hingga 24 jam setelah langkah-langkah sebelumnya diterapkan untuk melihat hasil berikut.

Uji bahwa pemindaian tanpa agen GitHub mendeteksi repositori.

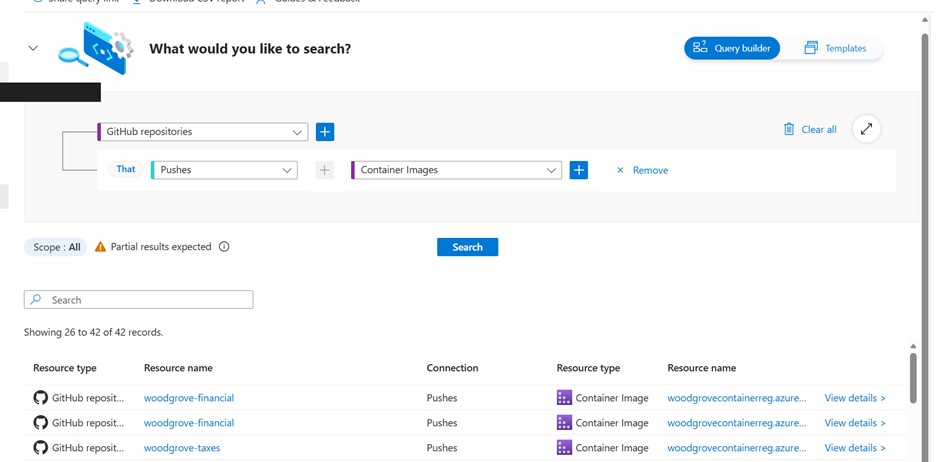

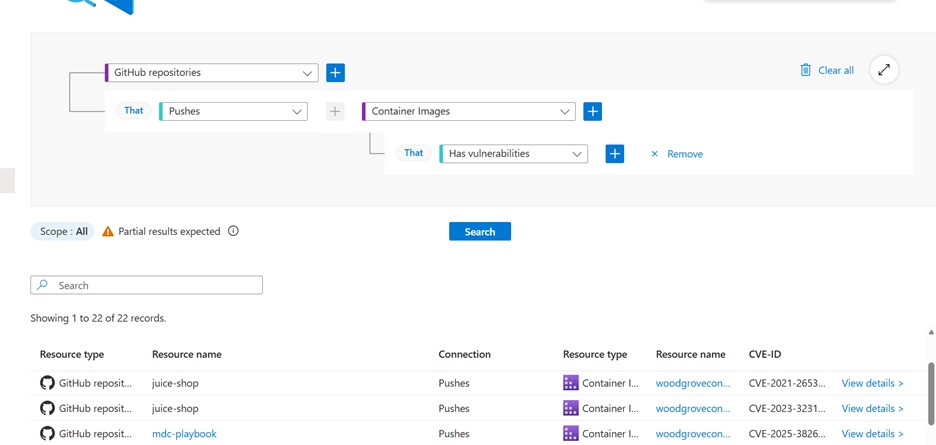

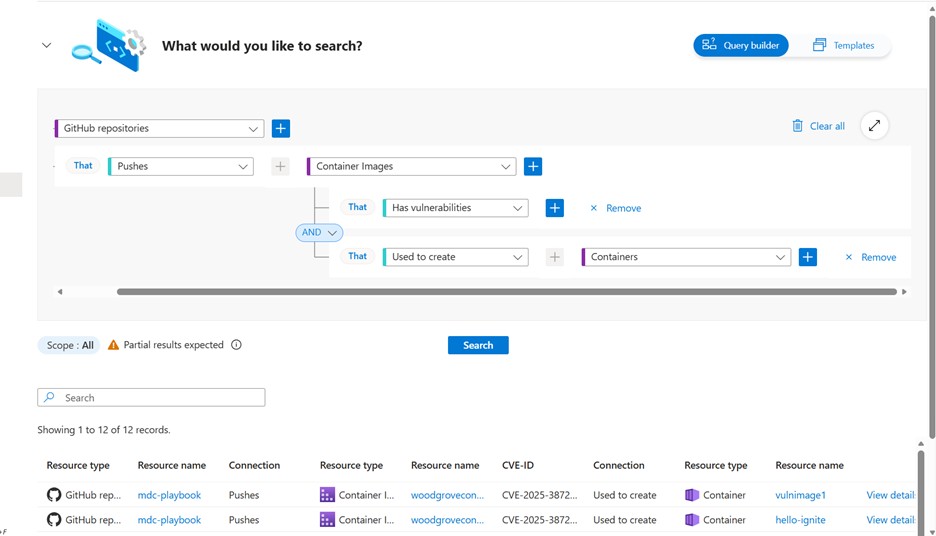

Buka Cloud Security Explorer dan lakukan kueri.

Validasi bahwa Defender for Cloud (di Azure Container Registry) memindai gambar kontainer dan menggunakannya untuk membuat kontainer. Dalam kueri Anda, tambahkan kondisi untuk penyebaran spesifik Anda.

Validasi bahwa kontainer berjalan dan Defender untuk Cloud memindai kluster AKS.

Periksa bahwa faktor risiko dikonfigurasi dengan benar di sisi Defender for Cloud. Cari nama kontainer Anda di halaman inventori Defender for Cloud, dan Anda akan melihatnya ditandai sebagai penting.

Langkah 4: Membuat kampanye GitHub

Karena alur kerja menerapkan citra yang membuat kontainer berjalan dengan salah satu faktor risiko (kritis bagi bisnis), pengembang dapat melihat faktor risiko di GitHub.

Nota

Setelah Anda mengklasifikasikan sumber daya Anda sebagai penting, dibutuhkan waktu hingga 12 jam bagi Defender untuk Cloud untuk mengirim data ke GitHub. Pelajari selengkapnya.

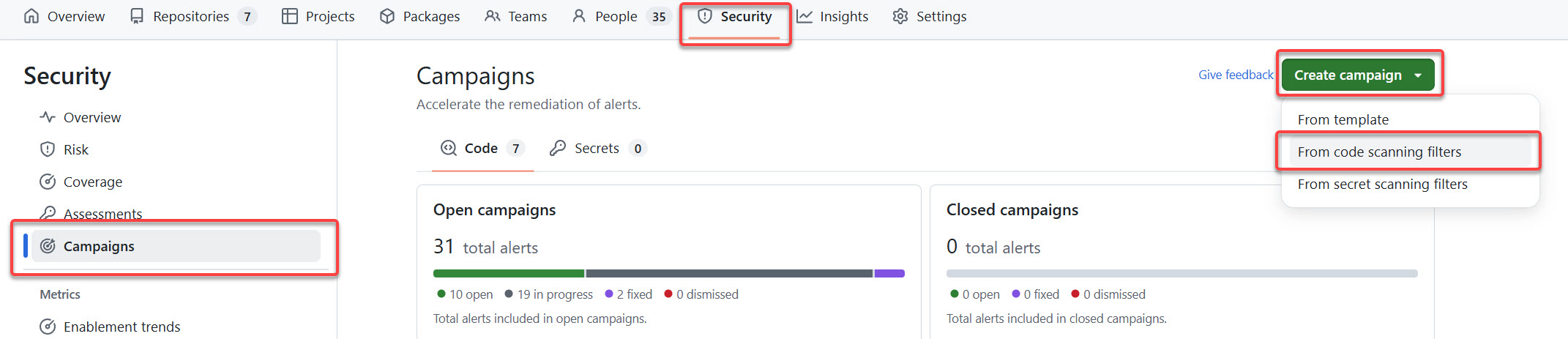

Di GitHub, buka organisasi GitHub yang Anda gunakan untuk pengujian penyiapan.

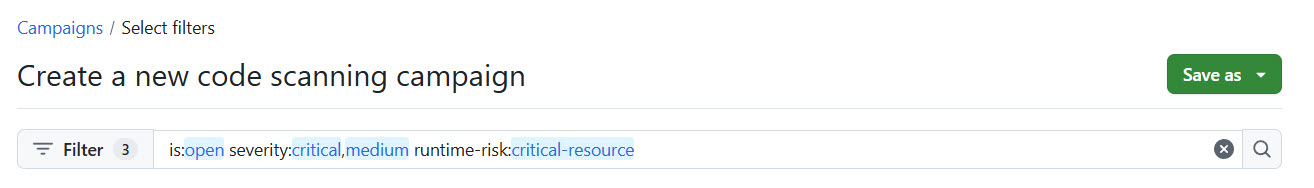

PilihKampanye>Keamanan>Buat kampanye>Dari filter pemindaian kode.

Buat kampanye berikut. Kampanye ini menunjukkan pemberitahuan terbuka dengan tingkat keparahan sedang di mana gambar yang disebarkan dari repositori terkait dengan sumber daya penting. Repositori pengujian Anda harus terdeteksi dengan kampanye ini.

Pilih Simpan>Terbitkan sebagai kampanye.

Masukkan informasi yang diperlukan, lalu terbitkan kampanye.

Langkah 5: Mengevaluasi rekomendasi kode-ke-cloud

Gunakan rekomendasi kode-ke-cloud dan pemberitahuan keamanan untuk memahami status masalah keamanan. Anda kemudian dapat menetapkan rekomendasi untuk resolusi kepada tim teknik yang relevan dengan bantuan koneksi antara pemberitahuan keamanan Dependabot dan mencocokkan kerentanan umum dan ID paparan (CVE) di Defender for Cloud.

Untuk melihat rekomendasi kode ke cloud:

Di portal Defender for Cloud, buka tab Rekomendasi .

Cari nama kontainer yang Anda buat. Kemudian, buka salah satu rekomendasi yang menyertakan kata Perbarui.

Jika Anda menggunakan repositori contoh, cari Rekomendasi pembaruan ekspansi kurung kurawal.

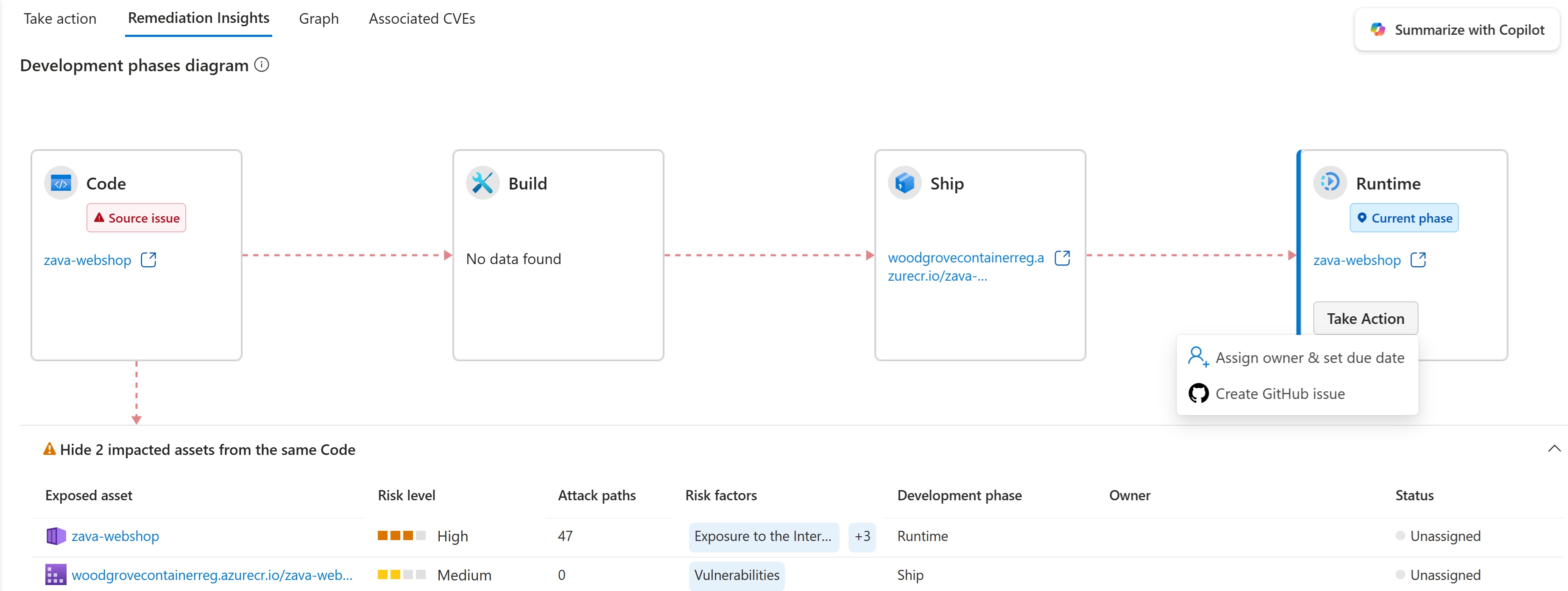

Buka tab Remediation Insights dan lihat diagram kode-ke-cloud. Diagram memetakan kontainer anda yang sedang berjalan ke gambar kontainer di repositori kode dan ke repositori kode asal di GitHub.

Melihat pemberitahuan keamanan

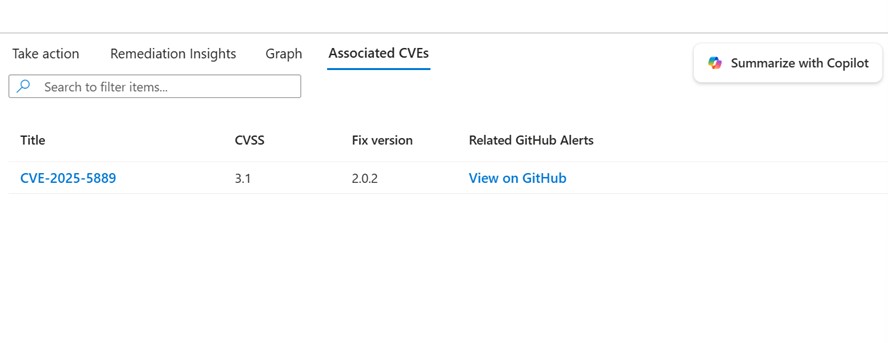

Pilih tab CVE terkait . Perhatikan bahwa beberapa ID CVE memiliki tautan Lihat di GitHub di kolom Pemberitahuan GitHub Terkait .

Pilih tautan untuk membuka pemberitahuan keamanan GHAS yang relevan.

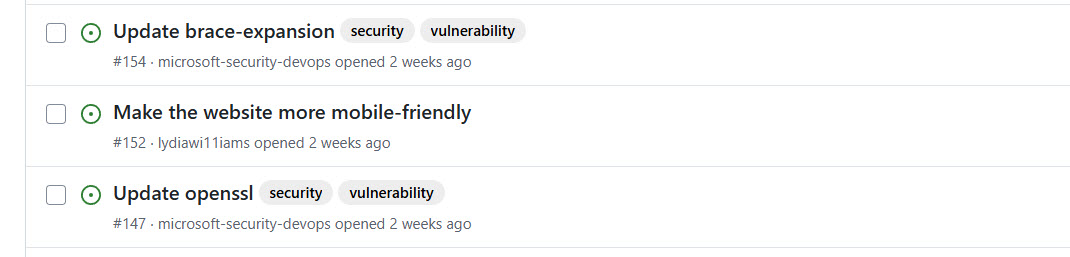

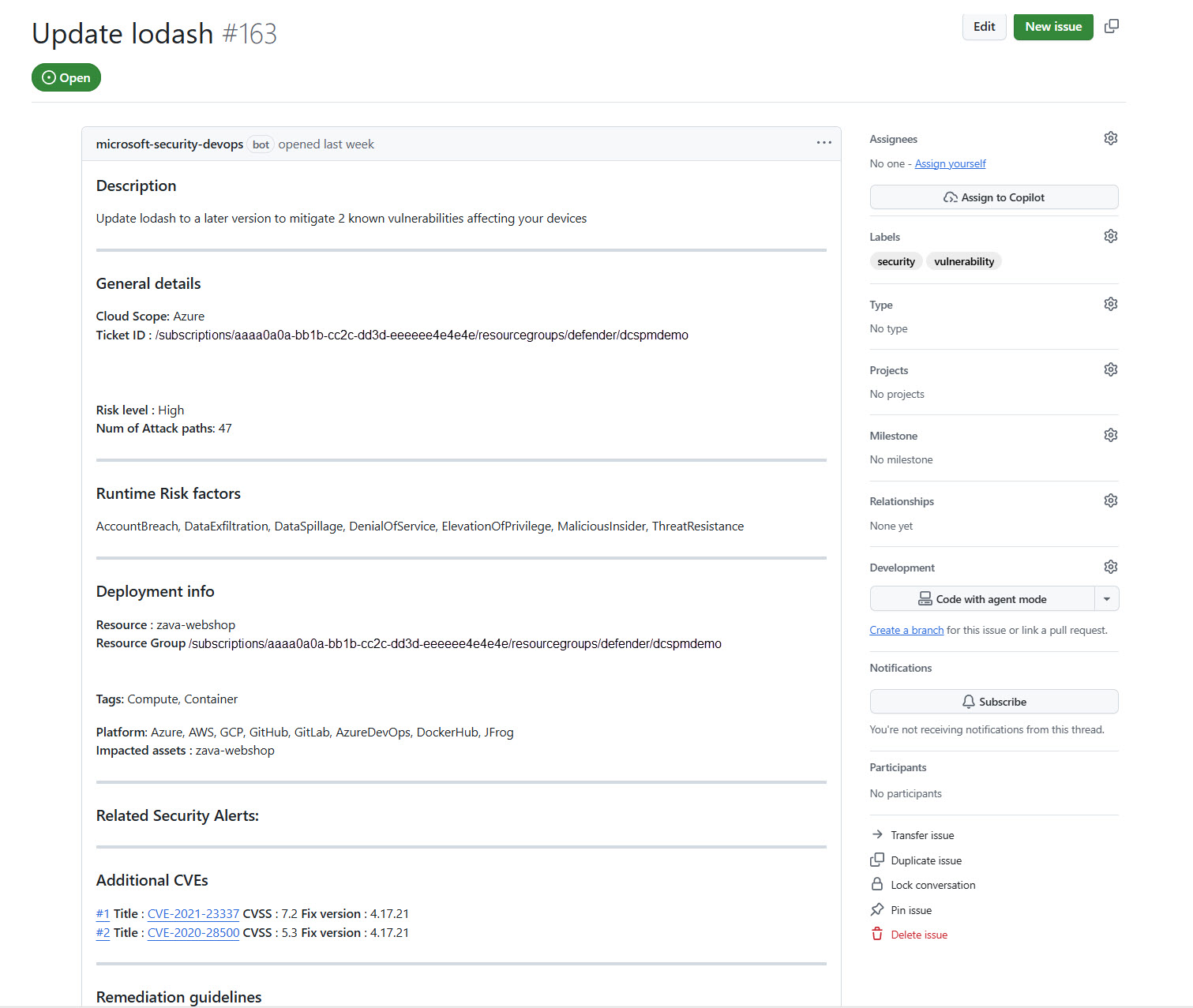

Membuat masalah GitHub

Untuk menghubungkan tim keamanan dan teknik, Anda dapat membuat isu GitHub yang memprioritaskan masalah keamanan yang harus menjadi fokus tim teknik. Prioritas ini dapat mencakup temuan yang tidak teridentifikasi oleh GHAS tetapi yang terdeteksi oleh Defender untuk Cloud untuk ID CVE yang bukan bagian dari dependensi langsung. Temuan ini dapat mencakup kerentanan dalam gambar dasar, sistem operasi, atau perangkat lunak seperti NGINX.

Masalah GitHub secara otomatis dihasilkan dengan semua ID CVE yang ditemukan dalam cakupan rekomendasi. Rekomendasinya mencakup baik dengan maupun tanpa kecocokan notifikasi Dependabot, termasuk konteks runtime lainnya pada repositori asal.

Saat Anda menetapkan masalah, status masalah diperbarui di portal Defender for Cloud.

Membuat perbaikan agenik

Di sisi GitHub, jika Anda memiliki lisensi GitHub Copilot, Anda dapat mengatasi masalah dengan bantuan agen pengkodian GitHub:

- Tetapkan agen pengkodian GitHub untuk masalah ini.

- Tinjau perbaikan yang dihasilkan.

- Jika perbaikan tampaknya masuk akal, terapkan.

- Perhatikan ketika Defender untuk Cloud memperbarui status masalah menjadi Ditutup.