Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Microsoft Defender for Cloud dapat mengumpulkan peristiwa manajemen AWS CloudTrail untuk meningkatkan visibilitas ke dalam operasi identitas, perubahan izin, dan aktivitas sarana kontrol lainnya di seluruh lingkungan AWS Anda.

Penyerapan CloudTrail menambahkan sinyal berbasis aktivitas ke kemampuan CIEM Defender for Cloud, memungkinkan analisis risiko identitas dan izin tidak hanya didasarkan pada hak identitas yang dikonfigurasi, tetapi juga pada penggunaan yang diamati.

Penyerapan CloudTrail meningkatkan Cloud Infrastructure Entitlement Management (CIEM) dengan membantu mengidentifikasi izin yang tidak digunakan, peran yang salah dikonfigurasi, identitas tidak aktif, dan jalur eskalasi hak istimewa potensial. Ini juga menyediakan konteks aktivitas yang memperkuat deteksi penyimpangan konfigurasi, rekomendasi keamanan, dan analisis jalur serangan.

Penyerapan CloudTrail tersedia untuk satu akun AWS dan AWS Organizations yang menggunakan pengelogan terpusat.

Prasyarat

Sebelum mengaktifkan penyerapan CloudTrail, pastikan akun AWS Anda memiliki:

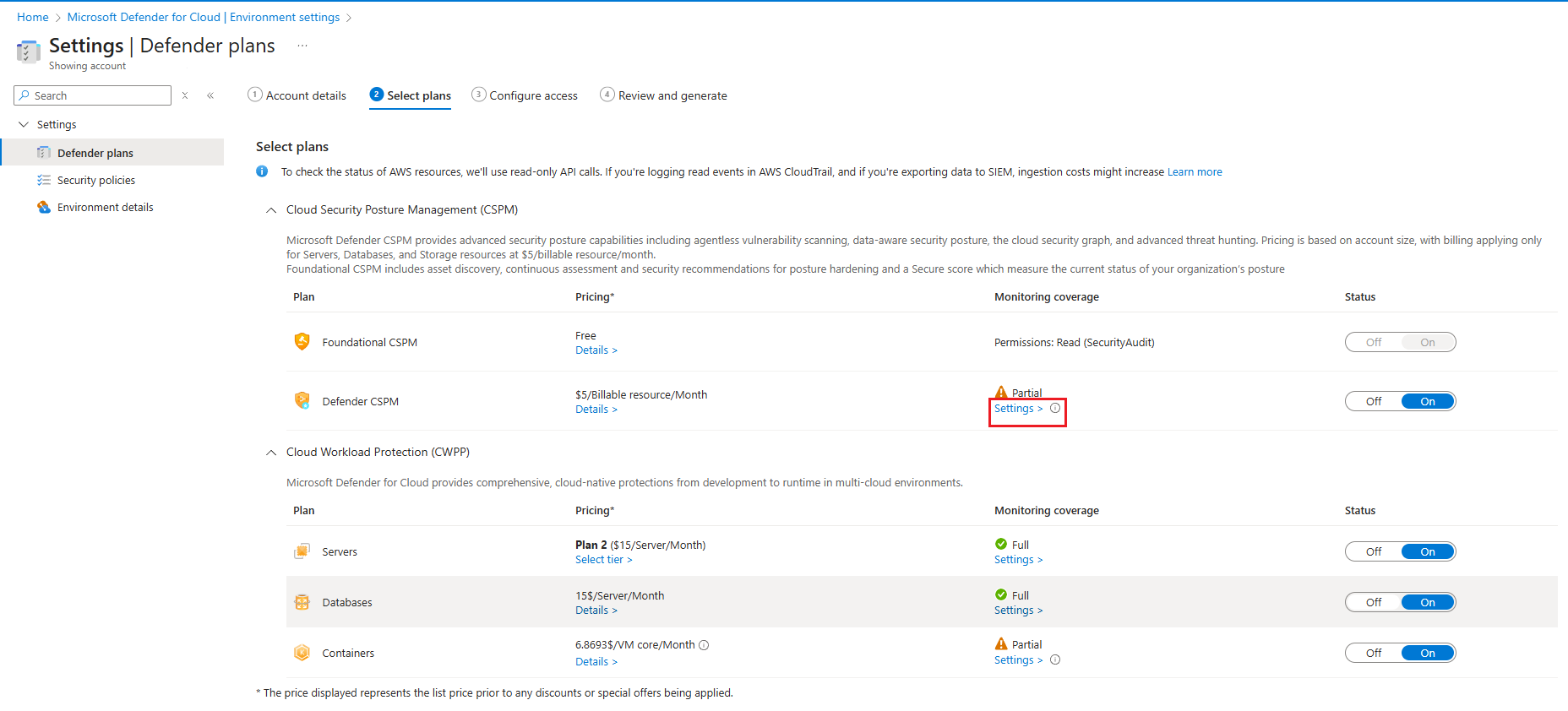

Paket Defender CSPM diaktifkan pada langganan Azure.

Izin untuk mengakses AWS CloudTrail.

Akses ke wadah Amazon S3 yang menyimpan file log CloudTrail.

Akses ke pemberitahuan antrean Amazon SQS yang terkait dengan wadah tersebut.

Akses ke kunci AWS KMS jika log CloudTrail dienkripsi.

Izin untuk membuat atau memodifikasi jejak CloudTrail dan sumber daya yang diperlukan jika menyediakan jejak baru.

CloudTrail dikonfigurasi untuk mencatat peristiwa manajemen.

Nota

Pengguna Microsoft Azure Sentinel: Jika Anda sudah melakukan streaming log AWS CloudTrail ke Microsoft Sentinel, mengaktifkan penyerapan CloudTrail di Defender for Cloud mungkin memerlukan pembaruan untuk konfigurasi Sentinel Anda. Tinjau alur kerja yang diperbarui untuk menghindari konflik penyerapan dengan mengikuti Sambungkan akun AWS yang terhubung dengan Sentinel ke Defender for Cloud.

Mengonfigurasi penyerapan CloudTrail di Pertahanan Microsoft untuk Cloud

Setelah akun AWS Anda tersambung:

Masuk ke portal Azure.

Buka pengaturan Microsoft Defender for Cloud>Environment.

Pilih konektor AWS Anda.

Di bawah Cakupan pemantauan, buka Pengaturan.

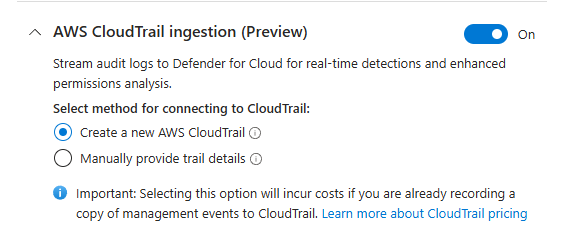

Aktifkan penyerapan AWS CloudTrail (Pratinjau). Ini menambahkan opsi konfigurasi CloudTrail ke alur kerja penyiapan.

Pilih apakah akan berintegrasi dengan jejak CloudTrail yang ada atau membuat yang baru:

Pilih Berikan detail jejak secara manual untuk menggunakan jejak CloudTrail yang ada.

- Berikan ARN wadah Amazon S3 dan ARN antrean SQS yang terkait dengan jejak yang ada.

- Jika diminta, sebarkan atau perbarui tumpukan CloudFormation.

Nota

Saat Anda memilih jejak yang sudah ada, Defender for Cloud akan mengumpulkan satu kali hingga peristiwa manajemen CloudTrail historis selama 90 hari. Jika penyerapan CloudTrail dinonaktifkan, data historis yang dikumpulkan selama proses ini dihapus. Mengaktifkan kembali penyerapan CloudTrail memicu pengumpulan data historis baru.

Pilih Buat AWS CloudTrail baru untuk menyediakan jejak baru.

- Sebarkan templat CloudFormation atau Terraform saat diminta.

- Setelah penyebaran selesai, cari lokasi ARN antrean SQS di konsol AWS.

- Kembali ke Defender untuk Cloud dan masukkan SQS ARN di bidang SQS ARN .

Cara Defender for Cloud menggunakan data CloudTrail

Setelah Anda menyelesaikan konfigurasi:

- AWS CloudTrail merekam peristiwa manajemen dari akun AWS Anda.

- File log ditulis ke wadah Amazon S3.

- Amazon SQS mengirimkan pemberitahuan saat log baru tersedia.

- Defender untuk Cloud memantau antrian SQS untuk mengambil referensi log file.

- Defender for Cloud memproses telemetri log dan memperkaya wawasan CIEM dan postur.

Anda dapat menyesuaikan pemilih peristiwa CloudTrail untuk mengubah peristiwa manajemen mana yang diambil.

Memvalidasi penyerapan CloudTrail

Untuk memastikan bahwa telemetri CloudTrail sedang mengalir ke Defender for Cloud:

- Verifikasi bahwa wadah S3 memberikan izin Defender for Cloud untuk membaca file log.

- Pastikan pemberitahuan SQS dikonfigurasi untuk pengiriman log baru.

- Konfirmasikan peran IAM memungkinkan akses ke artefak CloudTrail dan objek terenkripsi.

- Tinjau rekomendasi Defender untuk Cloud dan informasi identitas setelah penyiapan.

Sinyal mungkin membutuhkan waktu untuk muncul tergantung pada frekuensi pengiriman CloudTrail dan volume peristiwa.