Lihat dan atasi temuan dari solusi penilaian kerentanan pada VM Anda

Saat alat penilaian kerentanan Anda melaporkan kerentanan ke Defender untuk Cloud, Defender untuk Cloud menyajikan temuan dan informasi terkait sebagai rekomendasi. Selain itu, temuan ini mencakup informasi terkait seperti langkah-langkah remediasi, kerentanan dan paparan umum (CVE) yang relevan, skor CVSS, dan banyak lagi. Anda dapat menampilkan kerentanan yang teridentifikasi untuk satu atau beberapa langganan, atau untuk VM tertentu.

Menampilkan temuan dari pemindaian komputer virtual Anda

Untuk menampilkan temuan penilaian kerentanan (dari semua pemindai yang dikonfigurasi) dan meremediasi kerentanan yang diidentifikasi:

Dari menu Defender untuk Cloud, buka halaman Rekomendasi.

Pilih rekomendasi Mesin harus menyelesaikan temuan kerentanan.

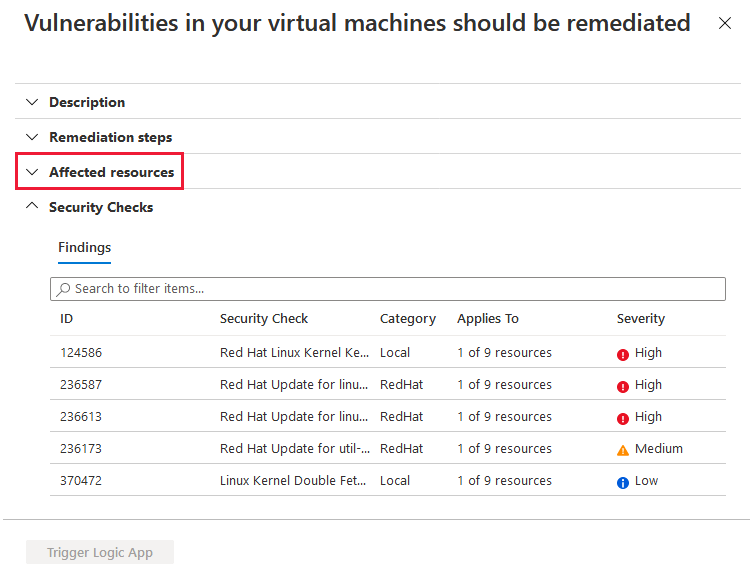

Defender untuk Cloud menunjukkan semua temuan untuk semua VM di langganan yang saat ini dipilih. Temuan ini diurutkan berdasarkan tingkat keparahan.

Untuk memfilter temuan oleh VM tertentu, buka bagian "Sumber daya yang terpengaruh" dan pilih VM yang menarik minat Anda. Atau Anda dapat memilih VM dari tampilan kesehatan sumber daya, dan menampilkan semua rekomendasi yang relevan untuk sumber daya tersebut.

Defender untuk Cloud menunjukkan temuan untuk mesin virtual tersebut, diorder berdasarkan tingkat keparahan.

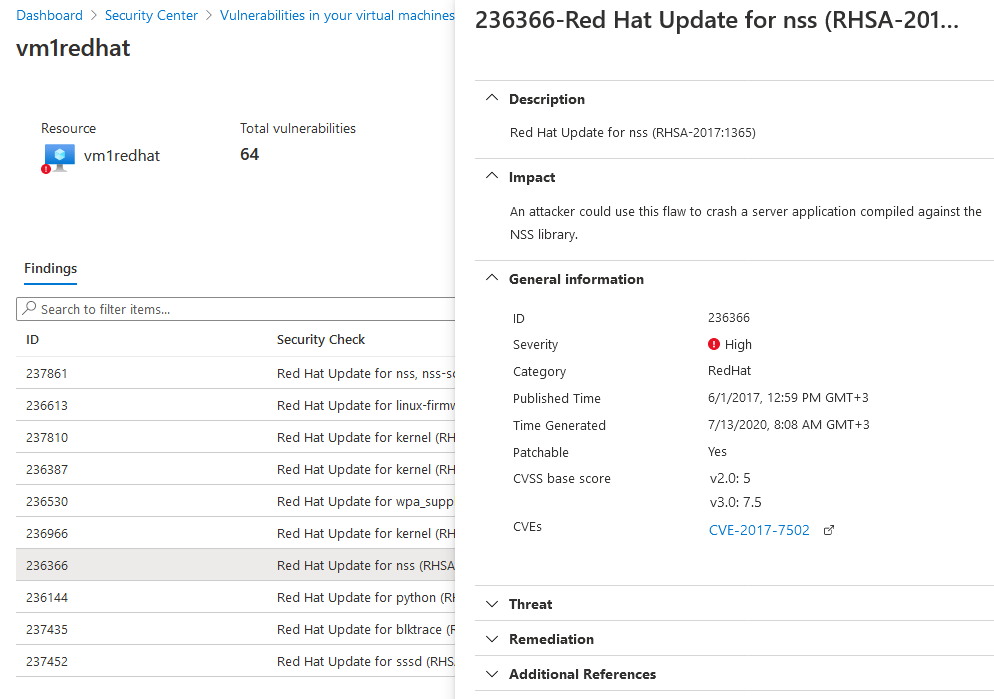

Untuk mempelajari selengkapnya tentang kerentanan tertentu, pilih kerentanan tersebut.

Panel detail yang muncul berisi informasi ekstensif tentang kerentanan, termasuk:

- Tautan ke semua CVE yang relevan (jika tersedia)

- Langkah remediasi

- Halaman referensi lainnya

Untuk meremediasi temuan, ikuti langkah-langkah remediasi dari panel detail ini.

Menonaktifkan temuan tertentu

Jika Anda memiliki kebutuhan organisasi untuk mengabaikan temuan, daripada melakukan remediasi, Anda dapat menonaktifkannya secara opsional. Temuan yang dinonaktifkan tidak memengaruhi skor aman Anda atau menghasilkan kebisingan yang tidak diinginkan.

Saat temuan cocok dengan kriteria yang Anda tentukan dalam aturan nonaktifkan, temuan tersebut tidak muncul dalam daftar temuan. Skenario umum meliputi:

- Menonaktifkan temuan dengan tingkat keparahan kurang dari sedang

- Menonaktifkan temuan yang tidak dapat di-patch

- Nonaktifkan temuan dengan skor CVSS kurang dari 6,5

- Nonaktifkan temuan dengan teks tertentu dalam pemeriksaan atau kategori keamanan (misalnya, "RedHat")

Penting

Untuk membuat aturan, Anda memerlukan izin untuk mengedit kebijakan di Azure Policy. Pelajari selengkapnya di Izin Azure RBAC di Azure Policy.

Untuk membuat aturan:

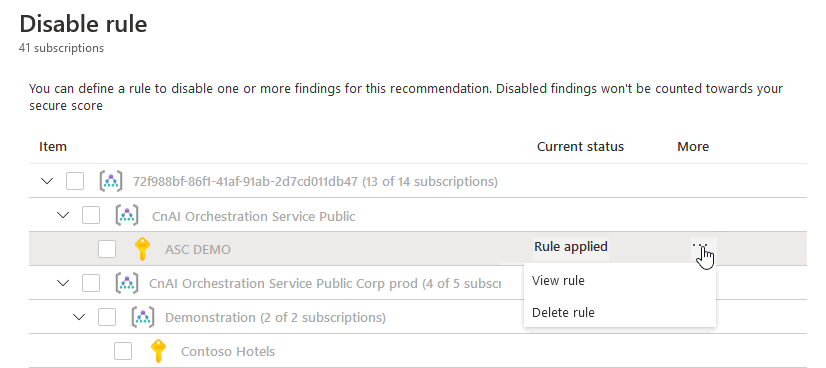

Dari laman detail rekomendasi untuk Penemuan kerentanan pada mesin harus diselesaikan, pilih Nonaktifkan aturan.

Pilih cakupan yang relevan.

Tentukan kriteria Anda. Anda bisa menggunakan salah satu kriteria berikut:

- Menemukan ID

- Kategori

- Pemeriksaan keamanan

- Skor CVSS (v2, v3)

- Tingkat keparahan

- Status yang dapat dipatch

Pilih Terapkan aturan.

Penting

Perubahan mungkin memakan waktu hingga 24 jam untuk diterapkan.

Untuk menampilkan, mengambil alih, atau menghapus aturan:

Mengekspor hasil

Untuk mengekspor hasil penilaian kerentanan, Anda perlu menggunakan Azure Resource Graph (ARG). Alat ini menyediakan akses instan ke informasi sumber daya di seluruh lingkungan cloud Anda dengan kemampuan filter, pengelompokan, dan pemilahan yang kuat. Ini adalah cara cepat dan efisien untuk meminta informasi di seluruh langganan Azure secara terprogram atau dari dalam portal Microsoft Azure.

Untuk instruksi lengkap dan contoh kueri ARG, lihat postingan Komunitas Teknologi berikut ini: Mengekspor hasil penilaian kerentanan di Microsoft Defender untuk Cloud.

Langkah berikutnya

Artikel ini menjelaskan ekstensi penilaian kerentanan Microsoft Defender untuk Cloud (didukung oleh Qualys) untuk memindai mesin virtual Anda. Untuk materi terkait, lihat artikel berikut:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk