Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini adalah salah satu dari serangkaian artikel yang menjelaskan jalur penyebaran untuk pemantauan OT dengan Pertahanan Microsoft untuk IoT, dan menjelaskan cara membuat sertifikat yang ditandatangani CA untuk digunakan dengan appliance sensor OT lokal Defender for IoT.

Setiap sertifikat yang ditandatangani otoritas sertifikat (CA) harus memiliki .key file dan .crt file, yang diunggah ke appliance Defender for IoT setelah masuk pertama. Meskipun beberapa organisasi mungkin juga memerlukan .pem file, .pem file tidak diperlukan untuk Defender for IoT.

Penting

Anda harus membuat sertifikat unik untuk setiap appliance Defender for IoT, di mana setiap sertifikat memenuhi kriteria yang diperlukan.

Prasyarat

Untuk melakukan prosedur yang dijelaskan dalam artikel ini, pastikan Anda memiliki spesialis keamanan, PKI, atau sertifikat yang tersedia untuk mengawasi pembuatan sertifikat.

Pastikan Anda juga telah membiasakan diri dengan persyaratan sertifikat SSL/TLS untuk Defender for IoT.

Membuat sertifikat SSL/TLS yang ditandatangani CA

Kami menyarankan agar Anda selalu menggunakan sertifikat yang ditandatangani CA pada lingkungan produksi, dan hanya menggunakan sertifikat yang ditandatangani sendiri pada lingkungan pengujian.

Gunakan platform manajemen sertifikat, seperti platform manajemen PKI otomatis, untuk membuat sertifikat yang memenuhi persyaratan Defender for IoT.

Jika Anda tidak memiliki aplikasi yang dapat membuat sertifikat secara otomatis, konsultasikan dengan keamanan, PKI, atau prospek sertifikat lain yang memenuhi syarat untuk mendapatkan bantuan. Anda juga dapat mengonversi file sertifikat yang sudah ada jika Anda tidak ingin membuat yang baru.

Pastikan untuk membuat sertifikat unik untuk setiap appliance Defender for IoT, di mana setiap sertifikat memenuhi kriteria parameter yang diperlukan.

Contohnya:

Buka file sertifikat yang diunduh dan pilih tab >Detail Salin ke file untuk menjalankan Wizard Ekspor Sertifikat.

Di Wizard Ekspor Sertifikat, pilih Biner berkode DER berikutnya>X.509 (. CER)> lalu pilih Berikutnya lagi.

Di layar File untuk Diekspor, pilih Telusuri, pilih lokasi untuk menyimpan sertifikat, lalu pilih Berikutnya.

Pilih Selesai untuk mengekspor sertifikat.

Catatan

Anda mungkin perlu mengonversi tipe file yang ada ke tipe yang didukung.

Verifikasi bahwa sertifikat memenuhi persyaratan file sertifikat, lalu uji file sertifikat yang Anda buat setelah selesai.

Jika Anda tidak menggunakan validasi sertifikat, hapus referensi URL CRL di sertifikat. Untuk informasi selengkapnya, lihat persyaratan file sertifikat.

Tip

(Opsional) Buat rantai sertifikat, yang merupakan .pem file yang berisi sertifikat semua otoritas sertifikat dalam rantai kepercayaan yang mengarah ke sertifikat Anda.

Memverifikasi akses server CRL

Jika organisasi Anda memvalidasi sertifikat, appliance Defender for IoT Anda harus dapat mengakses server CRL yang ditentukan oleh sertifikat. Secara default, sertifikat mengakses URL server CRL melalui port HTTP 80. Namun, beberapa kebijakan keamanan organisasi memblokir akses ke port ini.

Jika appliance Anda tidak dapat mengakses server CRL di port 80, Anda dapat menggunakan salah satu solusi berikut:

Tentukan URL dan port lain dalam sertifikat:

- URL yang Anda tentukan harus dikonfigurasi sebagai

http: //dan bukanhttps:// - Pastikan server CRL tujuan dapat mendengarkan port yang Anda tentukan

- URL yang Anda tentukan harus dikonfigurasi sebagai

Menggunakan server proksi yang dapat mengakses CRL pada port 80

Untuk informasi selengkapnya, lihat [Teruskan informasi pemberitahuan OT].

Jika validasi gagal, komunikasi antara komponen yang relevan dihentikan dan kesalahan validasi ditampilkan di konsol.

Mengimpor sertifikat SSL/TLS ke penyimpanan tepercaya

Setelah membuat sertifikat Anda, impor ke lokasi penyimpanan tepercaya. Contohnya:

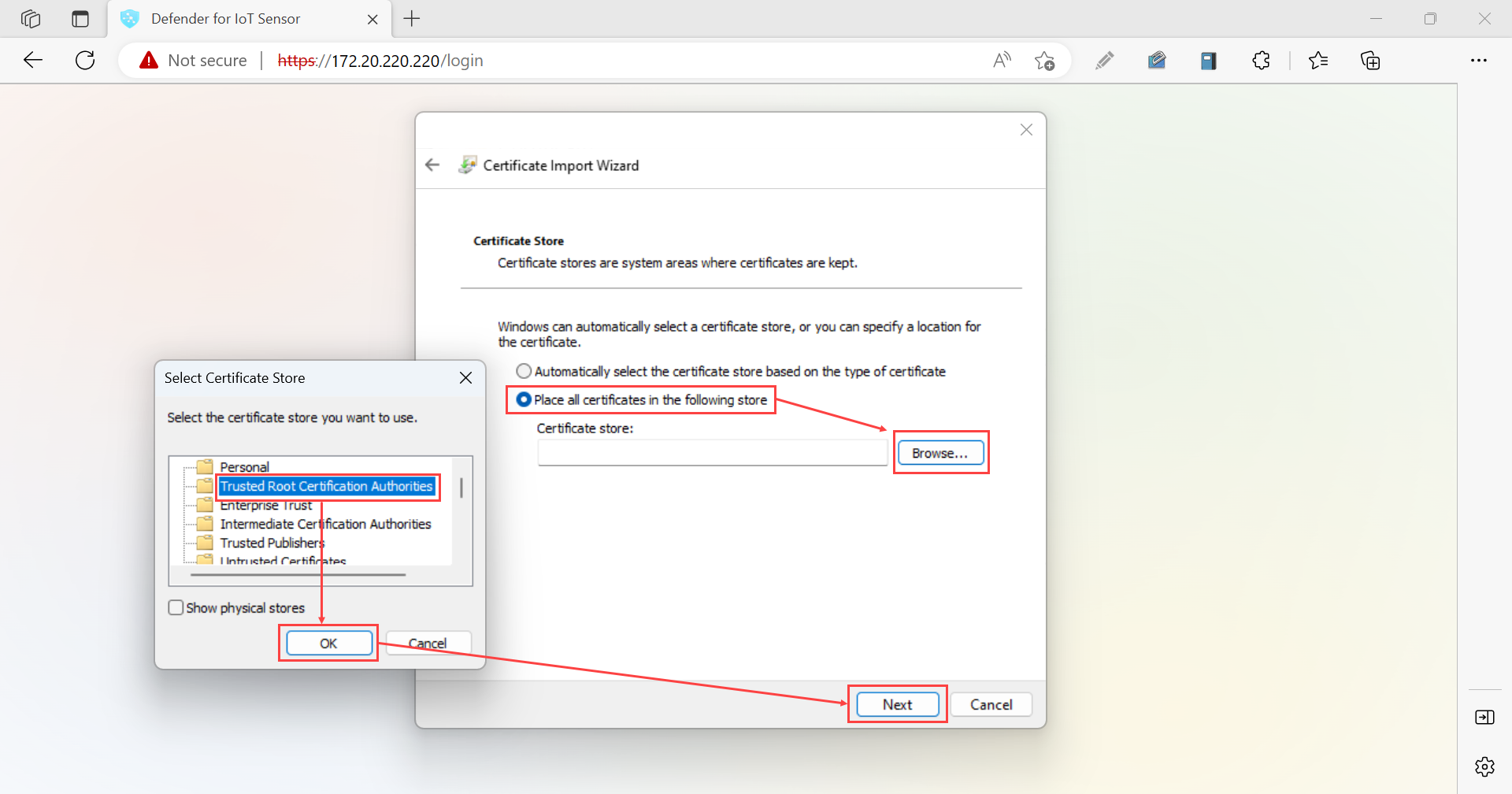

Buka file sertifikat keamanan dan, di tab Umum , pilih Instal Sertifikat untuk memulai Wizard Impor Sertifikat.

Di Lokasi Toko, pilih Komputer Lokal, lalu pilih Berikutnya.

Jika perintah Izinkan Kontrol Pengguna muncul, pilih Ya untuk mengizinkan aplikasi membuat perubahan pada perangkat Anda.

Di layar Penyimpanan Sertifikat, pilih Secara otomatis pilih penyimpanan sertifikat berdasarkan jenis sertifikat, lalu pilih Berikutnya.

Pilih Tempatkan semua sertifikat di penyimpanan berikut, lalu Telusuri, lalu pilih penyimpanan Otoritas Sertifikasi Akar Tepercaya . Setelah selesai, pilih Berikutnya. Contohnya:

Pilih Selesai untuk menyelesaikan impor.

Menguji sertifikat SSL/TLS Anda

Gunakan prosedur berikut untuk menguji sertifikat sebelum menyebarkannya ke appliance Defender for IoT Anda.

Memeriksa sertifikat Anda terhadap sampel

Gunakan contoh sertifikat berikut untuk membandingkan dengan sertifikat yang telah Anda buat, pastikan bidang yang sama ada dalam urutan yang sama.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Menguji sertifikat tanpa .csr file kunci privat atau

Jika Anda ingin memeriksa informasi dalam file sertifikat .csr atau file kunci privat, gunakan perintah CLI berikut:

-

Periksa Permintaan Penandatanganan Sertifikat (CSR): Jalankan

openssl req -text -noout -verify -in CSR.csr -

Periksa kunci privat: Jalankan

openssl rsa -in privateKey.key -check -

Memeriksa sertifikat: Jalankan

openssl x509 -in certificate.crt -text -noout

Jika pengujian ini gagal, tinjau persyaratan file sertifikat untuk memverifikasi bahwa parameter file Anda akurat, atau konsultasikan dengan spesialis sertifikat Anda.

Memvalidasi nama umum sertifikat

Untuk melihat nama umum sertifikat, buka file sertifikat dan pilih tab Detail, lalu pilih bidang Subjek .

Nama umum sertifikat muncul di samping CN.

Masuk ke konsol sensor Anda tanpa koneksi yang aman. Di layar Peringatan koneksi Anda bukan privat, Anda mungkin melihat pesan kesalahan NET::ERR_CERT_COMMON_NAME_INVALID.

Pilih pesan kesalahan untuk memperluasnya, lalu salin string di samping Subjek. Contohnya:

String subjek harus cocok dengan string CN dalam detail sertifikat keamanan.

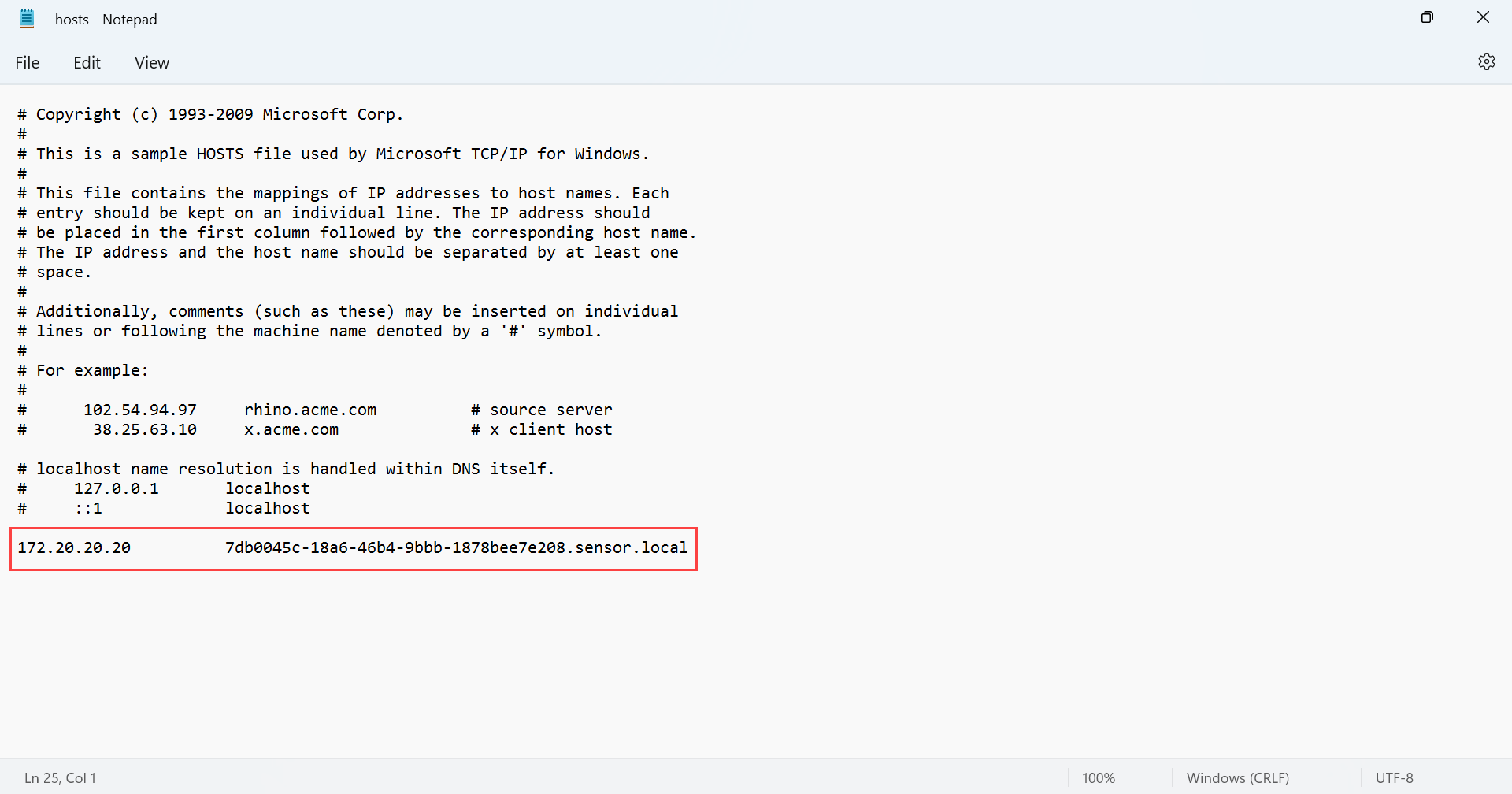

Di penjelajah file lokal Anda, telusuri ke file host, seperti di Driver > Windows System32 > Disk PC > (C:) > Ini>, dll, dan buka file host.

Dalam file host, tambahkan baris di akhir dokumen dengan alamat IP sensor dan nama umum sertifikat SSL yang Anda salin di langkah-langkah sebelumnya. Setelah selesai, simpan perubahan. Contohnya:

Sertifikat yang ditandatangani sendiri

Sertifikat yang ditandatangani sendiri tersedia untuk digunakan di lingkungan pengujian setelah menginstal perangkat lunak pemantauan Defender for IoT OT. Untuk informasi selengkapnya, lihat: