Apa fungsi arsip baru di Microsoft Defender for IoT untuk organisasi

Catatan

Azure Defender untuk IoT telah berganti nama menjadi Microsoft Defender untuk IoT.

Artikel ini berfungsi sebagai arsip untuk fitur dan peningkatan yang dirilis untuk Microsoft Defender untuk IoT untuk organisasi lebih dari sembilan bulan yang lalu.

Untuk pembaruan terkini lainnya, lihat Apa yang baru di Microsoft Defender for IoT?.

Fitur tertulis yang terdaftar di bawah ini dalam PRATINJAU. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum lain yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Desember 2021

Versi perangkat lunak sensor: 10.5.4

- Integrasi yang ditingkatkan dengan Microsoft Sentinel (Pratinjau)

- Kerentanan Apache Log4j

- Pemberitahuan

Integrasi yang ditingkatkan dengan Microsoft Sentinel (Pratinjau)

Solusi pemantauan Ancaman OT IoT dengan Defender untuk IoT yang baru tersedia dan memberikan peningkatan kemampuan untuk integrasi Microsoft Defender untuk IoT dengan Microsoft Sentinel. Solusi Pemantauan Ancaman OT IoT dengan Defender untuk IoT adalah set konten yang dibundel, termasuk aturan analitik, buku kerja, dan playbook, yang dikonfigurasi khusus untuk data Defender untuk IoT. Solusi ini saat ini hanya mendukung Jaringan Operasional (OT/ICS).

Untuk informasi tentang mengintegrasikan dengan Microsoft Azure Sentinel, lihat Tutorial: Mengintegrasikan Defender untuk IoT dan Sentinel

Kerentanan Apache Log4j

Versi 10.5.4 dari Microsoft Defender untuk IoT mengurangi kerentanan Apache Log4j. Untuk mengetahui detailnya, lihat pembaruan pemberitahuan keamanan.

Memperingatkan

Versi 10.5.4 dari Microsoft Defender untuk IoT memberikan peningkatan peringatan penting:

- Peringatan untuk peristiwa kecil tertentu atau kasus tepi sekarang dinonaktifkan.

- Untuk skenario tertentu, peringatan serupa diminimalkan dalam satu pesan peringatan.

Perubahan ini mengurangi volume peringatan dan memungkinkan penargetan dan analisis peristiwa keamanan dan operasional yang lebih efisien.

Untuk informasi selengkapnya, lihat Jenis dan deskripsi pemberitahuan pemantauan OT.

Peringatan dinonaktifkan secara permanen

Peringatan yang tercantum di bawah ini dinonaktifkan secara permanen dengan versi 10.5.4. Deteksi dan pemantauan masih didukung untuk lalu lintas yang terkait dengan peringatan.

Pemberitahuan mesin kebijakan

- Pemanggilan Prosedur RPC

- Server HTTP Tidak Sah

- Penggunaan Alamat MAC yang tidak normal

Peringatan dinonaktifkan secara default

Peringatan yang tercantum di bawah ini dinonaktifkan secara default dengan versi 10.5.4. Anda dapat mengaktifkan kembali peringatan dari halaman Dukungan konsol sensor, jika perlu.

Peringatan mesin anomali

- Jumlah Parameter Abnormal di Header HTTP

- Panjang Header HTTP Abnormal

- Konten Header HTTP Ilegal

Pemberitahuan mesin operasional

- Kesalahan Klien HTTP

- Operasi RPC Gagal.

Pemberitahuan mesin kebijakan

Menonaktifkan peringatan ini juga menonaktifkan pemantauan lalu lintas terkait. Secara khusus, lalu lintas ini tidak akan dilaporkan dalam laporan Penggalian Data.

- Peringatan Komunikasi HTTP ilegal dan lalu lintas Penggalian Data Koneksi HTTP

- Peringatan Agen Pengguna HTTP yang Tidak Sah dan lalu lintas Penggalian Data Agen Pengguna HTTP

- Tindakan SOAP HTTP yang Tidak Sah dan lalu lintas Penggalian Data Tindakan SOAP HTTP

Fungsionalitas peringatan yang diperbarui

Peringatan Operasi Database yang Tidak Sah Sebelumnya, peringatan ini mencakup peringatan DDL dan DML serta pelaporan Penggalian Data. Sekarang:

- Lalu lintas DDL: peringatan dan pemantauan didukung.

- Lalu lintas DML: Pemantauan didukung. Peringatan tidak didukung.

Peringatan Aset Baru Terdeteksi Peringatan ini dinonaktifkan untuk perangkat baru yang terdeteksi di subnet TI. Peringatan Aset Baru Terdeteksi masih dipicu untuk perangkat baru yang ditemukan di subnet OT. Subnet OT terdeteksi secara otomatis dan dapat diperbarui oleh pengguna jika perlu.

Peringatan yang diminimalkan

Pemicu peringatan untuk skenario tertentu telah diminimalkan untuk membantu mengurangi volume peringatan dan menyederhanakan penyelidikan peringatan. Dalam skenario ini, jika perangkat melakukan aktivitas berulang pada target, peringatan akan dipicu sekali. Sebelumnya, peringatan baru dipicu setiap kali aktivitas yang sama dilakukan.

Fungsionalitas baru ini tersedia pada peringatan berikut:

- Peringatan Pemindaian Port Terdeteksi, berdasarkan aktivitas perangkat sumber (dihasilkan oleh mesin Anomali)

- Peringatan malware, berdasarkan aktivitas perangkat sumber. (dihasilkan oleh mesin Malware).

- Peringatan kecurigaan Penolakan Serangan Layanan, berdasarkan aktivitas perangkat tujuan (dihasilkan oleh mesin Malware)

November 2021

Versi perangkat lunak sensor: 10.5.3

Peningkatan fitur berikut tersedia dengan versi 10.5.3 dari Pertahanan Microsoft untuk IoT.

Konsol manajemen lokal memiliki API baru untuk mendukung integrasi ServiceNow kami. Untuk informasi selengkapnya, lihat Referensi API integrasi untuk konsol manajemen lokal (Pratinjau publik).

Peningkatan telah dilakukan pada analisis lalu lintas jaringan dari beberapa pembagi protokol OT dan ICS.

Sebagai bagian dari pemeliharaan otomatis kami, peringatan yang diarsipkan yang berusia lebih dari 90 hari sekarang akan dihapus secara otomatis.

Banyak peningkatan telah dilakukan terkait mengekspor metadata peringatan berdasarkan umpan balik pelanggan.

Oktober 2021

Versi perangkat lunak sensor: 10.5.2

Peningkatan fitur berikut tersedia dengan versi 10.5.2 dari Microsoft Defender untuk IoT.

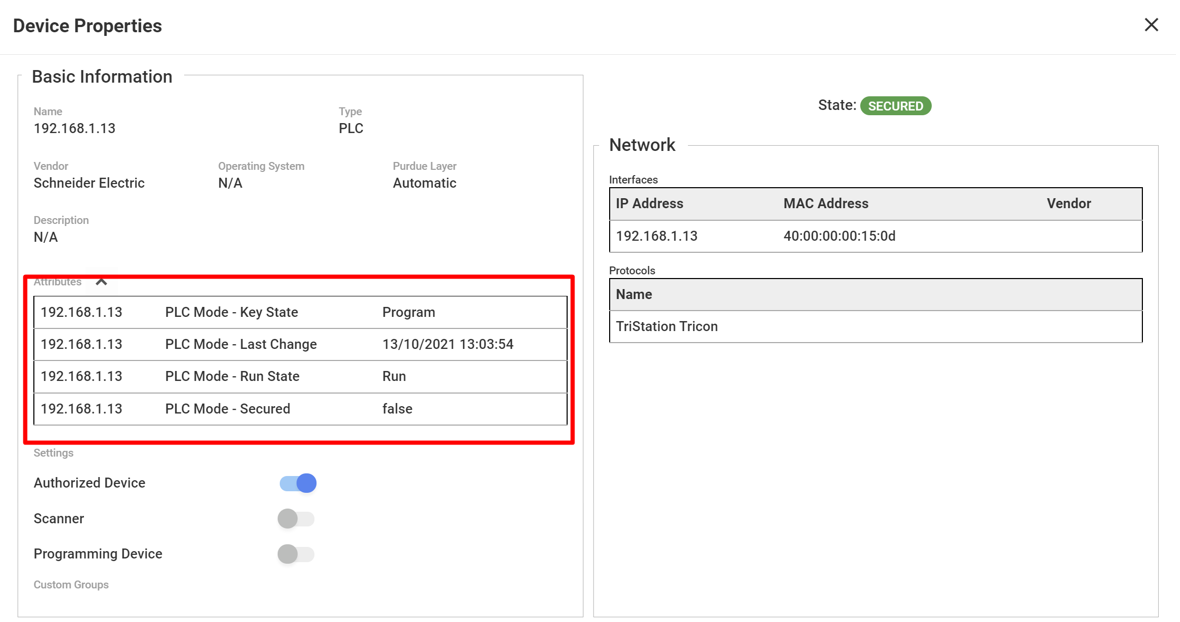

Deteksi mode operasi PLC (Pratinjau Umum)

Pengguna sekarang dapat melihat status, perubahan, dan risiko mode operasi PLC. Mode Operasi PLC terdiri dari status Eksekusi logika PLC dan status Kunci fisik, jika sakelar kunci fisik ada pada PLC.

Kemampuan baru ini membantu meningkatkan keamanan dengan mendeteksi PLC yang tidak aman, dan sebagai hasilnya mencegah serangan berbahaya seperti Unduhan Program PLC. Serangan Triton 2017 di pabrik petrokimia menggambarkan dampak dari risiko tersebut. Informasi ini juga memberi insinyur operasional visibilitas kritis ke dalam mode operasional PLC perusahaan.

Apa itu mode tidak aman?

Jika status Kunci terdeteksi sebagai Program atau status Eksekusi terdeteksi sebagai Jarak Jauh atau Program, PLC didefinisikan oleh Defender untuk IoT sebagai tidak aman.

Visibilitas dan penilaian risiko

Gunakan Inventaris Perangkat untuk melihat status PLC organisasi, dan informasi perangkat kontekstual. Gunakan kotak dialog Pengaturan Inventaris Perangkat untuk menambahkan kolom ini ke Inventaris.

Lihat status aman PLC dan informasi perubahan terakhir per PLC di bagian Atribut pada layar Properti Perangkat. Jika status Kunci terdeteksi sebagai Program atau status Eksekusi terdeteksi sebagai Jarak Jauh atau Program, PLC didefinisikan oleh Defender untuk IoT sebagai tidak aman. Opsi Properti Perangkat PLC Terjamin akan terbaca salah.

Lihat semua status Jalankan PLC dan Status Kunci jaringan dengan membuat Penggalian Data dengan informasi mode operasi PLC.

Gunakan Laporan Penilaian Risiko untuk meninjau jumlah PLC jaringan dalam mode tidak aman, dan informasi tambahan yang dapat Anda gunakan untuk mengurangi risiko PLC yang tidak aman.

API PCAP

API PCAP baru memungkinkan pengguna mengambil file PCAP dari sensor melalui konsol manajemen lokal dengan, atau tanpa akses langsung ke sensor itu sendiri.

Audit Konsol Manajemen Lokal

Log audit untuk konsol manajemen lokal sekarang dapat diekspor untuk memfasilitasi penyelidikan tentang perubahan apa yang dibuat, dan oleh SIAPA.

Webhook diperluas

Webhook diperluas dapat digunakan untuk mengirim data tambahan ke titik akhir. Fitur yang diperluas mencakup semua informasi dalam peringatan Webhook dan menambahkan informasi berikut ke laporan:

- idSensor

- namaSensor

- idZona

- namaZona

- idSitus

- siteName

- sumberDeviceAddress

- tujuanPerangkatAlamat

- remediasiPerbaikan

- Ditangani

- Informasi tambahan

Dukungan Unicode untuk frase sandi sertifikat

Karakter Unicode sekarang didukung ketika bekerja dengan frase sandi sertifikat sensor. Untuk informasi selengkapnya, lihat Menyiapkan sertifikat yang ditandatangani CA.

April 2021

Dapat digunakan dengan pembaruan Inteligensi ancaman otomatis (Pratinjau Umum)

Paket inteligensi ancaman baru sekarang dapat secara otomatis didorong ke sensor yang terhubung ke cloud saat dirilis oleh Microsoft Defender for IoT. Hal tersebut sebagai tambahan dari mengunduh paket inteligensi ancaman lalu mengunggahnya ke sensor.

Bekerja dengan pembaruan otomatis membantu mengurangi upaya operasional dan memastikan keamanan yang lebih tinggi. Aktifkan pembaruan otomatis dengan melakukan onboarding sensor yang terhubung ke cloud di portal Defender for IoT dengan mengaktifkan tombol Pembaruan Inteligensi Ancaman Otomatis.

Jika Anda ingin mengambil pendekatan yang lebih konservatif untuk memperbarui data inteligensi ancaman, Anda dapat secara manual mendorong paket dari portal Microsoft Defender for IoT ke sensor yang terhubung ke cloud hanya jika Anda merasa diperlukan. Ini memberi Anda kemampuan untuk mengontrol kapan paket dipasang, tanpa perlu mengunduh lalu mengunggahnya ke sensor Anda. Terapkan pembaruan secara manual ke sensor dari halaman Situs dan Sensor Defender for IoT.

Anda juga dapat meninjau informasi berikut tentang paket inteligensi ancaman:

- Versi paket terpasang

- Mode pembaruan inteligensi ancaman

- Status pembaruan inteligensi ancaman

Lihat informasi sensor yang terhubung ke cloud (Pratinjau Umum)

Lihat informasi operasional penting tentang sensor yang terhubung ke cloud di halaman Situs dan Sensor.

- Versi sensor terpasang

- Status koneksi sensor ke cloud.

- Terakhir kali sensor terdeteksi terhubung ke cloud.

Peningkatan API Pemberitahuan

Bidang baru tersedia untuk pengguna yang menggunakan API peringatan.

Konsol manajemen lokal

- Alamat sumber dan tujuan

- Langkah remediasi

- Nama sensor yang ditentukan pengguna

- Nama zona yang terkait dengan sensor

- Nama situs yang terkait dengan sensor

Sensor

- Alamat sumber dan tujuan

- Langkah remediasi

API versi 2 diperlukan jika bekerja dengan bidang baru.

Fitur diberikan sebagai Tersedia Secara Umum (GA)

Fitur berikut ini sebelumnya tersedia untuk Pratinjau Umum, dan kini menjadi fitur yang Tersedia Secara Umum (GA):

- Sensor - aturan peringatan kustom yang disempurnakan

- Konsol manajemen lokal - peringatan ekspor

- Tambahkan antarmuka jaringan kedua ke Konsol manajemen lokal

- Penyusun perangkat - agen mikro baru

Maret 2021

Sensor - aturan peringatan kustom yang disempurnakan (Pratinjau Umum)

Kini Anda dapat membuat aturan peringatan kustom berdasarkan hari, sekelompok hari, dan aktivitas jaringan periode waktu terdeteksi. Bekerja dengan syarat aturan hari dan waktu sangat berguna, misalnya ketika tingkat keparahan peringatan ditentukan berdasarkan saat peristiwa peringatan berlangsung. Misalnya, buat aturan kustom yang memicu peringatan tingkat keparahan tinggi saat aktivitas jaringan terdeteksi pada akhir pekan atau di malam hari.

Fitur ini tersedia pada sensor dengan rilis versi 10.2.

Konsol manajemen lokal - peringatan ekspor (Pratinjau Umum)

Informasi peringatan kini dapat diekspor ke file .csv dari konsol manajemen lokal. Anda dapat mengekspor informasi semua peringatan yang terdeteksi atau mengekspor informasi berdasarkan tampilan yang difilter.

Fitur ini tersedia di konsol manajemen lokal dengan rilis versi 10.2.

Tambahkan antarmuka jaringan kedua ke Konsol manajemen lokal (Pratinjau Umum)

Kini Anda dapat meningkatkan keamanan penyebaran dengan menambahkan antarmuka jaringan kedua ke konsol manajemen lokal Anda. Fitur ini memungkinkan manajemen lokal Anda untuk memiliki sensor yang terhubung pada satu jaringan yang aman, sambil memungkinkan pengguna Anda mengakses konsol manajemen lokal melalui antarmuka jaringan terpisah kedua.

Fitur ini tersedia di konsol manajemen lokal dengan rilis versi 10.2.

Januari 2021

Keamanan

Penyempurnaan pemulihan sertifikat dan kata sandi dibuat untuk rilis ini.

Sertifikat

Versi ini memungkinkan Anda:

- Unggah sertifikat TLS/SSL langsung ke sensor dan konsol manajemen lokal.

- Melakukan validasi antara konsol manajemen lokal dan sensor yang tersambung, serta antara konsol manajemen dan konsol manajemen Ketersediaan Tinggi. Validasi didasarkan pada tanggal kedaluwarsa, keaslian root CA, dan Daftar Pencabutan Sertifikat. Jika validasi gagal, sesi tidak akan dilanjutkan.

Untuk pemutakhiran:

- Tidak ada perubahan pada sertifikat TLS/SSL atau fungsionalitas validasi selama peningkatan.

- Setelah Memperbarui sensor dan konsol manajemen lokal, pengguna administratif dapat mengganti sertifikat TLS/SSL, atau mengaktifkan validasi sertifikat TLS/SSL dari jendela Pengaturan Sistem, Sertifikat TLS/SSL.

Untuk Penginstalan Baru:

- Selama masuk pertama kali, pengguna diharuskan untuk menggunakan Sertifikat TLS/SSL (disarankan) atau sertifikat yang ditandatangani sendiri yang dibuat secara lokal (tidak disarankan)

- Validasi sertifikat diaktifkan secara default untuk penginstalan baru.

Pemulihan kata sandi

Sensor dan konsol manajemen lokal Pengguna administratif sekarang dapat memulihkan kata sandi dari portal Microsoft Defender for IoT. Sebelumnya pemulihan kata sandi memerlukan intervensi oleh tim dukungan.

Onboarding

Konsol manajemen lokal - perangkat yang berkomitmen

Setelah proses masuk awal ke konsol manajemen lokal, pengguna sekarang diharuskan untuk mengunggah file aktivasi. File berisi jumlah agregat perangkat yang akan dipantau di jaringan organisasi. Jumlah ini disebut sebagai jumlah perangkat yang berkomitmen. Perangkat yang diterapkan ditentukan selama proses orientasi di portal Microsoft Defender for IoT, tempat file aktivasi dibuat. Pengguna pertama kali dan pengguna yang memutakhirkan perlu mengunggah file aktivasi. Setelah aktivasi awal, jumlah perangkat yang terdeteksi pada jaringan mungkin melebihi jumlah perangkat yang berkomitmen. Peristiwa ini mungkin terjadi, misalnya, jika Anda menghubungkan lebih banyak sensor ke konsol manajemen. Jika ada perbedaan antara jumlah perangkat yang terdeteksi dan jumlah perangkat yang diterapkan, peringatan akan muncul di konsol manajemen. Jika peristiwa ini terjadi, Anda harus mengunggah file aktivasi baru.

Opsi halaman Harga

Halaman harga memungkinkan Anda mengaktifkan langganan baru ke Microsoft Defender for IoT dan menentukan perangkat yang berkomitmen di jaringan Anda.

Selain itu, halaman Harga kini memungkinkan Anda mengelola langganan sudah ada yang terkait dengan sensor dan memperbarui komitmen perangkat.

Melihat dan mengelola sensor onboarding

Halaman portal Situs dan Sensor baru memungkinkan Anda:

- Menambahkan informasi deskriptif tentang sensor. Misalnya, zona yang terkait dengan sensor, atau tag teks bebas.

- Melihat dan memfilter informasi sensor. Misalnya, melihat detail tentang sensor yang terhubung dengan cloud atau dikelola secara lokal atau melihat informasi tentang sensor di zona tertentu.

Kegunaan

Halaman konektor baru Azure Sentinel

Halaman konektor data Microsoft Defender for IoT di Azure Sentinel telah didesain ulang. Konektor data sekarang didasarkan pada langganan dan bukan berdasarkan IoT Hub; memungkinkan pelanggan untuk mengelola koneksi konfigurasi mereka dengan lebih baik ke Azure Sentinel.

Pembaruan izin portal Microsoft Azure

Dukungan Pembaca Keamanan dan Administrator Keamanan telah ditambahkan.

Pembaruan lainnya

Grup akses - izin zona

Aturan Grup Akses konsol manajemen lokal tidak akan menyertakan opsi untuk memberikan akses ke zona tertentu. Tidak ada perubahan dalam menentukan aturan yang menggunakan situs, wilayah, dan unit bisnis. Setelah pemutakhiran, Grup Akses yang berisi aturan yang memungkinkan akses ke zona tertentu akan dimodifikasi untuk mengizinkan akses ke situs induknya, termasuk semua zonanya.

Perubahan terminologi

Istilah aset telah diubah namanya menjadi perangkat di sensor dan konsol manajemen lokal, laporan, dan antarmuka solusi lainnya. Dalam Peringatan sensor dan konsol manajemen lokal, istilah Kelola Peristiwa ini diberi nama Langkah Remediasi.