Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini membantu Anda mempelajari cara mengintegrasikan dan menggunakan CyberArk dengan Pertahanan Microsoft untuk IoT.

Defender for IoT memberikan platform keamanan cyber ICS dan IIoT dengan analitik ancaman dan pembelajaran mesin yang sadar ICS.

Pelaku ancaman menggunakan info masuk akses jarak jauh yang disusupi untuk mengakses jaringan infrastruktur penting melalui koneksi desktop dan VPN jarak jauh. Dengan menggunakan koneksi tepercaya, pendekatan ini dengan mudah melewati keamanan perimeter OT. Informasi masuk biasanya dicuri dari pengguna yang memiliki hak istimewa, seperti teknisi kontrol dan personel pemeliharaan mitra, yang memerlukan akses jarak jauh untuk melakukan tugas sehari-hari.

Integrasi Defender untuk IoT bersama dengan CyberARK memungkinkan Anda untuk:

Mengurangi risiko OT dari akses jarak jauh yang tidak diotorisasi

Menyediakan pemantauan berkelanjutan dan keamanan akses istimewa untuk OT

Meningkatkan respons insiden, perburuan ancaman, dan pemodelan ancaman

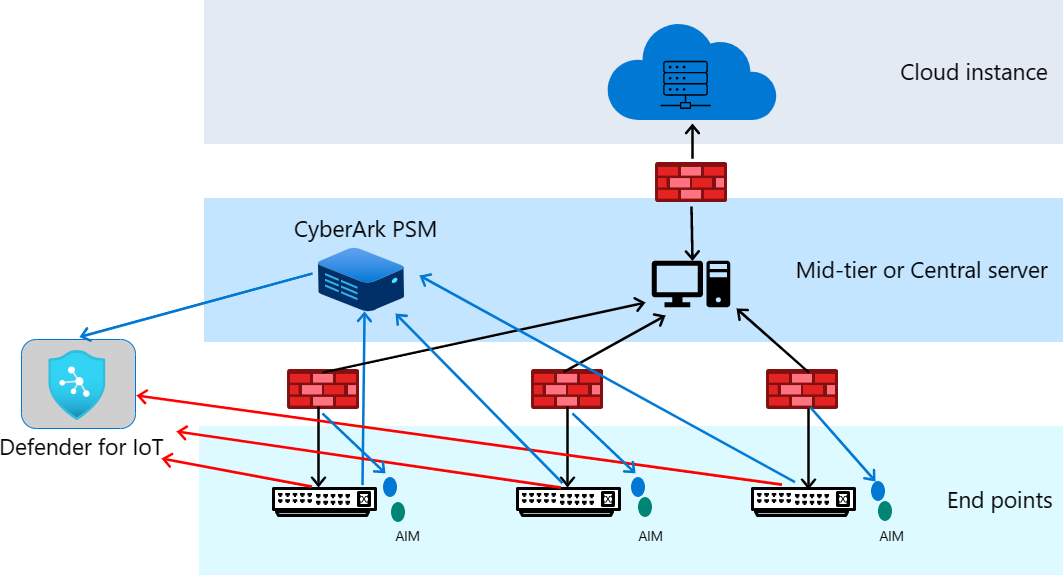

Appliance Defender for IoT terhubung ke jaringan OT melalui port SPAN (port cermin) pada perangkat jaringan, seperti sakelar dan router, melalui koneksi satu arah (masuk) ke antarmuka jaringan khusus pada appliance Defender for IoT.

Antarmuka jaringan khusus juga disediakan di appliance Defender untuk IoT untuk manajemen terpusat dan akses API. Antarmuka ini juga digunakan untuk berkomunikasi dengan solusi CyberArk PSM yang disebarkan di pusat data organisasi untuk mengelola pengguna istimewa dan mengamankan koneksi akses jarak jauh.

Dalam artikel ini, Anda akan mempelajari cara:

- Mengonfigurasi PSM di CyberArk

- Mengaktifkan integrasi di Defender untuk IoT

- Melihat dan mengelola deteksi

- Menghentikan integrasi

Prasyarat

Sebelum memulai, pastikan Anda memiliki prasyarat berikut:

CyberARK versi 2.0.

Verifikasi bahwa Anda memiliki akses CLI ke semua appliance Defender for IoT di perusahaan Anda.

Akun Azure. Jika Anda belum memiliki akun Azure, Anda dapat membuat akun gratis Azure sekarang.

Akses ke sensor OT Defender untuk IoT sebagai pengguna Admin. Untuk informasi selengkapnya, lihat Pengguna dan peran lokal untuk pemantauan OT dengan Defender for IoT.

Mengonfigurasi PSM CyberArk

CyberArk harus dikonfigurasi untuk memungkinkan komunikasi dengan Defender untuk IoT. Komunikasi ini dilakukan dengan mengonfigurasi PSM.

Untuk mengonfigurasi PSM:

Temukan dan buka

c:\Program Files\PrivateArk\Server\dbparam.xmlfile.Tambahkan parameter berikut:

[SYSLOG]UseLegacySyslogFormat=YesSyslogTranslatorFile=Syslog\CyberX.xslSyslogServerIP=<CyberX Server IP>SyslogServerProtocol=UDPSyslogMessageCodeFilter=319,320,295,378,380Simpan file, lalu tutup.

Tempatkan file konfigurasi syslog Defender untuk IoT

CyberX.xsldic:\Program Files\PrivateArk\Server\Syslog\CyberX.xsl.Buka Administrasi Pusat Server.

Pilih Stop Traffic Light untuk menghentikan server.

Pilih Stop Traffic Light untuk menghentikan server.Pilih Mulai Lampu Lalu Lintas untuk memulai server.

Mengaktifkan integrasi di Defender untuk IoT

Untuk mengaktifkan integrasi, Syslog Server perlu diaktifkan di sensor OT. Secara default, Server Syslog mendengarkan alamat IP sistem menggunakan port 514 UDP.

Untuk mengonfigurasi Defender untuk IoT:

Masuk ke sensor OT Anda, lalu navigasikan ke Pengaturan Sistem.

Alihkan Server Syslog ke Aktif.

(Opsional) Ubah port dengan masuk ke sistem melalui CLI, navigasi ke

/var/cyberx/properties/syslog.properties, lalu ubah kelistener: 514/udp.

Melihat dan mengelola deteksi

Integrasi antara Pertahanan Microsoft untuk IoT dan CyberArk PSM dilakukan melalui pesan syslog. Pesan-pesan ini dikirim oleh solusi PSM ke Defender for IoT, memberi tahu Defender untuk IoT tentang sesi jarak jauh atau kegagalan verifikasi.

Setelah platform Defender untuk IoT menerima pesan-pesan ini dari PSM, itu menghubungkannya dengan data yang dilihatnya di jaringan. Dengan demikian, memvalidasi bahwa setiap koneksi akses jarak jauh ke jaringan dihasilkan oleh solusi PSM dan bukan oleh pengguna yang tidak sah.

Lihat peringatan

Setiap kali platform Defender for IoT mengidentifikasi sesi jarak jauh yang belum diotorisasi oleh PSM, platform tersebut mengeluarkan Unauthorized Remote Session. Untuk memfasilitasi penyelidikan segera, peringatan juga menampilkan alamat IP dan nama perangkat sumber dan tujuan.

Untuk melihat pemberitahuan:

Masuk ke sensor OT Anda, lalu pilih Pemberitahuan.

Dari daftar pemberitahuan, pilih pemberitahuan berjudul Sesi Jarak Jauh Yang Tidak Diotorisasi.

Garis waktu peristiwa

Setiap kali PSM mengotorisasi koneksi jarak jauh, PSM akan terlihat di halaman Garis Waktu Peristiwa Defender for IoT. Halaman Garis Waktu Peristiwa menunjukkan garis waktu semua peringatan dan pemberitahuan.

Untuk melihat garis waktu peristiwa:

Masuk ke sensor jaringan Anda, lalu pilih Garis waktu peristiwa.

Cari peristiwa apa pun yang berjudul Sesi Jarak Jauh PSM.

Audit & forensik

Administrator dapat mengaudit dan menyelidiki sesi akses jarak jauh dengan mengkueri platform Defender for IoT melalui antarmuka penggalian data bawaannya. Informasi ini dapat digunakan untuk mengidentifikasi semua koneksi akses jarak jauh yang telah terjadi, termasuk detail forensik seperti dari atau ke perangkat, protokol (RDP, atau SSH), pengguna sumber dan tujuan, stempel waktu, dan apakah sesi diotorisasi menggunakan PSM.

Untuk mengaudit dan menyelidiki:

Masuk ke sensor jaringan Anda, lalu pilih Penggalian data.

Pilih Akses Jarak Jauh.

Menghentikan Integrasi

Pada setiap titik waktu, Anda dapat menghentikan integrasi berkomunikasi.

Untuk menghentikan integrasi:

Di sensor OT, navigasikan ke Pengaturan Sistem.

Alihkan opsi Server Syslog ke Nonaktif.