Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Selama pengembangan lokal, aplikasi perlu mengautentikasi ke Azure untuk mengakses berbagai layanan Azure. Dua pendekatan umum untuk autentikasi lokal adalah menggunakan perwakilan layanan atau menggunakan akun pengembang. Artikel ini menjelaskan cara menggunakan akun pengembang. Di bagian depan, Anda mempelajari:

- Cara menggunakan grup Microsoft Entra untuk mengelola izin secara efisien untuk beberapa akun pengembang

- Cara menetapkan peran ke akun pengembang untuk menetapkan cakupan izin

- Cara masuk ke alat pengembangan lokal yang didukung

- Cara mengautentikasi menggunakan akun pengembang dari kode aplikasi Anda

Agar aplikasi dapat mengautentikasi ke Azure selama pengembangan lokal menggunakan kredensial Azure pengembang, pengembang harus masuk ke Azure dari salah satu alat pengembang berikut:

- Azure CLI (antarmuka baris perintah Azure)

- Azure Developer CLI

- Azure PowerShell

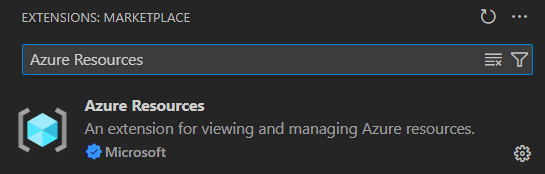

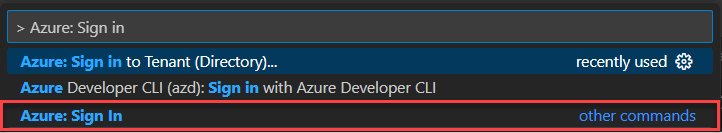

- Visual Studio Code

Pustaka Azure Identity dapat mendeteksi bahwa pengembang masuk dari salah satu alat ini. Pustaka kemudian dapat memperoleh token akses Microsoft Entra melalui alat untuk mengautentikasi aplikasi ke Azure sebagai pengguna yang masuk.

Pendekatan ini memanfaatkan akun Azure pengembang yang ada untuk menyederhanakan proses autentikasi. Namun, akun pengembang kemungkinan memiliki lebih banyak izin daripada yang diperlukan oleh aplikasi, sehingga melebihi izin yang dimiliki aplikasi saat dijalankan dalam produksi. Sebagai alternatif, Anda dapat membuat prinsipal layanan aplikasi untuk digunakan selama pengembangan lokal, yang dapat dibatasi agar hanya memiliki akses yang diperlukan oleh aplikasi.

Membuat grup Microsoft Entra untuk pengembangan lokal

Buat grup Microsoft Entra untuk merangkum peran (izin) yang dibutuhkan aplikasi dalam pengembangan lokal daripada menetapkan peran ke objek principal layanan individual. Pendekatan ini menawarkan keuntungan berikut:

- Setiap pengembang memiliki peran yang sama yang ditetapkan di tingkat grup.

- Jika peran baru diperlukan untuk aplikasi, peran tersebut hanya perlu ditambahkan ke grup untuk aplikasi.

- Jika pengembang baru bergabung dengan tim, perwakilan layanan aplikasi baru dibuat untuk pengembang dan ditambahkan ke grup, memastikan pengembang memiliki izin yang tepat untuk mengerjakan aplikasi.

Navigasi ke halaman gambaran umum ID Microsoft Entra di portal Microsoft Azure.

Pilih Semua grup dari menu sebelah kiri.

Pada halaman Grup , pilih Grup baru.

Pada halaman Grup baru , isi bidang formulir berikut ini:

- Jenis grup: Pilih Keamanan.

- Nama grup: Masukkan nama untuk grup yang menyertakan referensi ke aplikasi atau nama lingkungan.

- Deskripsi grup: Masukkan deskripsi yang menjelaskan tujuan grup.

Pilih link Tidak ada anggota yang dipilih di bawah Anggota untuk menambahkan anggota ke grup.

Di panel flyout yang terbuka, cari prinsipal layanan yang Anda buat sebelumnya dan pilih dari hasil yang telah difilter. Pilih tombol Pilih di bagian bawah panel untuk mengonfirmasi pilihan Anda.

Pilih Buat di bagian bawah halaman Grup baru untuk membuat grup dan kembali ke halaman Semua grup . Jika Anda tidak melihat grup baru tercantum, tunggu sebentar dan refresh halaman.

Menetapkan peran ke grup

Selanjutnya, tentukan peran (izin) apa yang dibutuhkan aplikasi Anda pada sumber daya apa dan tetapkan peran tersebut ke grup Microsoft Entra yang Anda buat. Grup dapat diberi peran di cakupan sumber daya, grup sumber daya, atau langganan. Contoh ini menunjukkan cara menetapkan peran di cakupan grup sumber daya, karena sebagian besar aplikasi mengelompokkan semua sumber daya Azure mereka ke dalam satu grup sumber daya.

Di portal Microsoft Azure, buka halaman Gambaran Umum grup sumber daya yang berisi aplikasi Anda.

Pilih kontrol akses (IAM) dari navigasi kiri.

Pada halaman Kontrol akses (IAM), pilih + Tambahkan lalu pilih Tambahkan penetapan peran dari menu drop-down. Halaman Tambahkan penetapan peran menyediakan beberapa tab untuk mengonfigurasi dan menetapkan peran.

Pada tab Peran , gunakan kotak pencarian untuk menemukan peran yang ingin Anda tetapkan. Pilih peran, lalu pilih Berikutnya.

Pada tab Anggota :

- Untuk Tetapkan akses ke nilai, pilih Pengguna, grup, atau perwakilan layanan .

- Untuk nilai Anggota , pilih + Pilih anggota untuk membuka panel flyout Pilih anggota .

- Cari grup Microsoft Entra yang Anda buat sebelumnya dan pilih dari hasil yang difilter. Pilih Pilih untuk memilih grup dan menutup panel flyout.

- Pilih Tinjau + tetapkan di bawah tab Anggota.

Di tab

Tinjau & Tetapkan , pilihTinjau & Tetapkan di bagian bawah halaman.

Masuk ke Azure menggunakan alat pengembang

Selanjutnya, masuk ke Azure menggunakan salah satu dari beberapa alat pengembang yang dapat digunakan untuk melakukan autentikasi di lingkungan pengembangan Anda. Akun yang Anda autentikasi juga harus ada di grup Microsoft Entra yang Anda buat dan konfigurasikan sebelumnya.

Pengembang dapat menggunakan Azure CLI untuk mengautentikasi ke ID Microsoft Entra. Aplikasi yang menggunakan DefaultAzureCredential atau AzureCliCredential kemudian dapat menggunakan akun ini untuk mengautentikasi permintaan aplikasi saat berjalan secara lokal.

Untuk mengautentikasi dengan Azure CLI, jalankan az login perintah . Pada sistem dengan browser web default, Azure CLI meluncurkan browser untuk mengautentikasi pengguna.

az login

Untuk sistem tanpa browser web default, perintah az login menggunakan alur autentikasi kode perangkat. Pengguna juga dapat memaksa Azure CLI untuk menggunakan alur kode perangkat daripada meluncurkan browser dengan menentukan argumen --use-device-code.

az login --use-device-code

Mengautentikasi ke layanan Azure dari aplikasi Anda

Pustaka Azure Identity menyediakan implementasi TokenCredential yang mendukung berbagai skenario dan alur autentikasi Microsoft Entra. Langkah-langkah berikut menunjukkan cara menggunakan DefaultAzureCredential atau kredensial alat pengembangan tertentu saat bekerja dengan akun pengguna secara lokal.

Tip

Utamakan penggunaan instans lokal yang dioptimalkan untuk pengembangan daripada kredensial khusus alat ketika tim Anda menggunakan beberapa alat pengembangan untuk mengautentikasi dengan Azure.

Menerapkan kode

Tambahkan paket @azure/identitas ke aplikasi Anda.

npm install @azure/identityNota

Jika Anda ingin menggunakan

VisualStudioCodeCredential, Anda juga harus menginstal paket plugin @azure/identity-vscode . Kemudian muat kredensial secara eksplisit. Misalnya, lihat README @azure/identity-vscode.Pilih salah satu implementasi kredensial berdasarkan skenario Anda.

- Gunakan kredensial khusus untuk alat pengembangan Anda: opsi ini paling cocok untuk skenario satu orang atau alat tunggal.

- Gunakan kredensial yang tersedia untuk digunakan dalam alat pengembangan apa pun: opsi ini paling cocok untuk proyek sumber terbuka dan tim alat yang beragam.

Menggunakan kredensial khusus untuk alat pengembangan Anda

Sediakan instans TokenCredential yang sesuai dengan alat pengembangan tertentu ke konstruktor klien layanan Azure, seperti AzureCliCredential.

import { AzureCliCredential } from "@azure/identity";

import { BlobServiceClient } from "@azure/storage-blob";

const credential = new AzureCliCredential();

const client = new BlobServiceClient(

"https://<storage-account-name>.blob.core.windows.net",

credential

);

Gunakan kredensial yang tersedia untuk digunakan dalam alat pengembangan apa pun

Gunakan instans yang dioptimalkan DefaultAzureCredential untuk semua alat pengembangan lokal. Contoh ini memerlukan variabel lingkungan AZURE_TOKEN_CREDENTIALS disetel ke dev. Untuk informasi selengkapnya, lihat Mengecualikan kategori jenis kredensial.

import { DefaultAzureCredential } from "@azure/identity";

import { BlobServiceClient } from "@azure/storage-blob";

// Set environment variable AZURE_TOKEN_CREDENTIALS to "dev"

const credential = new DefaultAzureCredential({

requiredEnvVars: ["AZURE_TOKEN_CREDENTIALS"]

});

const client = new BlobServiceClient(

"https://<storage-account-name>.blob.core.windows.net",

credential

);