Mengubah koneksi aplikasi & kebijakan keamanan untuk organisasi Anda

Penting

Azure DevOps tidak mendukung autentikasi Kredensial Alternatif. Jika Anda masih menggunakan Kredensial Alternatif, kami sangat mendorong Anda untuk beralih ke metode autentikasi yang lebih aman.

Pelajari cara mengelola kebijakan keamanan organisasi Anda yang menentukan bagaimana aplikasi dapat mengakses layanan dan sumber daya di organisasi Anda. Anda dapat mengakses sebagian besar kebijakan ini di Pengaturan Organisasi.

Prasyarat

Anda harus menjadi anggota grup Administrator Koleksi Proyek. Pemilik organisasi adalah anggota grup ini secara otomatis.

Mengelola kebijakan

Selesaikan langkah-langkah berikut untuk mengubah koneksi aplikasi, keamanan, dan kebijakan pengguna untuk organisasi Anda di Azure DevOps.

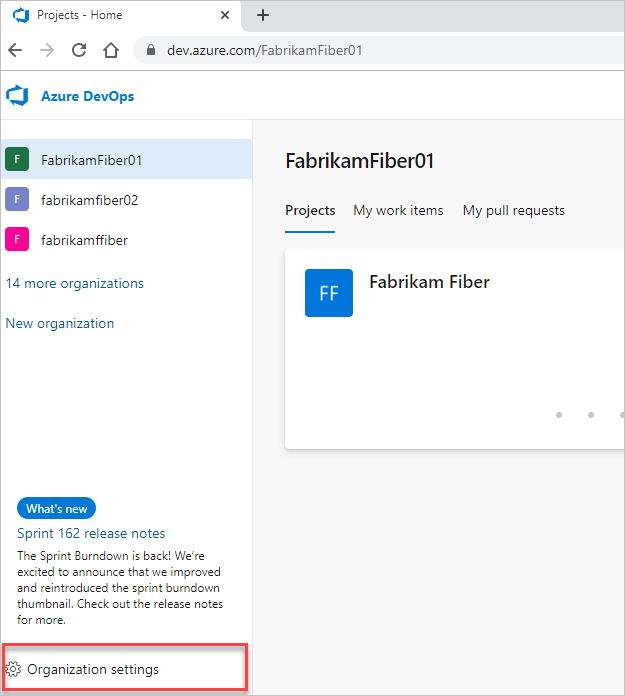

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.

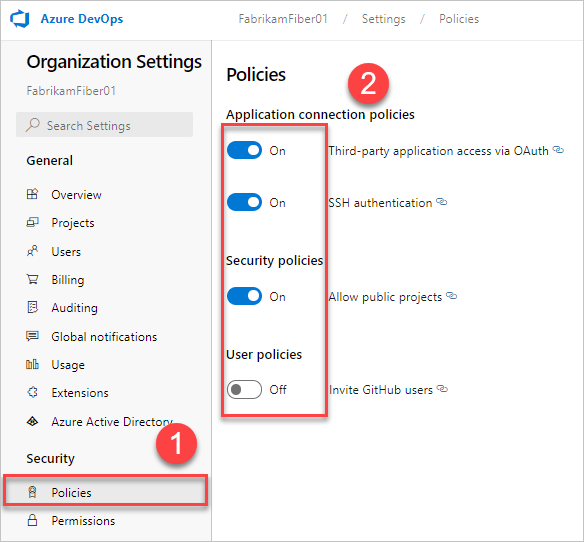

Pilih Kebijakan, lalu di samping kebijakan Anda, pindahkan tombol ke aktif atau nonaktif.

Kebijakan koneksi aplikasi

Untuk mengakses organisasi Anda tanpa meminta kredensial pengguna beberapa kali, aplikasi sering menggunakan metode autentikasi berikut:

OAuth untuk menghasilkan token untuk mengakses REST API untuk Azure DevOps. Semua REST API menerima token OAuth dan ini adalah metode integrasi yang lebih disukai daripada token akses pribadi (PATs). API Organisasi, Profil, dan MANAJEMEN PAT hanya mendukung OAuth.

SSH untuk menghasilkan kunci enkripsi untuk menggunakan Linux, macOS, dan Windows yang menjalankan Git untuk Windows, tetapi Anda tidak dapat menggunakan pengelola kredensial Git atau PAT untuk autentikasi HTTPS.

TRO untuk menghasilkan token untuk:

- Mengakses sumber daya atau aktivitas tertentu, seperti build atau item kerja

- Klien, seperti Xcode dan NuGet, yang memerlukan nama pengguna dan kata sandi sebagai kredensial dasar dan tidak mendukung fitur akun Microsoft dan Microsoft Entra, seperti autentikasi multifaktor

- Mengakses REST API untuk Azure DevOps

Secara default, organisasi Anda mengizinkan akses untuk semua metode autentikasi.

Anda dapat membatasi akses untuk kunci OAuth dan SSH dengan menonaktifkan akses ke kebijakan koneksi aplikasi ini:

- Aplikasi pihak ketiga melalui OAuth - Aktifkan aplikasi pihak ketiga untuk mengakses sumber daya di organisasi Anda melalui OAuth. Kebijakan ini default untuk nonaktif untuk semua organisasi baru. Jika Anda menginginkan akses ke aplikasi pihak ketiga, aktifkan kebijakan ini untuk memastikan aplikasi ini dapat memperoleh akses ke sumber daya di organisasi Anda.

- Autentikasi SSH - Mengaktifkan aplikasi untuk terhubung ke repositori Git organisasi Anda melalui SSH.

Saat Anda menolak akses ke metode autentikasi, tidak ada aplikasi yang dapat mengakses organisasi Anda melalui metode ini. Aplikasi apa pun yang sebelumnya memiliki akses akan mendapatkan kesalahan autentikasi dan tidak lagi memiliki akses ke organisasi Anda.

Untuk menghapus akses untuk PATs, Anda harus mencabutnya.

Kebijakan akses bersyarat

ID Microsoft Entra memungkinkan penyewa untuk menentukan pengguna mana yang diizinkan untuk mendapatkan akses ke sumber daya Microsoft melalui fitur Kebijakan Akses Bersyar (CAP) mereka. Melalui pengaturan ini, admin penyewa dapat mengharuskan anggota harus mematuhi salah satu kondisi berikut, misalnya, pengguna harus:

- menjadi anggota grup keamanan tertentu

- milik lokasi dan/atau jaringan tertentu

- menggunakan sistem operasi tertentu

- menggunakan perangkat yang diaktifkan dalam sistem manajemen

Bergantung pada kondisi mana yang dipenuhi pengguna, Anda kemudian dapat memerlukan autentikasi multifaktor atau mengatur pemeriksaan lebih lanjut untuk mendapatkan akses, atau memblokir akses sama sekali.

Dukungan CAP di Azure DevOps

Jika Anda masuk ke portal web organisasi yang didukung ID Microsoft Entra, ID Microsoft Entra akan selalu memeriksa apakah Anda dapat maju dengan melakukan validasi untuk SETIAP CAP yang ditetapkan oleh administrator penyewa.

Azure DevOps juga dapat melakukan validasi CAP tambahan setelah Anda masuk dan menavigasi melalui Azure DevOps pada organisasi yang didukung ID Microsoft Entra:

- Jika kebijakan organisasi "Aktifkan Validasi Kebijakan Akses Bersyarat IP" diaktifkan, kami akan memeriksa kebijakan anggar IP pada alur web dan non-interaktif, seperti alur petunjuk pihak ketiga seperti menggunakan PAT dengan operasi git.

- Kebijakan masuk juga dapat diberlakukan untuk PAT. Menggunakan PAT untuk melakukan panggilan ID Microsoft Entra mengharuskan pengguna mematuhi kebijakan masuk apa pun yang ditetapkan. Misalnya, jika kebijakan masuk mengharuskan pengguna masuk setiap tujuh hari, Anda juga harus masuk setiap tujuh hari, jika Anda ingin terus menggunakan PATs untuk membuat permintaan ke ID Microsoft Entra.

- Jika Anda tidak ingin CAP diterapkan ke Azure DevOps, hapus Azure DevOps sebagai sumber daya untuk CAP. Kami tidak akan melakukan penegakan org-by-org CAPs di Azure DevOps.

Kami hanya mendukung kebijakan MFA pada alur web. Untuk alur non-interaktif, jika mereka tidak memenuhi kebijakan akses bersyarat, pengguna tidak akan diminta untuk MFA dan akan diblokir sebagai gantinya.

Kondisi berbasis IP

Kami mendukung kebijakan akses bersyar IP untuk alamat IPv4 dan IPv6. Jika Anda menemukan alamat IPv6 Anda sedang diblokir, sebaiknya periksa apakah admin penyewa telah mengonfigurasi CAP yang memungkinkan alamat IPv6 Anda melalui. Demikian pula, ini dapat membantu menyertakan alamat yang dipetakan IPv4 untuk alamat IPv6 default dalam semua kondisi CAP.

Jika pengguna mengakses halaman masuk Microsoft Entra melalui alamat IP yang berbeda dari yang digunakan untuk mengakses sumber daya Azure DevOps (umum dengan penerowongan VPN), periksa konfigurasi VPN atau infrastruktur jaringan Anda untuk memastikan semua alamat IP yang Anda gunakan disertakan dalam CAP admin penyewa Anda.

Artikel terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk