Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Layanan Azure DevOps

Catatan

Audit masih dalam tahap pratinjau umum.

Melacak aktivitas dalam lingkungan Azure DevOps Anda sangat penting untuk keamanan dan kepatuhan. Audit membantu Anda memantau dan mencatat aktivitas ini, memberikan transparansi dan akuntabilitas. Artikel ini menjelaskan fitur audit dan menunjukkan cara menyiapkannya dan menggunakannya secara efektif.

Penting

Audit hanya tersedia untuk organisasi yang didukung oleh MICROSOFT Entra ID. Untuk informasi selengkapnya, lihat Menyambungkan organisasi Anda ke ID Microsoft Entra.

Perubahan audit terjadi setiap kali identitas pengguna atau layanan dalam organisasi mengedit status artefak. Peristiwa yang mungkin dicatat meliputi:

- Perubahan izin

- Sumber daya yang dihapus

- Perubahan kebijakan cabang

- Akses log dan unduhan

- Banyak jenis perubahan lainnya

Log ini memberikan catatan aktivitas yang komprehensif, membantu Anda memantau dan mengelola keamanan dan kepatuhan organisasi Azure DevOps Anda.

Peristiwa audit disimpan selama 90 hari sebelum dihapus. Untuk menyimpan data lebih lama, Anda dapat mencadangkan peristiwa audit ke lokasi eksternal.

Catatan

Pengauditan tidak tersedia untuk penerapan di lokasi Azure DevOps. Namun, Anda dapat menyambungkan aliran Audit dari instans Azure DevOps Services ke instans Splunk lokal atau berbasis cloud. Pastikan Anda mengizinkan rentang IP untuk koneksi masuk. Untuk detailnya, lihat Daftar alamat yang diizinkan dan koneksi jaringan, alamat IP, dan pembatasan rentang.

Prasyarat

Audit dinonaktifkan secara default untuk semua organisasi Azure DevOps Services. Pastikan bahwa hanya personel yang berwenang yang memiliki akses ke informasi audit sensitif.

Catatan

Jika fitur Batasi visibilitas dan kolaborasi pengguna ke pratinjau proyek tertentu diaktifkan untuk organisasi, pengguna di grup Pengguna Cakupan Proyek tidak dapat melihat Audit dan memiliki visibilitas terbatas ke halaman pengaturan Organisasi. Untuk informasi selengkapnya dan detail terkait keamanan penting, lihat Membatasi visibilitas pengguna untuk proyek dan lainnya.

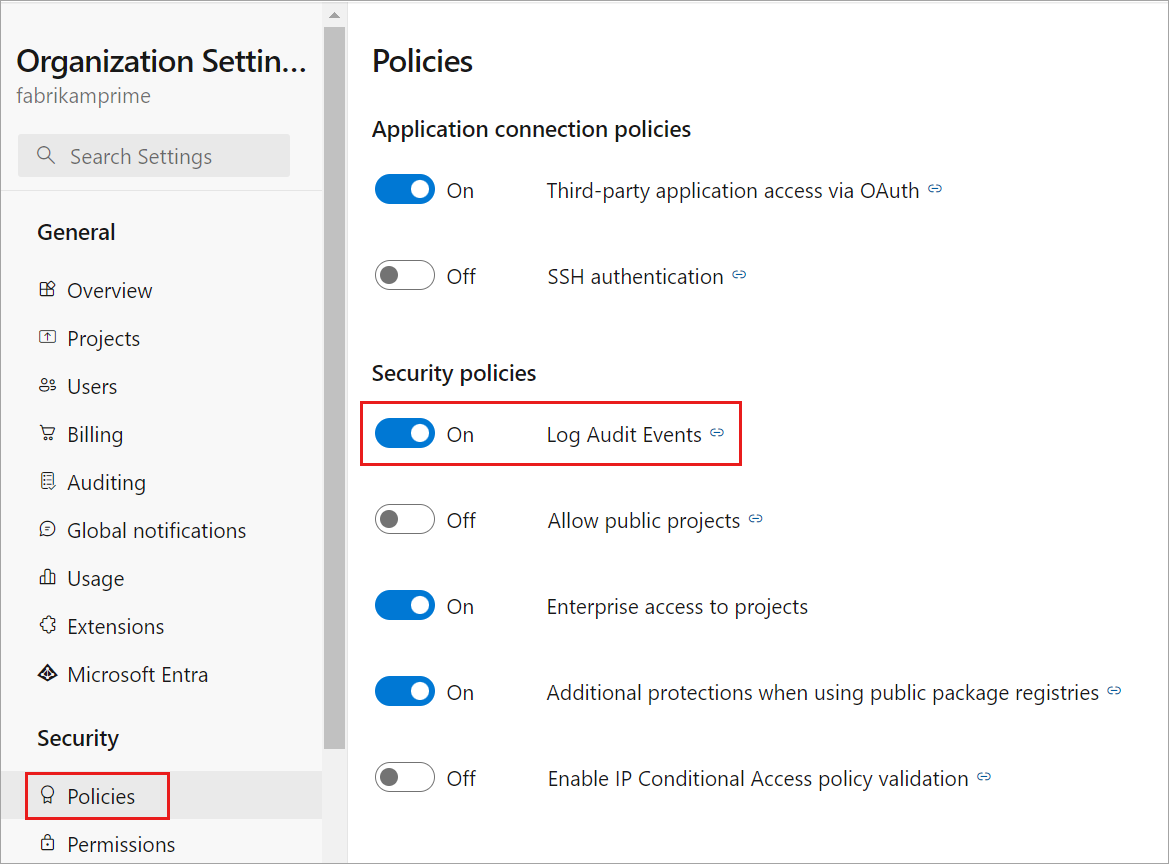

Mengaktifkan dan menonaktifkan audit

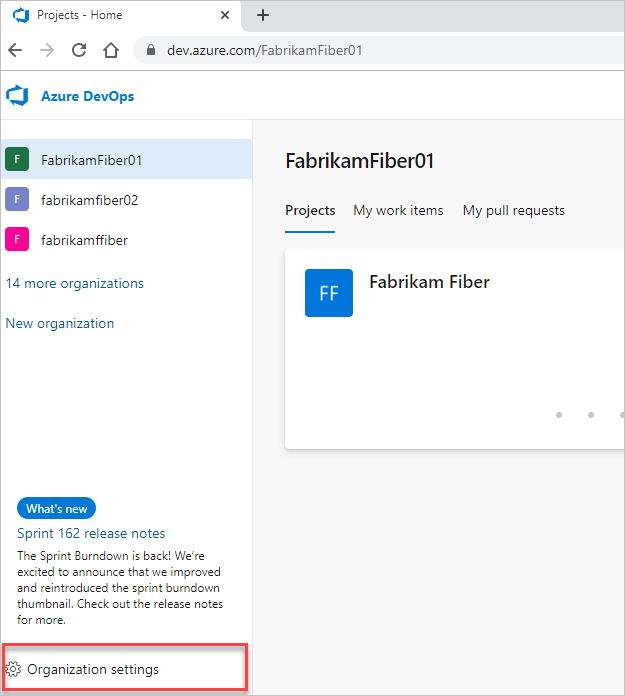

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.Pilih Kebijakan di bawah header Keamanan .

Alihkan tombol Peristiwa Audit Log ke AKTIF.

Pengauditan diaktifkan untuk organisasi. Refresh halaman untuk melihat Audit muncul di bilah samping. Peristiwa audit mulai muncul di Log Audit dan melalui aliran audit yang dikonfigurasi.

Jika Anda tidak ingin lagi menerima peristiwa Audit, alihkan tombol Aktifkan Audit ke NONAKTIF. Tindakan ini menghapus halaman Audit dari bilah samping dan membuat halaman Log Audit tidak tersedia. Setiap aliran audit berhenti menerima peristiwa.

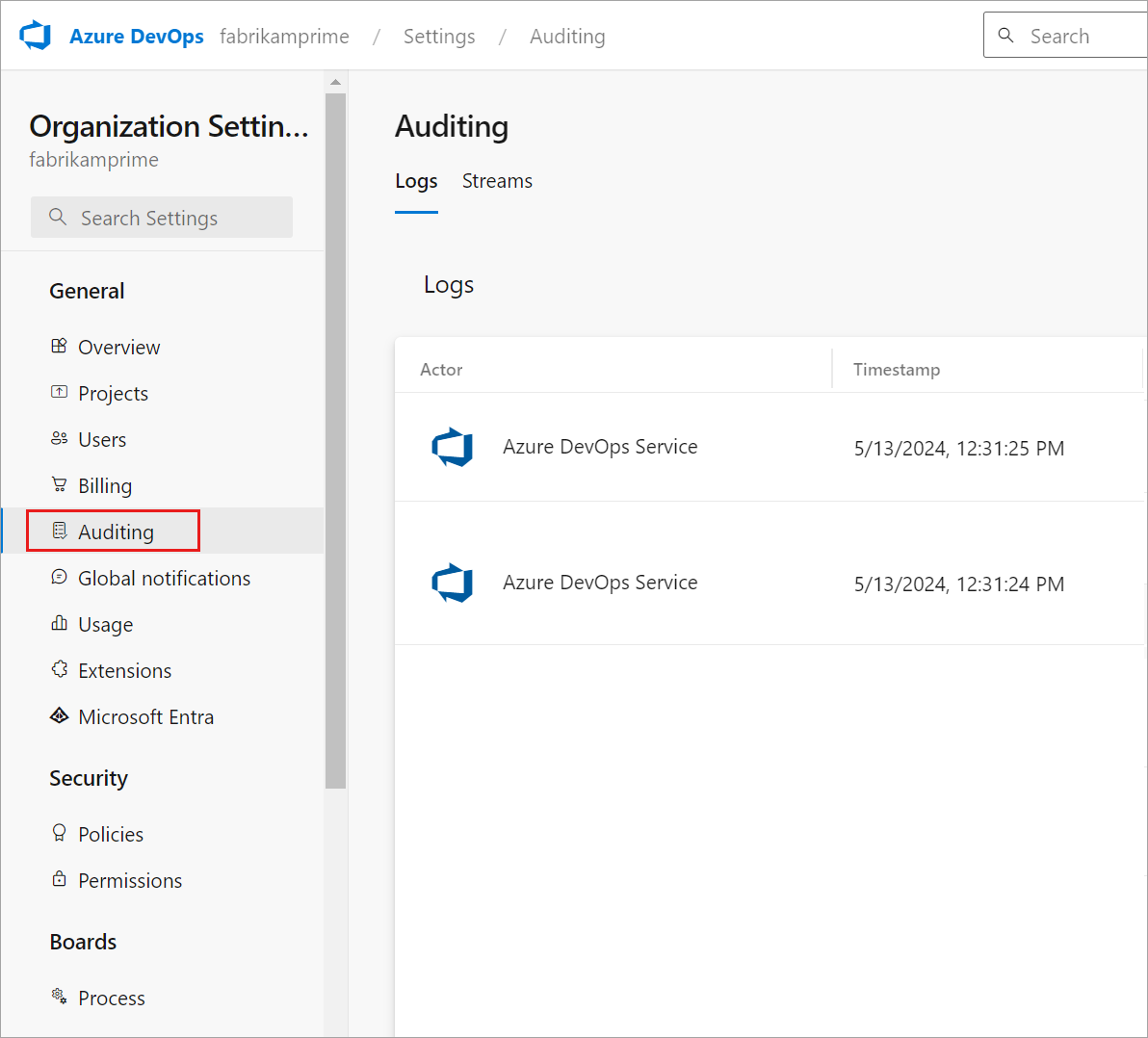

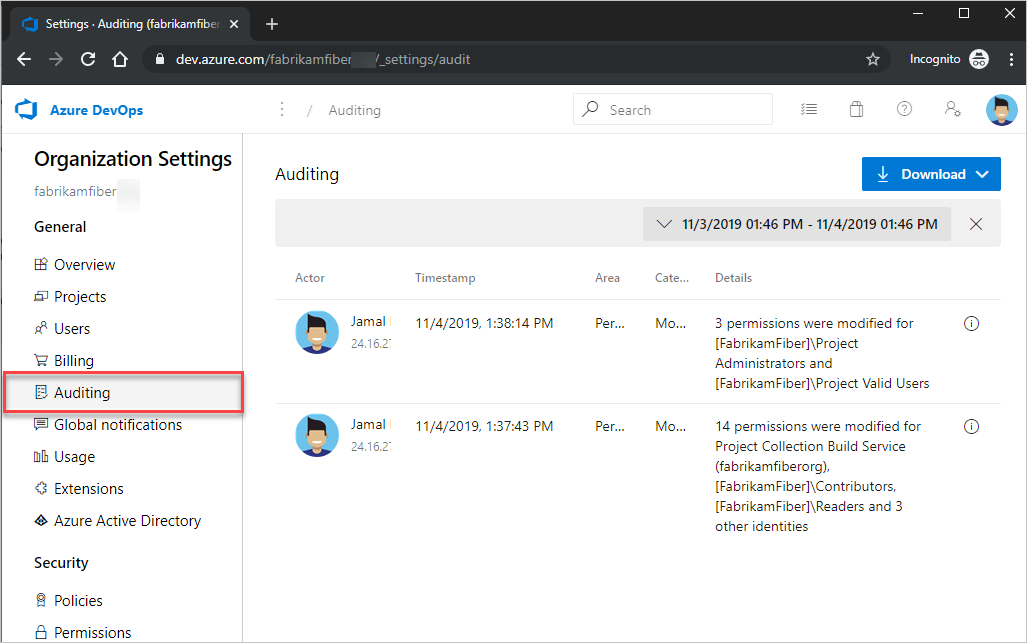

Pengauditan akses

Masuk ke organisasi Anda (

https://dev.azure.com/{yourorganization}).Pilih

Pengaturan organisasi.

Pengaturan organisasi.

Pilih Audit.

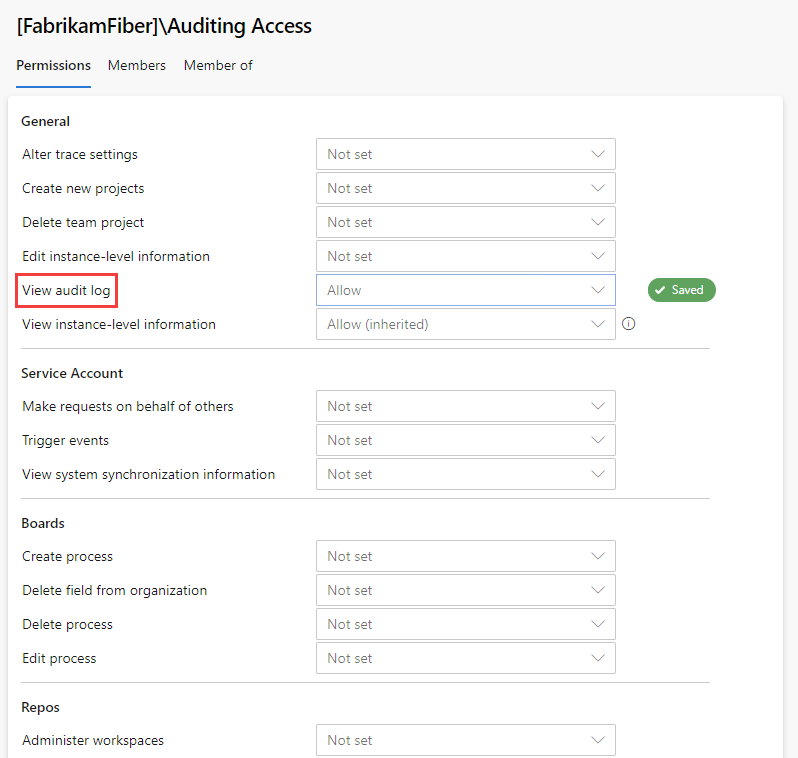

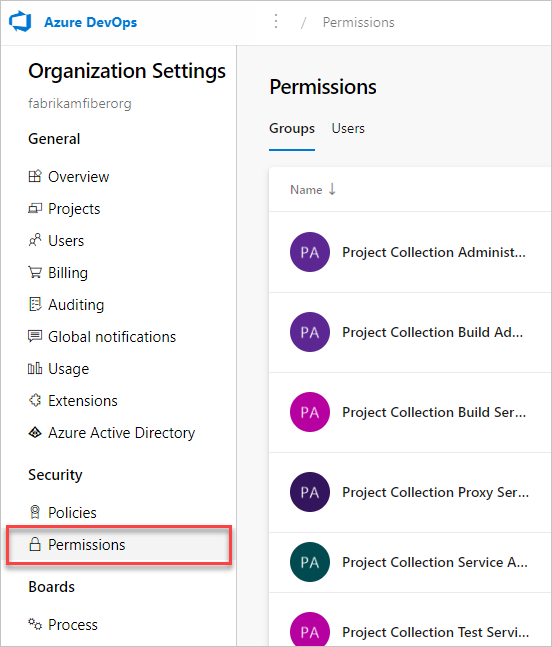

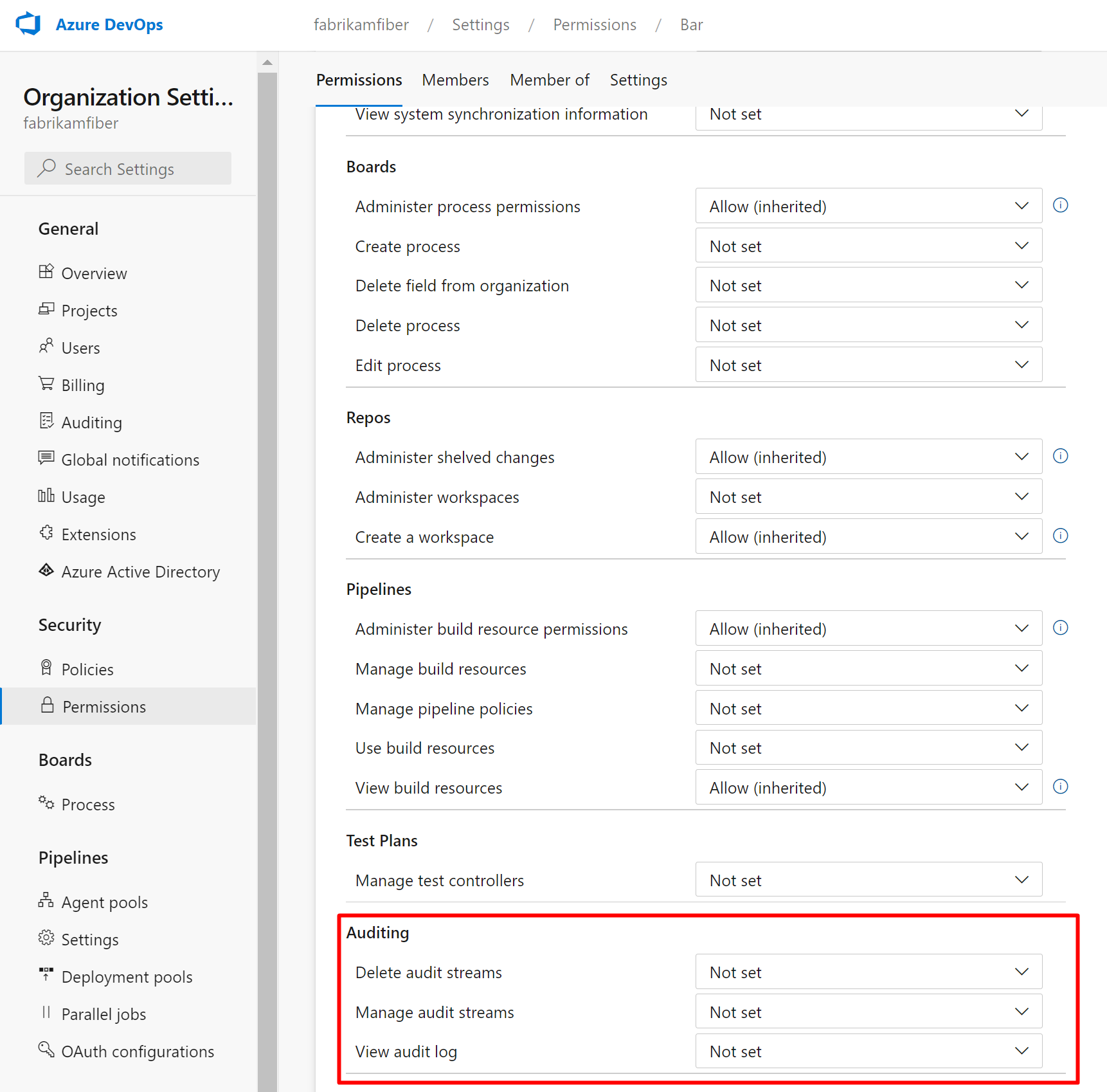

Jika Anda tidak melihat Audit di pengaturan Organisasi, maka Anda tidak memiliki akses untuk melihat peristiwa audit. Grup Administrator Koleksi Proyek dapat memberikan izin kepada pengguna dan grup lain sehingga mereka dapat melihat halaman audit. Untuk melakukannya, pilih Izin, lalu temukan grup atau pengguna untuk menyediakan akses audit.

Atur Tampilkan log audit ke Izinkan, lalu pilih Simpan perubahan.

Pengguna atau anggota grup memiliki akses untuk melihat peristiwa audit organisasi Anda.

Meninjau log audit

Halaman Audit menyediakan tampilan sederhana ke dalam peristiwa audit yang direkam untuk organisasi Anda. Lihat deskripsi informasi berikut yang terlihat di halaman audit:

Informasi dan detail audit peristiwa

| Informasi | Detail |

|---|---|

| Aktor | Nama yang ditampilkan dari individu yang memicu peristiwa audit. |

| IP | Alamat IP individu yang memicu peristiwa audit. |

| Tanda Waktu | Waktu peristiwa yang dipicu terjadi. Waktu disesuaikan dengan zona waktu Anda. |

| Luas | Area produk di Azure DevOps tempat peristiwa terjadi. |

| Kategori | Deskripsi jenis tindakan yang terjadi (misalnya, mengubah, mengganti nama, membuat, menghapus, membuang, menjalankan, dan mengakses peristiwa). |

| Detail | Deskripsi singkat tentang apa yang terjadi selama peristiwa. |

Setiap peristiwa audit juga merekam informasi tambahan selain dari apa yang dapat dilihat di halaman audit. Informasi ini mencakup mekanisme autentikasi, ID korelasi untuk menautkan peristiwa serupa bersama-sama, agen pengguna, dan lebih banyak data tergantung pada jenis peristiwa audit. Informasi ini hanya dapat dilihat dengan mengekspor peristiwa audit melalui CSV atau JSON.

ID dan Korelasi ID

Setiap peristiwa audit memiliki pengidentifikasi unik yang disebut ID dan CorrelationID. ID korelasi berguna untuk menemukan peristiwa audit terkait. Misalnya, membuat proyek dapat menghasilkan beberapa lusin peristiwa audit, semuanya ditautkan oleh ID korelasi yang sama.

Ketika ID peristiwa audit cocok dengan ID korelasinya, itu menunjukkan bahwa peristiwa audit adalah induk atau peristiwa asli. Untuk melihat hanya peristiwa asal, cari peristiwa di mana ID sama dengan Correlation ID. Jika Anda ingin menyelidiki peristiwa dan peristiwa terkait, cari semua peristiwa dengan ID korelasi yang cocok dengan ID peristiwa asal. Tidak semua peristiwa memiliki peristiwa terkait.

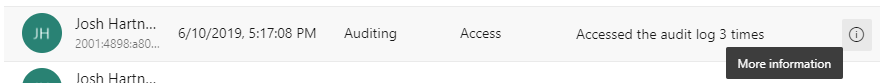

Peristiwa massal

Beberapa peristiwa audit, yang dikenal sebagai "peristiwa audit massal", dapat berisi beberapa tindakan yang terjadi secara bersamaan. Anda dapat mengidentifikasi peristiwa ini dengan "Ikon informasi" di ujung kanan peristiwa. Untuk melihat detail individual tindakan yang disertakan dalam peristiwa audit massal, lihat data audit yang diunduh.

Memilih ikon informasi menampilkan detail selengkapnya tentang peristiwa audit.

Saat Anda meninjau peristiwa audit, kolom Kategori dan Area dapat membantu Anda memfilter dan menemukan jenis peristiwa tertentu. Tabel berikut ini mencantumkan kategori dan area, bersama dengan deskripsinya:

Daftar peristiwa

Kami berusaha untuk menambahkan peristiwa audit baru setiap bulan. Jika ada peristiwa yang ingin Anda lihat terlacak yang saat ini tidak tersedia, bagikan saran Anda kepada kami di Komunitas Pengembang.

Untuk daftar komprehensif semua peristiwa yang dapat dipancarkan melalui fitur Audit, lihat Daftar Peristiwa Audit.

Catatan

Ingin mengetahui area peristiwa apa yang dicatat organisasi Anda? Pastikan untuk memeriksa API Kueri Log Audit: https://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actions, lalu ganti {YOUR_ORGANIZATION} dengan nama organisasi Anda. API ini mengembalikan daftar semua peristiwa audit (atau tindakan) yang dapat dikeluarkan organisasi Anda.

Memfilter log audit menurut tanggal dan waktu

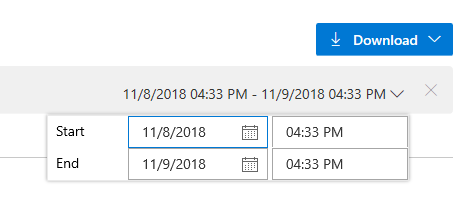

Di antarmuka pengguna Audit saat ini, Anda hanya dapat memfilter peristiwa berdasarkan rentang tanggal atau waktu.

Untuk mempersempit peristiwa audit yang dapat dilihat, pilih filter waktu.

Gunakan filter untuk memilih rentang waktu dalam 90 hari terakhir dan cakupannya hingga menit.

Pilih Terapkan pada pemilih rentang waktu untuk memulai pencarian. Secara default, 200 hasil teratas dikembalikan untuk pilihan waktu tersebut. Jika ada lebih banyak hasil, Anda dapat menggulir ke bawah untuk memuat lebih banyak entri ke halaman.

Mengekspor peristiwa audit

Untuk melakukan pencarian yang lebih rinci pada data audit atau menyimpan data selama lebih dari 90 hari, ekspor peristiwa audit yang ada. Anda dapat menyimpan data yang diekspor di lokasi atau layanan lain.

Untuk mengekspor peristiwa audit, pilih tombol Unduh . Anda dapat memilih untuk mengunduh data sebagai file CSV atau JSON.

Unduhan mencakup peristiwa berdasarkan rentang waktu yang Anda pilih di filter. Misalnya, jika Anda memilih satu hari, Anda mendapatkan data senilai satu hari. Untuk mendapatkan semua 90 hari, pilih 90 hari dari filter rentang waktu lalu mulai unduhan.

Catatan

Untuk penyimpanan jangka panjang dan analisis peristiwa audit Anda, pertimbangkan untuk menggunakan fitur Streaming Audit untuk mengirim peristiwa Anda ke alat Security Information and Event Management (SIEM). Sebaiknya ekspor log audit untuk analisis data secara cepat.

- Untuk memfilter data di luar rentang tanggal/waktu, unduh log sebagai file CSV dan impor ke Microsoft Excel atau pengurai CSV lainnya untuk menyaring kolom Area dan Kategori.

- Untuk menganalisis himpunan data yang lebih besar, unggah peristiwa audit yang diekspor ke alat Security Incident and Event Management (SIEM) menggunakan fungsi Streaming Audit. Alat SIEM memungkinkan Anda mempertahankan lebih dari 90 hari peristiwa, melakukan pencarian, membuat laporan, dan mengonfigurasi pemberitahuan berdasarkan peristiwa audit.

Batasan

Batasan berikut berlaku untuk apa yang dapat diaudit:

-

Perubahan keanggotaan grup Microsoft Entra: Log Audit mencakup pembaruan pada grup Azure DevOps dan keanggotaan grup, ketika Area peristiwa adalah

Groups. Namun, jika Anda mengelola keanggotaan melalui grup Microsoft Entra, penambahan dan penghapusan pengguna dari grup Microsoft Entra tersebut tidak disertakan dalam log ini. Tinjau log audit Microsoft Entra untuk melihat kapan pengguna atau grup ditambahkan atau dihapus dari grup Microsoft Entra. - Peristiwa masuk/log masuk: Azure DevOps tidak melacak peristiwa masuk/log masuk. Untuk meninjau peristiwa masuk ke ID Microsoft Entra Anda, lihat log audit Microsoft Entra.

-

Penambahan pengguna tidak langsung: Dalam beberapa kasus, pengguna mungkin ditambahkan ke organisasi Anda secara tidak langsung dan ditampilkan di log audit yang ditambahkan oleh Azure DevOps Services. Misalnya, jika pengguna ditetapkan ke item kerja, mereka mungkin ditambahkan secara otomatis ke organisasi. Saat peristiwa audit dihasilkan untuk pengguna yang ditambahkan, tidak ada peristiwa audit yang sesuai untuk penugasan item kerja yang mengakibatkan penambahan pengguna. Untuk melacak peristiwa ini, pertimbangkan tindakan berikut:

- Tinjau riwayat item kerja Anda untuk tanda waktu yang sesuai untuk melihat apakah pengguna ini ditetapkan ke item kerja apa pun.

- Periksa log audit untuk setiap peristiwa terkait yang mungkin memberikan konteks.

Tanya jawab umum

T: Apa itu grup DirectoryServiceAddMember dan mengapa grup tersebut muncul di log audit?

J: Grup DirectoryServiceAddMember membantu mengelola keanggotaan di organisasi Anda. Banyak tindakan sistem, pengguna, dan administratif dapat memengaruhi keanggotaan dalam grup sistem ini. Karena grup ini hanya digunakan untuk proses internal, Anda dapat mengabaikan entri log audit yang menangkap perubahan keanggotaan ke grup ini.