Memecahkan masalah koneksi layanan Azure Resource Manager (ARM)

Layanan Azure DevOps | Azure DevOps Server 2022 - Azure DevOps Server 2019

Artikel ini menyajikan skenario pemecahan masalah umum untuk membantu Anda mengatasi masalah yang mungkin Anda temui saat membuat koneksi layanan Azure Resource Manager. Lihat Mengelola koneksi layanan untuk mempelajari cara membuat, mengedit, dan mengamankan koneksi layanan.

Apa yang terjadi saat Anda membuat koneksi layanan ARM?

Jika Anda tidak memiliki koneksi layanan, Anda dapat membuatnya sebagai berikut:

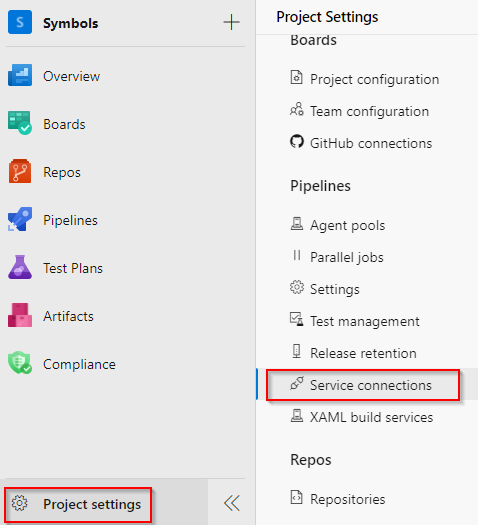

Dari dalam proyek Anda, pilih Pengaturan proyek, lalu pilih Koneksi layanan.

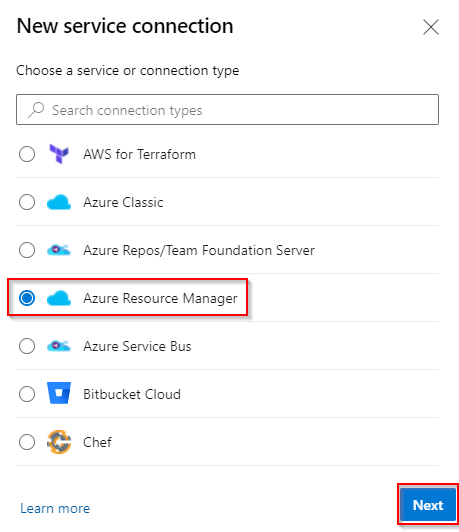

Pilih Koneksi layanan baru untuk menambahkan koneksi layanan baru, lalu pilih Azure Resource Manager. Pilih Berikutnya saat Anda selesai.

Pilih Perwakilan layanan (otomatis), lalu pilih **Berikutnya.

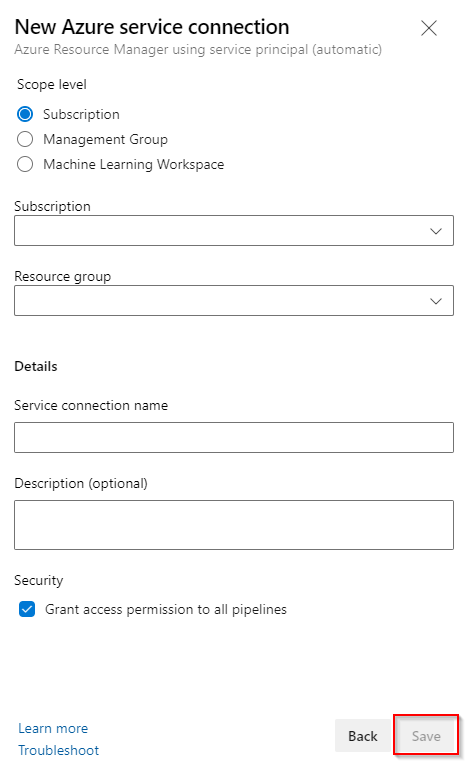

Pilih Langganan, lalu pilih langganan Anda dari daftar drop-down. Isi formulir lalu pilih Simpan setelah selesai.

Saat Anda menyimpan koneksi layanan ARM baru, Azure DevOps kemudian:

- Koneksi ke penyewa Microsoft Entra untuk langganan yang dipilih.

- Buat aplikasi di Microsoft Entra ID atas nama pengguna.

- Setelah aplikasi berhasil dibuat, tetapkan aplikasi sebagai kontributor ke langganan yang dipilih.

- Membuat koneksi layanan Azure Resource Manager menggunakan detail aplikasi ini.

Catatan

Untuk membuat koneksi layanan, Anda harus ditambahkan ke grup Pembuat Titik Akhir di pengaturan proyek Anda: Pengaturan proyek>Keamanan koneksi layanan.> Kontributor ditambahkan ke grup ini secara default.

Skenario pemecahan masalah

Di bawah ini adalah beberapa masalah yang mungkin terjadi saat membuat koneksi layanan:

- Memecahkan masalah koneksi layanan ARM.

- Apa yang terjadi saat Anda membuat koneksi layanan ARM?

- Skenario pemecahan masalah

- Hak istimewa yang tidak memadai untuk menyelesaikan operasi

- Gagal mendapatkan token akses atau token refresh yang valid tidak ditemukan

- Gagal menetapkan peran Kontributor

- Langganan tidak tercantum saat membuat koneksi layanan

- Beberapa langganan hilang dari daftar langganan

- Token perwakilan layanan kedaluwarsa

- Gagal mendapatkan JWT dengan menggunakan ID klien perwakilan layanan

- Langganan Azure tidak diteruskan dari output tugas sebelumnya

- Mekanisme autentikasi apa yang didukung? Bagaimana cara kerja identitas terkelola?

- Artikel terkait

Hak istimewa untuk menyelesaikan operasi tidak memadai

Masalah izin ini biasanya terjadi ketika sistem mencoba membuat aplikasi di ID Microsoft Entra atas nama Anda.

Masalah ini mungkin disebabkan oleh penyebab berikut:

- Pengguna hanya memiliki izin tamu di direktori

- Pengguna tidak berwenang untuk menambahkan aplikasi di direktori

Pengguna hanya memiliki izin tamu di direktori

Pendekatan terbaik untuk mengatasi masalah ini, sekaligus hanya memberikan izin minimum kepada pengguna, adalah meningkatkan izin pengguna Tamu sebagai berikut.

Masuk ke portal Azure menggunakan akun administrator. Akun harus menjadi pemilik, administrator global, atau administrator akun pengguna.

Pilih ID Microsoft Entra di bilah navigasi kiri.

Pastikan Anda mengedit direktori yang sesuai dengan langganan pengguna. Jika tidak, pilih Beralih direktori dan masuk menggunakan kredensial yang sesuai jika perlu.

Pilih Pengguna dari bagian Kelola .

Pilih Pengaturan pengguna.

Pilih Kelola pengaturan kolaborasi eksternal dari bagian Pengguna eksternal.

Ubah izin pengguna Tamu adalah opsi terbatas ke Tidak.

Atau, jika Anda siap untuk memberikan izin tingkat administrator pengguna, Anda dapat menjadikan pengguna sebagai anggota peran Administrator global . Untuk melakukannya, ikuti langkah-langkahnya:

Peringatan

Pengguna yang ditetapkan ke peran Administrator global dapat membaca dan memodifikasi setiap pengaturan administratif di organisasi Microsoft Entra Anda. Sebagai praktik terbaik, kami menyarankan Anda untuk menetapkan peran ini kepada kurang dari lima orang di organisasi Anda.

Masuk ke portal Azure menggunakan akun administrator. Akun harus menjadi pemilik, administrator global, atau administrator akun pengguna.

Pilih ID Microsoft Entra dari panel navigasi kiri.

Pastikan Anda mengedit direktori yang sesuai dengan langganan pengguna. Jika tidak, pilih Beralih direktori dan masuk menggunakan kredensial yang sesuai jika perlu.

Pilih Pengguna dari bagian Kelola .

Gunakan kotak pencarian untuk mencari pengguna yang ingin Anda kelola.

Pilih Peran direktori dari bagian Kelola , lalu ubah peran menjadi Administrator global. Pilih Simpan saat Anda selesai.

Biasanya diperlukan waktu 15 hingga 20 menit untuk menerapkan perubahan secara global. Pengguna kemudian dapat mencoba membuat ulang koneksi layanan.

Pengguna tidak berwenang untuk menambahkan aplikasi di direktori

Anda harus memiliki izin untuk menambahkan aplikasi terintegrasi di direktori. Administrator direktori memiliki izin untuk mengubah pengaturan ini.

Pilih ID Microsoft Entra di panel navigasi kiri.

Pastikan Anda mengedit direktori yang sesuai dengan langganan pengguna. Jika tidak, pilih Beralih direktori dan masuk menggunakan kredensial yang sesuai jika perlu.

Pilih Pengguna, lalu pilih Pengaturan pengguna.

Di bawah Pendaftaran aplikasi, lalu ubah opsi Pengguna dapat mendaftarkan aplikasi ke Ya.

Anda juga dapat membuat perwakilan layanan dengan pengguna yang sudah ada yang sudah memiliki izin yang diperlukan di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat koneksi layanan Azure Resource Manager dengan perwakilan layanan yang ada.

Gagal mendapatkan token akses atau token refresh yang valid tidak ditemukan

Kesalahan ini biasanya terjadi ketika sesi Anda kedaluwarsa. Untuk mengatasi masalah ini:

- Keluar dari Azure DevOps.

- Buka jendela browser InPrivate atau penyamaran dan navigasikan ke Azure DevOps.

- Masuk menggunakan kredensial yang sesuai.

- Pilih organisasi dan proyek Anda.

- Buat koneksi layanan Anda.

Gagal menetapkan peran Kontributor

Kesalahan ini biasanya terjadi saat Anda tidak memiliki izin Tulis untuk langganan Azure yang dipilih.

Untuk mengatasi masalah ini, minta administrator langganan untuk menetapkan peran yang sesuai di ID Microsoft Entra.

Langganan tidak tercantum saat membuat koneksi layanan

Maksimal 50 langganan Azure tercantum di berbagai menu drop-down langganan Azure (penagihan, koneksi layanan, dll.). Jika Anda menyiapkan koneksi layanan dan memiliki lebih dari 50 langganan Azure, beberapa langganan Anda tidak tercantum. Dalam skenario ini, selesaikan langkah-langkah berikut:

Buat yang baru, pengguna Microsoft Entra asli di instans Microsoft Entra dari langganan Azure Anda.

Siapkan pengguna Microsoft Entra sehingga memiliki izin sesuai untuk menyiapkan tagihan atau membuat sambungan layanan. Untuk informasi selengkapnya, lihat Menambahkan pengguna yang dapat menyiapkan tagihan untuk Azure DevOps.

Tambahkan pengguna Microsoft Entra ke organisasi Azure DevOps dengan tingkat akses Pemangku Kepentingan , lalu tambahkan ke grup Administrator Koleksi Proyek (untuk penagihan), atau pastikan bahwa pengguna memiliki izin yang memadai di Proyek Tim untuk membuat koneksi layanan.

Masuk ke Azure DevOps dengan kredensial pengguna baru, dan siapkan tagihan. Anda hanya melihat satu langganan Azure dalam daftar.

Beberapa langganan hilang dari daftar langganan

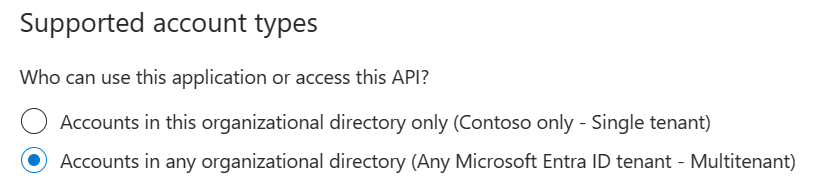

Masalah ini dapat diperbaiki dengan mengubah pengaturan jenis akun yang didukung dan menentukan siapa yang dapat menggunakan aplikasi Anda. Untuk melakukannya, ikuti langkah-langkahnya:

Masuk ke portal Azure.

Jika Anda memiliki akses ke beberapa penyewa, gunakan filter Direktori + langganan di menu atas untuk memilih penyewa tempat Anda ingin mendaftarkan aplikasi.

Pilih ID Microsoft Entra dari panel kiri.

Pilih Pendaftaran aplikasi.

Pilih aplikasi Anda dari daftar aplikasi terdaftar.

Di bawah Autentikasi, pilih Jenis akun yang didukung.

Di bawah Jenis akun yang didukung, Siapa dapat menggunakan aplikasi ini atau mengakses API ini? pilih Akun di direktori organisasi apa pun.

Pilih Simpan saat Anda selesai.

Token perwakilan layanan kedaluwarsa

Masalah yang sering muncul dengan perwakilan layanan yang secara otomatis dibuat adalah bahwa token perwakilan layanan kedaluwarsa dan perlu diperbarui. Namun, jika Anda memiliki masalah dengan refresh token, lihat token refresh yang valid tidak ditemukan.

Untuk memperbarui token akses untuk perwakilan layanan yang dibuat secara otomatis:

Buka Pengaturan proyek>Koneksi layanan, lalu pilih koneksi layanan yang ingin Anda ubah.

Pilih Edit di sudut kanan atas, dan pilih Verifikasi.

Pilih Simpan.

Token perwakilan layanan Anda sekarang diperpanjang selama tiga bulan lagi.

Catatan

Operasi ini tersedia bahkan jika token perwakilan layanan belum kedaluwarsa.

Gagal mendapatkan JWT dengan menggunakan ID klien perwakilan layanan

Masalah ini terjadi ketika Anda mencoba memverifikasi koneksi layanan yang memiliki rahasia kedaluwarsa.

Untuk mengatasi masalah ini:

Buka Pengaturan proyek>Koneksi layanan, lalu pilih koneksi layanan yang ingin Anda ubah.

Pilih Edit di sudut kanan atas, lalu buat perubahan apa pun pada koneksi layanan Anda. Perubahan yang paling mudah dan direkomendasikan adalah menambahkan deskripsi.

Pilih Simpan untuk menyimpan koneksi layanan.

Catatan

Pilih Simpan. Jangan mencoba memverifikasi koneksi layanan pada langkah ini.

Keluar dari jendela edit koneksi layanan, lalu refresh halaman koneksi layanan.

Pilih Edit di sudut kanan atas, dan sekarang pilih Verifikasi.

Pilih Simpan untuk menyimpan koneksi layanan Anda.

Langganan Azure tidak diteruskan dari output tugas sebelumnya

Saat Anda mengatur langganan Azure secara dinamis untuk alur rilis dan ingin menggunakan variabel output dari tugas sebelumnya, Anda mungkin mengalami masalah ini.

Untuk mengatasi masalah ini, pastikan bahwa nilai ditentukan dalam bagian variabel alur Anda. Anda kemudian dapat meneruskan variabel ini di antara tugas alur Anda.

Mekanisme autentikasi apa yang didukung? Bagaimana cara kerja identitas terkelola?

Koneksi layanan Azure Resource Manager dapat tersambung ke langganan Azure dengan menggunakan Autentikasi Perwakilan Layanan (SPA) atau autentikasi identitas terkelola. Identitas terkelola untuk sumber daya Azure memberikan layanan Azure identitas terkelola otomatis di Microsoft Entra ID. Anda dapat menggunakan identitas ini untuk mengautentikasi ke layanan apa pun yang mendukung autentikasi Microsoft Entra tanpa menyimpan kredensial dalam kode atau dalam koneksi layanan.

Untuk mempelajari tentang identitas terkelola untuk komputer virtual, lihat Menetapkan peran.

Catatan

Identitas terkelola tidak didukung di agen yang dihosting Microsoft. Dalam skenario ini, Anda harus menyiapkan agen yang dihost sendiri di Azure VM dan mengonfigurasi identitas terkelola untuk VM tersebut.

Artikel terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk