Ikut serta untuk menerima pemberitahuan yang terkait dengan token akses pribadi yang ditemukan di repositori publik GitHub

Saat ini, ketika kami menemukan token akses pribadi yang diperiksa ke repositori publik GitHub, kami mengirim pemberitahuan email terperinci ke pemilik token dan mencatat peristiwa ke Log Audit Organisasi Azure DevOps Anda. Dengan pembaruan ini, kami telah menambahkan opsi bagi administrator koleksi proyek untuk ikut serta mendapatkan pemberitahuan saat token akses pribadi untuk pengguna milik organisasi mereka ditemukan di repositori publik GitHub. Ini akan membantu administrator pengumpulan proyek mengetahui kapan ada token bocor yang dapat membahayakan akun dan data Azure DevOps mereka.

Lihat catatan rilis untuk detailnya.

Umum

- Administrator Koleksi Proyek dapat ikut serta untuk pemberitahuan yang terkait dengan token akses pribadi yang ditemukan di repositori publik GitHub

- Memberlakukan validasi keamanan untuk semua permintaan Azure DevOps

Azure Boards

Azure Pipelines

- Mendukung Akun Layanan Terkelola Grup sebagai akun layanan agen

- Eksekusi informasi

- Properti REST API

retentionRulesDefinisi Build sudah usang

Umum

Administrator Koleksi Proyek dapat ikut serta untuk pemberitahuan yang terkait dengan token akses pribadi yang ditemukan di repositori publik GitHub

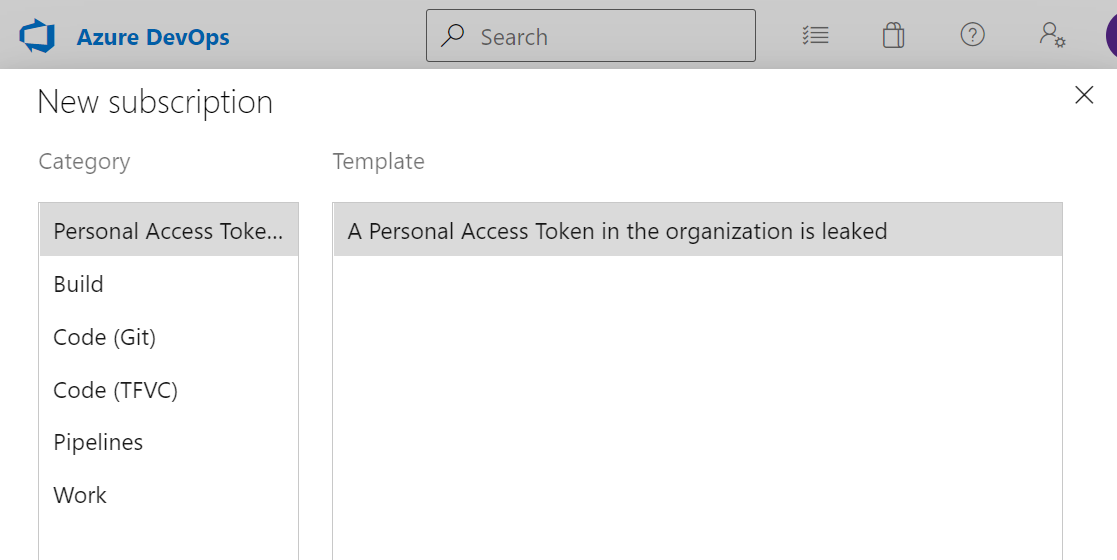

Administrator Koleksi Proyek sekarang dapat ikut serta untuk menerima pemberitahuan ketika token akses pribadi (PAT) milik pengguna di organisasi mereka ditemukan di repositori publik GitHub.

Sebagai pengingat, tim keamanan Azure DevOps, bekerja sama dengan mitra kami di GitHub, memindai AZURE DevOps PATs yang diperiksa ke repositori publik di GitHub dan mengirim pemberitahuan email kepada pemilik token, jika ditemukan di repositori publik GitHub. Ini juga dicatat di Log Audit organisasi Azure DevOps.

Administrator Koleksi Proyek dapat berlangganan pemberitahuan ini dengan menavigasi ke Pengaturan Pengguna -> Pemberitahuan -> Langganan Baru

Memberlakukan validasi keamanan untuk semua permintaan Azure DevOps

Azure DevOps akan menutup kerentanan sebelumnya yang memungkinkan pengguna tertentu untuk melewati beberapa validasi keamanan saat menggunakan header X-TFS-FedAuthRedirect untuk melakukan panggilan ke sumber daya Azure DevOps. Sekarang, semua pengguna yang menggunakan header X-TFS-FedAuthRedirect ini harus selalu mematuhi kebijakan Azure Active Directory yang ditetapkan oleh penyewa mereka dan secara teratur masuk ke akun Azure DevOps mereka untuk memastikan mereka selalu memiliki sesi pengguna aktif.

Jika Anda telah menggunakan header ini dan dianggap tidak patuh, Anda mungkin mengalami 401 saat melakukan panggilan dengan X-TFS-FedAuthRedirect. Tindakan yang direkomendasikan bagi mereka yang menggunakan header ini adalah memastikan bahwa akun Anda memenuhi semua kebijakan admin yang diperlukan, masuk lagi ke Azure DevOps untuk mendapatkan sesi pengguna baru, dan terus masuk ke Azure DevOps setidaknya sekali setiap 90 hari, atau durasi pemeriksaan frekuensi masuk yang ditetapkan oleh admin penyewa Anda.

Ini juga dapat berlaku untuk pengguna Visual Studio, karena produk juga dapat melakukan panggilan menggunakan header X-TFS-FedAuthRedirect di belakang layar. Jika Anda menemukan 401 dalam produk Visual Studio (yaitu banner atau pesan kesalahan yang memblokir akses ke sumber daya Azure DevOps), saran yang sama di atas berlaku. Pastikan akun Anda memenuhi kebijakan admin, masuk ke Azure DevOps lagi, dan lanjutkan melakukannya pada irama reguler untuk menghindari gangguan.

Azure Boards

Ditugaskan Untuk anak-anak dalam kartu Kanban

Kami telah menambahkan avatar Ditetapkan Ke ke semua item anak pada kartu papan Kanban. Ini sekarang membuatnya lebih mudah untuk memahami item apa yang telah ditetapkan dan kepada siapa. Anda juga dapat menggunakan menu konteks untuk menetapkan item kerja dengan cepat.

Catatan

Fitur ini tersedia dengan pratinjau New Boards Hubs.

Ketersediaan umum Kueri menurut Id Induk

Dengan pembaruan ini, kami umumnya merilis kemampuan untuk mengkueri item kerja menurut Id Induk. Ini adalah fitur yang bagus jika Anda mencari cara untuk mendapatkan daftar datar anak-anak berdasarkan induknya.

Azure Pipelines

Mendukung Akun Layanan Terkelola Grup sebagai akun layanan agen

Agen Azure Pipelines sekarang mendukung Akun Layanan Terkelola Grup pada agen yang dihost sendiri di Windows.

Akun Layanan Terkelola Grup (gSA) menyediakan manajemen kata sandi terpusat untuk akun domain yang bertindak sebagai akun layanan. Agen Azure Pipelines dapat mengenali jenis akun ini sehingga kata sandi tidak diperlukan selama konfigurasi:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

Eksekusi informasi

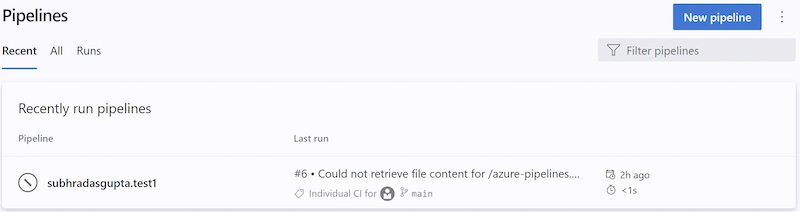

Eksekusi informasi memberi tahu Anda Azure DevOps gagal mengambil kode sumber alur YAML. Eksekusi seperti itu terlihat seperti berikut ini.

Azure DevOps mengambil kode sumber alur YAML sebagai respons terhadap peristiwa eksternal, misalnya, penerapan yang didorong, atau sebagai respons terhadap pemicu internal, misalnya, untuk memeriksa apakah ada perubahan kode dan memulai eksekusi terjadwal atau tidak. Ketika langkah ini gagal, sistem membuat eksekusi informasi. Eksekusi ini dibuat hanya jika kode alur berada di repositori GitHub atau BitBucket.

Mengambil kode YAML alur dapat gagal karena:

- Penyedia repositori mengalami pemadaman

- Minta pembatasan

- Masalah autentikasi

- Tidak dapat mengambil konten file .yml alur

Baca selengkapnya tentang eksekusi Informasi.

Properti REST API retentionRules Definisi Build sudah usang

Dalam jenis respons BUILD Definition REST APIBuildDefinition, retentionRules properti sekarang ditandai sebagai usang, karena properti ini selalu mengembalikan set kosong.

Langkah berikutnya

Catatan

Fitur-fitur ini akan diluncurkan selama dua hingga tiga minggu ke depan.

Buka Azure DevOps dan lihat.

Cara memberikan umpan balik

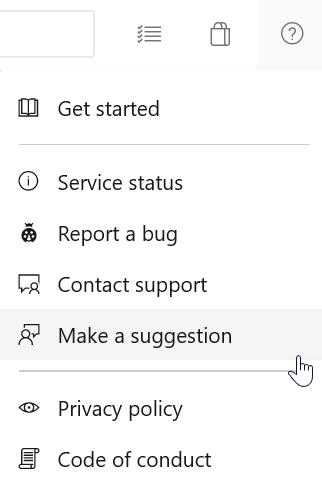

Kami akan senang mendengar apa yang Anda pikirkan tentang fitur-fitur ini. Gunakan menu bantuan untuk melaporkan masalah atau memberikan saran.

Anda juga bisa mendapatkan saran dan pertanyaan Anda yang dijawab oleh komunitas di Stack Overflow.

Terima kasih,

Aaron Hallberg

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk