Keamanan Tingkat Lanjut GitHub dan Dukungan perwakilan layanan dan identitas terkelola untuk Azure DevOps sekarang tersedia secara umum

Kami sangat senang mengumumkan bahwa Keamanan Tingkat Lanjut GitHub dan dukungan perwakilan layanan dan identitas terkelola untuk Azure DevOps sekarang tersedia secara umum!

Pada GitHub Advanced Security, kami juga telah meningkatkan pemindaian kode untuk menyertakan semua input yang disediakan pengguna dalam tugas Inisialisasi CodeQL. Selain itu, kami memperluas dukungan CodeQL untuk menyertakan Swift.

Di Papan, kami merilis Aturan Automasi Tim dalam pratinjau privat. Sekarang, Anda dapat mengonfigurasi setiap tingkat backlog untuk mengotomatiskan pembukaan dan penutupan/penyelesaian item kerja berdasarkan status anak-anak mereka. Lihat catatan rilis jika Anda tertarik untuk mendaftar di pratinjau privat.

Buka daftar fitur di bawah ini untuk mempelajari pemindahan tentang fitur-fitur ini.

Umum

- Dukungan identitas terkelola dan perwakilan layanan untuk Azure DevOps sekarang dalam ketersediaan umum (GA)

- Cakupan Azure DevOps baru tersedia untuk aplikasi alur yang didelegasikan Microsoft Identity OAuth

GitHub Advanced Security untuk Azure DevOps

- Perubahan pada tugas dan variabel input pengguna Pemindaian Kode (CodeQL)

- Tugas penerbitan tidak lagi diperlukan untuk Menyiapkan Pemindaian kode

- Pemindaian kode CodeQL sekarang mendukung Swift

Azure Boards

Azure Pipelines

- Log alur sekarang berisi pemanfaatan sumber daya

- Agen Azure Pipelines sekarang mendukung Alpine Linux

Umum

Dukungan identitas terkelola dan perwakilan layanan untuk Azure DevOps sekarang dalam ketersediaan umum (GA)

Dukungan untuk identitas terkelola ID Microsoft Entra dan perwakilan layanan di Azure DevOps sekarang telah mencapai ketersediaan umum (GA).

Saat ini, banyak skenario integrasi aplikasi mengandalkan Token Akses Pribadi (PATs) untuk diintegrasikan dengan Azure DevOps. Meskipun mudah digunakan, PATs dapat dengan mudah dibocorkan, berpotensi memungkinkan aktor jahat untuk mengautentikasi sebagai pengguna yang kuat. Untuk mencegah akses yang tidak diinginkan, PATs seringkali juga memerlukan pemeliharaan yang memakan waktu melalui rotasi kredensial reguler.

Anda sekarang dapat mengaktifkan aplikasi untuk menggunakan Identitas Terkelola dan Perwakilan Layanan untuk berintegrasi dengan Azure DevOps melalui REST API dan pustaka klien. Fitur yang sangat diminta ini menawarkan pelanggan Azure DevOps alternatif yang lebih aman untuk PATs. Identitas Terkelola menawarkan kemampuan untuk aplikasi yang berjalan di sumber daya Azure untuk mendapatkan token Microsoft Azure AD tanpa perlu mengelola kredensial apa pun sama sekali.

Identitas Terkelola dan Perwakilan Layanan dapat disiapkan di Azure DevOps dan diberikan izin ke aset tertentu (proyek, repositori, alur), seperti pengguna biasa. Ini memungkinkan aplikasi yang menggunakan Identitas Terkelola atau Perwakilan Layanan untuk terhubung ke Azure DevOps dan melakukan tindakan atas nama diri mereka sendiri, bukan atas nama pengguna, seperti yang dilakukan PAT. Teams sekarang dapat mengelola layanan mereka dengan lebih baik secara kolektif, alih-alih mengandalkan satu individu untuk menyediakan token untuk autentikasi. Pelajari selengkapnya tentang rilis GA di pengumuman posting blog publik kami dan dokumentasi fitur kami.

Cakupan Azure DevOps baru tersedia untuk aplikasi alur yang didelegasikan Microsoft Identity OAuth

Kami telah menambahkan cakupan Azure DevOps baru untuk aplikasi OAuth yang didelegasikan di platform Identitas Microsoft, juga dikenal sebagai aplikasi OAuth ID Microsoft Entra. Cakupan baru ini akan memungkinkan pengembang aplikasi untuk mengumumkan secara khusus izin mana yang mereka harapkan untuk diminta dari pengguna untuk melakukan tugas aplikasi. Fitur yang sangat diminta ini memungkinkan pengembang aplikasi untuk meminta dari pengguna mereka hanya izin yang mereka butuhkan untuk aplikasi mereka.

Sebelumnya, user_impersonation adalah satu-satunya cakupan yang tersedia untuk dipilih pengembang aplikasi. Cakupan ini memberi aplikasi akses penuh ke semua API Azure DevOps, yang berarti akan dapat melakukan apa pun yang dapat dilakukan pengguna di semua organisasi tempat pengguna berada. Sekarang dengan cakupan yang lebih terperinci yang tersedia, Anda dapat dengan mudah bahwa aplikasi hanya dapat meminta dan mengakses hanya API yang diminta telah memberi mereka izin untuk mengakses.

Pelajari selengkapnya tentang cakupan baru ini di pengumuman posting blog publik dan dokumentasi fitur kami.

GitHub Advanced Security untuk Azure DevOps

Perubahan pada tugas dan variabel input pengguna Pemindaian Kode (CodeQL)

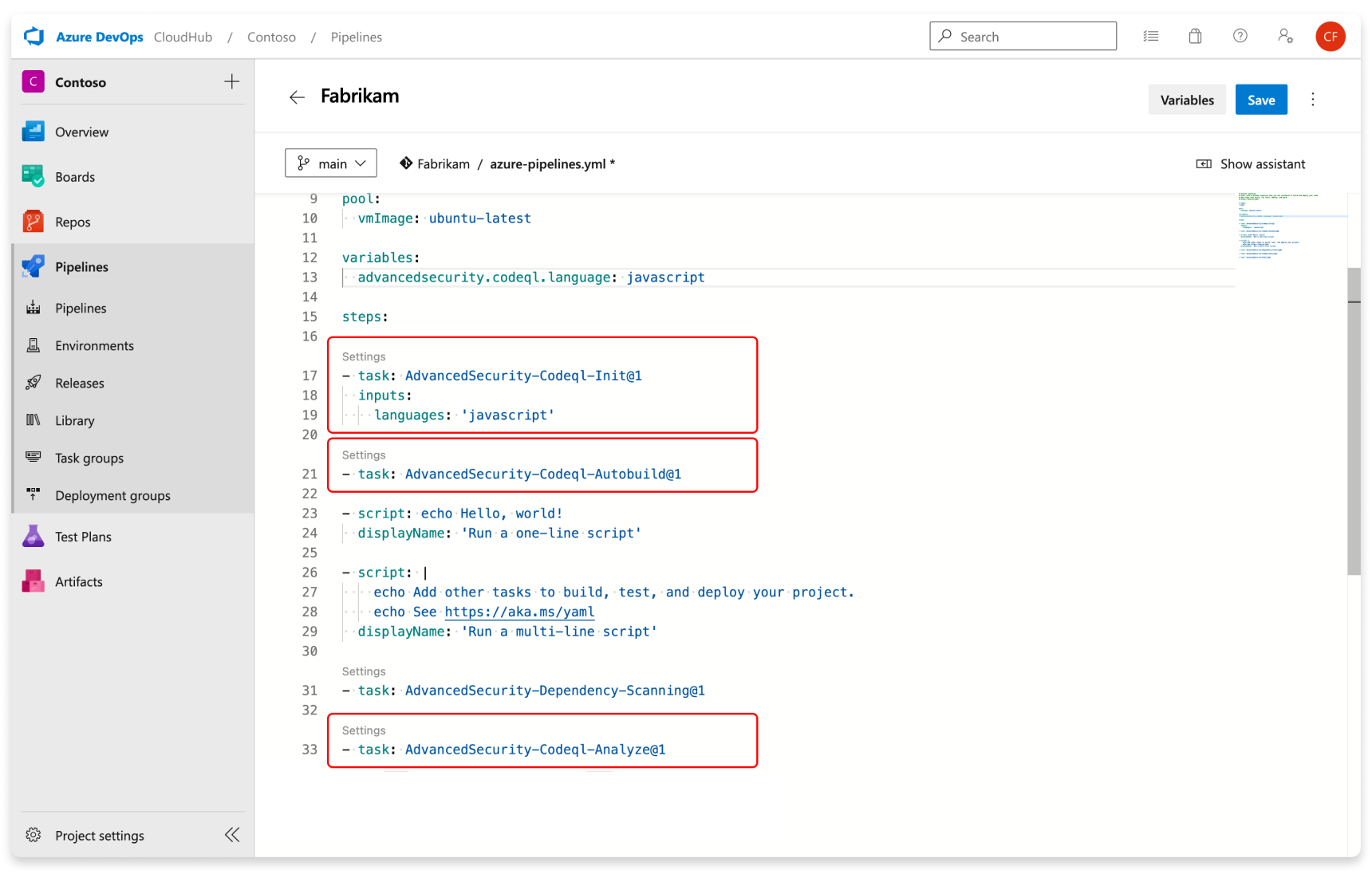

Semua input yang disediakan pengguna sekarang ditentukan dalam tugas CodeQL Initialize, yang bertanggung jawab untuk mengonfigurasi lingkungan analisis CodeQL yang digunakan untuk analisis kode dengan CodeQL 'AdvancedSecurity-Codeql-Init@1''. Lihat dokumentasi konfigurasi GitHub Advanced Security for Azure DevOps untuk informasi selengkapnya tentang mengonfigurasi GitHub Advanced Security untuk Azure DevOps.

Selain itu, input pengguna lebih diutamakan daripada nilai apa pun yang ditetapkan oleh variabel. Misalnya, jika Anda membuat variabel bahasa sebagai advancedsecurity.codeql.language: Java dan selanjutnya, selama fase inisialisasi CodeQL, Anda menentukan bahasa sebagai input dengan Language: cpp, input cpp akan mengambil alih variabel Java untuk bahasa tersebut. Pastikan input Anda dikonfigurasi secara akurat.

Tugas penerbitan tidak lagi diperlukan untuk Menyiapkan Pemindaian kode

Sebelumnya, saat mengonfigurasi pemindaian kode, Anda diharuskan untuk menyertakan tugas penerbitan (AdvancedSecurity-Publish@1) di alur YAML atau alur klasik. Dengan pembaruan ini, kami telah menghilangkan kebutuhan untuk tugas penerbitan, dan hasilnya sekarang langsung diposting ke layanan keamanan tingkat lanjut dalam tugas analisis (AdvancedSecurity-Codeql-Analyze@1).

Di bawah ini adalah tugas yang diperlukan untuk pemindaian kode.

Untuk informasi selengkapnya, lihat dokumentasi pemindaian kode yang disiapkan.

Pemindaian kode CodeQL sekarang mendukung Swift

Kami memperluas dukungan kami untuk pemindaian kode CodeQL untuk menyertakan Swift! Ini berarti bahwa pengembang yang bekerja pada pustaka dan aplikasi Swift untuk platform Apple sekarang dapat memanfaatkan analisis keamanan kode terbaik kami. Kemampuan kami saat ini termasuk deteksi masalah seperti injeksi jalur, pengambilan tampilan web berisiko, berbagai penyalahgunaan kriptografi, dan bentuk penanganan atau pemrosesan data pengguna yang tidak aman lainnya.

Swift sekarang menjadi bagian dari daftar bahasa pemrograman kami yang didukung, yang mencakup C/C++, Java/Kotlin, JavaScript/TypeScript, Python, Ruby, C#, dan Go. Sekaligus, bahasa-bahasa ini memungkinkan kami melakukan hampir 400 pemeriksaan komprehensif pada kode Anda, sekaligus mempertahankan tingkat positif palsu yang rendah dan memastikan presisi tinggi.

Lihat dokumentasi konfigurasi GitHub Advanced Security for Azure DevOps untuk informasi selengkapnya tentang mengonfigurasi GitHub Advanced Security untuk Azure DevOps untuk repositori Anda.

Azure Boards

Aturan Otomatisasi Tim (pratinjau privat)

Penting

Pada 11/9/2023, kami tidak membawa organisasi baru ke pratinjau privat. Kami telah memiliki umpan balik yang bagus hanya dengan beberapa bug kecil untuk diselesaikan. Kami sedang mengerjakan bug tersebut dan akan merilis fitur ini kepada semua orang dalam beberapa sprint berikutnya.

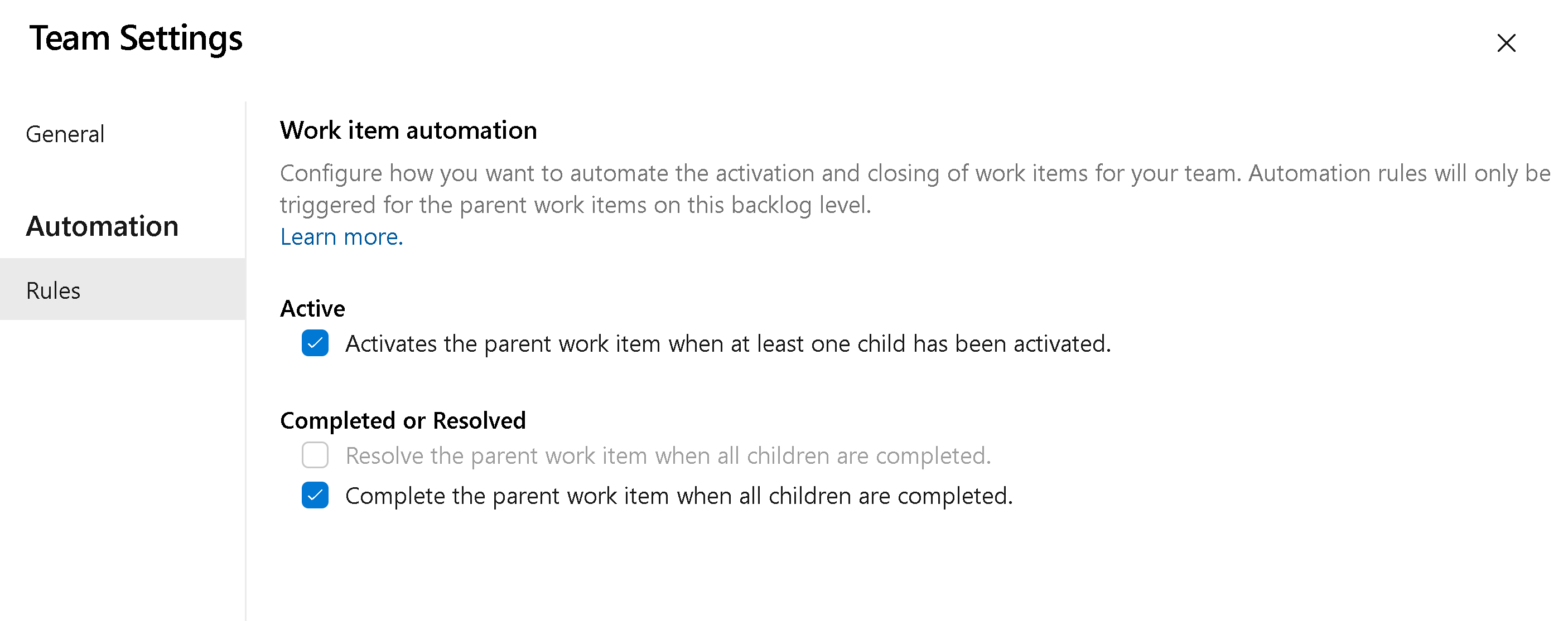

Anda sekarang dapat mengonfigurasi setiap tingkat backlog untuk mengotomatiskan pembukaan dan penutupan/penyelesaian item kerja berdasarkan status anak-anak mereka. Ada dua skenario utama yang kami coba pecahkan.

Saat satu item anak diaktifkan, aktifkan induk.

Ketika semua item anak ditutup, tutup induk (atau atasi).

Untuk mengaktifkan pengaturan ini, Anda mengeklik konfigurasi tingkat backlog untuk tim Anda. Kemudian buka tab Aturan Otomatisasi > untuk melihat dua aturan berbeda yang dapat Anda terapkan ke backlog Anda. Setiap tingkat backlog (persyaratan, fitur, epik) dapat dikonfigurasi untuk bagaimana tim Anda ingin bekerja.

Misalnya, ketika tugas turunan diatur ke Aktif, buat Cerita Pengguna induk aktif. Kemudian, ketika semua Tugas selesai, atur Cerita Pengguna ke Ditutup.

Jika Anda tertarik untuk mendaftar di pratinjau privat, silakan kirimi kami email dengan nama organisasi Anda (dev.azure.com/{nama organisasi}). Harap dipahami bahwa kami akan membatasi jumlah organisasi ke dalam pratinjau. Harapan kami adalah mendapatkan beberapa organisasi untuk memberikan umpan balik dan kemudian merilis kepada semua orang dalam 2-3 sprint.

Fitur diprioritaskan berdasarkan tiket saran Komunitas Pengembang ini.

Catatan

Fitur ini hanya akan tersedia dengan pratinjau New Boards Hubs.

Azure Pipelines

Log alur sekarang berisi pemanfaatan sumber daya

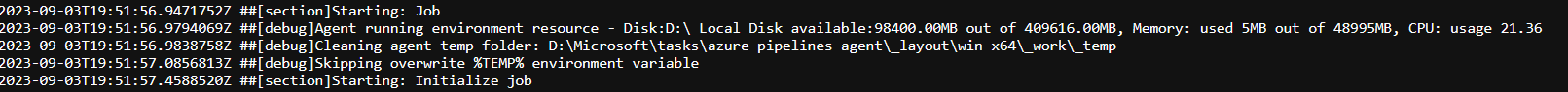

Log alur Azure sekarang dapat menangkap metrik pemanfaatan sumber daya seperti memori, penggunaan CPU, dan ruang disk yang tersedia. Log juga mencakup sumber daya yang digunakan oleh agen alur dan proses anak termasuk tugas yang dijalankan dalam pekerjaan.

Jika Anda menduga pekerjaan alur Anda mungkin mengalami batasan sumber daya, aktifkan log verbose agar informasi pemanfaatan sumber daya disuntikkan ke dalam log alur. Ini berfungsi pada agen apa pun, independen dari model hosting.

Agen Azure Pipelines sekarang mendukung Alpine Linux

Agen Alur v3.227 sekarang mendukung Alpine Linux versi 3.13 ke atas. Alpine Linux populer untuk gambar kontainer (dasar). Anda dapat menemukan agen di halaman rilis . Versi Alpine Linux dari agen memiliki awalan vsts-agent-linux-musl misalnya vsts-agent-linux-musl-x64-3.227.1.tar.gz.

Langkah berikutnya

Catatan

Fitur-fitur ini akan diluncurkan selama dua hingga tiga minggu ke depan.

Buka Azure DevOps dan lihat.

Cara memberikan umpan balik

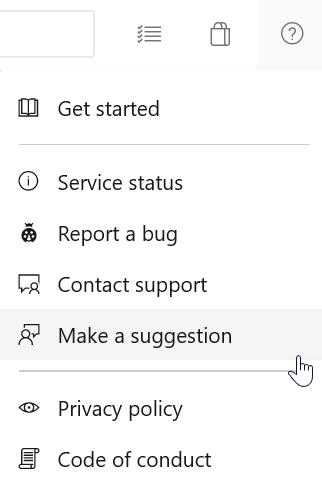

Kami akan senang mendengar apa yang Anda pikirkan tentang fitur-fitur ini. Gunakan menu bantuan untuk melaporkan masalah atau memberikan saran.

Anda juga bisa mendapatkan saran dan pertanyaan yang dijawab oleh komunitas di Stack Overflow.

Terima kasih,

Rajesh Ramamurthy

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk