Mengaktifkan identitas terkelola yang ditetapkan pengguna pada komputer virtual lab di Azure DevTest Labs

Sebagai pemilik lab, Anda dapat mengaktifkan identitas terkelola yang ditetapkan pengguna di komputer virtual (VM) lab Anda di Azure DevTest Labs.

Identitas terkelola dapat digunakan untuk mengautentikasi ke layanan apa pun yang mendukung autentikasi Microsoft Entra, termasuk Key Vault, tanpa meneruskan kredensial apa pun dalam kode. Untuk informasi selengkapnya tentang identitas terkelola, lihat Apa itu identitas terkelola untuk sumber daya Azure?.

Dengan fitur ini, pengguna lab dapat berbagi sumber daya Azure seperti Azure SQL Database dalam konteks laboratorium. Autentikasi ke sumber daya ditangani oleh identitas itu sendiri. Setelah dikonfigurasi, setiap lab komputer virtual yang sudah ada/baru dibuat akan diaktifkan dengan identitas ini. Pengguna lab dapat mengakses sumber daya setelah masuk ke komputer mereka.

Catatan

Anda dapat menambahkan beberapa identitas terkelola yang ditetapkan pengguna untuk diaktifkan di komputer virtual lab Anda.

Menggunakan portal Microsoft Azure

Untuk menambahkan identitas terkelola yang ditetapkan pengguna untuk komputer virtual lab, ikuti langkah-langkah berikut:

Buat identitas terkelola yang ditetapkan pengguna di langganan Anda

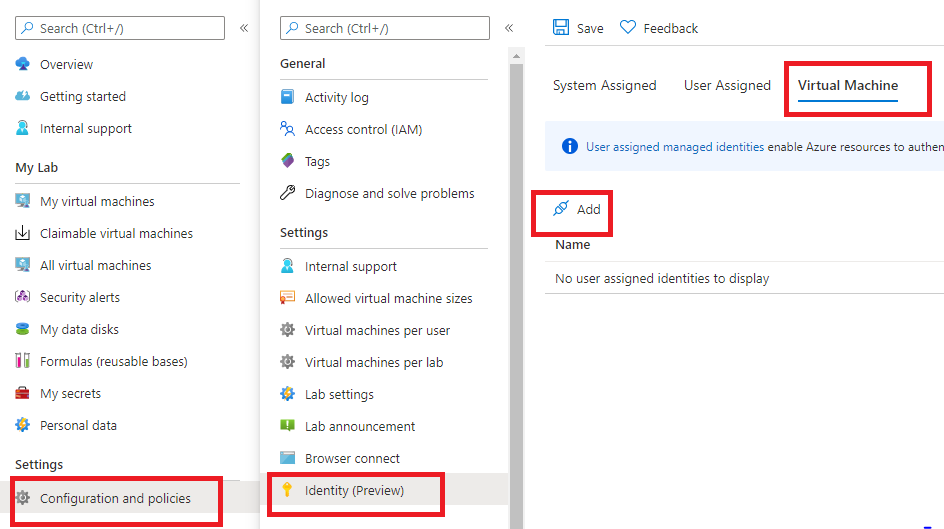

Masuk ke halaman Konfigurasi dan kebijakan untuk lab Anda.

Pilih Identitas (Pratinjau) di menu sebelah kiri.

Pilih tab komputer virtual.

Pilih Tambahkan untuk memilih identitas yang sudah ada dari daftar dropdown yang telah diisi sebelumnya.

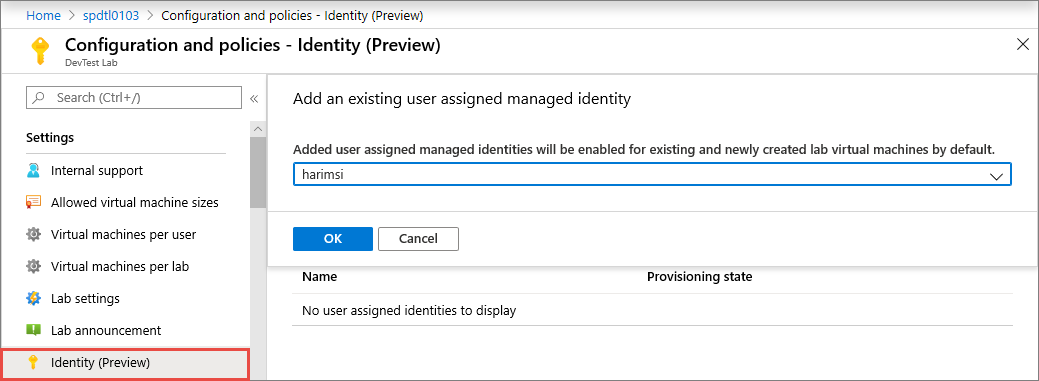

Pilih identitas yang dikelola pengguna yang sudah ada dari daftar dropdown, lalu pilih Oke.

Menggunakan API

Setelah membuat identitas, perhatikan ID sumber daya identitas. ID tersebut akan terlihat seperti sampel berikut ini:

/subscriptions/0000000000-0000-0000-0000-00000000000000/resourceGroups/{rg}/providers/Microsoft.ManagedIdentity/userAssignedIdentities/{identityName}.Lakukan metode HTTPS PUT di sumber daya lab untuk menambahkan satu atau beberapa identitas yang ditetapkan pengguna ke bidang managementIdentities.

{ "location": "southeastasia", "properties": { ... "managementIdentities": { "/subscriptions/0000000000-0000-0000-0000-00000000000000/resourceGroups/{rg}/providers/Microsoft.ManagedIdentity/userAssignedIdentities/{identityName}": {} }, ... }, ... }

Langkah berikutnya

Untuk mempelajari identitas terkelola untuk sumber daya Azure, lihat Apa itu identitas terkelola untuk sumber daya Azure?.