Konfigurasi inteligensi ancaman Azure Firewall

Pemfilteran berbasis inteligensi ancaman dapat dikonfigurasi untuk kebijakan Azure Firewall Anda untuk memperingatkan dan menolak lalu lintas dari dan ke alamat IP dan domain berbahaya yang diketahui. Alamat IP dan domain bersumber dari umpan Inteligensi Ancaman Microsoft. Microsoft Intelligent Security Graph mendukung inteligensi ancaman Microsoft dan digunakan oleh beberapa layanan termasuk Pertahanan Microsoft untuk Cloud.

Jika Anda telah mengonfigurasi pemfilteran berbasis inteligensi ancaman, aturan terkait diproses sebelum aturan NAT, aturan jaringan, atau aturan aplikasi apa pun.

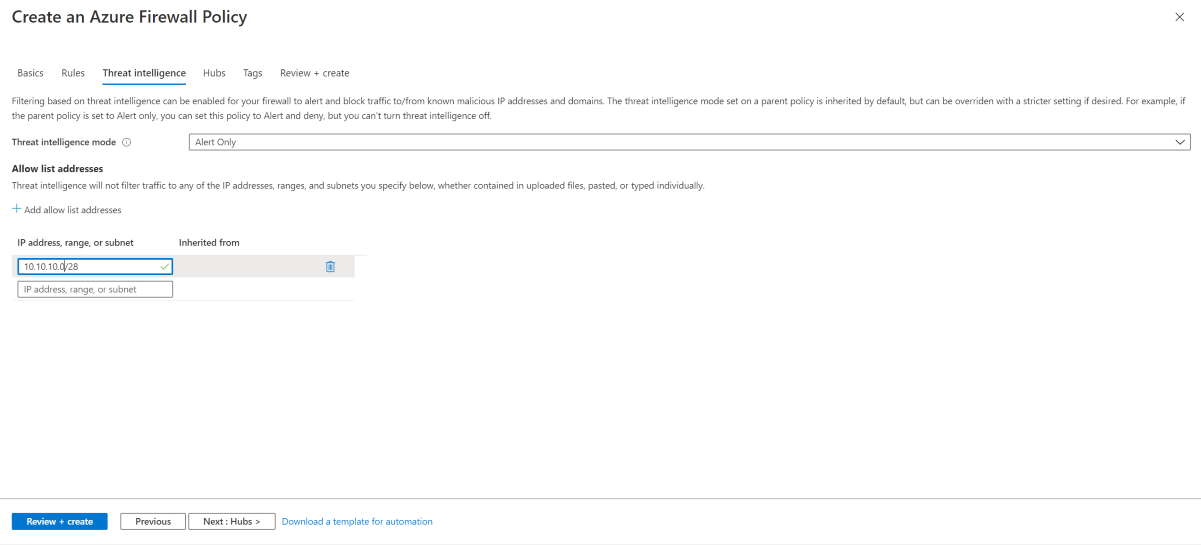

Mode inteligensi ancaman

Anda dapat mengonfigurasi inteligensi ancaman di salah satu dari tiga mode yang dijelaskan dalam tabel berikut. Secara default, pemfilteran berbasis inteligensi ancaman diaktifkan dalam mode peringatan.

| Mode | Deskripsi |

|---|---|

Off |

Fitur inteligensi ancaman untuk firewall Anda telah dinonaktifkan. |

Alert only |

Anda akan mendapatkan peringatan dengan keyakinan tinggi untuk lalu lintas yang melewati firewall Anda ke atau dari alamat IP dan domain berbahaya yang telah diketahui. |

Alert and deny |

Ketika lalu lintas yang ditemukan mencoba melewati firewall Anda ke atau dari alamat IP dan domain berbahaya yang telah anda ketahui lalu lintas akan diblokir dan Anda akan menerima peringatan dengan keyakinan tinggi. |

Catatan

Mode inteligensi ancaman diwariskan dari kebijakan induk hingga kebijakan turunan. Kebijakan turunan harus dikonfigurasi dengan mode yang sama atau yang lebih ketat daripada kebijakan induk.

Alamat daftar yang diizinkan

Inteligensi ancaman mungkin memicu positif palsu dan memblokir lalu lintas yang sebenarnya valid. Anda dapat mengonfigurasi daftar alamat IP yang diizinkan sehingga inteligensi ancaman tidak akan memfilter salah satu alamat, rentang, atau subnet yang Anda tentukan.

Anda dapat memperbarui daftar izin dengan beberapa entri sekaligus dengan mengunggah file CSV. File CSV hanya dapat berisi alamat IP dan rentang. File tidak boleh berisi judul.

Catatan

Alamat daftar izin inteligensi ancaman diwariskan dari kebijakan induk hingga kebijakan turunan. Setiap alamat atau rentang IP yang ditambahkan ke kebijakan induk akan berlaku juga untuk semua kebijakan turunan.

Log

Kutipan log berikut menunjukkan aturan yang dipicu untuk lalu lintas keluar ke situs berbahaya:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Pengujian

Pengujian keluar - Pemberitahuan lalu lintas keluar seharusnya adalah kejadian langka, karena itu berarti bahwa lingkungan Anda telah disusupi. Guna membantu menguji fungsi pemberitahuan keluar, uji FQDN telah dibuat untuk memicu pemberitahuan. Gunakan

testmaliciousdomain.eastus.cloudapp.azure.comuntuk pengujian keluar Anda.Pengujian masuk - Anda akan melihat pemberitahuan tentang lalu lintas masuk jika aturan DNAT dikonfigurasikan pada firewall. Ini benar bahkan jika hanya sumber tertentu yang diizinkan pada aturan DNAT sedangkan lalu lintas ditolak. Azure Firewall tidak memberitahukan semua pemindai port yang dikenal; hanya pada pemindai yang diketahui juga terlibat dalam aktivitas berbahaya.