Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Firewall Premium adalah firewall generasi berikutnya dengan kemampuan yang diperlukan untuk lingkungan yang sangat sensitif dan teratur. Ini termasuk fitur-fitur berikut:

- Inspeksi TLS - mendekripsi lalu lintas keluar, memproses data, kemudian mengenkripsi data dan mengirimkannya ke tujuan.

- IDPS - Sistem deteksi dan pencegahan intrusi jaringan (IDPS) memungkinkan Anda memantau aktivitas jaringan untuk aktivitas berbahaya, mencatat informasi tentang aktivitas ini, melaporkannya, dan secara opsional berusaha memblokirnya.

-

Pemfilteran URL - memperluas kemampuan pemfilteran FQDN Azure Firewall untuk mempertimbangkan seluruh URL. Misalnya,

www.contoso.com/a/cdaripadawww.contoso.com. - Kategori web - administrator dapat mengizinkan atau menolak akses pengguna ke kategori situs web seperti situs web perjudian, situs web media sosial, dan lainnya.

Untuk informasi selengkapnya, lihat fitur Azure Firewall Premium.

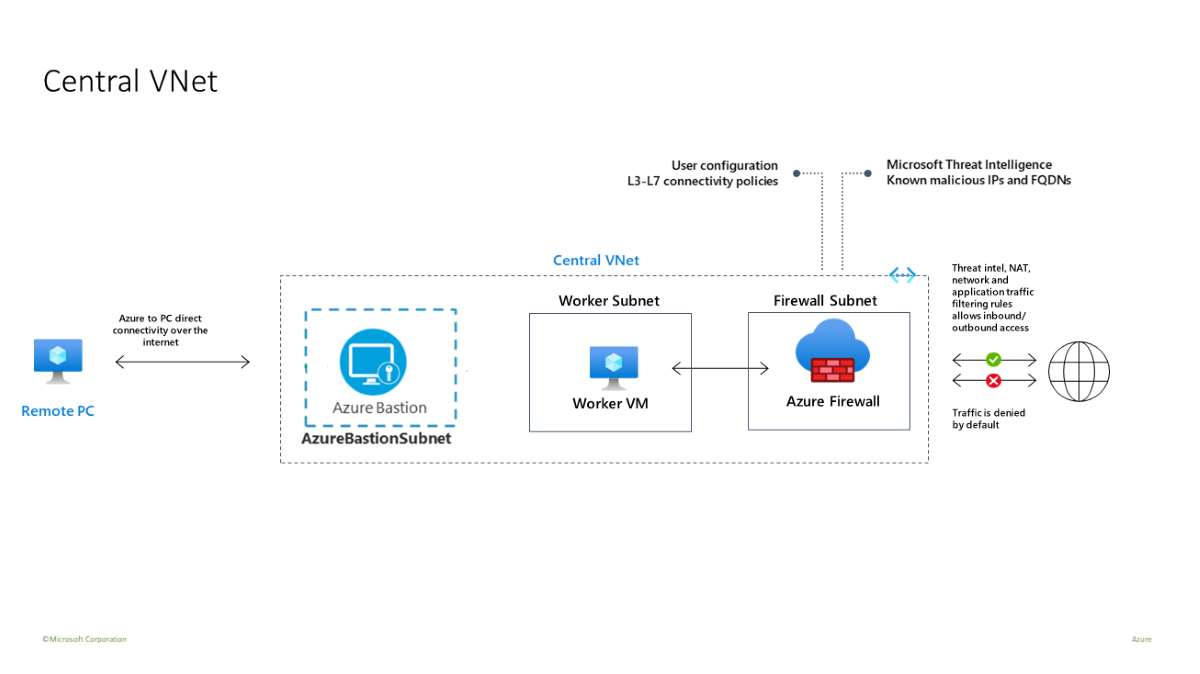

Anda akan menggunakan template untuk menggunakan lingkungan pengujian yang memiliki VNet pusat (10.0.0.0/16) dengan tiga subnet:

- subnet untuk pekerja (10.0.10.0/24)

- subnet Azure Bastion (10.0.20.0/24)

- subnet untuk firewall (10.0.100.0/24)

Penting

Harga per jam dimulai sejak Bastion dikerahkan, terlepas dari penggunaan data keluar. Untuk informasi selengkapnya, lihat Harga dan SKU. Jika Anda menyebarkan Bastion sebagai bagian dari tutorial atau pengujian, kami sarankan Anda menghapus sumber daya ini setelah Selesai menggunakannya.

Satu VNet pusat digunakan dalam lingkungan pengujian ini untuk kesederhanaan. Untuk tujuan produksi, topologi hub dan spoke dengan VNets yang terhubung peering lebih umum.

Mesin virtual pekerja adalah klien yang mengirim permintaan HTTP/S melalui firewall.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Menerapkan infrastruktur

Pola dasar menyebarkan lingkungan pengujian lengkap untuk Azure Firewall Premium yang diaktifkan dengan IDPS, Inspeksi TLS, Pemfilteran URL, dan Kategori Web:

- Azure Firewall Premium dan Kebijakan Firewall baru dengan pengaturan yang telah ditentukan sebelumnya untuk memudahkan validasi kemampuan intinya (IDPS, Inspeksi TLS, Pemfilteran URL, dan Kategori Web)

- mengimplementasikan semua dependensi termasuk Key Vault dan Identitas Terkelola. Di lingkungan produksi, sumber daya ini mungkin sudah dibuat dan tidak diperlukan dalam pola dasar yang sama.

- menghasilkan Root CA yang ditandatangani sendiri dan menyebarkannya di Key Vault yang dihasilkan

- menghasilkan CA Intermediate yang diturunkan dan menerapkannya pada mesin virtual uji Windows (WorkerVM)

- Host Bastion (BastionHost) juga digunakan dan dapat digunakan untuk terhubung ke mesin pengujian Windows (WorkerVM)

Menguji firewall

Sekarang Anda dapat menguji IDPS, Inspeksi TLS, pemfilteran Web, dan kategori Web.

Tambah setelan diagnostik firewall

Untuk mengumpulkan log firewall, Anda perlu menambahkan pengaturan diagnostik untuk mengumpulkan log firewall.

- Pilih DemoFirewall dan di bawah Pemantauan, pilih Pengaturan diagnostik.

- Pilih Menambahkan pengaturan diagnostik.

- Untuk Nama pengaturan diagnostik, ketik fw-diag.

- Di bawah log, pilih AzureFirewallApplicationRule, dan AzureFirewallNetworkRule.

- Di bawah Detail tujuan, pilih Kirim ke Log Analytics.

- Pilih Simpan.

Tes IDPS

Untuk menguji IDPS, Anda harus menggunakan server Web pengujian internal Anda sendiri dengan sertifikat server yang sesuai. Tes ini termasuk mengirimkan lalu lintas berbahaya ke server Web, sehingga tidak disarankan untuk melakukan ini ke server Web publik. Untuk mempelajari selengkapnya tentang persyaratan sertifikat Azure Firewall Premium, lihat Sertifikat Azure Firewall Premium.

Anda dapat menggunakan curl untuk mengontrol berbagai header HTTP dan mensimulasikan lalu lintas berbahaya.

Untuk menguji IDPS untuk lalu lintas HTTP:

Pada mesin virtual WorkerVM, buka jendela prompt perintah administrator.

Pada prompt perintah, jalankan perintah berikut ini:

curl -A "HaxerMen" <your web server address>Anda akan melihat respons server Web Anda.

Buka log aturan Jaringan Firewall di portal Microsoft Azure untuk menemukan pemberitahuan yang mirip dengan pesan berikut ini:

{ “msg” : “TCP request from 10.0.100.5:16036 to 10.0.20.10:80. Action: Alert. Rule: 2032081. IDS: USER_AGENTS Suspicious User Agent (HaxerMen). Priority: 1. Classification: A Network Trojan was detected”}Catatan

Perlu waktu bagi data untuk mulai ditampilkan di log. Berikan setidaknya beberapa menit untuk memungkinkan log mulai menampilkan data.

Tambahkan aturan tanda tangan untuk tanda tangan 2032081:

- Pilih DemoFirewallPolicy dan di bawah Pengaturan pilih IDPS.

- Pilih tab Aturan tanda tangan.

- Di bawah ID Tanda Tangan, di kotak teks yang terbuka ketik 2032081.

- Di bawah Mode,pilih Tolak.

- Pilih Simpan.

- Tunggu hingga penyebaran selesai sebelum melanjutkan.

Pada WorkerVM, jalankan perintah

curllagi:curl -A "HaxerMen" <your web server address>Karena permintaan HTTP sekarang diblokir oleh firewall, Anda akan melihat output berikut setelah batas waktu koneksi berakhir:

read tcp 10.0.100.5:55734->10.0.20.10:80: read: connection reset by peerBuka log Monitor di portal Microsoft Azure dan temukan pesan untuk permintaan yang diblokir.

Untuk menguji IDPS untuk lalu lintas HTTP

Ulangi tes curl ini menggunakan HTTPS, bukan HTTP. Contohnya:

curl --ssl-no-revoke -A "HaxerMen" <your web server address>

Anda akan melihat hasil yang sama dengan tes HTTP.

Inspeksi TLS dengan pemfilteran URL

Gunakan langkah-langkah berikut untuk menguji Inspeksi TLS dengan pemfilteran URL.

Edit aturan aplikasi kebijakan firewall dan tambahkan aturan baru yang disebut

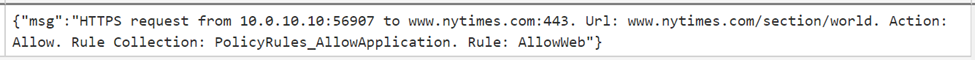

AllowURLke pengumpulan aturanAllowWeb. Konfigurasikan URL targetwww.nytimes.com/section/world, Alamat IP Sumber *, jenis Tujuan URL, pilih Inapeksi TLS, dan protokol http, https.Saat penyebaran selesai, buka browser di WorkerVM dan buka

https://www.nytimes.com/section/worlddan validasi bahwa respons HTML ditampilkan seperti yang diharapkan di browser.Di portal Microsoft Azure, Anda dapat melihat seluruh URL dalam log Pemantauan aturan aplikasi:

Beberapa halaman HTML mungkin terlihat tidak lengkap karena merujuk ke URL lain yang ditolak. Untuk mengatasi masalah ini, pendekatan berikut dapat diambil:

Jika halaman HTML berisi tautan ke domain lain, Anda dapat menambahkan domain ini ke aturan aplikasi baru dengan izinkan akses ke FQDN ini.

Jika halaman HTML berisi tautan ke sub URL, Maka Anda dapat mengubah aturan dan menambahkan tanda bintang ke URL. Misalnya:

targetURLs=www.nytimes.com/section/world*Atau, Anda dapat menambahkan URL baru ke aturan. Contohnya:

www.nytimes.com/section/world, www.nytimes.com/section/world/*

Pengujian kategori web

Mari kita membuat aturan aplikasi untuk memungkinkan akses ke situs web olahraga.

Dari portal, buka grup sumber daya Anda dan pilih DemoFirewallPolicy.

Pilih Aturan Aplikasi, lalu Tambahkan kumpulan aturan.

Untuk Nama, ketik GeneralWeb, Prioritas103, Grup pengumpulan aturan pilih DefaultApplicationRuleCollectionGroup.

Di bawah Aturan untuk Nama tipe AllowSports, Sumber*, Protokolhttp, https, pilih TLS Inspection, Jenis Tujuan pilih Kategori Web, Tujuan pilih Olahraga.

Pilih Tambahkan.

Saat penerapan selesai, buka WorkerVM dan buka browser web dan telusuri ke

https://www.nfl.com.Anda dapat melihat halaman web NFL, dan log aturan aplikasi menunjukkan bahwa aturan Kategori Web: Olahraga cocok dan permintaan diizinkan.