Konfigurasikan HTTPS pada domain kustom Pintu Depan (klasik).

Penting

Azure Front Door (klasik) akan dihentikan pada 31 Maret 2027. Untuk menghindari gangguan layanan apa pun, penting untuk memigrasikan profil Azure Front Door (klasik) Anda ke Azure Front Door Standard atau tingkat Premium paling lambat Maret 2027. Untuk informasi selengkapnya, lihat Penghentian Azure Front Door (klasik).

Artikel ini memperlihatkan cara mengaktifkan protokol HTTPS untuk domain kustom yang terkait dengan Front Door (klasik) Anda di bawah bagian host frontend. Dengan menggunakan protokol HTTPS pada domain kustom Anda (misalnya, https://www.contoso.com), Anda memastikan bahwa data sensitif Anda dikirimkan dengan aman melalui enkripsi TLS/SSL saat dikirim melalui internet. Ketika browser web Anda tersambung ke situs web menggunakan HTTPS, browser web memvalidasi sertifikat keamanan situs web dan memverifikasi jika dikeluarkan oleh otoritas sertifikat yang sah. Proses ini menyediakan keamanan dan melindungi aplikasi web Anda dari serangan berbahaya.

Azure Front Door mendukung HTTPS pada nama host default Front Door, secara default. Misalnya, jika Anda membuat Front Door (seperti https://contoso.azurefd.net), HTTPS secara otomatis diaktifkan untuk permintaan yang dibuat untuk https://contoso.azurefd.net. Namun, setelah Anda onboarding domain kustom 'www.contoso.com' Anda perlu mengaktifkan HTTPS tambahan untuk host frontend ini.

Beberapa atribut kunci dari fitur HTTPS kustom adalah:

Tidak ada biaya tambahan: Tidak ada biaya untuk akuisisi atau perpanjangan sertifikat dan tidak ada biaya tambahan untuk lalu lintas HTTPS.

Pengaktifkanan sederhana: Penyediaan satu klik tersedia dari portal Microsoft Azure. Anda juga dapat menggunakan REST API atau alat pengembang lainnya untuk mengaktifkan fitur tersebut.

Manajemen sertifikat yang lengkap tersedia: Semua pengadaan dan manajemen sertifikat ditangani untuk Anda. Sertifikat secara otomatis disediakan dan diperpanjang sebelum kedaluwarsa, yang menghapus risiko gangguan layanan karena sertifikat kedaluwarsa.

Dalam tutorial ini, Anda akan mempelajari cara:

- Mengaktifkan protokol HTTPS pada domain kustom Anda.

- Menggunakan sertifikat yang dikelola AFD

- Gunakan sertifikat milik Anda, artinya, sertifikat TLS/SSL kustom

- Memvalidasi domain

- Nonaktifkan protokol HTTPS pada domain kustom Anda

Catatan

Sebaiknya Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Untuk memulai, lihat Menginstal Azure PowerShell. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Prasyarat

Sebelum Anda dapat menyelesaikan langkah-langkah dalam tutorial ini, Anda harus membuat Front Door dan dengan setidaknya satu domain kustom onboarded terlebih dahulu. Untuk informasi selengkapnya, lihat Tutorial: Menambahkan domain kustom ke Front Door Anda.

Sertifikat TLS/SSL

Untuk mengaktifkan protokol HTTPS untuk mengirimkan konten dengan aman di domain kustom Front Door (klasik), Anda harus menggunakan sertifikat TLS/SSL. Anda dapat memilih untuk menggunakan sertifikat yang dikelola oleh Azure Front Door atau menggunakan sertifikat Anda sendiri.

Opsi 1 (default): Gunakan sertifikat yang dikelola oleh Front Door

Saat Anda menggunakan sertifikat yang dikelola oleh Azure Front Door, fitur HTTPS dapat diaktifkan dengan beberapa perubahan pengaturan. Azure Front Door sepenuhnya menangani tugas manajemen sertifikat seperti pengadaan dan perpanjangan. Setelah Anda mengaktifkan fitur, proses segera dimulai. Jika domain kustom sudah dipetakan ke Front Door dari host frontend secara default ({hostname}.azurefd.net), tidak ada tindakan lebih lanjut yang diperlukan. Front Door memproses langkah-langkah dan menyelesaikan permintaan Anda secara otomatis. Namun, jika domain kustom Anda dipetakan di tempat lain, Anda harus menggunakan alamat email untuk memvalidasi kepemilikan domain Anda.

Untuk mengaktifkan HTTPS pada domain kustom, ikuti langkah-langkah berikut:

Di portal Microsoft Azure, telusuri ke profil Front Door Anda.

Dalam daftar host frontend, pilih domain kustom yang ingin Anda aktifkan HTTPS untuk berisi domain kustom Anda.

Di bawah bagian HTTPS domain kustom, pilih Diaktifkan, dan pilih Front Door yang dikelola sebagai sumber sertifikat.

Pilih Simpan.

Lanjutkan Memvalidasi domain.

Catatan

- Untuk sertifikat yang dikelola Azure Front Door, batas 64 karakter DigiCert diberlakukan. Validasi akan gagal jika batas tersebut terlampaui.

- Mengaktifkan HTTPS melalui sertifikat terkelola Front Door tidak didukung untuk domain apex/root (misalnya: contoso.com). Anda dapat menggunakan sertifikat Anda sendiri untuk skenario ini. Silakan lanjutkan dengan Opsi 2 untuk detail lebih lanjut.

Opsi 2: Gunakan sertifikat milik Anda

Anda dapat menggunakan sertifikat Anda sendiri untuk mengaktifkan fitur HTTPS. Proses ini dilakukan melalui integrasi dengan Azure Key Vault, yang memungkinkan Anda menyimpan sertifikat dengan aman. Azure Front Door menggunakan mekanisme aman ini untuk mendapatkan sertifikat Anda dan memerlukan beberapa langkah tambahan. Saat membuat sertifikat TLS/SSL, Anda harus membuat rantai sertifikat lengkap dengan otoritas sertifikat (CA) yang diizinkan yang merupakan bagian dari Daftar CA Tepercaya Microsoft. Jika Anda menggunakan CA yang tidak diizinkan, permintaan Anda akan ditolak. Jika sertifikat tanpa rantai lengkap disajikan, permintaan yang melibatkan sertifikat tersebut tidak dijamin berfungsi seperti yang diharapkan.

Menyiapkan brankas kunci dan sertifikat Anda

Anda harus memiliki akun brankas kunci dalam langganan Azure yang sama dengan front door Anda. Buat akun brankas kunci jika Anda tidak memilikinya.

Peringatan

Azure Front Door saat ini hanya mendukung akun Key Vault dalam langganan yang sama dengan konfigurasi Front Door. Memilih Key Vault di bawah langganan yang berbeda dari Front Door Anda akan mengakibatkan kegagalan.

Jika brankas kunci Anda mengaktifkan pembatasan akses jaringan, Anda harus mengonfigurasi brankas kunci agar layanan Microsoft tepercaya dapat melewati firewall.

Brankas kunci Anda harus dikonfigurasi agar menggunakan model izin kebijakan akses Key Vault.

Jika sudah memiliki sertifikat, Anda dapat mengunggahnya langsung ke brankas kunci Anda. Jika tidak, buat sertifikat baru langsung melalui Azure Key Vault dari salah satu Otoritas Sertifikat mitra yang diintegrasikan dengan Azure Key Vault. Unggah sertifikat Anda dengan objek sertifikat, bukan rahasia.

Catatan

Front Door tidak mendukung sertifikat dengan algoritma kriptografi kurva elips (EC). Sertifikat harus memiliki rantai sertifikat lengkap dengan sertifikat daun dan perantara, dan CA root harus menjadi bagian dari daftar CA Tepercaya Microsoft.

Daftarkan Azure Front Door

Daftarkan perwakilan layanan untuk Azure Front Door sebagai aplikasi di ID Microsoft Entra Anda dengan menggunakan Azure PowerShell atau Azure CLI.

Catatan

- Tindakan ini memerlukan setidaknya izin peran Administrator Aplikasi di MICROSOFT Entra ID. Pendaftaran hanya perlu dilakukan sekali per penyewa Microsoft Entra.

- ID aplikasi ditetapkan oleh Azure khusus untuk Azure Front Door (klasik).

- Azure Front Door (klasik) memiliki Id Aplikasi yang berbeda dari tingkat Azure Front Door Standard/Premium.

- Peran yang ditetapkan hanya untuk langganan yang dipilih kecuali Anda menentukan cakupan yang berbeda.

Azure PowerShell

Jika diperlukan, pasang Azure PowerShell di PowerShell pada komputer lokal Anda.

Di PowerShell, jalankan perintah berikut ini:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Jika perlu, pasang Azure CLI di komputer lokal Anda.

Di CLI, jalankan perintah berikut:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Berikan akses Azure Front Door ke brankas kunci Anda

Berikan izin Azure Front Door untuk mengakses sertifikat di akun Azure Key Vault Anda.

Di akun brankas kunci Anda, pilih Kebijakan akses.

Pilih Buat untuk membuat kebijakan akses baru.

Dalam izin Rahasia, pilih Dapatkan untuk mengizinkan Front Door mengambil sertifikat.

Dalam izin Sertifikat, pilih Dapatkan untuk mengizinkan Front Door mengambil sertifikat.

Di Pilih prinsipal, cari ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037, dan pilih Microsoft.Azure.Frontdoor. Pilih Selanjutnya.

Di Aplikasi, pilih Berikutnya.

Di Tinjau + buat, pilih Buat.

Catatan

Jika brankas kunci dilindungi dengan pembatasan akses jaringan, pastikan Anda mengizinkan layanan Microsoft tepercaya untuk mengakses brankas kunci Anda.

Azure Front Door kini dapat mengakses brankas kunci ini dan sertifikat yang ada di dalamnya.

Memilih sertifikat untuk Azure Front Door yang akan disebarkan

Kembali ke Front Door Anda di portal.

Dalam daftar domain kustom, pilih domain kustom yang ingin Anda aktifkan HTTPS.

Halaman Domain kustom muncul.

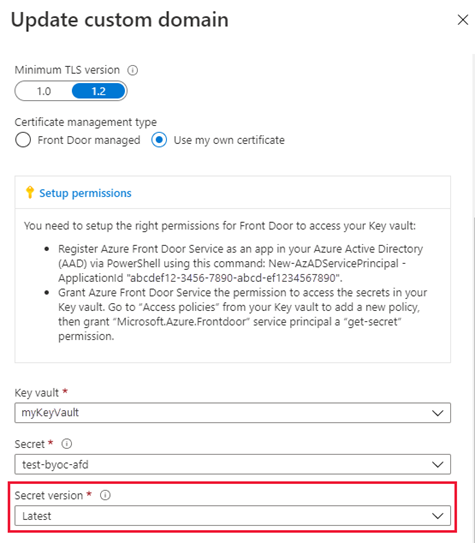

Di bawah jenis manajemen Sertifikat, pilih Gunakan sertifikat saya.

Azure Front Door mengharuskan langganan akun Key Vault sama dengan Front Door Anda. Pilih brankas kunci, Rahasia, dan versi Rahasia.

Azure Front Door mencantumkan informasi berikut ini:

- Akun brankas kunci untuk ID langganan Anda.

- Rahasia di bawah brankas kunci yang dipilih.

- Versi rahasia yang tersedia.

Catatan

Agar sertifikat dirotasi secara otomatis ke versi terbaru saat versi sertifikat yang lebih baru tersedia di Key Vault Anda, setel versi rahasia ke 'Terbaru'. Jika versi tertentu dipilih, Anda harus memilih kembali versi baru secara manual untuk rotasi sertifikat. Diperlukan waktu 72 - 96 jam agar versi baru dari sertifikat/rahasia dapat disebarkan.

Peringatan

Ini hanya peringatan portal Azure. Anda perlu mengonfigurasi perwakilan layanan Anda untuk memiliki izin GET pada Key Vault. Agar pengguna dapat melihat sertifikat di menu drop-down portal, akun pengguna harus memiliki izin LIST dan GET di Key Vault. Jika pengguna tidak memiliki izin ini, mereka akan melihat pesan kesalahan yang tidak dapat diakses di portal. Pesan kesalahan yang tidak dapat diakses tidak berdampak pada rotasi otomatis sertifikat atau fungsi HTTPS apa pun. Tidak ada tindakan yang diperlukan untuk pesan kesalahan ini jika Anda tidak berniat untuk membuat perubahan pada sertifikat atau versi. Jika Anda ingin mengubah informasi di halaman ini, lihat memberikan izin ke Key Vault untuk menambahkan akun Anda ke izin LIST dan GET Key Vault.

Saat menggunakan sertifikat Anda, validasi domain tidak diperlukan. Lanjutkan menunggu penyebaran.

Memvalidasi domain

Jika sudah memiliki domain kustom yang digunakan untuk dipetakan ke titik akhir kustom Anda dengan data CNAME atau menggunakan sertifikat milik Anda, lanjutkan ke Domain kustom dipetakan ke Front Door Anda. Jika tidak, jika entri data CNAME untuk domain Anda tidak ada lagi atau berisi subdomain afdverify, lanjutkan ke Domain kustom tidak dipetakan ke Front Door Anda.

Domain kustom dipetakan ke Front Door Anda dengan data CNAME

Saat Anda menambahkan domain kustom ke host frontend Front Door, Anda membuat data CNAME di tabel DNS pencatat domain untuk memetakannya ke nama host .azurefd.net default Front Door Anda. Jika data CNAME masih ada dan tidak berisi subdomain afdverify, Otoritas Sertifikat DigiCert menggunakannya untuk memvalidasi kepemilikan domain kustom Anda secara otomatis.

Jika menggunakan sertifikat Anda, validasi domain tidak diperlukan.

Data CNAME Anda harus dalam format berikut, di mana Name adalah nama domain kustom Anda dan Value adalah nama host .azurefd.net default Front Door Anda:

| Nama | Jenis | Nilai |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Untuk informasi selengkapnya tentang data CNAME, lihat Membuat rekaman DNS CNAME.

Jika data CNAME Anda dalam format yang benar, DigiCert secara otomatis memverifikasi nama domain kustom Anda dan membuat sertifikat khusus untuk nama domain Anda. DigitCert tidak mengirimi Anda email verifikasi dan Anda tidak perlu menyetujui permintaan Anda. Sertifikat berlaku selama satu tahun dan autorenews sebelum kedaluwarsa. Lanjutkan menunggu penyebaran.

Validasi otomatis biasanya memakan waktu beberapa menit. Jika Anda tidak melihat domain Anda divalidasi dalam waktu satu jam, buka tiket dukungan.

Catatan

Jika Anda memiliki rekaman Otorisasi Otoritas Sertifikat (CAA) dengan penyedia DNS Anda, itu harus menyertakan DigiCert sebagai OS yang valid. Rekaman CAA memungkinkan pemilik domain untuk menentukan dengan penyedia DNS mereka CAs mana yang berwenang untuk menerbitkan sertifikat untuk domain mereka. Jika OS menerima pesanan sertifikat untuk domain yang memiliki rekaman CAA dan OS tersebut tidak terdaftar sebagai penerbit yang berwenang, OS dilarang menerbitkan sertifikat ke domain atau subdomain tersebut. Untuk informasi tentang mengelola data CAA, lihat Mengelola data CAA. Untuk alat rekaman CAA, lihat Pendukung Rekaman CAA.

Domain kustom tidak dipetakan ke Front Door Anda

Jika entri data CNAME untuk titik akhir Anda tidak ada lagi atau berisi subdomain afdverify, ikuti instruksi lainnya dalam langkah ini.

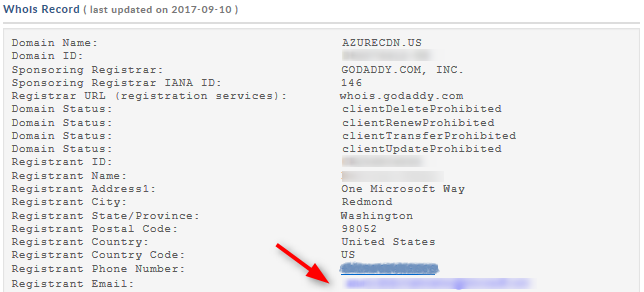

Setelah Anda mengaktifkan HTTPS pada domain kustom Anda, DigiCert OS memvalidasi kepemilikan domain Anda dengan menghubungi pendaftarnya, menurut informasi pendaftar WHOIS domain. Kontak dilakukan melalui alamat email (secara default) atau nomor telepon yang tercantum dalam pendaftaran WHOIS. Anda harus menyelesaikan validasi domain sebelum HTTPS aktif di domain kustom Anda. Anda memiliki enam hari kerja untuk menyetujui domain. Permintaan yang tidak disetujui dalam waktu enam hari kerja akan dibatalkan secara otomatis. Validasi domain DigiCert berfungsi di tingkat subdomain. Anda perlu membuktikan kepemilikan setiap subdomain secara terpisah.

DigiCert juga mengirimkan alamat email verifikasi ke alamat email lain. Jika informasi pendaftar WHOIS bersifat privat, verifikasi bahwa Anda dapat menyetujui langsung dari salah satu alamat berikut:

admin@<your-domain-name.com> administrator@<your-domain-name.com> webmaster@<your-domain-name.com> hostmaster@<your-domain-name.com> postmaster@<your-domain-name.com>

Anda harus menerima alamat email dalam beberapa menit, mirip dengan contoh berikut, yang meminta Anda untuk menyetujui permintaan. Jika Anda menggunakan filter spam, tambahkan no-reply@digitalcertvalidation.com ke daftar izinnya. Dalam skenario tertentu, DigiCert mungkin tidak dapat mengambil kontak domain dari informasi pendaftar WHOIS untuk mengirimi Anda alamat email. Jika Anda tidak menerima alamat email dalam waktu 24 jam, hubungi dukungan Microsoft.

Saat Anda memilih link persetujuan, Anda diarahkan ke formulir persetujuan online. Ikuti instruksi pada formulir; Anda memiliki dua opsi verifikasi:

Anda dapat menyetujui semua pesanan di masa mendatang yang ditempatkan melalui akun yang sama untuk domain root yang sama; misalnya, contoso.com. Pendekatan ini disarankan jika Anda berencana untuk menambahkan lebih banyak domain kustom untuk domain root yang sama.

Anda hanya dapat menyetujui nama host tertentu yang digunakan dalam permintaan ini. Persetujuan tambahan diperlukan untuk permintaan berikutnya.

Setelah disetujui, DigiCert menyelesaikan pembuatan sertifikat untuk nama domain kustom Anda. Sertifikat berlaku selama satu tahun dan diperpanjang secara otomatis sebelum kedaluwarsa.

Tunggu penyebaran

Setelah nama domain divalidasi, diperlukan waktu hingga 6-8 jam agar fitur HTTPS domain kustom diaktifkan. Ketika proses selesai, status HTTPS kustom di portal Microsoft Azure di set ke Diaktifkan dan empat langkah operasi dalam dialog domain kustom ditandai sebagai selesai. Domain kustom Anda sekarang siap menggunakan HTTPS.

Progres operasi

Tabel berikut ini memperlihatkan kemajuan operasi yang terjadi saat Anda mengaktifkan HTTPS. Setelah Anda mengaktifkan HTTPS, empat langkah operasi muncul dalam dialog domain kustom. Saat setiap langkah menjadi aktif, detail yang lebih substep muncul di bawah langkah saat berlangsung. Tidak semua substeps ini terjadi. Setelah langkah berhasil diselesaikan, tanda centang hijau muncul di sampingnya.

| Langkah operasi | Detail substep operasi |

|---|---|

| 1. Mengirimkan permintaan | Mengirim permintaan |

| Permintaan HTTPS Anda sedang dikirim. | |

| Permintaan HTTPS Anda berhasil dikirim. | |

| 2. Validasi domain | Domain divalidasi secara otomatis jika CNAME dipetakan ke host .azurefd.net frontend default Front Door Anda. Jika tidak, permintaan verifikasi dikirim ke email yang tercantum dalam catatan pendaftaran domain Anda (pendaftar WHOIS). Verifikasi domain sesegera mungkin. |

| Kepemilikan domain Anda telah berhasil divalidasi. | |

| Permintaan validasi kepemilikan domain kedaluwarsa (pelanggan kemungkinan tidak merespons dalam 6 hari). HTTPS tidak akan diaktifkan di domain Anda. * | |

| Permintaan validasi kepemilikan domain ditolak oleh pelanggan. HTTPS tidak akan diaktifkan di domain Anda. * | |

| 3. Penyediaan sertifikat | Otoritas sertifikat saat ini menerbitkan sertifikat yang diperlukan untuk mengaktifkan HTTPS di domain Anda. |

| Sertifikat telah diterbitkan dan saat ini sedang digunakan untuk Front Door Anda. Proses ini dapat memakan waktu beberapa menit hingga satu jam. | |

| Sertifikat telah berhasil disebarkan ke Front Door. | |

| 4. Selesai | HTTPS berhasil diaktifkan di domain Anda. |

* Pesan ini tidak muncul kecuali jika terjadi kesalahan.

Jika kesalahan terjadi sebelum permintaan dikirim, pesan kesalahan berikut ditampilkan:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Tanya jawab umum

Siapa penyedia sertifikat dan jenis sertifikat apa yang digunakan?

Sertifikat khusus/tunggal, yang disediakan oleh Digicert, digunakan untuk domain kustom Anda.

Apakah Anda menggunakan berbasis IP atau SNI TLS/SSL?

Azure Front Door menggunakan SNI TLS/SSL.

Bagaimana jika saya tidak menerima alamat email verifikasi domain dari DigiCert?

Jika Anda memiliki entri data CNAME untuk domain kustom yang mengarah langsung ke nama host titik akhir Anda (dan Anda tidak menggunakan nama subdomain afdverify), Anda tidak akan menerima alamat email verifikasi domain. Validasi terjadi secara otomatis. Jika tidak, jika Anda tidak memiliki entri data CNAME dan belum menerima alamat email dalam waktu 24 jam, hubungi dukungan Microsoft.

Apakah menggunakan sertifikat SAN kurang aman daripada sertifikat khusus?

Sertifikat SAN mengikuti standar enkripsi dan keamanan yang sama dengan sertifikat khusus. Semua sertifikat TLS/SSL yang diterbitkan menggunakan SHA-256 untuk meningkatkan keamanan server.

Apakah saya memerlukan catatan Otorisasi Otoritas Sertifikat dengan penyedia DNS saya?

Tidak, rekaman Otorisasi Otoritas Sertifikat saat ini tidak diperlukan. Namun, jika Anda memilikinya, rekaman Otorisasi Sertifikat harus menyertakan DigiCert sebagai OS yang valid.

Membersihkan sumber daya

Pada langkah-langkah sebelumnya, Anda mengaktifkan protokol HTTPS pada domain kustom Anda. Jika Anda tidak lagi ingin menggunakan domain kustom Anda dengan HTTPS, Anda bisa menonaktifkan HTTPS dengan melakukan langkah-langkah berikut ini:

Menonaktifkan fitur HTTPS

Di portal Microsoft Azure, telusuri konfigurasi Azure Front Door Anda.

Dalam daftar host frontend, pilih domain kustom yang ingin Anda nonaktifkan HTTPS.

Pilih Dinonaktifkan untuk menonaktifkan HTTPS, lalu pilih Simpan.

Tunggu penyebaran

Setelah fitur HTTPS domain kustom dinonaktifkan, bisa memakan waktu hingga 6-8 jam agar berlaku. Ketika proses selesai, status HTTPS kustom di portal Microsoft Azure di set ke Dinonaktifkan dan tiga langkah operasi dalam dialog domain kustom ditandai sebagai selesai. Domain kustom Anda tidak bisa lagi menggunakan HTTPS.

Progres operasi

Tabel berikut ini memperlihatkan kemajuan operasi yang terjadi saat Anda menonaktifkan HTTPS. Setelah Anda menonaktifkan HTTPS, tiga langkah operasi muncul dalam dialog domain Kustom. Saat setiap langkah menjadi aktif, detail selengkapnya muncul di bawah langkah. Setelah langkah berhasil diselesaikan, tanda centang hijau muncul di sampingnya.

| Progres operasi | Detail operasi |

|---|---|

| 1. Mengirimkan permintaan | Mengirimkan permintaan Anda |

| 2. Pencabutan sertifikat | Menghapus sertifikat |

| 3. Selesai | Sertifikat dihapus |

Langkah berikutnya

Untuk mempelajari cara menyiapkan kebijakan pemfilteran geografis untuk Front Door Anda, lanjutkan ke tutorial berikutnya.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk