Tutorial: Membuat dan mengelola kebijakan untuk menerapkan kepatuhan

Anda perlu memahami cara membuat dan mengelola kebijakan di Azure agar tetap mematuhi standar perusahaan dan perjanjian tingkat layanan. Dalam tutorial ini, Anda belajar menggunakan Azure Policy untuk melakukan beberapa tugas yang lebih umum terkait dengan pemuatan, penetapan, dan pengelolaan kebijakan di seluruh organisasi Anda, seperti:

- Menetapkan kebijakan untuk menerapkan kondisi sumber daya yang Anda buat di masa mendatang

- Membuat dan menetapkan definisi inisiatif guna melacak kepatuhan untuk beberapa sumber daya

- Mengatasi sumber daya yang tidak patuh atau ditolak

- Mengimplementasikan kebijakan baru di seluruh organisasi

Jika Anda ingin menetapkan kebijakan untuk mengidentifikasi status kepatuhan sumber daya yang ada saat ini, artikel mulai cepat menjelaskan cara melakukannya.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

Menetapkan kebijakan

Langkah pertama dalam menerapkan kepatuhan terhadap Azure Policy adalah menetapkan definisi kebijakan. Definisi kebijakan menentukan dalam kondisi apa kebijakan diberlakukan dan pengaruh yang harus diterima. Dalam contoh ini, tetapkan definisi kebijakan bawaan yang disebut Mewarisi tag dari grup sumber daya jika hilang untuk menambahkan tag tertentu dengan nilainya dari grup sumber daya induk ke sumber daya baru atau yang diperbarui yang tidak memiliki tag.

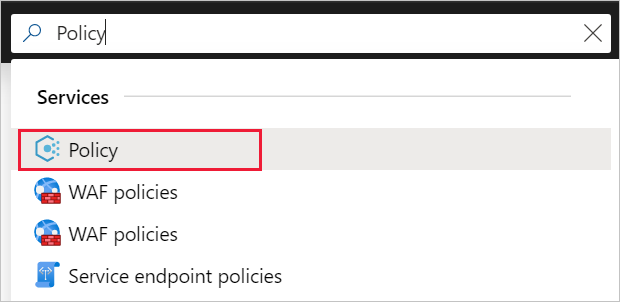

Buka portal Azure untuk menetapkan kebijakan. Cari dan pilih Kebijakan.

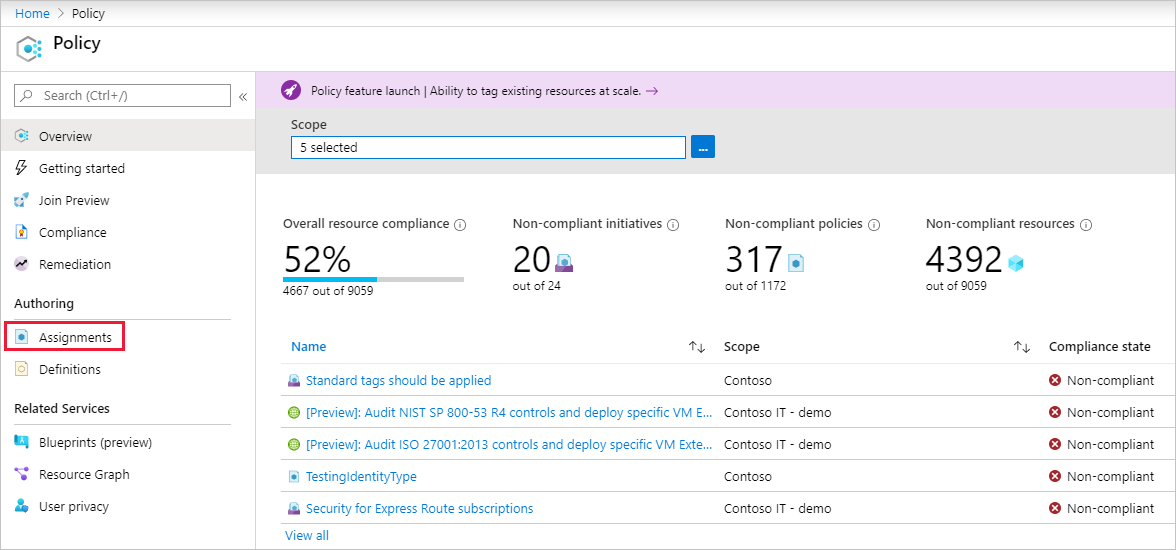

Pilih Penugasan di sisi kiri halaman Azure Policy. Tugas adalah kebijakan yang telah ditetapkan untuk berlangsung dalam lingkup tertentu.

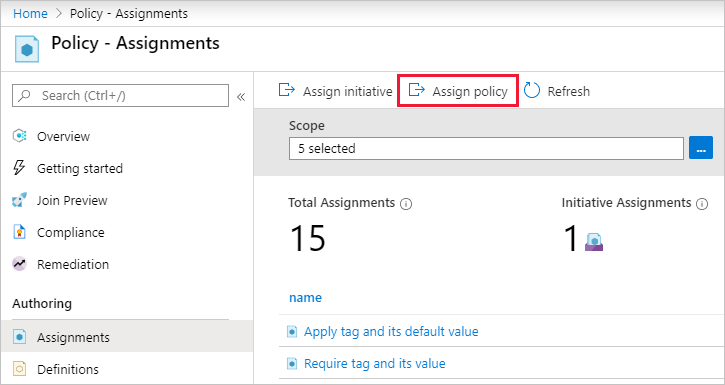

Pilih Tetapkan Kebijakan dari bagian atas Kebijakan | Halaman penugasan .

Di halaman Tetapkan Kebijakan dan tab Dasar-Dasar, pilih Cakupan dengan memilih elipsis dan memilih grup pengelolaan atau langganan. Secara opsional, pilih grup sumber daya. Cakupan menentukan sumber daya atau pengelompokan sumber daya apa yang diberlakukan oleh penugasan kebijakan. Lalu pilih ikon Pilih di bagian bawah halaman Cakupan.

Sumber daya dapat dikecualikan berdasarkan Cakupan. Pengecualian dimulai pada satu tingkat yang lebih rendah dari tingkat Cakupan. Pengecualian bersifat opsional, jadi biarkan kosong untuk saat ini.

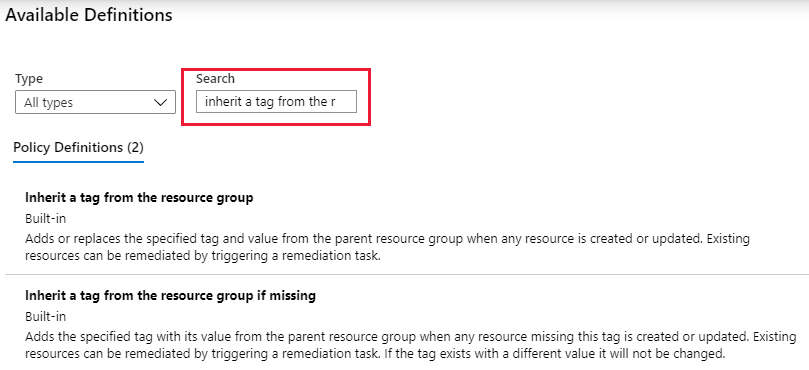

Pilih Elipsis definisi kebijakan untuk membuka daftar definisi yang tersedia. Anda dapat memfilter definisi kebijakan Jenis ke Bawaan untuk melihat semua dan membaca deskripsinya.

Pilih Warisi tag dari grup sumber daya jika hilang. Jika Anda tidak dapat menemukannya segera, ketik mewarisi tag ke dalam kotak pencarian, lalu tekan ENTER atau pilih keluar dari kotak pencarian. Pilih ikon Pilih di bagian bawah halaman Definisi yang Tersedia setelah Anda menemukan dan memilih definisi kebijakan.

Versi secara otomatis diisi ke versi utama definisi terbaru dan diatur ke autoinjest perubahan yang tidak melanggar. Anda dapat mengubah versi ke orang lain, jika tersedia atau menyesuaikan pengaturan penyerapan Anda, tetapi tidak ada perubahan yang diperlukan. Penimpaan bersifat opsional, jadi biarkan kosong untuk saat ini.

Nama tugas secara otomatis diisi dengan nama kebijakan yang Anda pilih, tetapi Anda dapat mengubahnya. Untuk contoh ini, biarkan Warisi tag dari grup sumber daya jika hilang. Anda juga dapat menambahkan Deskripsi opsional. Deskripsi ini memberikan detail tentang penetapan kebijakan ini.

Biarkan Pemberlakuan kebijakan sebagai Diaktifkan. Jika Dinonaktifkan, pengaturan ini memungkinkan pengujian hasil kebijakan tanpa memicu efek. Untuk informasi selengkapnya, lihat mode pemberlakuan.

Pilih tab Parameter di bagian atas wizard.

Untuk Nama Tag, masukkan Lingkungan.

Pilih tab Remediasi di bagian atas wizard.

Biarkan Buat tugas remediasi tidak dicentang. Kotak ini memungkinkan Anda membuat tugas untuk mengubah sumber daya yang ada selain sumber daya baru atau yang diperbarui. Untuk informasi selengkapnya, lihat memulihkan sumber daya.

Buat Identitas Terkelola secara otomatis diperiksa karena definisi kebijakan ini menggunakan efek ubah. Jenis Identitas Terkelola diatur ke Sistem Ditetapkan. Izin diatur ke Kontributor secara otomatis berdasarkan definisi kebijakan. Untuk informasi selengkapnya, lihat identitas terkelola dan cara kerja kontrol akses remediasi.

Pilih tab Pesan ketidakpatuhan di bagian atas wizard.

Atur Pesan Ketidakpatuhan ke Sumber daya ini tidak memiliki tag yang diperlukan. Pesan kustom ini ditampilkan saat sumber daya ditolak atau untuk sumber daya yang tidak patuh selama evaluasi rutin.

Pilih tab Tinjau + buat di bagian atas wizard.

Tinjau pilihan Anda, lalu pilih Buat di bagian bawah halaman.

Menerapkan kebijakan khusus baru

Setelah menetapkan definisi kebijakan bawaan, Anda dapat melakukan lebih banyak hal dengan Azure Policy. Selanjutnya, buat kebijakan kustom baru untuk menghemat biaya dengan memvalidasi bahwa komputer virtual yang dibuat di lingkungan Anda tidak boleh berada di seri G. Dengan cara ini, setiap kali pengguna di organisasi Anda mencoba membuat komputer virtual di seri G, permintaan akan ditolak.

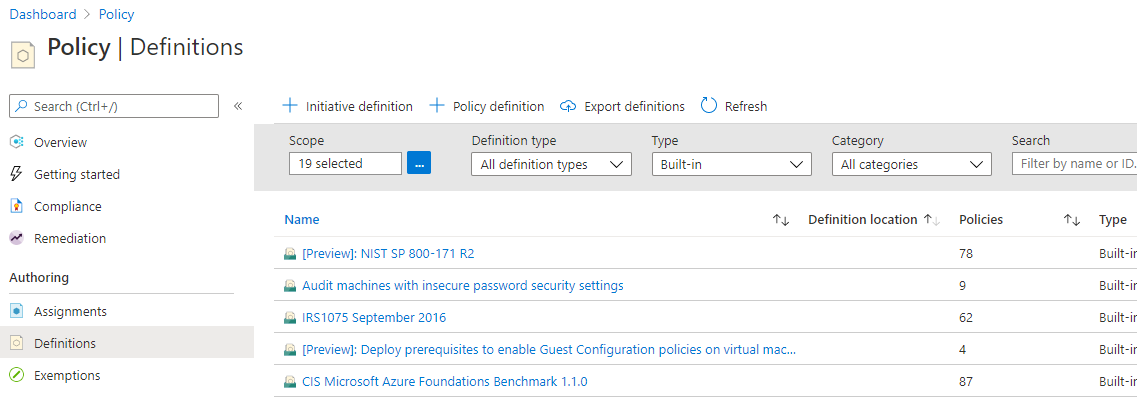

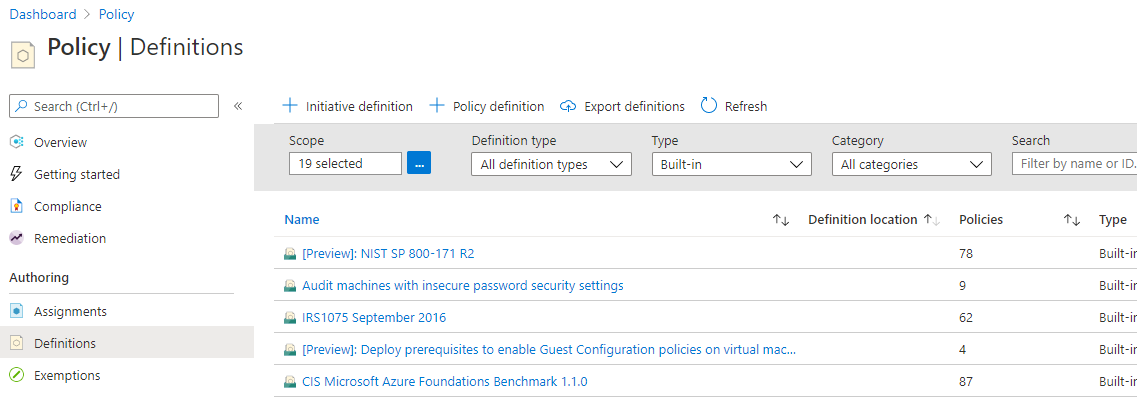

Pilih Definisi di bagian Penulisan di sisi kiri halaman Azure Policy.

Pilih + Definisi kebijakan di bagian atas halaman. Tombol ini terbuka ke halaman Definisi kebijakan.

Masukkan informasi berikut:

Grup pengelolaan atau langganan tempat definisi kebijakan disimpan. Pilih dengan menggunakan elipsis di Lokasi definisi.

Catatan

Jika Anda berencana menerapkan definisi kebijakan ini ke beberapa langganan, lokasinya harus berupa grup pengelolaan yang berisi langganan yang kebijakannya Anda tetapkan. Hal yang sama berlaku untuk definisi inisiatif.

Nama definisi kebijakan - Mewajibkan SKU VM tidak berada di seri G

Deskripsi tentang definisi kebijakan yang ingin dilakukan - Definisi kebijakan ini memberlakukan bahwa semua komputer virtual yang dibuat dalam cakupan ini memiliki SKU selain seri G untuk mengurangi biaya.

Pilih dari opsi yang ada (seperti Komputasi), atau buat kategori baru untuk definisi kebijakan ini.

Salin kode JSON berikut, lalu perbarui untuk kebutuhan Anda dengan:

- Parameter kebijakan.

- Aturan/kondisi kebijakan, dalam hal ini - Ukuran SKU VM sama dengan seri G

- Efek kebijakan, dalam hal ini - Tolak.

Berikut tampilan JSON. Tempelkan kode yang anda revisi ke portal Azure.

{ "policyRule": { "if": { "allOf": [{ "field": "type", "equals": "Microsoft.Compute/virtualMachines" }, { "field": "Microsoft.Compute/virtualMachines/sku.name", "like": "Standard_G*" } ] }, "then": { "effect": "deny" } } }Properti bidang dalam aturan kebijakan harus berupa nilai yang didukung. Daftar lengkap nilai ditemukan di bidang struktur definisi kebijakan. Contoh alias mungkin berupa

"Microsoft.Compute/VirtualMachines/Size".Untuk melihat sampel Azure Policy lainnya, lihat Sampel Azure Policy.

Pilih Simpan.

Membuat definisi kebijakan dengan REST API

Anda dapat membuat kebijakan dengan REST API untuk Definisi Azure Policy. REST API memungkinkan Anda membuat dan menghapus definisi kebijakan, dan mendapatkan informasi tentang definisi yang ada. Untuk membuat definisi kebijakan, gunakan contoh berikut:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.authorization/policydefinitions/{policyDefinitionName}?api-version={api-version}

Sertakan isi permintaan yang mirip dengan contoh berikut:

{

"properties": {

"parameters": {

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying resources",

"strongType": "location",

"displayName": "Allowed locations"

}

}

},

"displayName": "Allowed locations",

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources.",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('allowedLocations')]"

}

},

"then": {

"effect": "deny"

}

}

}

}

Membuat definisi kebijakan dengan PowerShell

Sebelum melanjutkan dengan contoh PowerShell, pastikan Anda telah memasang modul Azure PowerShell Az versi terbaru.

Anda dapat membuat definisi kebijakan menggunakan cmdlet New-AzPolicyDefinition.

Untuk membuat definisi kebijakan dari file, berikan jalur ke file. Untuk file eksternal, gunakan contoh berikut:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-DisplayName 'Deny cool access tiering for storage' `

-Policy 'https://raw.githubusercontent.com/Azure/azure-policy-samples/master/samples/Storage/storage-account-access-tier/azurepolicy.rules.json'

Untuk penggunaan file lokal, gunakan contoh berikut:

$definition = New-AzPolicyDefinition `

-Name 'denyCoolTiering' `

-Description 'Deny cool access tiering for storage' `

-Policy 'c:\policies\coolAccessTier.json'

Untuk membuat definisi kebijakan dengan aturan sebaris, gunakan contoh berikut:

$definition = New-AzPolicyDefinition -Name 'denyCoolTiering' -Description 'Deny cool access tiering for storage' -Policy '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Output disimpan dalam objek $definition, yang digunakan selama penetapan kebijakan. Contoh berikut membuat definisi kebijakan yang menyertakan parameter:

$policy = '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field": "location",

"in": "[parameters(''allowedLocations'')]"

}

}

]

},

"then": {

"effect": "Deny"

}

}'

$parameters = '{

"allowedLocations": {

"type": "array",

"metadata": {

"description": "The list of locations that can be specified when deploying storage accounts.",

"strongType": "location",

"displayName": "Allowed locations"

}

}

}'

$definition = New-AzPolicyDefinition -Name 'storageLocations' -Description 'Policy to specify locations for storage accounts.' -Policy $policy -Parameter $parameters

Menampilkan definisi kebijakan dengan PowerShell

Untuk melihat semua definisi kebijakan di langganan Anda, gunakan perintah berikut:

Get-AzPolicyDefinition

Ini akan menampilkan semua definisi kebijakan yang tersedia, termasuk kebijakan bawaan. Setiap kebijakan ditampilkan dalam format berikut:

Name : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceName : e56962a6-4747-49cd-b67b-bf8b01975c4c

ResourceType : Microsoft.Authorization/policyDefinitions

Properties : @{displayName=Allowed locations; policyType=BuiltIn; description=This policy enables you to

restrict the locations your organization can specify when deploying resources. Use to enforce

your geo-compliance requirements.; parameters=; policyRule=}

PolicyDefinitionId : /providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c

Membuat definisi kebijakan dengan Azure CLI

Anda dapat membuat definisi kebijakan menggunakan Azure CLI dengan perintah az policy definition. Untuk membuat definisi kebijakan dengan aturan sebaris, gunakan contoh berikut:

az policy definition create --name 'denyCoolTiering' --description 'Deny cool access tiering for storage' --rules '{

"if": {

"allOf": [{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"field": "kind",

"equals": "BlobStorage"

},

{

"field": "Microsoft.Storage/storageAccounts/accessTier",

"equals": "cool"

}

]

},

"then": {

"effect": "deny"

}

}'

Melihat definisi kebijakan dengan Azure CLI

Untuk melihat semua definisi kebijakan di langganan Anda, gunakan perintah berikut:

az policy definition list

Ini akan menampilkan semua definisi kebijakan yang tersedia, termasuk kebijakan bawaan. Setiap kebijakan ditampilkan dalam format berikut:

{

"description": "This policy enables you to restrict the locations your organization can specify when deploying resources. Use to enforce your geo-compliance requirements.",

"displayName": "Allowed locations",

"version": "1.0.0"

"id": "/providers/Microsoft.Authorization/policyDefinitions/e56962a6-4747-49cd-b67b-bf8b01975c4c",

"name": "e56962a6-4747-49cd-b67b-bf8b01975c4c",

"policyRule": {

"if": {

"not": {

"field": "location",

"in": "[parameters('listOfAllowedLocations')]"

}

},

"then": {

"effect": "Deny"

}

},

"policyType": "BuiltIn"

}

Membuat dan menetapkan definisi inisiatif

Dengan definisi inisiatif, Anda dapat mengelompokkan beberapa definisi kebijakan untuk mencapai satu tujuan menyeluruh. Inisiatif ini mengevaluasi sumber daya dalam cakupan penetapan untuk mematuhi kebijakan yang disertakan. Untuk informasi selengkapnya tentang definisi inisiatif, lihat Ringkasan Azure Policy.

Membuat definisi inisiatif

Pilih Definisi di bagian Penulisan di sisi kiri halaman Azure Policy.

Pilih + Definisi Inisiatif di bagian atas halaman untuk membuka wizard Definisi Inisiatif.

Gunakan elipsis Lokasi inisiatif untuk memilih grup pengelolaan atau langganan untuk menyimpan definisi. Jika halaman sebelumnya dicakup ke satu grup pengelolaan atau langganan, Lokasi inisiatif akan diisi secara otomatis.

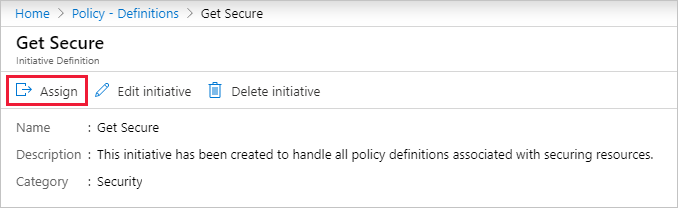

Masukkan Nama dan Deskripsi inisiatif.

Contoh ini memvalidasi bahwa sumber daya sesuai dengan definisi kebijakan tentang mendapatkan keamanan. Beri nama inisiatif Dapatkan Keamanan dan tetapkan deskripsi sebagai: Inisiatif ini telah dibuat untuk menangani semua definisi kebijakan yang terkait dengan pengamanan sumber daya.

Untuk Kategori, pilih dari opsi yang sudah ada atau buat kategori baru.

Atur Versi untuk inisiatif, seperti 1.0.

Catatan

Nilai versi adalah metadata ketat dan tidak digunakan untuk pembaruan atau proses apa pun oleh layanan Azure Policy.

Pilih Berikutnya di bagian bawah halaman atau tab Kebijakan di bagian atas wizard.

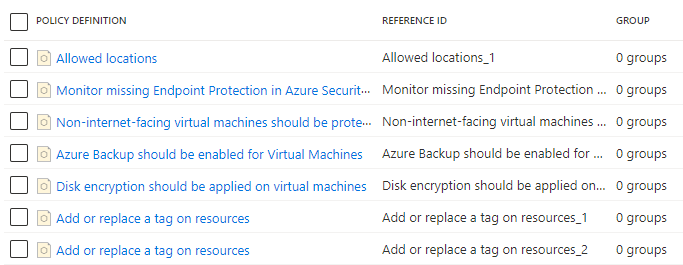

Pilih tombol Tambahkan definisi kebijakan dan telusuri daftar. Pilih definisi kebijakan yang ingin Anda tambahkan ke inisiatif ini. Untuk inisiatif Dapatkan Keamanan, tambahkan definisi kebijakan bawaan berikut ini dengan memilih kotak centang di samping definisi kebijakan:

- Lokasi yang diizinkan

- Perlindungan titik akhir harus diinstal pada mesin

- Komputer virtual yang tidak memiliki akses Internet harus dilindungi dengan kelompok keamanan jaringan

- Azure Backup harus diaktifkan untuk Virtual Machines

- Enkripsi disk harus diterapkan pada komputer virtual

- Menambahkan atau mengganti tag di sumber daya (tambahkan definisi kebijakan ini dua kali)

Setelah memilih setiap definisi kebijakan dari daftar, pilih Tambahkan di bagian bawah daftar. Karena ditambahkan dua kali, definisi kebijakan Tambahkan atau ganti tag pada sumber daya masing-masing mendapatkan ID referensi yang berbeda.

Catatan

Definisi kebijakan yang dipilih dapat ditambahkan ke grup dengan memilih satu atau beberapa definisi yang ditambahkan dan memilih Tambahkan kebijakan yang dipilih ke grup. Grup harus ada terlebih dahulu dan dapat dibuat di tab Grup pada wizard.

Pilih Berikutnya di bagian bawah halaman atau tab Grup di bagian atas wizard. Grup baru dapat ditambahkan dari tab ini. Untuk tutorial ini, kami tidak menambahkan grup apa pun.

Pilih Berikutnya di bagian bawah halaman atau tab Parameter inisiatif di bagian atas wizard. Jika kita ingin parameter ada dengan inisiatif untuk diteruskan ke satu atau beberapa definisi kebijakan yang disertakan, parameter akan ditentukan di sini dan kemudian digunakan di tab Parameter kebijakan. Untuk tutorial ini, kita tidak menambahkan parameter inisiatif apa pun.

Catatan

Setelah disimpan ke definisi inisiatif, parameter inisiatif tidak dapat dihapus dari inisiatif. Jika parameter inisiatif tidak lagi diperlukan, hapus dari penggunaan oleh parameter definisi kebijakan apa pun.

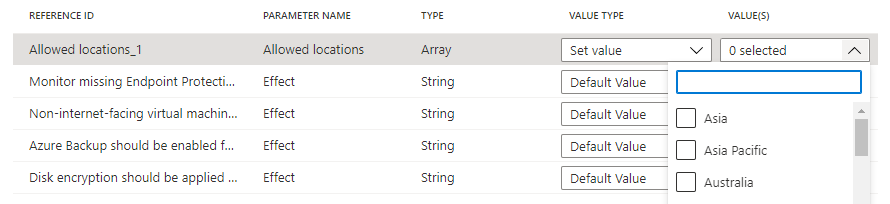

Pilih Berikutnya di bagian bawah halaman atau tab Parameter kebijakan di bagian atas wizard.

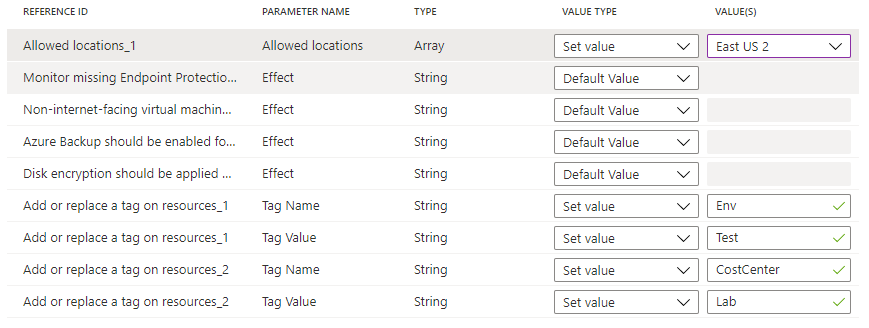

Definisi kebijakan yang ditambahkan ke inisiatif yang memiliki parameter ditampilkan dalam kisi. Jenis nilai dapat berupa 'Nilai default', 'Atur nilai', atau 'Gunakan Parameter Inisiatif'. Jika 'Atur nilai' dipilih, nilai terkait dimasukkan di bagian Nilai. Jika parameter di definisi kebijakan memiliki daftar nilai yang diizinkan, kotak entri adalah pemilih menu drop-down. Jika 'Gunakan Parameter Inisiatif' dipilih, menu drop-down disediakan dengan nama parameter inisiatif yang dibuat pada tab Parameter inisiatif.

Catatan

Dalam kasus beberapa parameter

strongType, daftar nilai tidak dapat ditentukan secara otomatis. Dalam kasus ini, elipsis muncul di sebelah kanan baris parameter. Memilihnya akan membuka halaman 'Cakupan parameter (<nama parameter>)'. Di halaman ini, pilih langganan yang akan digunakan untuk menyediakan opsi nilai. Cakupan parameter ini hanya digunakan selama pembuatan definisi inisiatif dan tidak berdampak pada evaluasi kebijakan atau cakupan inisiatif saat ditetapkan.Atur jenis nilai 'Lokasi yang diizinkan' ke 'Atur nilai' dan pilih 'US Timur 2' dari menu drop-down. Untuk dua instans definisi kebijakan Tambahkan atau ganti tag pada sumber daya, atur parameter Nama Tag ke 'Env' dan 'CostCenter dan parameter Nilai Tag ke 'Test' dan 'Lab' seperti yang diperlihatkan di bawah. Biarkan nilai yang lain sebagai 'Nilai default'. Menggunakan definisi yang sama dua kali dalam inisiatif tetapi dengan parameter yang berbeda, konfigurasi ini menambahkan atau mengganti tag 'Env' dengan nilai 'Test' dan tag 'CostCenter' dengan nilai 'Lab' pada sumber daya dalam lingkup penetapan.

Pilih Tinjau + buat di bagian bawah halaman atau di bagian atas wizard.

Tinjau pengaturan akhir, dan pilih Buat.

Membuat definisi inisiatif kebijakan dengan Azure CLI

Anda dapat membuat definisi inisiatif kebijakan menggunakan Azure CLI dengan perintah az policy set-definition. Untuk membuat definisi inisiatif kebijakan dengan definisi kebijakan yang ada, gunakan contoh berikut:

az policy set-definition create -n readOnlyStorage --definitions '[

{

"policyDefinitionId": "/subscriptions/mySubId/providers/Microsoft.Authorization/policyDefinitions/storagePolicy",

"parameters": { "storageSku": { "value": "[parameters(\"requiredSku\")]" } }

}

]' \

--params '{ "requiredSku": { "type": "String" } }'

Membuat definisi inisiatif kebijakan dengan Azure PowerShell

Anda dapat membuat definisi inisiatif kebijakan menggunakan Azure PowerShell dengan cmdlet New-AzPolicySetDefinition. Untuk membuat definisi inisiatif kebijakan dengan definisi kebijakan yang ada, gunakan file definisi inisiatif kebijakan berikut sebagai VMPolicySet.json:

[

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/2a0e14a6-b0a6-4fab-991a-187a4f81c498",

"parameters": {

"tagName": {

"value": "Business Unit"

},

"tagValue": {

"value": "Finance"

}

}

},

{

"policyDefinitionId": "/providers/Microsoft.Authorization/policyDefinitions/464dbb85-3d5f-4a1d-bb09-95a9b5dd19cf"

}

]

New-AzPolicySetDefinition -Name 'VMPolicySetDefinition' -Metadata '{"category":"Virtual Machine"}' -PolicyDefinition C:\VMPolicySet.json

Menetapkan definisi inisiatif

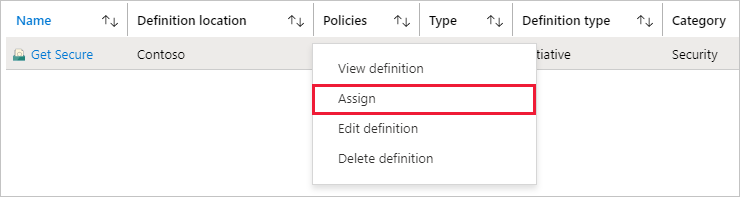

Pilih Definisi di bagian Penulisan di sisi kiri halaman Azure Policy.

Temukan definisi inisiatif Dapatkan Keamanan yang sebelumnya Anda buat dan pilih. Pilih Tetapkan di bagian atas halaman untuk dibuka di halaman Dapatkan Keamanan: Tetapkan inisiatif.

Anda juga dapat memilih dan menahan (atau klik kanan) baris yang dipilih atau memilih elipsis di akhir baris untuk menu kontekstual. Lalu pilih Tetapkan.

Isi halaman Dapatkan Keamanan: Tetapkan Inisiatif dengan memasukkan informasi contoh berikut. Anda dapat menggunakan informasi Anda sendiri.

- Cakupan: Grup manajemen atau langganan tempat Anda menyimpan inisiatif untuk menjadi default. Anda dapat mengubah cakupan untuk menetapkan inisiatif ke grup langganan atau sumber daya dalam lokasi yang disimpan.

- Pengecualian: Konfigurasikan sumber daya apa pun dalam cakupan untuk mencegah penetapan inisiatif diterapkan kepada mereka.

- Definisi inisiatif dan Nama penetapan: Dapatkan Keamanan (diisi sebelumnya sebagai nama inisiatif yang ditetapkan).

- Deskripsi: Penetapan inisiatif ini disesuaikan untuk memberlakukan grup definisi kebijakan ini.

- Pemberlakuan kebijakan: Biarkan sebagai default Diaktifkan.

- Ditetapkan oleh: Diisi secara otomatis berdasarkan siapa yang masuk. Bidang ini bersifat opsional, jadi nilai kustom dapat dimasukkan.

Pilih tab Parameter di bagian atas wizard. Jika Anda mengonfigurasi parameter inisiatif di langkah sebelumnya, tetapkan nilai di sini.

Pilih tab Remediasi di bagian atas wizard. Biarkan Buat Identitas Terkelola tidak dicentang. Kotak ini harus dicentang jika kebijakan atau inisiatif yang ditetapkan menyertakan kebijakan dengan efek deployIfNotExists atau ubah. Karena kebijakan yang digunakan untuk tutorial ini tidak ditetapkan, biarkan kosong. Untuk informasi selengkapnya, lihat identitas terkelola dan cara kerja kontrol akses remediasi.

Pilih tab Tinjau + buat di bagian atas wizard.

Tinjau pilihan Anda, lalu pilih Buat di bagian bawah halaman.

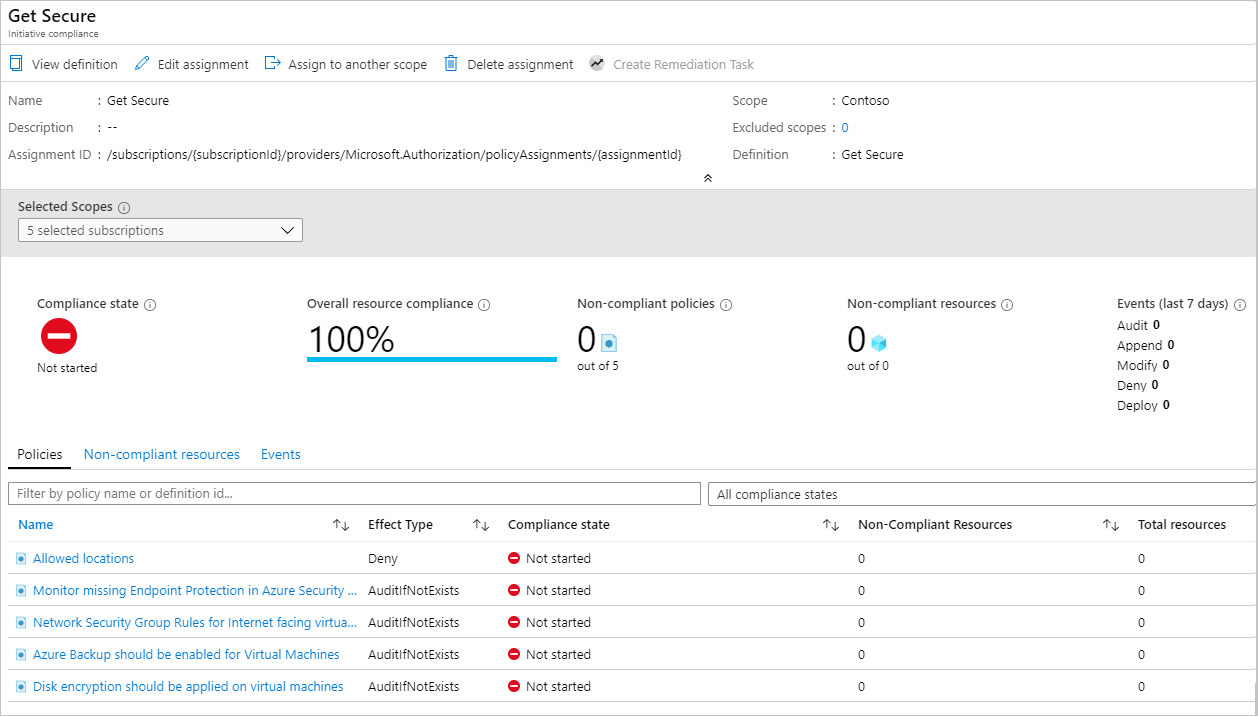

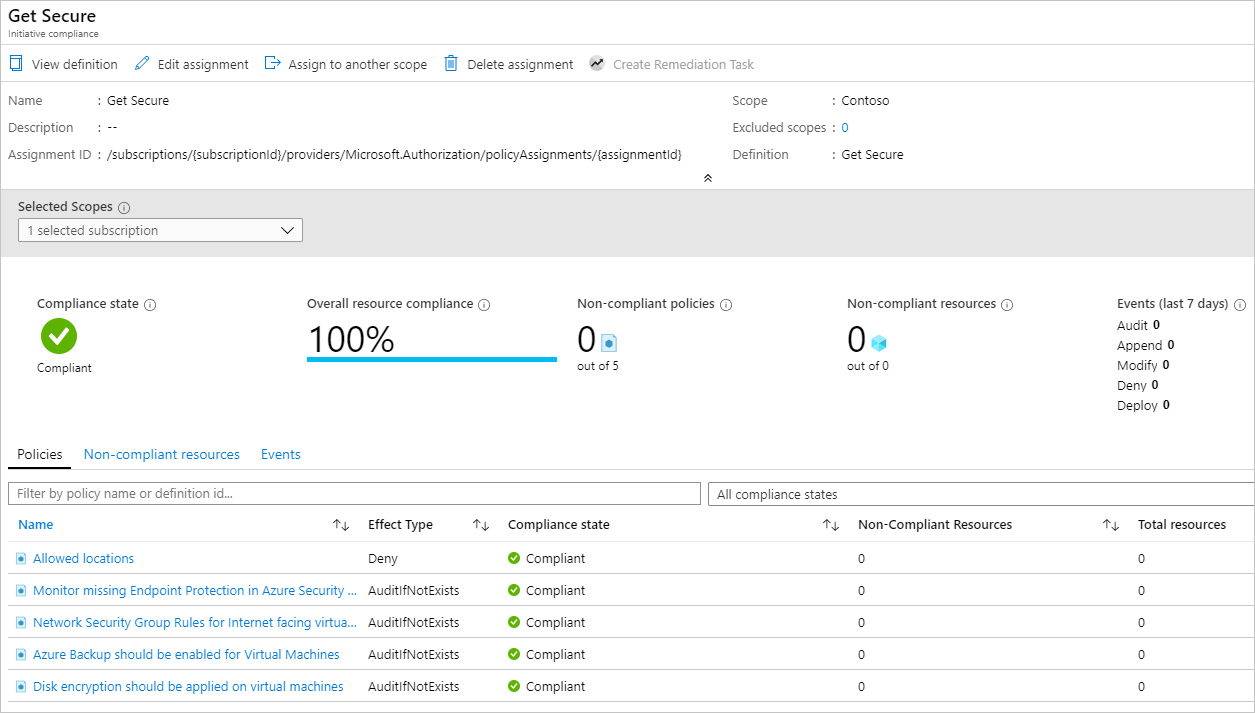

Memeriksa kepatuhan awal

Pilih Kepatuhan di sisi kiri halaman Azure Policy.

Temukan inisiatif Dapatkan Keamanan. Kemungkinan masih dalam Status kepatuhan Belum dimulai. Pilih inisiatif untuk mendapatkan detail lengkap penetapan.

Setelah penetapan inisiatif selesai, halaman kepatuhan diperbarui dengan Status kepatuhan Patuh.

Memilih kebijakan apa pun di halaman kepatuhan inisiatif akan membuka halaman detail kepatuhan untuk kebijakan tersebut. Halaman ini menyediakan detail di tingkat sumber daya untuk kepatuhan.

Menghapus sumber daya yang tidak patuh atau ditolak dari cakupan dengan pengecualian

Setelah menetapkan inisiatif kebijakan untuk mewajibkan lokasi tertentu, sumber daya apa pun yang dibuat di lokasi yang berbeda ditolak. Di bagian ini, Anda akan mengatasi permintaan yang ditolak untuk membuat sumber daya dengan membuat pengecualian pada satu grup sumber daya. Pengecualian mencegah pemberlakuan kebijakan (atau inisiatif) pada grup sumber daya tersebut. Dalam contoh berikut, semua lokasi diizinkan dalam grup sumber daya yang dikecualikan. Pengecualian dapat diterapkan untuk langganan, grup sumber daya, atau sumber daya individual.

Catatan

Pengecualian kebijakan juga dapat digunakan untuk melewati evaluasi sumber daya. Untuk informasi selengkapnya, lihat Cakupan dalam Azure Policy.

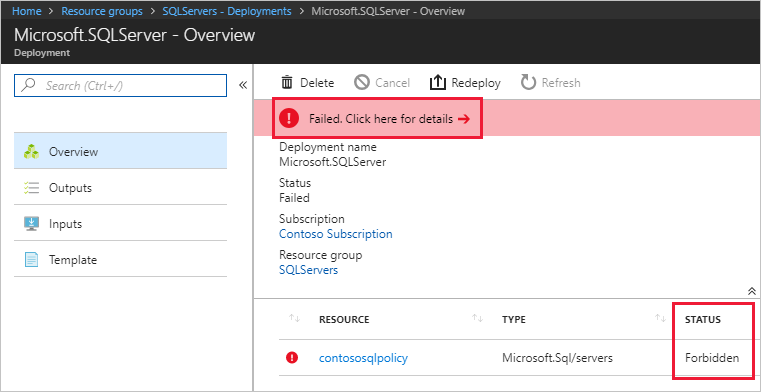

Penyebaran yang dicegah oleh kebijakan atau inisiatif yang ditetapkan dapat dilihat di grup sumber daya yang ditargetkan oleh penyebaran: Pilih Penyebaran di sisi kiri halaman, lalu pilih Nama Penyebaran dari penyebaran yang gagal. Sumber daya yang ditolak dicantumkan dengan status Terlarang. Untuk menentukan kebijakan atau inisiatif dan penetapan yang menolak sumber daya, pilih Gagal. Klik di sini untuk detailnya -> di halaman Ringkasan Penyebaran. Jendela akan terbuka di sisi kanan halaman dengan informasi kesalahan. Di bagian Detail Kesalahan adalah GUID objek kebijakan terkait.

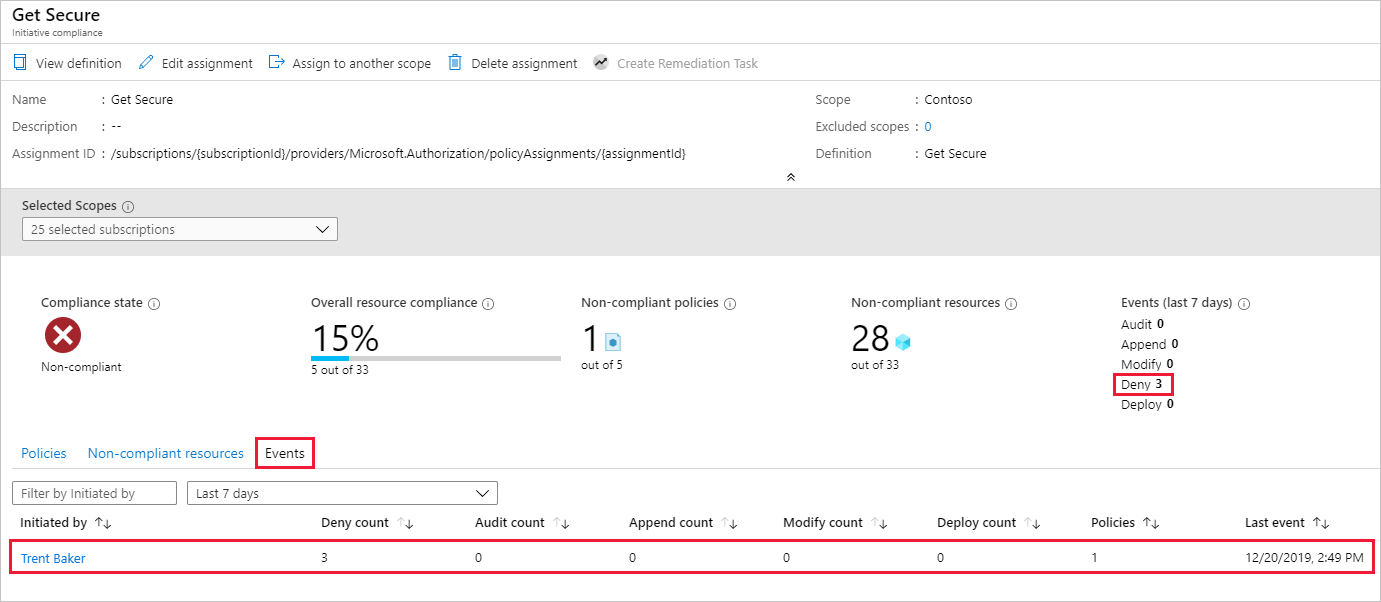

Di halaman Azure Policy: Pilih Kepatuhan di sisi kiri halaman dan pilih inisiatif kebijakan Dapatkan Keamanan. Di halaman ini, ada peningkatan jumlah Tolak untuk sumber daya yang diblokir. Di tab Peristiwa adalah detail tentang siapa yang mencoba membuat atau menyebarkan sumber daya yang ditolak oleh definisi kebijakan.

Dalam contoh ini, Trent Baker, salah satu spesialis Sr. Virtualization Contoso, melakukan pekerjaan yang diperlukan. Kita perlu memberikan ruang kepada Trent untuk pengecualian. Buat grup sumber daya baru, LocationsExcluded, dan selanjutnya berikan pengecualian untuk penetapan kebijakan ini.

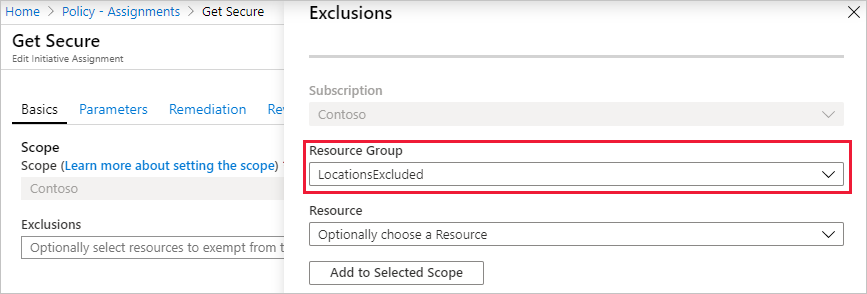

Memperbarui penetapan dengan pengecualian

Pilih Penetapan di bagian Penulisan di sisi kiri halaman Azure Policy.

Telusuri semua penetapan kebijakan dan buka penetapan kebijakan Dapatkan Keamanan.

Atur Pengecualian dengan memilih elipsis dan memilih grup sumber daya untuk dikecualikan, LocationsExcluded dalam contoh ini. Pilih Tambahkan ke Lingkup yang Dipilih, lalu pilih Simpan.

Catatan

Bergantung pada definisi kebijakan dan pengaruhnya, pengecualian juga dapat diberikan ke sumber daya tertentu dalam grup sumber daya di dalam cakupan penetapan. Karena efek Tolak digunakan dalam tutorial ini, tidak masuk akal untuk mengatur pengecualian pada sumber daya tertentu yang sudah ada.

Pilih Tinjau + simpan, lalu pilih Simpan.

Di bagian ini, Anda telah menyelesaikan permintaan yang ditolak dengan membuat pengecualian pada satu grup sumber daya.

Membersihkan sumber daya

Jika Anda sudah selesai bekerja dengan sumber daya dari tutorial ini, gunakan langkah-langkah berikut untuk menghapus salah satu penetapan kebijakan atau definisi yang dibuat di atas:

Pilih Definisi (atau Penetapan jika Anda mencoba menghapus penetapan) di bagian Penulisan di sisi kiri halaman Azure Policy.

Cari inisiatif atau definisi kebijakan baru (atau penetapan) yang ingin dihapus.

Klik kanan baris atau pilih elipsis di akhir definisi (atau penetapan), dan pilih Hapus definisi (atau Hapus penetapan).

Tinjauan

Dalam tutorial ini, Anda berhasil menyelesaikan tugas-tugas berikut:

- Menetapkan kebijakan untuk memberlakukan kondisi untuk sumber daya yang Anda buat di masa mendatang

- Membuat dan menetapkan definisi inisiatif untuk melacak kepatuhan untuk beberapa sumber daya

- Menyelesaikan sumber daya yang tidak patuh atau ditolak

- Menerapkan kebijakan baru di seluruh organisasi

Langkah berikutnya

Untuk mempelajari lebih lanjut struktur definisi kebijakan, lihat artikel ini: