Tutorial: Melarang jenis sumber daya di lingkungan cloud Anda

Salah satu tujuan populer tata kelola cloud adalah membatasi jenis sumber daya apa yang diizinkan di lingkungan. Bisnis memiliki banyak motivasi di balik pembatasan jenis sumber daya. Misalnya, jenis sumber daya mungkin mahal atau mungkin melanggar standar dan strategi bisnis. Daripada menggunakan banyak kebijakan untuk jenis sumber daya individual, Azure Policy menawarkan dua kebijakan bawaan untuk mencapai tujuan ini:

| Nama (portal Microsoft Azure) |

Deskripsi | Efek | Versi (GitHub) |

|---|---|---|---|

| Jenis sumber daya yang diizinkan | Kebijakan ini memungkinkan Anda menentukan jenis sumber daya yang dapat disebarkan oleh organisasi Anda. Hanya jenis sumber daya yang mendukung 'tag' dan 'lokasi' yang terpengaruh oleh kebijakan ini. Untuk membatasi semua sumber daya, duplikat kebijakan ini dan ubah 'mode' menjadi 'Semua'. | tolak | 1.0.0 |

| Jenis sumber daya yang tidak diizinkan | Batasi jenis sumber daya mana yang dapat disebarkan di lingkungan Anda. Membatasi jenis sumber daya dapat mengurangi kompleksitas dan permukaan serangan lingkungan Anda sekaligus membantu mengelola biaya. Hasil kepatuhan hanya ditampilkan untuk sumber daya yang tidak patuh. | Audit, Tolak, Dinonaktifkan | 2.0.0 |

Dalam tutorial ini, Anda menerapkan kebijakan Jenis sumber daya yang tidak diizinkan dan mengelola jenis sumber daya dalam skala besar melalui Microsoft portal Azure.

Prasyarat

Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

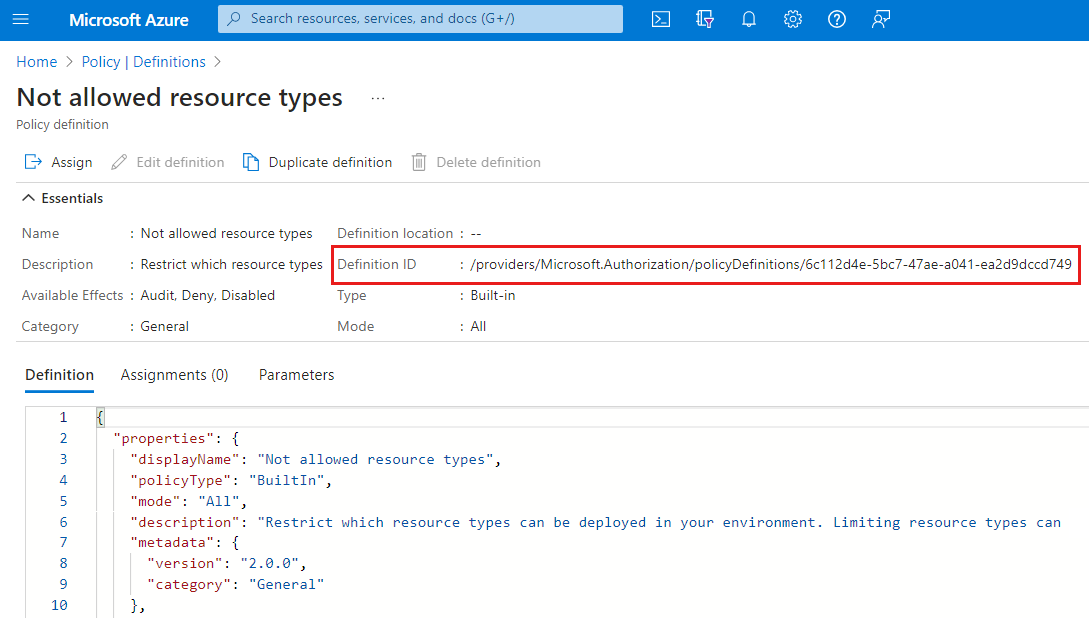

Menetapkan definisi kebijakan

Langkah pertama dalam menonaktifkan jenis sumber daya adalah menetapkan definisi kebijakan Jenis sumber daya yang tidak diizinkan.

Buka Jenis sumber daya yang tidak diizinkan di portal Azure.

Pilih tombol Tetapkan di bagian atas halaman.

Pada tab Dasar , atur Cakupan dengan memilih elipsis dan memilih grup manajemen, langganan, atau grup sumber daya. Pastikan bahwa cakupan yang dipilih memiliki setidaknya satu subskop. Lalu klik Pilih di bagian bawah halaman Lingkup.

Contoh ini menggunakan langganan Contoso.

Catatan

Jika Anda menetapkan definisi kebijakan ini ke cakupan grup manajemen akar Anda, portal dapat mendeteksi jenis sumber daya yang tidak diizinkan dan menonaktifkannya dalam tampilan Semua Layanan sehingga pengguna portal mengetahui pembatasan sebelum mencoba menyebarkan sumber daya yang tidak diizinkan.

Sumber daya dapat dikecualikan berdasarkan Cakupan. Pengecualian dimulai pada satu tingkat yang lebih rendah dari tingkat Cakupan. Pengecualian bersifat opsional, jadi biarkan kosong untuk saat ini.

Nama Penugasan secara otomatis diisi dengan nama definisi kebijakan yang Anda pilih, tetapi Anda dapat mengubahnya. Anda juga dapat menambahkan Deskripsi opsional untuk memberikan detail tentang penetapan kebijakan ini.

Biarkan Pemberlakuan kebijakan sebagai Diaktifkan. Jika Dinonaktifkan, pengaturan ini memungkinkan pengujian hasil kebijakan tanpa memicu efek. Untuk informasi selengkapnya, lihat mode pemberlakuan.

Ditetapkan oleh secara otomatis diisi berdasarkan siapa yang masuk. Bidang ini bersifat opsional, jadi nilai kustom dapat dimasukkan.

Pilih tab Parameter di bagian atas wizard. Tutorial ini melewati tab Tingkat Lanjut .

Untuk parameter Jenis sumber daya yang tidak diizinkan, gunakan menu drop-down untuk mencari dan memilih jenis sumber daya yang seharusnya tidak diizinkan di lingkungan cloud Anda.

Definisi kebijakan ini tidak memiliki

modifyefek ataudeployIfNotExists, sehingga tidak mendukung tugas remediasi. Untuk tutorial ini, lewati tab Remediasi .Pilih tab Pesan ketidakpatuhan di bagian atas wizard.

Atur pesan Ketidakpatuhan ke Jenis sumber daya ini tidak diizinkan. Pesan kustom ini ditampilkan saat sumber daya ditolak atau untuk sumber daya yang tidak patuh selama evaluasi rutin.

Pilih tab Tinjau + buat di bagian atas wizard.

Tinjau pilihan Anda, lalu pilih Buat di bagian bawah halaman.

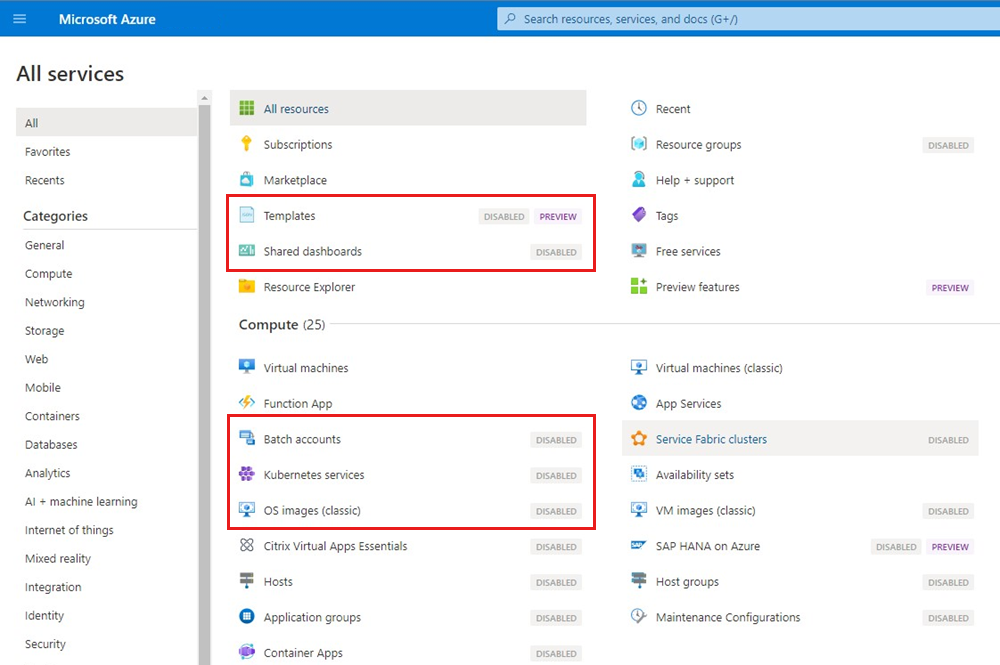

Menampilkan jenis sumber daya yang dinonaktifkan di portal Azure

Langkah ini hanya berlaku ketika kebijakan ditetapkan pada cakupan grup manajemen akar.

Sekarang setelah Anda menetapkan definisi kebijakan bawaan, buka Semua Layanan. portal Azure mengetahui jenis sumber daya yang tidak diizinkan dari penetapan kebijakan ini dan menonaktifkannya di Halaman Semua Layanan. Opsi Buat tidak tersedia untuk jenis sumber daya yang dinonaktifkan.

Catatan

Jika Anda menetapkan definisi kebijakan ini ke grup manajemen akar Anda, pengguna akan melihat pemberitahuan berikut saat mereka masuk untuk pertama kalinya atau jika kebijakan berubah setelah mereka masuk:

Kebijakan yang diubah oleh admin Administrator Anda telah membuat perubahan pada kebijakan untuk akun Anda. Disarankan agar Anda me-refresh portal untuk menggunakan kebijakan yang diperbarui.

Membuat pengecualian

Sekarang misalkan bahwa satu subskop harus diizinkan untuk menonaktifkan jenis sumber daya oleh kebijakan ini. Mari kita buat pengecualian pada cakupan ini sehingga jika tidak, sumber daya terbatas dapat disebarkan di sana.

Peringatan

Jika Anda menetapkan definisi kebijakan ini ke cakupan grup manajemen akar Anda, portal Azure tidak dapat mendeteksi pengecualian pada cakupan tingkat yang lebih rendah. Sumber daya yang tidak diizinkan oleh penetapan kebijakan akan ditampilkan sebagai dinonaktifkan dari daftar Semua Layanan dan opsi Buat tidak tersedia. Tetapi Anda dapat membuat sumber daya dalam cakupan yang dikecualikan dengan klien seperti azure CLI, Azure PowerShell, atau templat Azure Resource Manager.

Pilih Penetapan di bagian Penulisan di sisi kiri halaman Azure Policy.

Cari penetapan kebijakan yang Anda buat.

Pilih tombol Buat pengecualian di bagian atas halaman.

Di tab Dasar , pilih cakupan Pengecualian, yang merupakan subskop yang harus diizinkan untuk membatasi sumber daya oleh penetapan kebijakan ini.

Isi Nama pengecualian dengan teks yang diinginkan, dan biarkan kategori Pengecualian sebagai default Pengabaian. Jangan alihkan tombol untuk pengaturan Kedaluwarsa Pengecualian, karena pengecualian ini tidak akan diatur kedaluwarsa. Secara opsional tambahkan deskripsi Pengecualian, dan pilih Tinjau + buat.

Tutorial ini melewati tab Tingkat Lanjut . Dari tab Tinjau + buat , pilih Buat.

Untuk melihat pengecualian, pilih Pengecualian di bawah Penulisan di sisi kiri halaman Azure Policy.

Sekarang subcakupan Anda dapat memiliki jenis sumber daya yang tidak diizinkan oleh kebijakan.

Membersihkan sumber daya

Jika Anda sudah selesai bekerja dengan sumber daya dari tutorial ini, gunakan langkah-langkah berikut untuk menghapus salah satu penetapan kebijakan atau definisi yang dibuat dalam tutorial ini:

Pilih Definisi (atau Penetapan jika Anda mencoba menghapus penetapan) di bagian Penulisan di sisi kiri halaman Azure Policy.

Cari inisiatif atau definisi kebijakan baru (atau penetapan) yang ingin dihapus.

Klik kanan baris atau pilih elipsis di akhir definisi (atau penetapan), dan pilih Hapus definisi (atau Hapus penetapan).

Tinjauan

Dalam tutorial ini, Anda berhasil menyelesaikan tugas-tugas berikut:

- Menetapkan kebijakan bawaan jenis sumber daya yang tidak diizinkan untuk menolak pembuatan jenis sumber daya yang tidak diizinkan

- Membuat pengecualian untuk penetapan kebijakan ini di sublingkup

Dengan kebijakan bawaan ini, Anda menentukan jenis sumber daya yang tidak diizinkan. Pendekatan alternatif yang lebih ketat adalah menentukan jenis sumber daya yang diizinkan menggunakan kebijakan bawaan jenis sumber daya yang diizinkan.

Catatan

portal AzureSemua Layanan hanya akan menonaktifkan sumber daya yang tidak ditentukan dalam kebijakan jenis sumber daya yang mode diizinkan jika diatur ke All dan kebijakan ditetapkan di grup manajemen akar. Ini karena memeriksa semua jenis sumber daya terlepas dari tags dan locations. Jika Anda ingin portal memiliki perilaku ini, duplikat kebijakan bawaan Jenis sumber daya yang diizinkan dan ubah mode dari Indexed ke All, lalu tetapkan ke cakupan grup manajemen akar.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang struktur definisi kebijakan, penugasan, dan pengecualian, lihat artikel berikut:

Untuk melihat daftar lengkap sampel kebijakan bawaan, lihat artikel ini:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk