kontrol lalu lintas jaringan di Microsoft Azure HDInsight

Lalu lintas jaringan di Azure Virtual Networks dapat dikontrol menggunakan metode berikut:

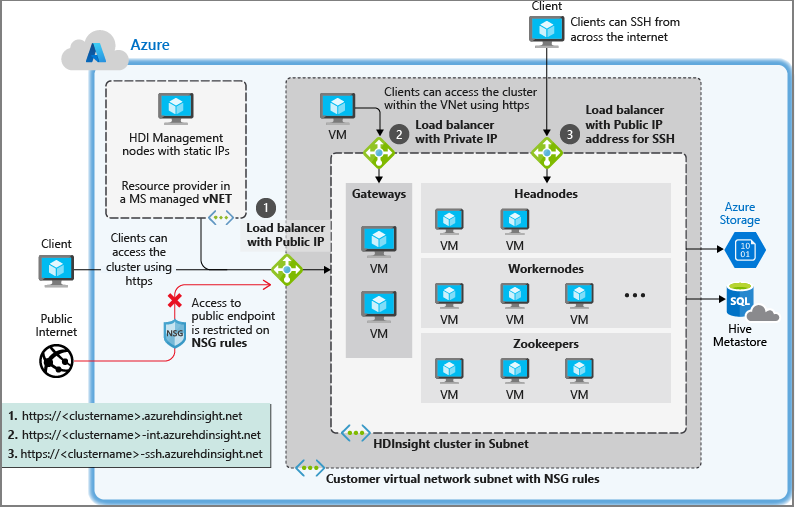

Grup keamanan jaringan (NSG) memungkinkan Anda memfilter lalu lintas masuk dan keluar ke jaringan. Untuk informasi selengkapnya, lihat Filter lalu lintas jaringan dengan grup keamanan jaringan.

Appliance virtual jaringan (NVA) hanya dapat digunakan untuk lalu lintas keluar. NVA mereplikasi fungsionalitas perangkat seperti firewall dan perute. Untuk informasi selengkapnya, lihat dokumen Appliance Jaringan.

Sebagai layanan terkelola, Microsoft Azure HDInsight memerlukan akses tidak terbatas ke layanan kesehatan dan manajemen Microsoft Azure HDInsight baik untuk lalu lintas masuk maupun keluar dari VNET. Ketika menggunakan NSG, Anda harus memastikan bahwa layanan ini masih dapat berkomunikasi dengan klaster Microsoft Azure HDInsight.

Microsoft Azure HDInsight dengan kelompok keamanan jaringan

Jika Anda berencana menggunakan kelompok keamanan jaringan untuk mengontrol lalu lintas jaringan, lakukan tindakan berikut sebelum menginstal Microsoft Azure HDInsight:

Tentukan wilayah Azure yang Anda rencanakan untuk digunakan untuk Microsoft Azure HDInsight.

Tentukan tag layanan yang diperlukan oleh Microsoft Azure HDInsight untuk wilayah Anda. Ada beberapa cara untuk mendapatkan tag layanan ini:

- Lihat daftar tag layanan yang diterbitkan di Tag layanan kelompok keamanan jaringan (NSG) untuk Microsoft Azure HDInsight.

- Jika wilayah Anda tidak ada dalam daftar, gunakan API Penemuan Tag Layanan untuk menemukan tag layanan untuk wilayah Anda.

- Jika Anda tidak dapat menggunakan API, unduh file JSON tag layanan dan cari wilayah yang Anda inginkan.

Buat atau ubah kelompok keamanan jaringan untuk subnet yang Anda rencanakan untuk diinstal dengan Microsoft Azure HDInsight.

- Kelompok keamanan jaringan: memungkinkan lalu lintas masuk pada port 443 dari alamat IP. Tindakan ini akan memastikan layanan manajemen Microsoft Azure HDInsight dapat mencapai kluster dari luar jaringan virtual. Untuk kluster yang diaktifkan proksi Kafka REST, izinkan juga lalu lintas masuk pada port 9400. Tindakan ini akan memastikan server proksi Kafka REST dapat diraih.

Untuk informasi selengkapnya tentang kelompo keamanan jaringan, lihat gambaran umum kelompok keamanan jaringan.

Pengontrolan lalu lintas keluar dari klaster Microsoft Azure HDInsight

Untuk informasi selengkapnya tentang pengontrolan lalu lintas keluar dari kluster Microsoft Azure HDInsight, lihat Konfigurasikan pembatasan lalu lintas jaringan untuk kluster Microsoft Azure HDInsight.

Penerowongan paksa ke lokal

Penerowongan paksa adalah konfigurasi perutean yang ditetapkan pengguna di mana semua lalu lintas dari subnet dipaksa ke jaringan atau lokasi tertentu, seperti jaringan lokal atau Firewall Anda. Penerowongan paksa dari semua transfer data kembali ke lokal tidak disarankan, karena transfer data dalam volume besar dan potensi dampak performa.

Pelanggan yang tertarik untuk menyiapkan penerowongan paksa, harus menggunakan metastor kustom dan menyiapkan konektivitas yang sesuai dari subnet kluster atau jaringan lokal ke metastores kustom ini.

Untuk melihat contoh UDR yang disiapkan dengan Azure Firewall, lihat Mengonfigurasi pembatasan lalu lintas jaringan keluar untuk kluster Azure HDInsight.

Port yang diperlukan

Jika Anda berencana untuk menggunakan firewall dan mengakses kluster dari luar pada port tertentu, Anda mungkin harus mengizinkan lalu lintas pada port yang diperlukan untuk skenario Anda. Secara default, tidak diperlukan pemfilteran port khusus selama lalu lintas manajemen Azure yang dijelaskan di bagian sebelumnya diizinkan untuk mencapai kluster pada port 443.

Untuk daftar port untuk layanan tertentu, lihat dokumen Port yang digunakan oleh layanan Apache Hadoop pada Microsoft Azure HDInsight.

Untuk informasi selengkapnya tentang aturan firewall untuk appliance virtual, lihat dokumen skenario appliance virtual.

Langkah berikutnya

- Untuk sampel kode dan contoh pembuatan Azure Virtual Networks, lihat Buat jaringan virtual untuk klaster Microsoft Azure HDInsight.

- Untuk contoh hulu ke hilir tentang pengonfigurasian Microsoft Azure HDInsight untuk terhubung ke jaringan lokal, lihat Sambungkan Microsoft Azure HDInsight ke jaringan lokal.

- Untuk informasi selengkapnya tentang Azure Virtual Network, lihat Gambaran umum Azure Virtual Network.

- Untuk informasi selengkapnya tentang kelompok keamanan jaringan, lihat Kelompok keamanan jaringan.

- Untuk informasi selengkapnya tentang rute yang ditentukan pengguna, lihat Rute yang ditentukan pengguna dan penerusan IP.

- Untuk informasi selengkapnya tentang jaringan virtual, lihat Rencanakan VNET untuk Microsoft Azure HDInsight.