Keamanan jaringan untuk sumber daya Device Update for IoT Hub

Artikel ini menjelaskan cara menggunakan fitur keamanan jaringan berikut saat mengelola pembaruan perangkat:

- Tag layanan di Kelompok Keamanan Jaringan dan Azure Firewall

- Titik akhir privat di Azure Virtual Networks

Penting

Menonaktifkan Akses Jaringan Publik di IoT Hub tertaut tidak didukung oleh Pembaruan Perangkat.

Tag layanan

Tag layanan mewakili sekelompok awalan alamat IP dari layanan Azure tertentu. Microsoft mengelola awalan alamat yang di mencakup tag layanan dan secara otomatis memperbarui tag layanan saat alamat berubah, meminimalkan kompleksitas pembaruan yang sering terjadi pada aturan keamanan jaringan. Untuk informasi selengkapnya tentang tag layanan, lihat Ringkasan tag layanan.

Anda dapat menggunakan tag layanan untuk menentukan kontrol akses jaringan pada kelompok keamanan jaringan atau Azure Firewall. Gunakan tag layanan sebagai pengganti alamat IP tertentu saat Anda membuat aturan keamanan. Dengan menentukan nama tag layanan (misalnya, AzureDeviceUpdate) di bidang sumber atau tujuan yang sesuai, Anda dapat mengizinkan atau menolak lalu lintas untuk layanan yang sesuai.

| Tag layanan | Tujuan | Dapat menggunakan inbound atau outbound? | Dapat dijalankan secara regional? | Bisa digunakan dengan Azure Firewall? |

|---|---|---|---|---|

| AzureDeviceUpdate | Device Update for IoT Hub. | Keduanya | Tidak | Ya |

Rentang IP regional

Karena aturan IP IoT Hub tidak mendukung Tag Layanan, Anda harus menggunakan awalan IP Tag Layanan AzureDeviceUpdate sebagai gantinya. Karena tag ini saat ini global, kami menyediakan tabel berikut untuk kenyamanan. Harap dicatat bahwa lokasi adalah sumber daya Pembaruan Perangkat.

| Lokasi | Rentang IP |

|---|---|

| Australia Timur | 20.211.71.192/26,20.53.47.16/28,20.70.223.192/26,104.46.179.224/28,20.92.5.128/25,20.92.5.128/26 |

| US Timur | 20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28,20.59.77.64/26,20.59.81.64/26,20.66.3.208/28 |

| AS Timur 2 | 20.119.155.192/26,20.62.59.16/28,20.98.195.192/26,20.40.229.32/28,20.98.148.192/26,20.98.148.64/26 |

| US Timur 2 EUAP | 20.47.236.192/26,20.47.237.128/26,20.51.20.64/28,20.228.1.0/26,20.45.241.192/26,20.46.11.192/28 |

| Eropa Utara | 20.223.64.64/26,52.146.136.16/28,52.146.141.64/26,20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26 |

| US Tengah Selatan | 20.65.133.64/28,20.97.35.64/26,20.97.39.192/26,20.125.162.0/26,20.49.119.192/28,20.51.7.64/26 |

| Asia Tenggara | 20.195.65.112/28,20.195.87.128/26,20.212.79.64/26,20.195.72.112/28,20.205.49.128/26,20.205.67.192/26 |

| Swedia Tengah | 20.91.144.0/26,51.12.46.112/28,51.12.74.192/26,20.91.11.64/26,20.91.9.192/26,51.12.198.96/28 |

| UK Selatan | 20.117.192.0/26,20.117.193.64/26,51.143.212.48/28,20.58.67.0/28,20.90.38.128/26,20.90.38.64/26 |

| Eropa Barat | 20.105.211.0/26,20.105.211.192/26,20.61.102.96/28,20.86.93.128/26,20.223.64.64/26,52.146.136.16/28,52.146.141.64/26 |

| US Barat 2 | 20.125.0.128/26,20.125.4.0/25,20.51.12.64/26,20.83.222.128/26,20.69.0.112/28,20.69.4.128/26,20.69.4.64/26,20.69.8.192/26 |

| AS Barat 3 | 20.118.138.192/26,20.118.141.64/26,20.150.244.16/28,20.119.27.192/26,20.119.28.128/26,20.62.132.240/28,20.62.135.128/27,20.62.135.160/28 |

Catatan

Awalan IP di atas tidak mungkin berubah tetapi Anda harus meninjau daftar sebulan sekali.

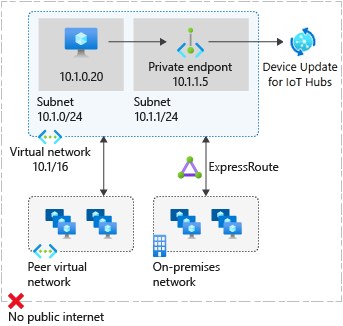

Titik Akhir Privat

Anda dapat menggunakan titik akhir privat untuk mengizinkan lalu lintas dari jaringan virtual ke akun Pembaruan Perangkat Anda dengan aman melalui link privat tanpa melalui internet publik. Titik akhir privat adalah antarmuka jaringan khusus untuk layanan Azure VNet Anda. Saat Anda membuat titik akhir privat untuk akun Pembaruan Perangkat Anda, ini menyediakan konektivitas aman antara klien di VNet Anda dan akun Pembaruan Perangkat Anda. Titik akhir privat diberi alamat IP dari rentang alamat IP VNet Anda. Koneksi antara titik akhir privat dan layanan Pembaruan Perangkat menggunakan link privat yang aman.

Menggunakan titik akhir privat untuk sumber daya Pembaruan Perangkat memungkinkan Anda untuk:

- Akses aman ke akun Pembaruan Perangkat Anda dari VNet melalui jaringan tulang punggung Microsoft sebagai lawan dari internet publik.

- Menyambungkan dengan aman dari jaringan lokal yang tersambung ke VNet menggunakan VPN atau Rute Ekspres dengan peering privat.

Saat Anda membuat titik akhir privat untuk akun Pembaruan Perangkat di VNet Anda, permintaan persetujuan dikirim untuk persetujuan ke pemilik sumber daya. Jika pengguna yang meminta pembuatan titik akhir privat juga merupakan pemilik akun, permintaan izin ini akan disetujui secara otomatis. Jika tidak, koneksi berada dalam status tertunda sampai disetujui. Aplikasi di VNet dapat tersambung ke layanan Pembaruan Perangkat melalui titik akhir privat dengan mulus, menggunakan nama host dan mekanisme otorisasi yang sama yang akan mereka gunakan sebaliknya. Pemilik akun dapat mengelola permintaan izin dan titik akhir pribadi, melalui tab Titik akhir privat untuk sumber daya di portal Azure.

Menyambungkan ke titik akhir privat

Klien di VNet yang menggunakan titik akhir privat harus menggunakan nama host akun dan mekanisme otorisasi yang sama dengan klien yang tersambung ke titik akhir publik. Resolusi DNS secara otomatis merutekan koneksi dari VNet ke akun melalui link privat. Pembaruan Perangkat membuat zona DNS privat yang dilampirkan ke VNet dengan pembaruan yang diperlukan untuk titik akhir privat, secara default. Namun, jika menggunakan server DNS Anda sendiri, Anda mungkin perlu membuat perubahan tambahan pada konfigurasi DNS.

Perubahan DNS untuk titik akhir privat

Saat Anda membuat titik akhir privat, data DNS CNAME untuk sumber daya diperbarui ke alias dalam subdomain dengan prefiks privatelink. Secara default, zona DNS privat dibuat sesuai dengan subdomain tautan privat.

Saat Anda menyelesaikan URL titik akhir akun dari luar VNet dengan titik akhir privat, ini diselesaikan ke titik akhir publik dari layanan. Catatan sumber daya DNS untuk akun 'Contoso', bila diselesaikan dari di luar VNet yang menghosting titik akhir privat, akan menjadi:

| Nama | Jenis | Nilai |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | <Profil manajer lalu lintas Azure> |

Saat diselesaikan dari VNet yang menghosting titik akhir privat, URL titik akhir akun diselesaikan ke alamat IP titik akhir privat. Catatan sumber daya DNS untuk akun 'Contoso', jika diselesaikan dari di dalam VNet yang menghosting titik akhir privat, akan menjadi:

| Nama | Jenis | Nilai |

|---|---|---|

contoso.api.adu.microsoft.com |

CNAME | contoso.api.privatelink.adu.microsoft.com |

contoso.api.privatelink.adu.microsoft.com |

CNAME | 10.0.0.5 |

Pendekatan ini memungkinkan akses ke akun untuk klien di VNet yang menghosting titik akhir privat, dan klien di luar VNet.

Jika Anda menggunakan server DNS khusus di jaringan Anda, klien dapat menyelesaikan FQDN untuk titik akhir akun pembaruan perangkat ke alamat IP titik akhir privat. Konfigurasikan server DNS Anda untuk mendelegasikan subdomain tautan privat Anda ke zona DNS privat untuk VNet, atau konfigurasikan data A untuk accountName.api.privatelink.adu.microsoft.com dengan alamat IP titik akhir privat.

Nama zona DNS yang direkomendasikan adalah privatelink.adu.microsoft.com.

Titik akhir privat dan manajemen pembaruan perangkat

Catatan

Bagian ini hanya berlaku untuk akun Pembaruan Perangkat yang menonaktifkan akses jaringan publik dan koneksi titik akhir privat yang disetujui secara manual.

Tabel berikut menjelaskan berbagai status koneksi titik akhir privat dan efeknya pada manajemen pembaruan perangkat (mengimpor, mengelompokkan, dan menyebarkan):

| Status koneksi | Berhasil mengelola pembaruan perangkat (Ya/Tidak) |

|---|---|

| Disetujui | Ya |

| Ditolak | Tidak |

| Tertunda | Tidak |

| Terputus | Tidak |

Agar pengelolaan pembaruan berhasil, status koneksi titik akhir privat harus disetujui. Jika koneksi ditolak, koneksi tidak dapat disetujui menggunakan portal Microsoft Azure. Satu-satunya kemungkinan adalah menghapus koneksi dan membuat koneksi baru sebagai gantinya.