Mengautentikasi identitas dengan sertifikat X.509

IoT Hub menggunakan sertifikat X.509 untuk mengautentikasi perangkat. Autentikasi X.509 memungkinkan autentikasi perangkat IoT pada lapisan fisik sebagai bagian dari pembentukan koneksi standar Keamanan Lapisan Transportasi (TLS).

Sertifikat CA X.509 adalah sertifikat digital yang dapat menandatangani sertifikat lain. Sertifikat digital dianggap sebagai sertifikat X.509 jika sesuai dengan standar pemformatan sertifikat yang ditentukan oleh standar RFC 5280 IETF. Otoritas sertifikat (CA) berarti bahwa pemegangnya dapat menandatangani sertifikat lain.

Artikel ini menjelaskan cara menggunakan sertifikat otoritas sertifikat (CA) X.509 untuk mengautentikasi perangkat yang tersambung ke IoT Hub, yang mencakup langkah-langkah berikut:

- Cara mendapatkan sertifikat X.509 CA

- Cara mendaftarkan sertifikat CA X.509 ke IoT Hub

- Cara menandatangani perangkat menggunakan sertifikat X.509 CA

- Bagaimana perangkat yang ditandatangani dengan X.509 CA diautentikasi

Penting

Fungsionalitas berikut untuk perangkat yang menggunakan autentikasi otoritas sertifikat (CA) X.509 belum tersedia secara umum, dan mode pratinjau harus diaktifkan:

- HTTPS, MQTT melalui WebSocket, dan AMQP melalui protokol WebSockets.

- Unggahan file (semua protokol).

Fitur ini umumnya tersedia di perangkat yang menggunakan autentikasi thumbprint X.509. Untuk mempelajari selengkapnya tentang autentikasi X.509 dengan IoT Hub, lihat Sertifikat X.509 yang didukung.

Fitur CA X.509 memungkinkan autentikasi perangkat ke IoT Hub menggunakan certificate authority (CA). Ini menyederhanakan proses pendaftaran perangkat awal dan logistik rantai pasokan selama manufaktur perangkat.

Autentikasi dan otorisasi

Autentikasi adalah proses pembuktian bahwa Anda adalah orang yang Anda katakan. Autentikasi memverifikasi identitas pengguna atau perangkat ke IoT Hub. Ini kadang-kadang disingkat menjadi AuthN. Otorisasi adalah proses mengonfirmasi izin untuk pengguna atau perangkat yang diautentikasi di IoT Hub. Ini menentukan sumber daya dan perintah apa yang diizinkan untuk Anda akses, dan apa yang dapat Anda lakukan dengan sumber daya dan perintah tersebut. Otorisasi kadang-kadang disingkat menjadi AuthZ.

Artikel ini menjelaskan autentikasi menggunakan sertifikat X.509. Anda dapat menggunakan sertifikat X.509 apa pun untuk mengautentikasi perangkat dengan IoT Hub dengan mengunggah thumbprint sertifikat atau otoritas sertifikat (CA) ke Azure IoT Hub.

Sertifikat X.509 digunakan untuk autentikasi di IoT Hub, bukan otorisasi. Tidak seperti ID Microsoft Entra dan tanda tangan akses bersama, Anda tidak dapat menyesuaikan izin dengan sertifikat X.509.

Menerapkan autentikasi X.509

Untuk keamanan tambahan, IoT {i>hub disableModuleSAS ke true pada properti sumber daya IoT Hub:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

Keuntungan autentikasi sertifikat CA X.509

Autentikasi certificate authority (CA) X.509 adalah pendekatan untuk mengautentikasi perangkat ke IoT Hub menggunakan metode yang secara dramatis menyederhanakan pembuatan identitas perangkat dan manajemen siklus hidup dalam rantai pasokan.

Atribut pembeda autentikasi CA X.509 adalah hubungan one-to-many yang memiliki sertifikat CA dengan perangkat downstream-nya. Hubungan ini memungkinkan pendaftaran sejumlah perangkat ke IoT Hub dengan mendaftarkan sertifikat CA X.509 sekali. Jika tidak, sertifikat unik harus didaftarkan sebelumnya untuk setiap perangkat sebelum perangkat dapat terhubung. Hubungan one-to-many ini juga menyederhanakan operasi manajemen siklus hidup sertifikat perangkat.

Atribut penting lain dari autentikasi CA X.509 adalah penyederhanaan logistik rantai pasokan. Autentikasi perangkat yang aman mengharuskan setiap perangkat menyimpan rahasia unik seperti kunci sebagai dasar kepercayaan. Dalam autentikasi berbasis sertifikat, rahasia ini adalah kunci privat. Alur manufaktur perangkat yang khas melibatkan beberapa langkah dan penjaga. Mengelola kunci privat perangkat dengan aman di beberapa penjaga dan menjaga kepercayaan itu sulit dan mahal. Menggunakan otoritas sertifikat akan memecahkan masalah ini dengan menandatangani setiap penjaga ke rantai kepercayaan kriptografi, bukan mempercayakan kunci privat perangkat padanya. Setiap kustodian menandatangani perangkat pada langkah alur proses produksi masing-masing. Hasil keseluruhan adalah rantai pasokan yang optimal dengan akuntabilitas bawaan melalui penggunaan rantai kepercayaan kriptografi.

Proses ini menghasilkan keamanan paling banyak saat perangkat melindungi kunci privatnya yang unik. Untuk akhir ini, sebaiknya gunakan Modul Aman Perangkat Keras (HSM) yang mampu menghasilkan kunci privat secara internal.

Azure IoT Hub Device Provisioning Service (DPS) memudahkan penyediaan grup perangkat ke hub. Untuk informasi selengkapnya, lihat Tutorial: Memprovisikan beberapa perangkat X.509 menggunakan grup pendaftaran.

Mendapatkan sertifikat CA X.509

Sertifikat CA X.509 adalah bagian atas rantai sertifikat untuk setiap perangkat Anda. Anda dapat membeli atau membuatnya tergantung niat Anda menggunakannya.

Untuk lingkungan produksi, kami sarankan Anda membeli sertifikat CA X.509 dari penyedia layanan sertifikat profesional. Membeli sertifikat CA memiliki keuntungan dari akar CA yang bertindak sebagai pihak ketiga tepercaya untuk menjamin legitimasi perangkat Anda. Pertimbangkan opsi ini jika perangkat Anda adalah bagian dari jaringan IoT terbuka tempat mereka berinteraksi dengan produk atau layanan pihak ketiga.

Anda juga dapat membuat sertifikat CA X.509 yang ditandatangani sendiri untuk tujuan pengujian. Untuk informasi selengkapnya tentang membuat sertifikat untuk pengujian, lihat Membuat dan mengunggah sertifikat untuk pengujian.

Catatan

Kami tidak merekomendasikan penggunaan sertifikat yang ditandatangani sendiri untuk lingkungan produksi.

Terlepas dari bagaimana Anda mendapatkan sertifikat CA X.509 Anda, pastikan untuk menjaga rahasia kunci privat yang sesuai dan selalu dilindungi. Tindakan pencegahan ini diperlukan untuk membangun kepercayaan pada autentikasi CA X.509.

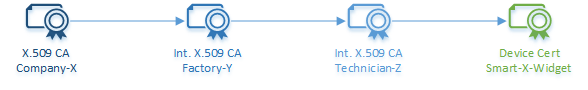

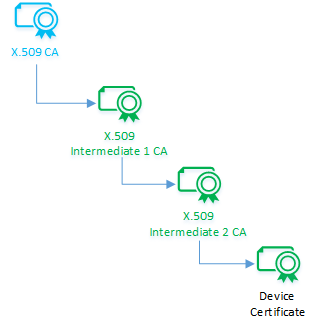

Menandatangani perangkat ke rantai sertifikat kepercayaan

Pemilik sertifikat CA X.509 dapat menandatangani CA perantara secara kriptografi yang pada gilirannya dapat menandatangani CA perantara lain, dan sebagainya, sampai CA perantara terakhir mengakhiri proses ini dengan menandatangani sertifikat perangkat. Hasilnya adalah rantai sertifikat bertingkat yang dikenal sebagai rantai sertifikat kepercayaan. Delegasi kepercayaan ini penting karena menetapkan rantai penahanan variabel kriptografis dan menghindari berbagi kunci penandatanganan.

Sertifikat perangkat (juga disebut sertifikat daun) harus memiliki nama umum (CN) yang diatur ke ID perangkat (CN=deviceId) yang digunakan saat mendaftarkan perangkat IoT di Azure IoT Hub. Pengaturan ini diperlukan untuk autentikasi.

Untuk modul yang menggunakan autentikasi X.509, sertifikat modul harus memiliki nama umum (CN) yang diformat seperti CN=deviceId/moduleId.

Pelajari cara membuat rantai sertifikat seperti yang dilakukan saat menandatangani perangkat.

Mendaftarkan sertifikat CA X.509 ke IoT Hub

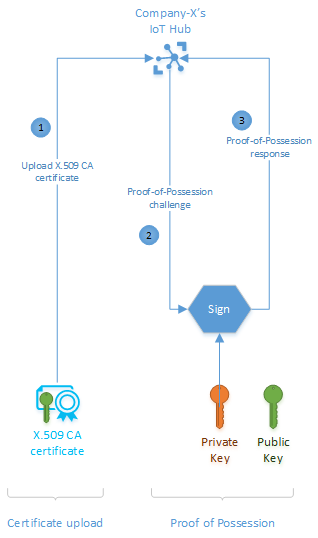

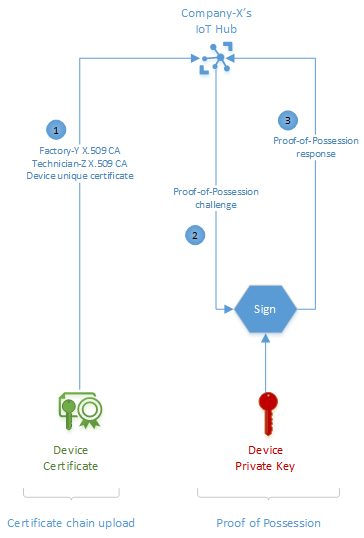

Daftarkan sertifikat CA X.509 Anda ke IoT Hub, yang menggunakannya untuk mengautentikasi perangkat Anda selama pendaftaran dan koneksi. Mendaftarkan sertifikat CA X.509 adalah proses dua langkah yang meliputi pengunggahan file sertifikat dan penetapan bukti kepemilikan.

Proses pengunggahan memerlukan pengunggahan file yang berisi sertifikat Anda. Berkas ini seharusnya tidak boleh berisi kunci privat.

Bukti langkah kepemilikan melibatkan tantangan kriptografi dan proses respons antara Anda dan IoT Hub. Mengingat bahwa konten sertifikat digital bersifat publik dan oleh karena itu rentan terhadap penyadapan, IoT Hub harus memverifikasi bahwa Anda benar-benar memiliki sertifikat CA. Anda dapat memilih untuk memverifikasi kepemilikan secara otomatis atau manual. Untuk verifikasi manual, Azure IoT Hub menghasilkan tantangan acak yang Anda tanda tangani dengan kunci privat sertifikat CA yang sesuai. Jika Anda menyimpan rahasia kunci privat dan dilindungi seperti yang direkomendasikan, maka hanya Anda yang memiliki pengetahuan untuk menyelesaikan langkah ini. Kerahasiaan kunci privat adalah sumber kepercayaan dalam metode ini. Setelah menandatangani tantangan, Anda menyelesaikan langkah ini dan memverifikasi sertifikat Anda secara manual dengan mengunggah file yang berisi hasilnya.

Pelajari cara mendaftarkan sertifikat CA Anda.

Mengautentikasi perangkat yang ditandatangani dengan sertifikat CA X.509

Setiap IoT hub memiliki registri identitas yang menyimpan informasi tentang perangkat dan modul yang diizinkan untuk terhubung ke IoT hub tersebut. Sebelum perangkat atau modul dapat terhubung, harus ada entri untuk perangkat atau modul tersebut di registri identitas IoT hub. Perangkat atau modul mengautentikasi dengan IoT hub berdasarkan info masuk yang disimpan dalam registri identitas.

Setelah sertifikat CA X.509 Anda terdaftar dan perangkat ditandatangani ke dalam rantai sertifikat kepercayaan, langkah terakhir adalah autentikasi perangkat saat perangkat tersambung. Saat perangkat bertanda tangan CA X.509 tersambung, perangkat tersebut mengunggah rantai sertifikatnya untuk validasi. Rantai ini mencakup semua sertifikat CA dan perangkat menengah. Dengan informasi ini, autentikasi IoT Hub mengautentikasi perangkat dalam proses dua langkah. IoT Hub secara kriptografi memvalidasi rantai sertifikat untuk konsistensi internal, lalu mengeluarkan tantangan bukti kepemilikan ke perangkat. IoT Hub menyatakan perangkat autentik pada respons bukti kepemilikan yang berhasil dari perangkat. Deklarasi ini mengasumsikan bahwa kunci privat perangkat dilindungi dan hanya perangkat tersebut yang berhasil menanggapi tantangan ini. Sebaiknya gunakan chip yang aman seperti Hardware Secure Modules (HSM) di perangkat untuk melindungi kunci privat.

Koneksi perangkat yang berhasil ke IoT Hub menyelesaikan proses autentikasi dan juga menunjukkan pengaturan yang tepat. Setiap kali perangkat tersambung, IoT Hub menegosiasikan ulang sesi TLS dan memverifikasi sertifikat X.509 perangkat.

Mencabut sertifikat perangkat

IoT Hub tidak memeriksa daftar pencabutan sertifikat dari otoritas sertifikat saat mengautentikasi perangkat dengan autentikasi berbasis sertifikat. Jika Anda memiliki perangkat yang perlu diblokir agar tidak tersambung ke IoT Hub karena sertifikat yang berpotensi disusupi, Anda harus menonaktifkan perangkat di registri identitas. Untuk informasi selengkapnya, lihat Menonaktifkan atau menghapus perangkat.

Contoh skenario

Company-X membuat Smart-X-Widgets yang dirancang untuk penginstalan profesional. Company-X mengalihdayakan manufaktur dan penginstalan. Factory-Y memproduksi Smart-X-Widgets dan Technician-Z menginstalnya. Company-X ingin Smart-X-Widget dikirim langsung dari Factory-Y ke Technician-Z untuk penginstalan dan kemudian menghubungkannya langsung ke instans IoT Hub Company-X. Untuk mewujudkan hal ini, Company-X perlu menyelesaikan beberapa operasi penyiapan satu kali ke Smart-X-Widget utama untuk koneksi otomatis. Skenario end-to-end ini mencakup langkah-langkah berikut:

Memperoleh sertifikat X.509 CA

Mendaftarkan sertifikat CA X.509 ke IoT Hub

Menandatangani perangkat ke rantai sertifikat kepercayaan

Menyambungkan perangkat

Langkah-langkah ini ditunjukkan dalam Tutorial: Membuat dan mengunggah sertifikat untuk pengujian.

Memperoleh sertifikat

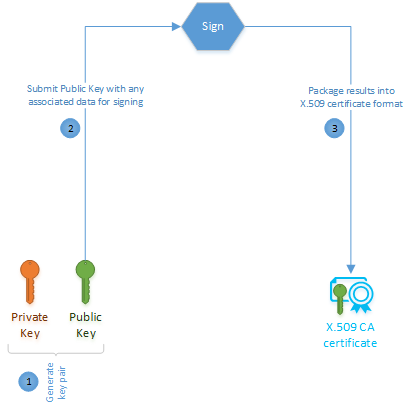

Perusahaan-X dapat membeli sertifikat CA X.509 dari otoritas sertifikat akar publik atau membuatnya melalui proses yang ditandatangani sendiri. Opsi mana pun memerlukan dua langkah dasar: membuat pasangan kunci privat/umum dan menandatangani kunci umum ke dalam sertifikat.

Detail tentang cara menyelesaikan langkah-langkah ini berbeda dengan berbagai penyedia layanan.

Membeli sertifikat

Membeli sertifikat CA memberikan keuntungan memiliki CA akar yang dikenal bertindak sebagai pihak ketiga tepercaya untuk menjamin legitimasi perangkat IoT sama perangkat tersambung. Pilih opsi ini jika perangkat Anda berinteraksi dengan produk atau layanan pihak ketiga.

Untuk membeli sertifikat CA X.509, pilih penyedia layanan sertifikat akar. Penyedia CA akar akan memandu Anda cara membuat pasangan kunci privat/publik dan cara membuat permintaan penandatanganan sertifikat (CSR) untuk layanannya. CSR adalah proses formal untuk mengajukan sertifikat dari otoritas sertifikat. Hasil pembelian ini adalah sertifikat yang digunakan sebagai sertifikat otoritas. Mengingat banyaknya penggunaan sertifikat X.509, sertifikat ini kemungkinan sudah diformat dengan benar sesuai standar RFC 5280 IETF.

Membuat sertifikat yang ditandatangani sendiri

Proses membuat sertifikat CA X.509 yang ditandatangani sendiri mirip dengan pembelian, kecuali bahwa proses tersebut tidak melibatkan penanda tangan pihak ketiga seperti otoritas sertifikat akar. Dalam contoh kami, Company-X akan menandatangani sertifikat otoritasnya, bukan otoritas sertifikat akar.

Anda dapat memilih opsi ini untuk pengujian sampai Anda siap untuk membeli sertifikat otoritas. Anda juga dapat menggunakan sertifikat CA X.509 yang ditandatangani sendiri dalam produksi jika perangkat Anda tidak terhubung ke layanan pihak ketiga di luar IoT Hub.

Mendaftarkan sertifikat ke IoT Hub

Company-X perlu mendaftarkan CA X.509 ke IoT Hub di mana ia berfungsi untuk mengautentikasi Smart-X-Widgets saat terhubung. Proses satu kali ini memungkinkan kemampuan untuk mengautentikasi dan mengelola sejumlah perangkat Smart-X-Widget. Hubungan satu-ke-banyak antara sertifikat CA dan sertifikat perangkat adalah salah satu keuntungan utama menggunakan metode autentikasi CA X.509. Alternatifnya adalah mengunggah thumbprint sertifikat individual untuk setiap perangkat Smart-X-Widget, sehingga menambah biaya operasional.

Mendaftarkan sertifikat CA X.509 adalah proses dua langkah: mengunggah sertifikat lalu memberikan bukti kepemilikan.

Unggah sertifikat

Proses pengunggahan sertifikat CA X.509 hanya itu: mengunggah sertifikat CA ke IoT Hub. IoT Hub mengharapkan sertifikat dalam file.

Dalam keadaan apa pun, file sertifikat tidak boleh berisi kunci privat. Praktik terbaik dari standar yang mengatur Infrastruktur Kunci Umum (PKI) mewajibkan pengetahuan tentang kunci privat Company-X berada dalam Company-X secara eksklusif.

Membuktikan kepemilikan

Sertifikat CA X.509, sama seperti sertifikat digital lainnya, adalah informasi publik yang rentan disadap. Dengan demikian, penyadap dapat menyadap sertifikat dan mencoba mengunggahnya sebagai sertifikatnya sendiri. Dalam contoh kami, IoT Hub harus memastikan bahwa sertifikat CA yang diunggah Company-X benar-benar milik Company-X. Hal ini dilakukan dengan menantang Company-X membuktikan bahwa mereka memiliki sertifikat melalui alur bukti kepemilikan (PoP).

Untuk alur bukti kepemilikan, IoT Hub menghasilkan nomor acak yang akan ditandatangani oleh Company-X menggunakan kunci privatnya. Jika Company-X mengikuti praktik terbaik PKI dan melindungi kunci privatnya, maka hanya mereka yang dapat merespons tantangan pembuktian kepemilikan dengan tepat. IoT Hub melanjutkan pendaftaran sertifikat CA X.509 begitu ada respons berhasil atas tantangan bukti kepemilikan.

Respons berhasil atas tantangan bukti kepemilikan dari IoT Hub akan menyelesaikan pendaftaran CA X.509.

Menandatangani perangkat ke rantai sertifikat kepercayaan

IoT memerlukan identitas unik untuk setiap perangkat yang terhubung. Untuk autentikasi berbasis sertifikat, identitas ini dalam bentuk sertifikat. Dalam contoh kami, autentikasi berbasis sertifikat berarti bahwa setiap Smart-X-Widget harus memiliki sertifikat perangkat yang unik.

Cara yang valid tetapi tidak efisien untuk memberikan sertifikat unik pada setiap perangkat adalah dengan membuat sertifikat pra-buat untuk Smart-X-Widgets dan untuk mempercayai mitra rantai pasokan dengan kunci privat yang sesuai. Untuk Company-X, ini berarti mempercayakan Factory-Y dan Technician-Z. Metode ini dilengkapi dengan tantangan yang harus diatasi untuk memastikan kepercayaan, sebagai berikut:

Harus berbagi kunci privat perangkat dengan mitra rantai pasokan, selain mengabaikan praktik terbaik PKI untuk tidak pernah berbagi kunci privat, ini menyebabkan pembuatan kepercayaan di rantai pasokan menjadi mahal. Hal ini memerlukan sistem seperti ruang aman untuk menampung kunci privat perangkat dan proses seperti audit keamanan berkala. Keduanya menambah biaya untuk rantai pasokan.

Memperhitungkan perangkat dengan aman dalam rantai pasokan kemudian mengelolanya dalam penyebaran menjadi tugas one-to-one untuk setiap pasangan key-to-device dari titik pembuatan sertifikat unik perangkat (dan kunci privat) hingga perangkat dihentikan. Ini akan menghalangi manajemen grup perangkat, kecuali konsep grup secara eksplisit dibuat menjadi proses. Manajemen siklus hidup perangkat dan perhitungan yang aman, oleh karenanya, menjadi beban operasi yang berat.

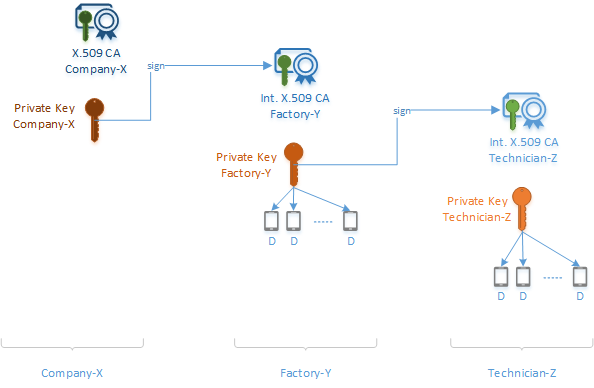

Autentikasi sertifikat CA X.509 menawarkan solusi yang elegan untuk tantangan ini menggunakan rantai sertifikat. Rantai sertifikat dihasilkan dari CA yang menandatangani CA perantara yang bergiliran menandatangani CA perantara lain, dan seterusnya, hingga CA perantara terakhir menandatangani perangkat. Dalam contoh kami, Company-X menandatangani Factory-Y, yang bergiliran menandatangani Technician-Z yang akhirnya menandatangani Smart-X-Widget.

Cascade sertifikat dalam rantai ini merepresentasikan hand-off otoritas yang logis. Banyak rantai pasokan mengikuti hand-off logis ini dengan setiap CA perantara ditandatangani ke rantai sekaligus menerima semua sertifikat CA upstream, dan CA perantara terakhir akhirnya menandatangani setiap perangkat dan memasukkan semua sertifikat otoritas dari rantai ke dalam perangkat. Hand-off ini umum ketika perusahaan manufaktur yang dikontrak dengan hierarki pabrik menugaskan pabrik tertentu untuk melakukan manufaktur. Meskipun hierarki mungkin beberapa tingkat dalam (misalnya, berdasarkan geografi/jenis produk/jalur manufaktur), hanya pabrik di akhir yang dapat berinteraksi dengan perangkat tetapi rantai dipertahankan dari bagian atas hierarki.

Rantai alternatif mungkin memiliki CA perantara yang berbeda yang berinteraksi dengan perangkat, dalam hal ini CA berinteraksi dengan perangkat yang memasukkan konten rantai sertifikat pada saat itu. Model hibrid juga mungkin berinteraksi saat hanya beberapa CA yang memiliki interaksi fisik dengan perangkat.

Diagram berikut menunjukkan bagaimana rantai sertifikat kepercayaan menyatu dalam contoh Smart-X-Widget kami.

- Company-X tidak pernah berinteraksi secara fisik dengan salah satu Smart-X-Widgets. Company-X memulai rantai sertifikat kepercayaan dengan menandatangani sertifikat CA perantara Factory-Y.

- Factory-Y sekarang memiliki sertifikat CA perantaranya sendiri dan tanda tangan dari Company-X. Hal tersebut meneruskan salinan item ini ke perangkat. Hal ini juga menggunakan sertifikat OS perantaranya untuk menandatangani sertifikat CA perantara Technician-Z dan sertifikat perangkat Smart-X-Widget.

- Teknisi-Z sekarang memiliki sertifikat CA perantara sendiri dan tanda tangan dari Factory-Y. Hal tersebut meneruskan salinan item ini ke perangkat. Hal ini juga menggunakan sertifikat CA perantaranya untuk menandatangani sertifikat perangkat Smart-X-Widget.

- Setiap perangkat Smart-X-Widget sekarang memiliki sertifikat perangkat unik sendiri dan salinan kunci umum serta tanda tangan dari setiap sertifikat CA perantara yang berinteraksi dengannya di seluruh rantai pasokan. Sertifikat dan tanda tangan ini dapat ditelusuri kembali ke akar Company-X asli.

Metode autentikasi CA menanamkan akuntabilitas yang aman ke dalam rantai pasokan manufaktur perangkat. Karena proses rantai sertifikat ini, tindakan setiap anggota dalam rantai dicatat secara kriptografi dan dapat diverifikasi.

Proses ini bergantung pada asumsi bahwa pasangan kunci umum/privat perangkat unik dibuat secara independen dan bahwa kunci privat selalu dilindungi dalam perangkat. Untungnya, chip silikon aman ada dalam bentuk Hardware Secure Modules (HSM) yang mampu membuat kunci secara internal dan melindungi kunci privat. Company-X hanya perlu menambahkan satu chip aman tersebut ke dalam tagihan komponen bahan Smart-X-Widget.

Mengautentikasi perangkat

Setelah sertifikat OS tingkat atas terdaftar ke IoT Hub dan perangkat memiliki sertifikat unik mereka, bagaimana cara menghubungkannya? Dengan mendaftarkan sertifikat CA X.509 ke IoT Hub satu kali, bagaimana kemungkinan jutaan perangkat terhubung dan diautentikasi dari pertama kalinya? Melalui unggahan sertifikat dan alur bukti kepemilikan yang sama yang kami temui sebelumnya dengan mendaftarkan sertifikat CA X.509.

Perangkat yang diproduksi untuk autentikasi CA X.509 dilengkapi dengan sertifikat perangkat unik dan rantai sertifikat dari rantai pasokan manufaktur masing-masing. Koneksi perangkat, bahkan untuk pertama kalinya, terjadi dalam proses dua langkah: pengunggahan rantai sertifikat dan bukti kepemilikan.

Selama pengunggahan rantai sertifikat, perangkat akan mengunggah sertifikat uniknya dan rantai sertifikatnya ke Iot Hub. Menggunakan sertifikat CA X.509 yang telah didaftarkan sebelumnya, IoT Hub memvalidasi bahwa rantai sertifikat yang diunggah konsisten secara internal, dan bahwa rantai tersebut berasal dari pemilik sertifikat CA X.509 yang valid. Seperti proses pendaftaran CA X.509, IoT Hub menggunakan proses respons tantangan bukti kepemilikan untuk memastikan bahwa rantai, dan oleh karena itu, sertifikat perangkat, adalah milik perangkat yang mengunggahnya. Respons berhasil memicu Hub IoT untuk menerima perangkat sebagai otentik dan mengizinkan koneksi.

Dalam contoh kami, setiap Smart-X-Widget akan mengunggah sertifikat unik perangkatnya bersama dengan sertifikat CA X.509 Factory-Y dan Technician-Z lalu merespons tantangan bukti kepemilikan dari IoT Hub.

Dasar kepercayaan ada pada melindungi kunci privat, termasuk kunci privat perangkat. Oleh karena itu, kami sangat menekankan pentingnya chip silikon yang aman dalam bentuk Modul Aman Perangkat Keras (HSM) untuk melindungi kunci privat perangkat, dan praktik terbaik keseluruhan untuk tidak pernah berbagi kunci privat, seperti satu pabrik mempercayakan kunci privatnya pada yang lain.

Langkah berikutnya

Gunakan Device Provisioning Service untuk Memprovisikan beberapa perangkat X.509 menggunakan grup pendaftaran.

Untuk mempelajari selengkapnya tentang bidang yang membentuk sertifikat X.509, lihat sertifikat X.509.

Jika Anda memiliki sertifikat OS akar atau sertifikat CA subordinat dan ingin mengunggahnya ke hub IoT, Anda harus memverifikasi bahwa Anda memiliki sertifikat tersebut. Untuk informasi selengkapnya, lihat Tutorial: Membuat dan mengunggah sertifikat untuk pengujian.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk