Tentang sertifikat Azure Key Vault

Dukungan sertifikat Azure Key Vault menyediakan manajemen sertifikat X.509 Anda dan perilaku berikut:

Memungkinkan pemilik sertifikat membuat sertifikat melalui proses pembuatan brankas kunci atau melalui impor sertifikat yang ada. Sertifikat yang diimpor mencakup sertifikat dan sertifikat yang ditandatangani sendiri yang dihasilkan dari otoritas sertifikat (CA).

Memungkinkan pemilik sertifikat Key Vault untuk menerapkan penyimpanan dan manajemen sertifikat X.509 yang aman tanpa berinteraksi dengan materi kunci privat.

Memungkinkan pemilik sertifikat membuat kebijakan yang mengarahkan Key Vault untuk mengelola siklus hidup sertifikat.

Memungkinkan pemilik sertifikat untuk memberikan informasi kontak untuk pemberitahuan tentang peristiwa siklus hidup kedaluwarsa dan perpanjangan.

Mendukung perpanjangan otomatis dengan penerbit yang dipilih: Penyedia sertifikat dan CA mitra Key Vault X.509.

Catatan

Penyedia dan otoritas non-mitra juga diizinkan tetapi tidak mendukung perpanjangan otomatis.

Untuk detail tentang pembuatan sertifikat, lihat Metode pembuatan sertifikat.

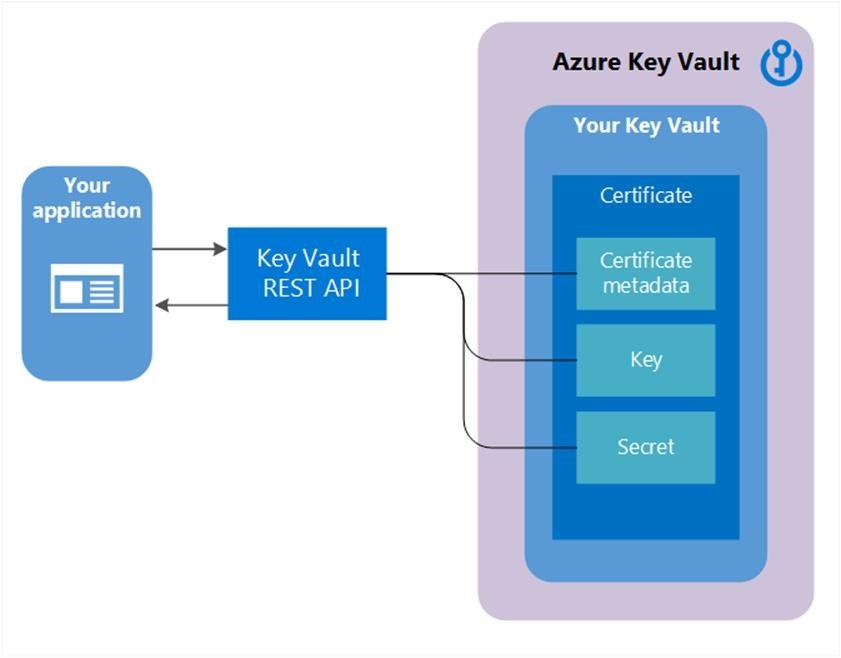

Komposisi sertifikat

Ketika sertifikat Vault Kunci dibuat, kunci dan rahasia yang dapat diatasi juga dibuat dengan nama yang sama. Kunci Key Vault memungkinkan operasi kunci dan rahasia Key Vault memungkinkan pengambilan nilai sertifikat sebagai rahasia. Sertifikat Key Vault juga berisi metadata sertifikat X.509 publik.

Pengidentifikasi dan versi sertifikat mirip dengan kunci dan rahasia. Versi tertentu dari kunci dan rahasia yang dapat diatasi yang dibuat dengan versi sertifikat Key Vault, tersedia dalam respons sertifikat Key Vault.

Kunci yang dapat diekspor atau tidak dapat diekspor

Ketika sertifikat Key Vault dibuat, sertifikat dapat diambil dari rahasia yang dapat diatasi dengan kunci privat dalam format PFX atau PEM. Kebijakan yang digunakan untuk membuat sertifikat harus menunjukkan bahwa kunci dapat diekspor. Jika kebijakan menunjukkan bahwa kunci tidak dapat diekspor, kunci privat bukan bagian dari nilai saat diambil sebagai rahasia.

Kunci yang dapat dialamatkan menjadi lebih relevan dengan sertifikat Key Vault yang tidak dapat diekspor. Operasi kunci Key Vault yang dapat diatasi dipetakan dari keyusage bidang kebijakan sertifikat Key Vault yang digunakan untuk membuat sertifikat Key Vault.

Untuk daftar lengkap jenis kunci yang didukung, lihat Tentang kunci: Jenis kunci dan metode perlindungan. Kunci yang dapat diekspor hanya diperbolehkan dengan RSA dan EC. Kunci HSM tidak dapat diekspor.

Atribut dan tag sertifikat

Selain metadata sertifikat, kunci yang dapat diatasi, dan rahasia yang dapat diatasi, sertifikat Key Vault berisi atribut dan tag.

Atribut

Atribut sertifikat dicerminkan ke atribut kunci dan rahasia yang dapat diatasi yang dibuat saat sertifikat Key Vault dibuat.

Sertifikat Key Vault memiliki atribut berikut:

enabled: Atribut Boolean ini bersifat opsional. Defaultnya adalahtrue. Ini dapat ditentukan untuk menunjukkan apakah data sertifikat dapat diambil sebagai rahasia atau dapat dioperasikan sebagai kunci.Atribut ini juga digunakan dengan

nbfdanexpketika operasi terjadi antaranbfdanexp, tetapi hanya jikaenableddiatur ketrue. Operasi di luar jendelanbfdanexpsecara otomatis tidak diizinkan.

Respons mencakup atribut baca-saja tambahan ini:

created:IntDatemenunjukkan kapan versi sertifikat ini dibuat.updated:IntDatemenunjukkan kapan versi sertifikat ini diperbarui.exp:IntDateberisi nilai tanggal kedaluwarsa sertifikat X.509.nbf:IntDateberisi nilai tanggal "tidak sebelum" sertifikat X.509.

Catatan

Jika sertifikat Key Vault kedaluwarsa, sertifikat tersebut masih dapat diambil, tetapi sertifikat mungkin menjadi tidak dapat dioperasikan dalam skenario seperti perlindungan TLS di mana kedaluwarsa sertifikat divalidasi.

Tag

Tag untuk sertifikat adalah kamus pasangan kunci/nilai yang ditentukan klien, seperti tag dalam kunci dan rahasia.

Catatan

Penelepon dapat membaca tag jika mereka memiliki daftar atau mendapatkan izin ke jenis objek tersebut (kunci, rahasia, atau sertifikat).

Kebijakan sertifikat

Kebijakan sertifikat berisi informasi tentang cara membuat dan mengelola siklus hidup sertifikat Key Vault. Saat sertifikat dengan kunci privat diimpor ke brankas kunci, layanan Key Vault membuat kebijakan default dengan membaca sertifikat X.509.

Ketika sertifikat Key Vault dibuat dari awal, kebijakan perlu diberikan. Kebijakan menentukan cara membuat versi sertifikat Key Vault ini atau versi sertifikat Key Vault berikutnya. Setelah kebijakan ditetapkan, kebijakan tidak diperlukan dengan operasi pembuatan berturut-turut untuk versi mendatang. Hanya ada satu instans kebijakan untuk semua versi sertifikat Key Vault.

Pada tingkat tinggi, kebijakan sertifikat berisi informasi berikut:

Properti sertifikat X.509, yang mencakup nama subjek, nama alternatif subjek, dan properti lain yang digunakan untuk membuat permintaan sertifikat X.509.

Properti utama, yang mencakup jenis kunci, panjang kunci, dapat diekspor, dan

ReuseKeyOnRenewalbidang. Bidang-bidang ini menginstruksikan Key Vault tentang cara membuat kunci.Jenis kunci yang didukung adalah RSA, RSA-HSM, EC, EC-HSM, dan okt.

Properti rahasia, seperti jenis konten rahasia yang dapat diatasi untuk menghasilkan nilai rahasia, untuk mengambil sertifikat sebagai rahasia.

Tindakan seumur hidup untuk sertifikat Key Vault. Setiap tindakan seumur hidup berisi:

- Pemicu: Ditentukan sebagai hari sebelum kedaluwarsa atau persentase rentang masa pakai.

- Tindakan:

emailContactsatauautoRenew.

Jenis validasi sertifikat: organisasi divalidasi (OV-SSL) dan validasi diperpanjang (EV-SSL) untuk penerbit DigiCert dan GlobalSign.

Parameter tentang penerbit sertifikat yang akan digunakan untuk menerbitkan sertifikat X.509.

Atribut yang terkait dengan kebijakan.

Untuk informasi selengkapnya, lihat Set-AzKeyVaultCertificatePolicy.

Memetakan penggunaan X.509 ke operasi utama

Tabel berikut menunjukkan pemetaan kebijakan penggunaan kunci X.509 untuk operasi kunci yang efektif dari kunci yang dibuat sebagai bagian dari pembuatan sertifikat Key Vault.

| Bendera penggunaan kunci X.509 | Operasi kunci Key Vault | Perilaku default |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Tidak berlaku |

DecipherOnly |

decrypt |

Tidak berlaku |

DigitalSignature |

sign, verify |

Default Key Vault tanpa spesifikasi penggunaan pada waktu pembuatan sertifikat |

EncipherOnly |

encrypt |

Tidak berlaku |

KeyCertSign |

sign, verify |

Tidak berlaku |

KeyEncipherment |

wrapKey, unwrapKey |

Default Key Vault tanpa spesifikasi penggunaan pada waktu pembuatan sertifikat |

NonRepudiation |

sign, verify |

Tidak berlaku |

crlsign |

sign, verify |

Tidak berlaku |

Penerbit sertifikat

Objek sertifikat Key Vault menyimpan konfigurasi yang digunakan untuk berkomunikasi dengan penyedia penerbit sertifikat yang dipilih untuk memesan sertifikat X.509.

Key Vault bermitra dengan penyedia penerbit sertifikat berikut untuk sertifikat TLS/SSL.

| Nama penyedia | Lokasi |

|---|---|

| DigiCert | Didukung di semua lokasi layanan Key Vault di cloud publik dan Azure Government |

| GlobalSign | Didukung di semua lokasi layanan Key Vault di cloud publik dan Azure Government |

Sebelum penerbit sertifikat dapat dibuat di brankas kunci, administrator harus mengambil langkah-langkah prasyarat berikut:

Onboard organisasi dengan setidaknya satu penyedia CA.

Buat kredensial pemohon untuk Key Vault untuk mendaftarkan (dan memperbarui) sertifikat TLS/SSL. Langkah ini menyediakan konfigurasi untuk membuat objek pengeluar sertifikat penyedia di brankas kunci.

Untuk informasi selengkapnya tentang membuat objek pengeluar sertifikat dari portal sertifikat, lihat Blog Tim Key Vault.

Key Vault memungkinkan pembuatan beberapa objek pengeluar sertifikat dengan konfigurasi penyedia penerbit yang berbeda. Setelah objek pengeluar sertifikat dibuat, namanya dapat direferensikan dalam satu atau beberapa kebijakan sertifikat. Merujuk objek pengeluar sertifikat menginstruksikan Key Vault untuk menggunakan konfigurasi seperti yang ditentukan dalam objek pengeluar sertifikat saat meminta sertifikat X.509 dari penyedia CA selama pembuatan dan perpanjangan sertifikat.

Objek pengeluar sertifikat dibuat di vault. Mereka hanya dapat digunakan dengan sertifikat Key Vault di vault yang sama.

Catatan

Sertifikat tepercaya publik dikirim ke CA dan log transparansi sertifikat (CT) di luar batas Azure selama pendaftaran. Mereka tercakup dalam kebijakan GDPR entitas tersebut.

Kontak sertifikat

Kontak sertifikat berisi informasi kontak untuk mengirim pemberitahuan yang dipicu oleh peristiwa seumur hidup sertifikat. Semua sertifikat di brankas kunci berbagi informasi kontak.

Pemberitahuan dikirim ke semua kontak yang ditentukan untuk acara untuk sertifikat apa pun di brankas kunci. Untuk informasi tentang cara mengatur kontak sertifikat, lihat Memperbarui sertifikat Azure Key Vault Anda.

Kontrol akses sertifikat

Key Vault mengelola kontrol akses untuk sertifikat. Brankas kunci yang berisi sertifikat tersebut menyediakan kontrol akses. Kebijakan kontrol akses untuk sertifikat berbeda dari kebijakan kontrol akses untuk kunci dan rahasia di brankas kunci yang sama.

Pengguna dapat membuat satu atau beberapa vault untuk menyimpan sertifikat, untuk mempertahankan segmentasi dan manajemen sertifikat yang sesuai skenario. Untuk informasi selengkapnya, lihat Kontrol akses sertifikat.

Kasus penggunaan sertifikat

Komunikasi dan autentikasi yang aman

Sertifikat TLS dapat membantu mengenkripsi komunikasi melalui internet dan membangun identitas situs web. Enkripsi ini membuat titik masuk dan mode komunikasi lebih aman. Selain itu, sertifikat berantai yang ditandatangani oleh CA publik dapat membantu memverifikasi bahwa entitas yang memegang sertifikat sah.

Sebagai contoh, berikut adalah beberapa kasus penggunaan sertifikat untuk mengamankan komunikasi dan mengaktifkan autentikasi:

- Situs web intranet/internet: Lindungi akses ke situs intranet Anda dan pastikan transfer data terenkripsi melalui internet melalui sertifikat TLS.

- Perangkat IoT dan jaringan: Lindungi dan amankan perangkat Anda dengan menggunakan sertifikat untuk autentikasi dan komunikasi.

- Cloud/multicloud: Mengamankan aplikasi berbasis cloud lokal, lintas cloud, atau di penyewa penyedia cloud Anda.