Mulai menggunakan sertifikat Key Vault

Pedoman ini membantu Anda memulai manajemen sertifikat di Key Vault.

Daftar skenario yang dibahas di sini:

- Membuat sertifikat Key Vault pertama Anda

- Membuat sertifikat dengan Otoritas Sertifikat yang bermitra dengan Key Vault

- Membuat sertifikat dengan Otoritas Sertifikat yang tidak bermitra dengan Key Vault

- Mengimpor sertifikat

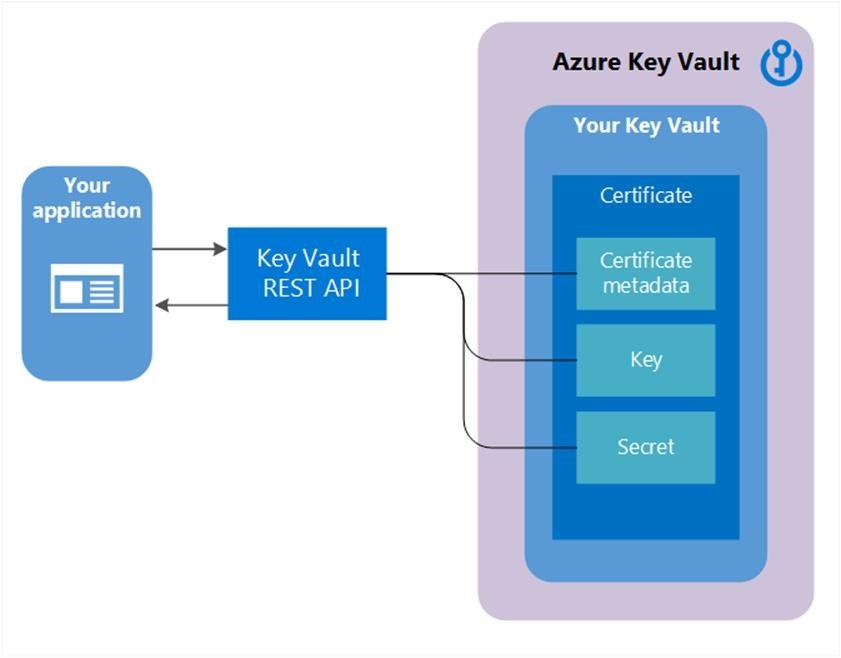

Sertifikat merupakan objek yang kompleks

Sertifikat terdiri dari tiga sumber daya yang saling terkait yang dihubungkan bersama sebagai sertifikat Key Vault; sertifikat metadata, kunci, dan rahasia.

Membuat sertifikat Key Vault pertama Anda

Sebelum sertifikat dapat dibuat di Key Vault (KV), langkah prasyarat 1 dan 2 harus berhasil dicapai dan brankas kunci harus ada untuk pengguna / organisasi ini.

Langkah 1: Penyedia Otoritas Sertifikat (CA)

- Masuk sebagai Admin IT, Admin PKI, atau siapa pun yang mengelola akun dengan CA, untuk perusahaan tertentu (mis. Contoso) merupakan prasyarat untuk menggunakan sertifikat Key Vault.

CA berikut saat ini adalah penyedia yang bermitra dengan Key Vault. Pelajari selengkapnya di sini- DigiCert - Key Vault menawarkan sertifikat OV TLS/SSL dengan DigiCert.

- GlobalSign: Key Vault menawarkan sertifikat OV TLS/SSL dengan GlobalSign.

Langkah 2: Admin akun untuk penyedia CA membuat kredensial yang akan digunakan oleh Key Vault untuk mendaftarkan, memperbarui, dan menggunakan sertifikat TLS/SSL melalui Key Vault.

Langkah 3a: Admin Contoso, bersama dengan karyawan Contoso (pengguna Key Vault) yang memiliki sertifikat, tergantung pada CA, bisa mendapatkan sertifikat dari admin atau langsung dari akun dengan CA.

- Mulai operasi menambah kredensial ke brankas kunci dengan mengatur sumber daya pengeluar sertifikat. Pengeluar sertifikat adalah entitas yang diwakili dalam Azure Key Vault (KV) sebagai sumber daya PengeluarSertifikat. Ini digunakan untuk memberikan informasi tentang sumber sertifikat KV; nama pengeluar sertifikat, penyedia layanan, kredensial, dan detail administratif lainnya.

Mis. MyDigiCertIssuer

- Penyedia

- Kredensial – Kredensial akun CA. Setiap CA memiliki data tertentu.

Untuk informasi selengkapnya tentang membuat akun dengan Penyedia CA, lihat posting terkait di blog Key Vault.

Langkah 3b: Siapkan kontak sertifikat untuk pemberitahuan. Ini adalah kontak untuk pengguna Key Vault. Key Vault tidak memberlakukan langkah ini.

Catatan - Proses ini, melalui Langkah 3b, adalah operasi satu kali.

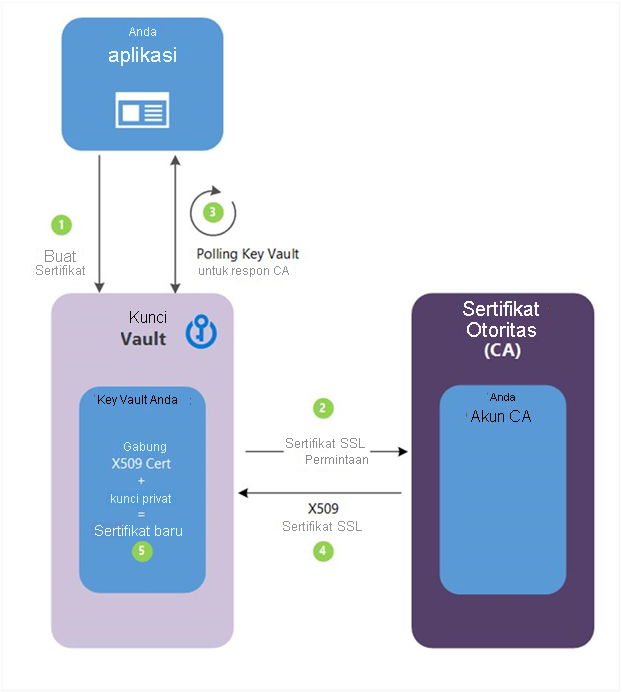

Membuat sertifikat dengan CA yang bermitra dengan Key Vault

Langkah 4: Deskripsi berikut sesuai dengan langkah-langkah bernomor hijau dalam diagram sebelumnya.

(1) - Dalam diagram di atas, aplikasi Anda membuat sertifikat yang dimulai secara internal dengan membuat kunci di brankas kunci Anda.

(2) - Key Vault mengirimkan Permintaan Sertifikat TLS/SSL ke CA.

(3) - Jajak pendapat aplikasi Anda, dalam proses perulangan dan tunggu, untuk Key Vault Anda dalam penyelesaian sertifikat. Pembuatan sertifikat selesai ketika Key Vault menerima respons CA dengan sertifikat x509.

(4) - CA merespons Permintaan Sertifikat TLS/SSL Key Vault dengan sertifikat X509 TLS/SSL Sertifikat.

(5) - Pembuatan sertifikat baru Anda selesai dengan penggabungan sertifikat X509 Sertifikat untuk CA.

Pengguna Key Vault - membuat sertifikat dengan menentukan kebijakan

Ulangi sesuai kebutuhan

Batasan kebijakan

- Properti X509

- Properti utama

- Referensi penyedia - > contoh. MyDigiCertIssure

- Informasi pembaruan - > misalnya, 90 hari sebelum kedaluwarsa

Proses pembuatan sertifikat biasanya berupa proses asinkron dan melibatkan penjajakan brankas kunci Anda untuk status operasi pembuatan sertifikat.

Mendapatkan operasi sertifikat- Status: selesai, gagal dengan informasi kesalahan atau, dibatalkan

- Karena penundaan untuk membuat, operasi pembatalan dapat dilakukan. Pembatalan ini bisa jadi tidak efektif.

Kebijakan keamanan dan akses jaringan yang terkait dengan CA terintegrasi

Layanan Key Vault mengirimkan permintaan ke CA (lalu lintas keluar). Oleh karena itu, sepenuhnya kompatibel dengan brankas kunci firewall yang diaktifkan. Key Vault tidak membagi kebijakan akses dengan CA. CA harus dikonfigurasi untuk menerima permintaan penandatanganan secara mandiri. Panduan untuk mengintegrasikan CA tepercaya

Mengimpor sertifikat

Atau - sertifikasi dapat diimpor ke Key Vault – PFX atau PEM.

Impor sertifikat – memerlukan PEM atau PFX berada di disk dan memiliki kunci privat.

Anda harus menentukan: nama vault dan nama sertifikat (kebijakan bersifat opsional)

File PEM / PFX berisi atribut yang dapat dipilah dan digunakan KV untuk mengisi kebijakan sertifikat. Jika kebijakan sertifikat sudah ditentukan, KV akan mencoba mencocokkan data dari file PFX/PEM.

Setelah impor ditentukan, operasi berikutnya akan menggunakan kebijakan baru (versi baru).

Jika tidak ada operasi lebih lanjut, hal pertama yang dilakukan Key Vault adalah mengirim pemberitahuan kedaluwarsa.

Selain itu, pengguna dapat mengedit kebijakan yang berfungsi pada saat impor. Tetapi, kebijakan tersebut berisi default di mana tidak ada informasi yang ditentukan saat mengimpor. Misalnya, tidak ada informasi terkait pengeluar sertifikat

Format Impor yang kami dukung

Azure Key Vault mendukung file sertifikat .pem dan .pfx untuk mengimpor Sertifikat ke dalam Key Vault. Kami mendukung jenis Impor berikut untuk format file PEM. Satu sertifikat yang dikodekan PEM bersama dengan kunci yang dikodekan PKCS#8 dan tidak terenkripsi yang memiliki format berikut:

-----MULAI SERTIFIKAT-----

-----AKHIR SERTIFIKAT-----

-----KUNCI PRIVAT MULAI-----

-----KUNCI PRIVAT AKHIR-----

Saat mengimpor sertifikat, Anda perlu memastikan bahwa kunci disertakan dalam file tersebut. Jika Anda memiliki kunci privat yang disimpan secara terpisah dalam format lain, Anda perlu menggabungkan kunci tersebut dengan sertifikat. Beberapa otoritas sertifikat menyediakan sertifikat dalam beragam format, oleh karena itu sebelum mengimpor sertifikat, pastikan bahwa sertifikat tersebut dalam format .pem atau .pfx.

Catatan

Pastikan tidak ada data meta lain yang ada dalam file sertifikat dan kunci privat tidak ditampilkan sebagai terenkripsi.

Format CSR Penggabungan yang kami dukung

Azure Key Vault mendukung sertifikat yang dikodekan PKCS#8 dengan header di bawah ini:

-----MULAI SERTIFIKAT-----

-----AKHIR SERTIFIKAT-----

Catatan

Rantai sertifikat yang ditandatangani P7B (PKCS#7), yang umumnya digunakan oleh Otoritas Sertifikat (CA), didukung selama base64 dikodekan. Anda dapat menggunakan certutil -encode untuk mengonversi ke format yang didukung.

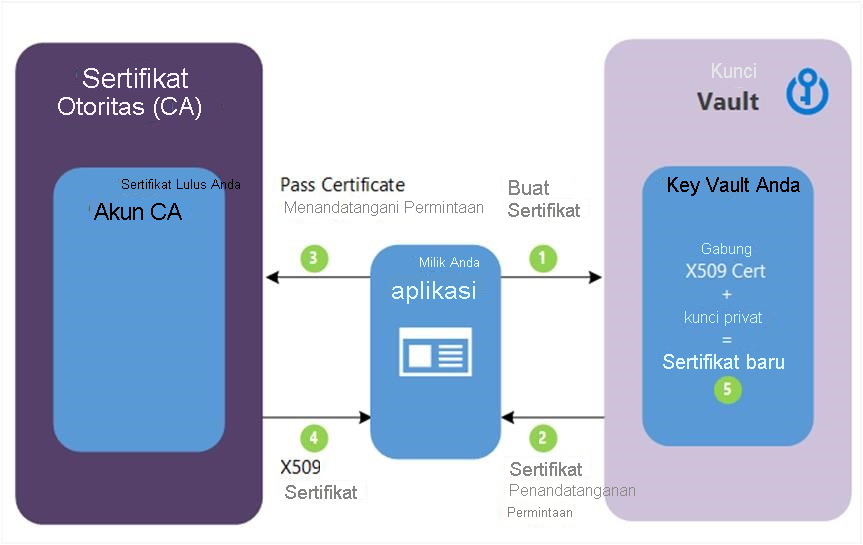

Membuat sertifikat dengan CA yang tidak bermitra dengan Key Vault

Metode ini memungkinkan untuk bekerja dengan CA lain daripada penyedia mitra Key Vault, yang berarti organisasi Anda dapat bekerja dengan CA pilihannya.

Deskripsi langkah berikut ini sesuai dengan langkah berhuruf hijau dalam diagram sebelumnya.

(1) - Dalam diagram di atas, aplikasi Anda membuat sertifikat, yang dimulai secara internal dengan membuat kunci di brankas kunci Anda.

(2) - Key Vault mengembalikan Permintaan Penandatanganan Sertifikat (CSR) ke aplikasi Anda.

(3) - Aplikasi Anda meneruskan CSR ke CA pilihan Anda.

(4) -{b>

(5) - Aplikasi Anda menyelesaikan pembuatan sertifikat baru dengan penggabungan Sertifikat X509 dari CA Anda.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk