Mengaktifkan penge-log-an Key Vault

Setelah membuat satu atau beberapa key vault, Anda mungkin ingin memantau bagaimana dan kapan key vault Anda diakses, dan oleh siapa. Untuk detail lengkap tentang fitur tersebut, lihat Penge-log-an Azure Key Vault.

Apa yang dicatat:

- Semua permintaan REST API terautentikasi, termasuk permintaan yang gagal sebagai akibat dari izin akses, kesalahan sistem, atau permintaan yang buruk.

- Operasi pada brankas kunci itu sendiri, termasuk pembuatan, penghapusan, pengaturan kebijakan brankas kunci, dan memperbarui atribut brankas kunci seperti tag.

- Operasi pada kunci dan rahasia di brankas kunci, termasuk:

- Membuat, memodifikasi, atau menghapus kunci atau rahasia ini.

- Menandatangani, memverifikasi, mengenkripsi, mendekripsi, membungkus dan membongkar kunci, mendapatkan rahasia, serta mencantumkan kunci dan rahasia (dan versinya).

- Permintaan yang tidak diautentikasi yang menghasilkan respons 401. Contohnya adalah permintaan yang tidak memiliki token pembawa, salah bentuk atau kedaluwarsa, atau memiliki token yang tidak valid.

- Kejadian pemberitahuan Azure Event Grid untuk kondisi berikut: kedaluwarsa, hampir kedaluwarsa, dan kebijakan akses brankas yang diubah (kejadian versi baru tidak dicatat). Kejadian dicatat meskipun ada langganan kejadian yang dibuat di brankas kunci. Untuk informasi selengkapnya, lihat Azure Key Vault sebagai sumber Event Grid.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan brankas kunci Azure. Anda dapat membuat brankas kunci baru menggunakan salah satu metode berikut:

- Membuat brankas kunci menggunakan Azure CLI

- Membuat brankas kunci menggunakan Azure PowerShell

- Membuat brankas kunci menggunakan portal Microsoft Azure

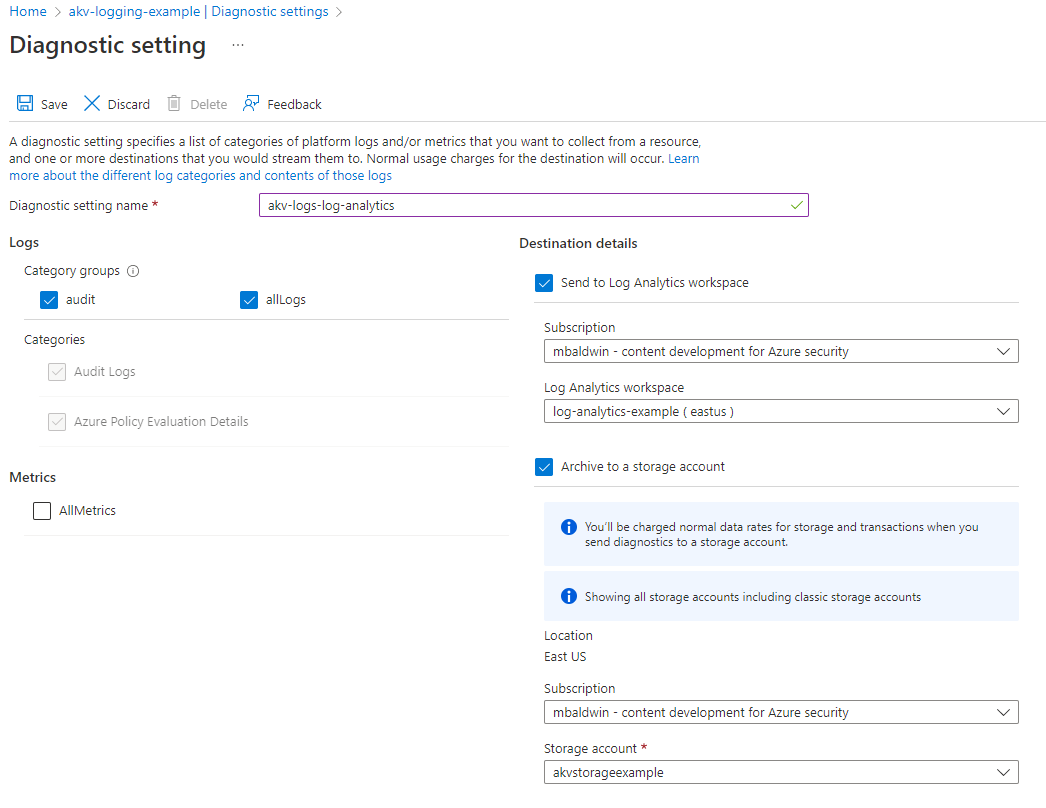

Anda juga memerlukan tujuan untuk log Anda. Tujuannya dapat berupa akun penyimpanan Azure dan/atau ruang kerja Analitik Log yang sudah ada atau baru.

Anda dapat membuat akun penyimpanan Azure baru menggunakan salah satu metode berikut:

- Membuat akun penyimpanan menggunakan Azure CLI

- Membuat akun penyimpanan menggunakan Azure PowerShell

- Membuat akun penyimpanan menggunakan portal Azure

Anda dapat membuat ruang kerja Analitik Log baru menggunakan salah satu metode berikut:

- Membuat ruang kerja Analitik Log menggunakan Azure CLI

- Membuat ruang kerja Analitik Log menggunakan Azure PowerShell

- Membuat ruang kerja Analitik Log portal Azure

Menyambungkan ke langganan Key Vault Anda

Langkah pertama dalam menyiapkan pengelogan kunci adalah menyambungkan ke langganan yang berisi brankas kunci Anda, jika Anda memiliki beberapa langganan yang terkait dengan akun Anda.

Dengan Azure CLI, Anda dapat melihat semua langganan dengan menggunakan perintah az account list. Kemudian, Anda dapat tersambung ke salah satu langganan dengan menggunakan perintah az account set:

az account list

az account set --subscription "<subscriptionID>"

Dengan Azure PowerShell, Anda bisa melihat daftar langganan Anda terlebih dahulu dengan menggunakan cmdlet Get-AzSubscription. Kemudian, Anda dapat tersambung ke salah satu langganan dengan menggunakan cmdlet Set-AzContext:

Get-AzSubscription

Set-AzContext -SubscriptionId "<subscriptionID>"

Mendapatkan ID sumber daya

Untuk mengaktifkan pengelogan pada brankas kunci, Anda memerlukan ID sumber daya brankas kunci dan tujuan (akun Azure Storage atau Log Analytics).

Jika Anda tidak dapat mengingat nama brankas kunci, Anda dapat menggunakan perintah azure CLI az keyvault list, atau cmdlet Get-AzKeyVault Azure PowerShell, untuk menemukannya.

Gunakan nama brankas kunci Anda untuk menemukan ID sumber dayanya. Dengan Azure CLI, gunakan perintah az keyvault show.

az keyvault show --name "<your-unique-keyvault-name>"

Dengan Azure PowerShell, gunakan cmdlet Get-AzKeyVault.

Get-AzKeyVault -VaultName "<your-unique-keyvault-name>"

ID sumber daya untuk brankas kunci Anda ditulis dalam format berikut: "/subscriptions/your-subscription-ID/resourceGroups/myResourceGroup/providers/Microsoft.KeyVault/vaults/your-unique-keyvault-name. Perhatikan untuk langkah berikutnya.

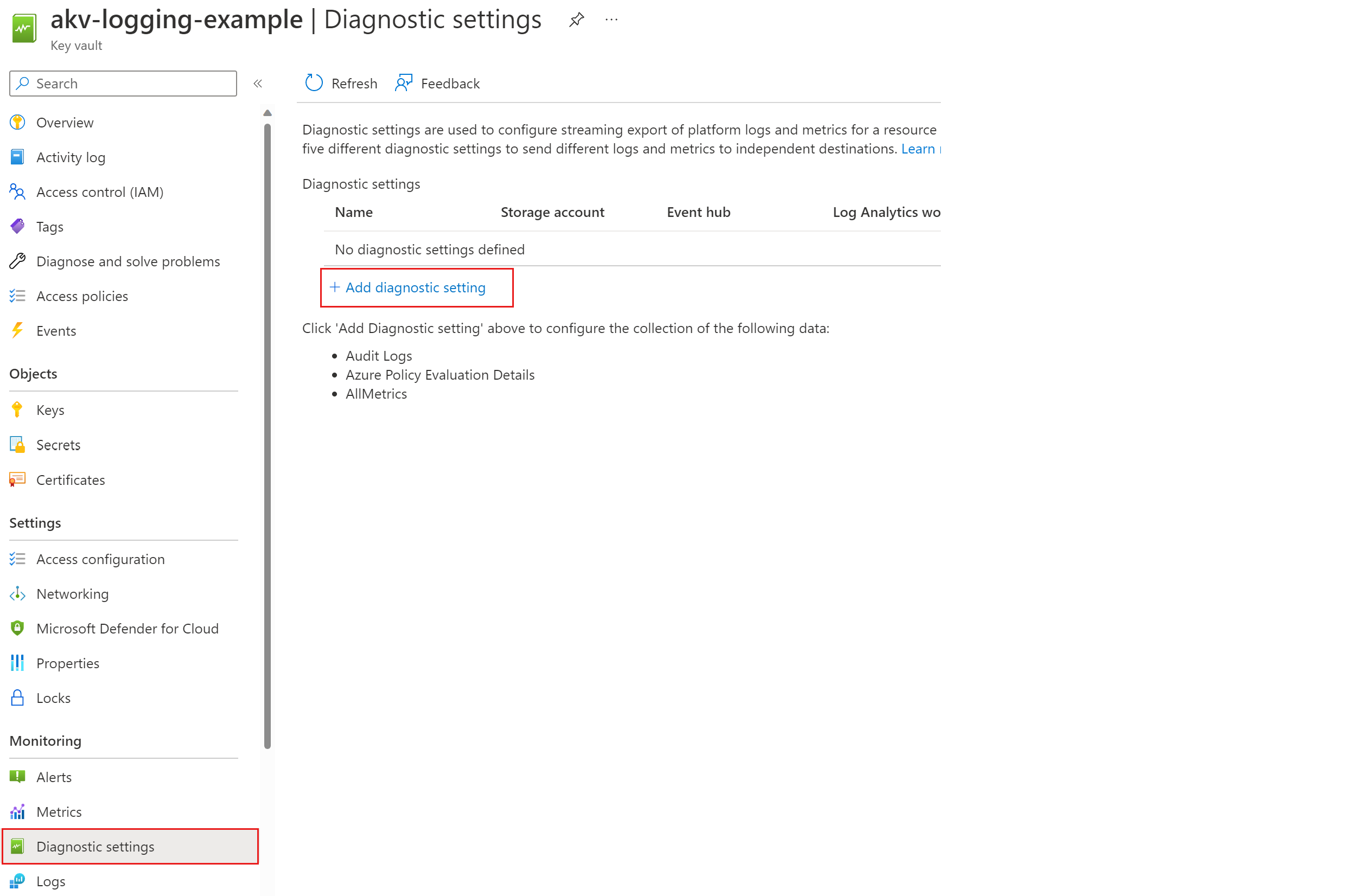

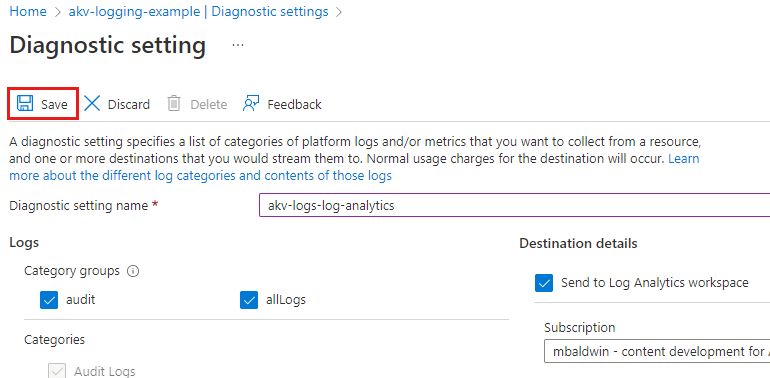

Aktifkan pencatatan log

Anda dapat mengaktifkan penge-log-an untuk Key Vault dengan menggunakan Azure CLI, Azure PowerShell, atau portal Microsoft Azure.

Azure CLI

Gunakan perintah az monitor diagnostic-settings create Azure CLI, ID akun penyimpanan, dan ID sumber daya brankas kunci seperti berikut:

az monitor diagnostic-settings create --storage-account "<storage-account-id>" --resource "<key-vault-resource-id>" --name "Key vault logs" --logs '[{"category": "AuditEvent","enabled": true}]' --metrics '[{"category": "AllMetrics","enabled": true}]'

Secara opsional, Anda dapat set kebijakan penyimpanan untuk log Anda sehingga log yang lebih lama dihapus setelah beberapa waktu tertentu. Misalnya, Anda dapat mengatur kebijakan penyimpanan yang secara otomatis menghapus log yang berusia lebih dari 90 hari.

Dengan Azure CLI, gunakan perintah pembaruan pengaturan diagnostik monitor az.

az monitor diagnostic-settings update --name "Key vault retention policy" --resource "<key-vault-resource-id>" --set retentionPolicy.days=90

Mengakses log Anda

Log Key Vault Anda ada di kontainer insights-logs-auditevent di akun penyimpanan yang Anda berikan. Untuk melihat log, Anda harus mengunduh blob.

Pertama, daftar semua blob dalam kontainer. Dengan Azure CLI, gunakan perintah daftar gumpalan penyimpanan az.

az storage blob list --account-name "<your-unique-storage-account-name>" --container-name "insights-logs-auditevent"

Dengan Azure PowerShell, gunakan Get-AzStorageBlob. Untuk melihat daftar semua blob dalam kontainer ini, masukkan:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context

Dari output perintah Azure CLI atau cmdlet Azure PowerShell, Anda dapat melihat bahwa nama-nama blob ditulis dalam format berikut: resourceId=<ARM resource ID>/y=<year>/m=<month>/d=<day of month>/h=<hour>/m=<minute>/filename.json. Nilai tanggal dan waktu adalah Waktu Universal Terkoordinasi.

Karena Anda dapat menggunakan akun penyimpanan yang sama untuk mengumpulkan log untuk beberapa sumber daya, ID sumber daya lengkap dalam nama blob berguna untuk mengakses atau mengunduh blob yang Anda butuhkan saja.

Namun, pertama-tama, unduh semua blob. Dengan Azure CLI, gunakan perintah az storage blob download, berikan nama blob dan jalur ke file tempat Anda ingin menyimpan hasilnya.

az storage blob download --container-name "insights-logs-auditevent" --file <path-to-file> --name "<blob-name>" --account-name "<your-unique-storage-account-name>"

Dengan Azure PowerShell, gunakan cmdlet Get-AzStorageBlob untuk mendapatkan daftar blob. Kemudian arahkan daftar tersebut ke cmdlet Get-AzStorageBlobContent untuk mengunduh log ke jalur yang Anda pilih.

$blobs = Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context | Get-AzStorageBlobContent -Destination "<path-to-file>"

Ketika Anda menjalankan cmdlet kedua ini di PowerShell, pemisah / dalam nama blob menciptakan struktur folder lengkap pada folder tujuan. Anda akan menggunakan struktur ini untuk mengunduh dan menyimpan blob sebagai file.

Untuk mengunduh blob secara selektif, gunakan wildcard. Contohnya:

Jika Anda memiliki beberapa brankas kunci dan ingin mengunduh log hanya untuk satu brankas kunci, beri nama CONTOSOKEYVAULT3:

Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/VAULTS/CONTOSOKEYVAULT3Jika Anda memiliki beberapa grup sumber daya dan ingin mengunduh log hanya untuk satu grup sumber daya, gunakan

-Blob '*/RESOURCEGROUPS/<resource group name>/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/RESOURCEGROUPS/CONTOSORESOURCEGROUP3/*'Jika Anda ingin mengunduh semua log untuk bulan Januari 2019, gunakan

-Blob '*/year=2019/m=01/*':Get-AzStorageBlob -Container "insights-logs-auditevent" -Context $sa.Context -Blob '*/year=2016/m=01/*'

Menggunakan log Azure Monitor

Anda dapat menggunakan solusi Key Vault di log Azure Monitor untuk mengulas log Key Vault AuditEvent. Di log Azure Monitor, Anda menggunakan kueri log untuk menganalisis data dan mendapatkan informasi yang Anda butuhkan. Untuk informasi selengkapnya, lihat Memantau Key Vault.

Langkah berikutnya

- Untuk informasi konseptual, termasuk cara menginterpretasikan log Key Vault, lihat penge-log-an Key Vault.

- Untuk mempelajari selengkapnya tentang menggunakan Azure Monitor di brankas kunci Anda, lihat Memantau Key Vault.