Mengimpor kunci yang dilindungi HSM ke Managed HSM (BYOK)

HSM yang Dikelola Azure Key Vault mendukung tindakan mengimpor kunci yang dibuat dalam modul keamanan perangkat keras lokal (HSM), dan kunci tersebut tidak akan pernah keluar dari perlindungan HSM. Skenario ini sering disebut sebagai bring your own key (BYOK). Managed HSM menggunakan adapter Marvell LiquidSecurity HSM (divalidasi FIPS 140-2 Level 3) untuk melindungi kunci Anda.

Gunakan artikel ini untuk membantu Anda merencanakan, membuat, dan mentransfer kunci yang dilindungi HSM Anda sendiri untuk digunakan dengan Azure Key Vault.

Catatan

Fungsionalitas ini tidak tersedia untuk Microsoft Azure yang dioperasikan oleh 21Vianet. Metode impor ini hanya tersedia untuk HSM yang didukung.

Untuk informasi selengkapnya, dan untuk tutorial untuk mulai menggunakan HSM Terkelola, lihat Apa itu HSM Terkelola?.

Gambaran Umum

Berikut adalah gambaran umum prosesnya. Langkah-langkah spesifik yang harus diselesaikan dijelaskan nanti dalam artikel.

- Di HSM Terkelola, membuat kunci (disebut sebagai Kunci Pertukaran Kunci (KEK)). KEK harus menjadi kunci RSA-HSM yang hanya memiliki

importkunci operasi. - Unduh kunci publik KEK sebagai file .pem.

- Transfer kunci publik KEK ke komputer offline yang terhubung ke HSM lokal.

- Di komputer offline, gunakan alat BYOK yang disediakan oleh vendor HSM Anda untuk membuat file BYOK.

- Kunci target dienkripsi dengan KEK, yang tetap dienkripsi hingga ditransfer ke HSM Terkelola. Hanya versi terenkripsi kunci Anda yang meninggalkan stasiun kerja asli.

- KEK yang dihasilkan di dalam Managed HSM tidak dapat diekspor. HSM memberlakukan aturan bahwa tidak ada versi KEK yang di luar HSM terkelola.

- KEK harus berada dalam HSM terkelola yang sama di mana kunci target akan diimpor.

- Ketika file BYOK diunggah ke HSM Terkelola, HSM Terkelola menggunakan kunci privat KEK untuk mendekripsi materi kunci target dan mengimpornya sebagai kunci HSM. Operasi ini sepenuhnya terjadi di dalam sebuah HSM. Kunci target selalu berada di batas perlindungan HSM.

Prasyarat

Untuk menggunakan perintah Azure CLI dalam artikel ini, Anda harus memiliki item berikut:

- Berlangganan Microsoft Azure. Jika tidak memilikinya, Anda dapat mendaftar untuk uji coba gratis.

- CLI Azure versi 2.12.0 atau lebih baru. Jalankan

az --versionuntuk menemukan versinya. Jika Anda perlu memasang atau meningkatkan, Pasang Azure CLI. - HSM terkelola daftar HSM yang didukung di langganan Anda. Lihat Mulai Cepat: Sediakan dan aktifkan HSM terkelola menggunakan Azure CLI untuk menyediakan dan mengaktifkan HSM terkelola.

Azure Cloud Shell

Azure meng-hosting Azure Cloud Shell, lingkungan shell interaktif yang dapat Anda gunakan melalui browser. Anda dapat menggunakan Bash atau PowerShell dengan Cloud Shell untuk bekerja dengan layanan Azure. Anda dapat menggunakan perintah Cloud Shell yang telah diinstal sebelumnya untuk menjalankan kode dalam artikel ini tanpa harus menginstal apa-apa di lingkungan lokal Anda.

Untuk memulai Azure Cloud Shell:

| Opsi | Contoh/Tautan |

|---|---|

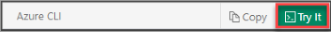

| Pilih Coba di pojok kanan atas blok kode atau perintah. Memilih Coba tidak otomatis menyalin kode atau perintah ke Cloud Shell. |  |

| Buka https://shell.azure.com, atau pilih tombol Luncurkan Cloud Shell untuk membuka Cloud Shell di browser Anda. |  |

| Pilih tombol Cloud Shell pada bilah menu di kanan atas di portal Microsoft Azure. |  |

Untuk menggunakan Azure Cloud Shell:

Mulai Cloud Shell.

Pilih tombol Salin pada blok kode (atau blok perintah) untuk menyalin kode atau perintah.

Tempel kode atau perintah ke dalam sesi Cloud Shell dengan memilih Ctrl+Shift+V di Windows dan Linux, atau dengan memilih Cmd+Shift+V di macOS.

Pilih Masukkan untuk menjalankan kode atau perintah.

Untuk masuk ke Azure menggunakan CLI, ketik:

az login

Untuk informasi selengkapnya tentang opsi masuk melalui CLI, lihat masuk dengan Azure CLI

HSM yang didukung

| Nama vendor | Jenis Vendor | Model HSM yang didukung | Informasi selengkapnya |

|---|---|---|---|

| Cryptomathic | ISV (Sistem Manajemen Kunci Perusahaan) | Beberapa merek dan model HSM termasuk

|

|

| Mempercayakan | Produsen, HSM sebagai layanan |

|

Alat dan dokumentasi BYOK Cryptomathic |

| Fortanix | Produsen, HSM sebagai layanan |

|

Mengekspor kunci SDKMS ke Penyedia Cloud untuk BYOK - Azure Key Vault |

| IBM 3270 | Produsen | IBM 476x, CryptoExpress | Dasar Manajemen Kunci Perusahaan IBM |

| Marvell | Produsen | Semua HSM LiquidSecurity dengan

|

Alat dan dokumentasi BYOK Cryptomathic |

| Securosys SA | Produsen, HSM sebagai layanan | Keluarga HSM Primus, Clouds HSM Securosys | Alat dan dokumentasi BYOK Primus |

| StorMagic | ISV (Sistem Manajemen Kunci Perusahaan) | Beberapa merek dan model HSM termasuk

|

BYOK SvKMS dan Azure Key Vault |

| Thales | Produsen |

|

Alat dan dokumentasi BYOK Luna |

| Utimaco | Produsen, HSM sebagai layanan |

u.trust Anchor, CryptoServer | Alat Utimaco BYOK dan panduan Integrasi |

Jenis kunci yang didukung

| Nama kunci | Jenis Kunci | Ukuran/kurva kunci | Asal | Deskripsi |

|---|---|---|---|---|

| Kunci Pertukaran Kunci (KEK) | RSA-HSM | 2.048-bit 3.072-bit 4.096-bit |

HSM Terkelola | Pasangan kunci RSA yang didukung HSM yang dibuat di Azure Key Vault |

| Tombol target | ||||

| RSA-HSM | 2.048-bit 3.072-bit 4.096-bit |

Vendor HSM | Kunci yang akan ditransfer ke HSM Terkelola | |

| EC-HSM | P-256 P-384 P-521 |

Vendor HSM | Kunci yang akan ditransfer ke HSM Terkelola | |

| Kunci simetris (oct-hsm) | 128-bit 192-bit 256-bit |

Vendor HSM | Kunci yang akan ditransfer ke HSM Terkelola | |

Buat dan transfer kunci Anda ke HSM Terkelola

Langkah 1: Buat KEK

KEK adalah kunci RSA yang dibuat dalam HSM Terkelola. KEK digunakan untuk mengenkripsi kunci yang ingin Anda impor (kunci target).

KEK harus berupa:

- Kunci RSA-HSM (2.048-bit; 3.072-bit; atau 4.096-bit)

- Dibuat dalam HSM terkelola yang sama di mana Anda berniat mengimpor kunci target

- Dibuat dengan operasi kunci yang diperbolehkan diatur ke

import

Catatan

KEK harus memiliki 'impor' sebagai satu-satunya operasi kunci yang diperbolehkan. 'impor' saling eksklusif dengan semua operasi kunci lainnya.

Gunakan perintah buat kunci az keyvault untuk membuat KEK yang memiliki operasi kunci yang diatur ke import. Rekam pengidentifikasi kunci (kid) yang dikembalikan dari perintah berikut. (Anda akan menggunakan kid nilai di Langkah 3.)

az keyvault key create --kty RSA-HSM --size 4096 --name KEKforBYOK --ops import --hsm-name ContosoKeyVaultHSM

Langkah 2: Unduh kunci publik KEK

Gunakan unduhan kunci az keyvault untuk mengunduh kunci publik KEK ke file .pem. Kunci target yang Anda impor dienkripsi dengan menggunakan kunci publik KEK.

az keyvault key download --name KEKforBYOK --hsm-name ContosoKeyVaultHSM --file KEKforBYOK.publickey.pem

Transfer file KEKforBYOK.publickey.pem ke komputer lokal Anda. Anda akan membutuhkan file ini di langkah selanjutnya.

Langkah 3: Buat dan siapkan kunci Anda untuk transfer

Lihat dokumentasi vendor HSM Anda untuk mengunduh dan memasang alat BYOK. Ikuti instruksi dari vendor HSM Anda untuk membuat kunci target, lalu buat paket transfer kunci (file BYOK). Alat BYOK akan menggunakan kid dari Langkah 1 dan KEKforBYOK.publickey.pem yang Anda unduh Langkah 2 untuk membuat kunci target terenkripsi dalam file BYOK.

Transfer file BYOK ke komputer Anda yang terhubung.

Catatan

Mengimpor kunci RSA 1.024-bit tidak didukung. Mengimpor kunci EC-HSM P256K didukung.

Masalah yang dikenal: Mengimpor kunci target RSA 4K dari HSM Luna hanya didukung dengan firmware 7.4.0 atau lebih baru.

Langkah 4: Transfer kunci Anda ke HSM Terkelola

Untuk menyelesaikan impor kunci, transfer paket transfer kunci (file BYOK) dari komputer Anda yang terputus ke komputer yang terhubung ke internet. Gunakan perintah impor kunci az brankaskunci untuk mengunggah file BYOK ke HSM Terkelola.

az keyvault key import --hsm-name ContosoKeyVaultHSM --name ContosoFirstHSMkey --byok-file KeyTransferPackage-ContosoFirstHSMkey.byok

Jika unggahan berhasil, Azure CLI menampilkan properti kunci yang diimpor.

Langkah berikutnya

Anda sekarang dapat menggunakan kunci yang dilindungi HSM ini di HSM Terkelola Anda. Untuk informasi selengkapnya, lihat perbandingan harga dan fitur .