Memecahkan masalah untuk Azure Managed Grafana

Artikel ini memandu Anda memecahkan masalah kesalahan dengan Azure Managed Grafana, dan menyarankan solusi untuk mengatasinya.

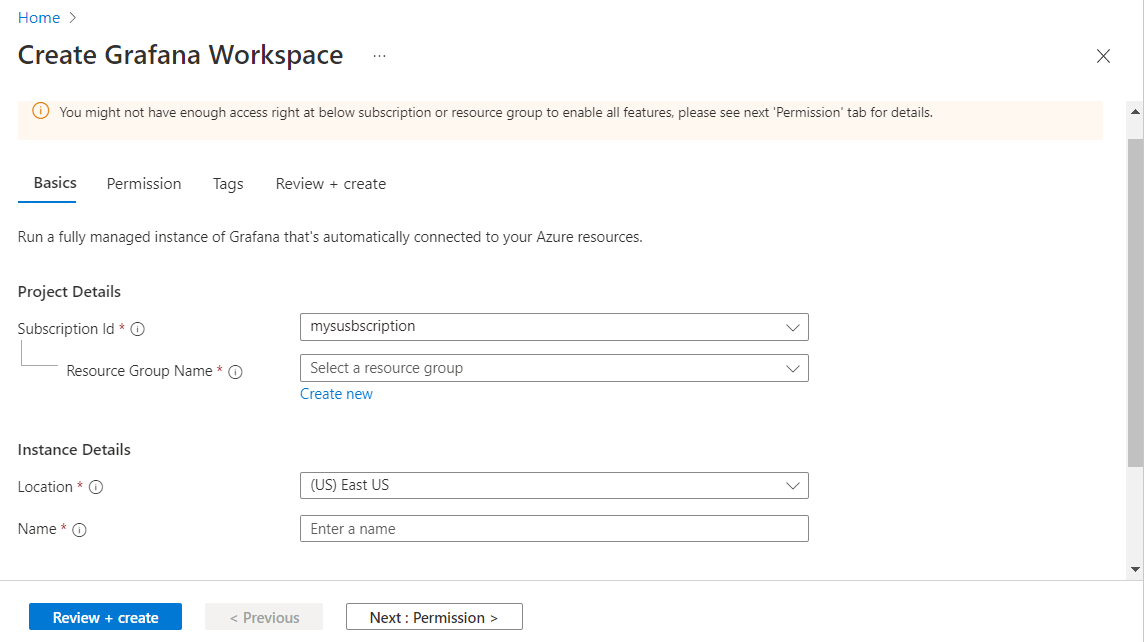

Pemberitahuan kanan akses ditampilkan saat membuat ruang kerja

Saat membuat instans Grafana Terkelola dari portal Azure, pengguna mendapatkan pemberitahuan di tab Dasar: Anda mungkin tidak memiliki cukup akses tepat di bawah langganan atau grup sumber daya untuk mengaktifkan semua fitur, silakan lihat tab 'Izin' berikutnya untuk detailnya.

Di tab Izin , pemberitahuan lain ditampilkan: Anda harus menjadi langganan 'Pemilik' atau 'Administrator Akses Pengguna' untuk menggunakan fitur ini. Kontrol penetapan peran dinonaktifkan.

Pemberitahuan ini dipicu karena pengguna bukan Administrator atau Pemilik langganan dan konsekuensi berikut akan terjadi saat pengguna membuat ruang kerja:

- Pengguna tidak akan mendapatkan peran "Admin Grafana" untuk instans Grafana baru

- Identitas terkelola yang ditetapkan sistem dari instans Grafana ini tidak akan mendapatkan peran Pembaca Pemantauan.

Solusi 1: lanjutkan dan dapatkan bantuan admin

Lanjutkan dengan pembuatan ruang kerja Grafana Terkelola. Anda harus tahu bahwa Anda tidak akan dapat menggunakan instans Grafana Terkelola hingga admin langganan menetapkan peran Grafana Admin, Grafana Editor, atau Penampil Grafana.

Solusi 2: pilih langganan lain

Pengguna dapat memilih langganan lain di tab Dasar . Mereka harus menjadi admin atau pemilik. Banner akan menghilang.

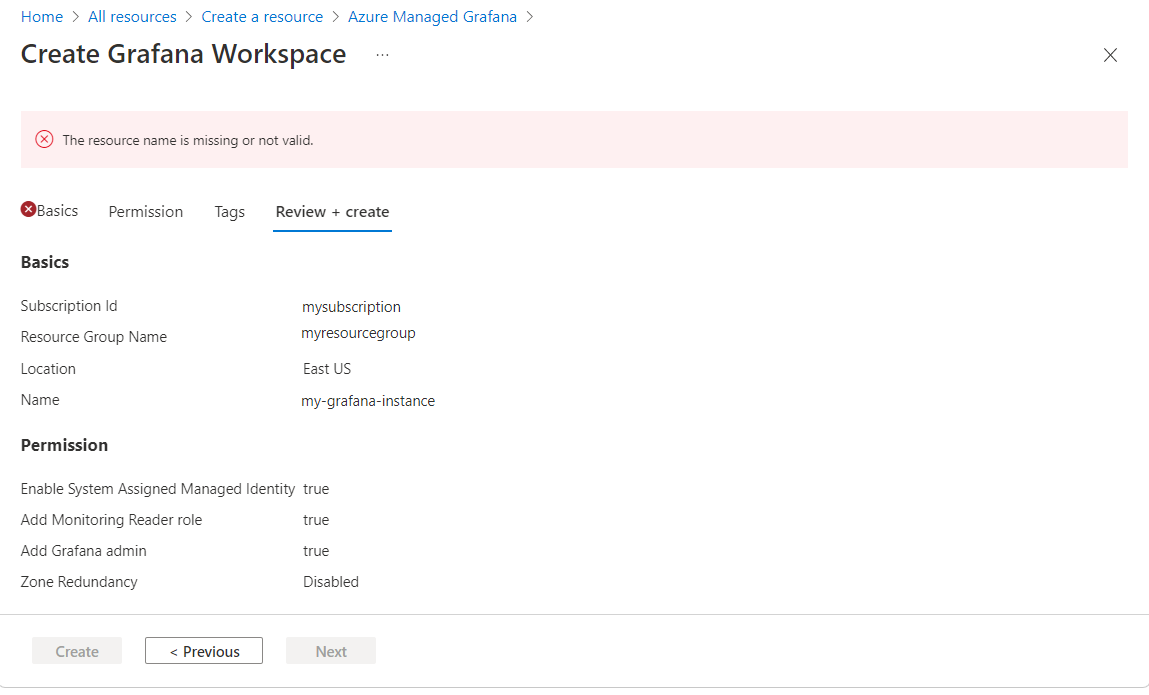

Pembuatan instans Azure Managed Grafana gagal

Kesalahan ditampilkan saat pengguna membuat instans Grafana Terkelola dari portal Azure.

Solusi 1: edit nama instans

Jika Anda mendapatkan kesalahan saat mengisi formulir untuk membuat instans Grafana Terkelola, Anda mungkin telah memberikan nama yang tidak valid ke instans Grafana Anda.

Masukkan nama yang:

- Unik di seluruh wilayah Azure. Ini belum dapat digunakan oleh pengguna lain.

- Panjangnya 23 karakter atau lebih kecil

- Dimulai dengan huruf. Sisanya hanya dapat berupa karakter alfanumerik atau tanda hubung, dan nama harus diakhir dengan karakter alfanumerik.

Solusi 2: tinjau kesalahan penyebaran

Tinjau detail penyebaran Grafana Terkelola dan baca pesan status.

Lakukan tindakan berikut, tergantung pada pesan kesalahan:

Pesan status menyatakan bahwa wilayah tidak didukung dan menyediakan daftar wilayah Azure yang didukung. Coba sebarkan instans Grafana Terkelola baru lagi. Saat mencoba membuat instans Grafana Terkelola untuk pertama kalinya, portal Azure menyarankan wilayah Azure yang tidak tersedia. Wilayah ini tidak akan ditampilkan pada percobaan kedua Anda.

Pesan status menyatakan bahwa pembaruan penetapan peran tidak diizinkan. Pengguna bukan pemilik langganan. Jika penyebaran sumber daya berhasil dan penetapan peran gagal, minta seseorang dengan kontrol akses Pemilik atau Administrator atas langganan Anda untuk:

- Tetapkan peran Pembaca pemantauan di tingkat langganan ke identitas terkelola instans Grafana Terkelola

- Menetapkan peran Admin Grafana untuk instans Grafana Terkelola baru ini

Jika pesan status menyebutkan konflik, maka seseorang mungkin telah membuat instans lain dengan nama yang sama pada saat yang sama, atau pemeriksaan nama gagal sebelumnya, yang menyebabkan konflik di kemudian hari. Hapus instans ini dan buat instans lain dengan nama yang berbeda.

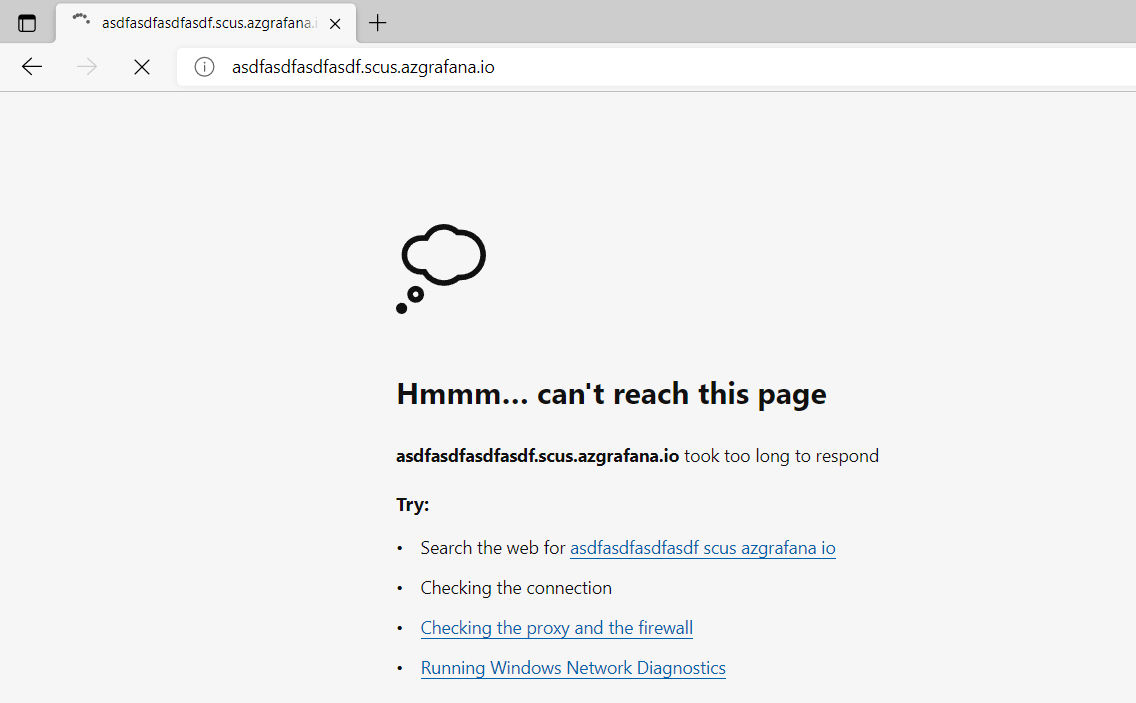

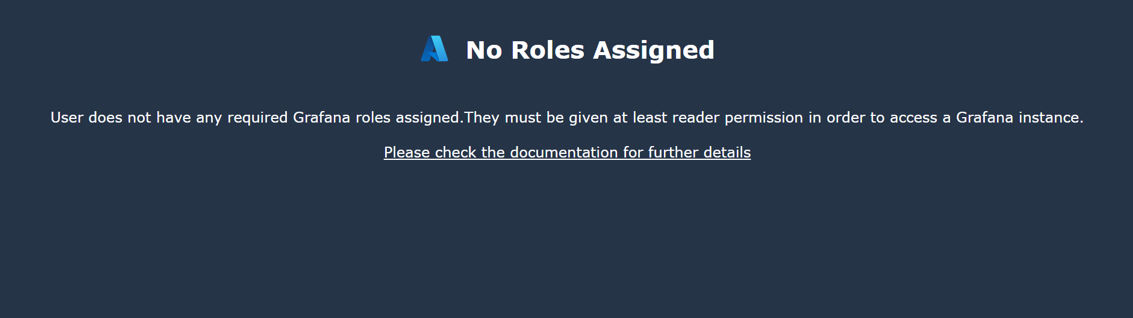

Pengguna tidak dapat mengakses instans Managed Grafana mereka

Pengguna telah berhasil membuat instans Azure Managed Grafana tetapi tidak dapat mengakses instans Grafana Terkelola mereka, saat masuk ke URL titik akhir.

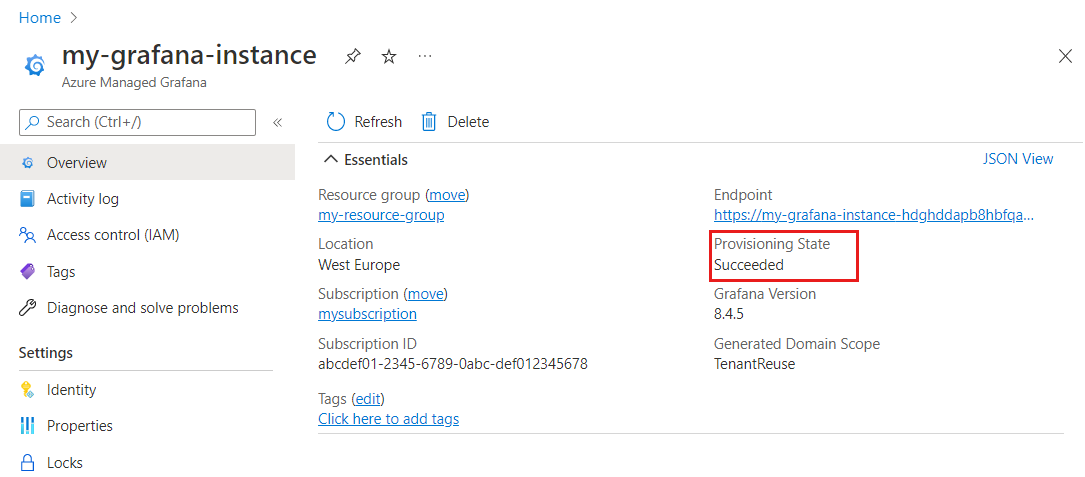

Solusi 1: periksa status provisi

Jika Anda mendapatkan halaman dengan pesan kesalahan seperti "tidak dapat menjangkau halaman ini", yang menyatakan bahwa halaman terlalu lama untuk merespons, ikuti proses di bawah ini:

Di platform Azure, buka instans Anda dan buka halaman Gambaran Umum . Pastikan bahwa Status Provisi Berhasil dan semua bidang lain di bagian Esensial diisi. Jika semuanya tampak baik, lanjutkan untuk mengikuti proses di bawah ini. Jika tidak, hapus dan buat ulang instans.

Jika Anda melihat beberapa pengalihan browser dan kemudian mendarat di halaman kesalahan browser generik seperti yang ditunjukkan di atas, itu berarti ada kegagalan di backend.

Jika Anda memiliki firewall yang memblokir lalu lintas keluar, izinkan akses ke instans Anda, ke URL Anda yang berakhiran grafana.azure.com, dan ID Microsoft Entra.

Solusi 2: memperbaiki masalah peran akses

Jika Anda mendapatkan halaman kesalahan yang menyatakan "Tidak Ada Peran yang Ditetapkan":

Masalah ini dapat terjadi jika:

Anda tidak memiliki izin untuk menambahkan peran Admin Grafana untuk diri Anda sendiri. Lihat Pemberitahuan hak akses ditampilkan saat membuat ruang kerja untuk informasi selengkapnya.

Anda menggunakan CLI, templat ARM, atau cara lain lainnya untuk membuat ruang kerja yang bukan portal Azure. Hanya portal Azure yang akan secara otomatis menambahkan Anda sebagai Admin Grafana. Dalam semua kasus lain, Anda harus memberi diri Anda peran Admin Grafana secara manual.

- Di ruang kerja Grafana Anda, pilih Kontrol akses (IAM) > Tambahkan penetapan peran untuk menambahkan penetapan peran ini. Anda harus memiliki peran akses Administrator atau Pemilik untuk langganan atau sumber daya Grafana Terkelola untuk membuat penetapan peran ini. Minta administrator Anda untuk membantu Anda jika Anda tidak memiliki akses yang memadai.

- Akun Anda adalah akun asing: instans Grafana tidak terdaftar di penyewa rumah Anda.

- Jika Anda baru saja mengatasi masalah ini dan telah diberi peran Grafana yang memadai, Anda mungkin perlu menunggu beberapa waktu sebelum cookie kedaluwarsa dan disegarkan. Proses ini biasanya memakan waktu 5 menit. Jika ragu, hapus semua cookie atau mulai sesi browser privat untuk memaksa cookie baru baru dengan informasi peran baru.

Pengguna yang berwenang tidak muncul di konfigurasi Pengguna Grafana

Setelah Anda menambahkan pengguna ke peran RBAC bawaan Managed Grafana, seperti Grafana Viewer, Anda tidak melihat pengguna tersebut tercantum di halaman UI Konfigurasi Grafana segera. Perilaku ini dirancang. Peran RBAC Grafana terkelola disimpan dalam ID Microsoft Entra. Untuk alasan performa, Managed Grafana tidak secara otomatis menyinkronkan pengguna yang ditetapkan ke peran bawaan ke setiap instans. Tidak ada pemberitahuan untuk perubahan dalam penugasan RBAC. Mengkueri MICROSOFT Entra ID secara berkala untuk mendapatkan tugas saat ini menambahkan banyak beban tambahan ke layanan Microsoft Entra.

Tidak ada "perbaikan" untuk ini dengan sendirinya. Setelah pengguna masuk ke instans Grafana Anda, pengguna muncul di tab Pengguna di bawah Konfigurasi Grafana. Anda dapat melihat peran terkait yang telah ditetapkan pengguna.

Panel dasbor Azure Managed Grafana tidak menampilkan data apa pun

Satu atau beberapa panel dasbor Grafana Terkelola tidak menunjukkan data.

Solusi: tinjau pengaturan dasbor Anda

Konteks: Dasbor Grafana disiapkan untuk mengambil data baru secara berkala. Jika dasbor di-refresh terlalu sering agar kueri yang mendasar dimuat, panel akan macet tanpa dapat memuat dan menampilkan data.

- Periksa seberapa sering dasbor dikonfigurasi untuk me-refresh data.

- Di dasbor Anda, buka Pengaturan dasbor.

- Di pengaturan umum, turunkan Laju refresh otomatis dasbor menjadi tidak lebih cepat daripada waktu yang diperlukan kueri untuk memuat.

- Saat kueri membutuhkan waktu terlalu lama untuk mengambil data. Grafana akan otomatis memutuskan panggilan dependensi tertentu yang memakan waktu lebih lama dari, misalnya, 30 detik. Pastikan bahwa tidak ada perlambatan yang tidak biasa di kueri.

Masalah umum dengan sumber data

Pengguna tidak dapat tersambung ke sumber data, atau sumber data tidak dapat mengambil data.

Solusi: tinjau pengaturan jaringan dan alamat IP

Untuk memecahkan masalah ini:

- Periksa pengaturan jaringan server sumber data. Seharusnya tidak ada firewall yang memblokir akses Grafana.

- Periksa apakah sumber data tidak mencoba menyambungkan ke alamat IP privat. Azure Managed Grafana saat ini tidak mendukung koneksi ke jaringan privat.

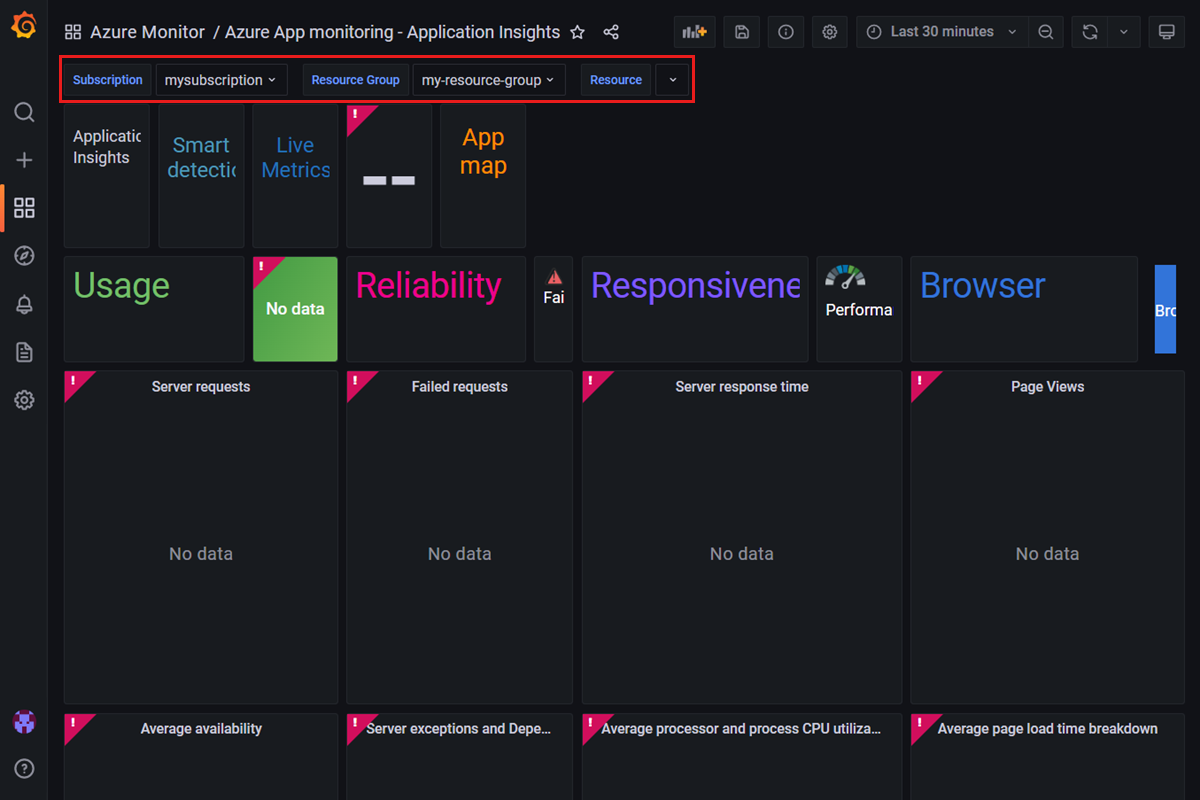

Azure Monitor tidak dapat mengambil data

Setiap instans Grafana telah dikonfigurasi sebelumnya dengan sumber data Azure Monitor. Saat mencoba menggunakan dasbor yang telah disediakan sebelumnya, pengguna menemukan bahwa sumber data Azure Monitor tidak dapat mengambil data.

Solusi: tinjau pengaturan Data Azure Monitor Anda

Temukan dasbor yang telah disediakan sebelumnya dengan membuka titik akhir Grafana Terkelola Anda dan memilih Telusuri Dasbor>. Kemudian pilih dasbor, misalnya pemantauan Azure Monitor>Azure App - Application Insights.

Pastikan menu dropdown di dekat bagian atas diisi dengan langganan, grup sumber daya, dan nama sumber daya. Dalam contoh cuplikan layar di bawah ini, dropdown Sumber Daya diatur ke null. Dalam hal ini, pilih nama sumber daya. Anda mungkin perlu memilih grup sumber daya lain yang berisi jenis sumber daya yang dirancang untuk dasbor. Dalam contoh ini, Anda perlu memilih grup sumber daya yang memiliki sumber daya Application Insights.

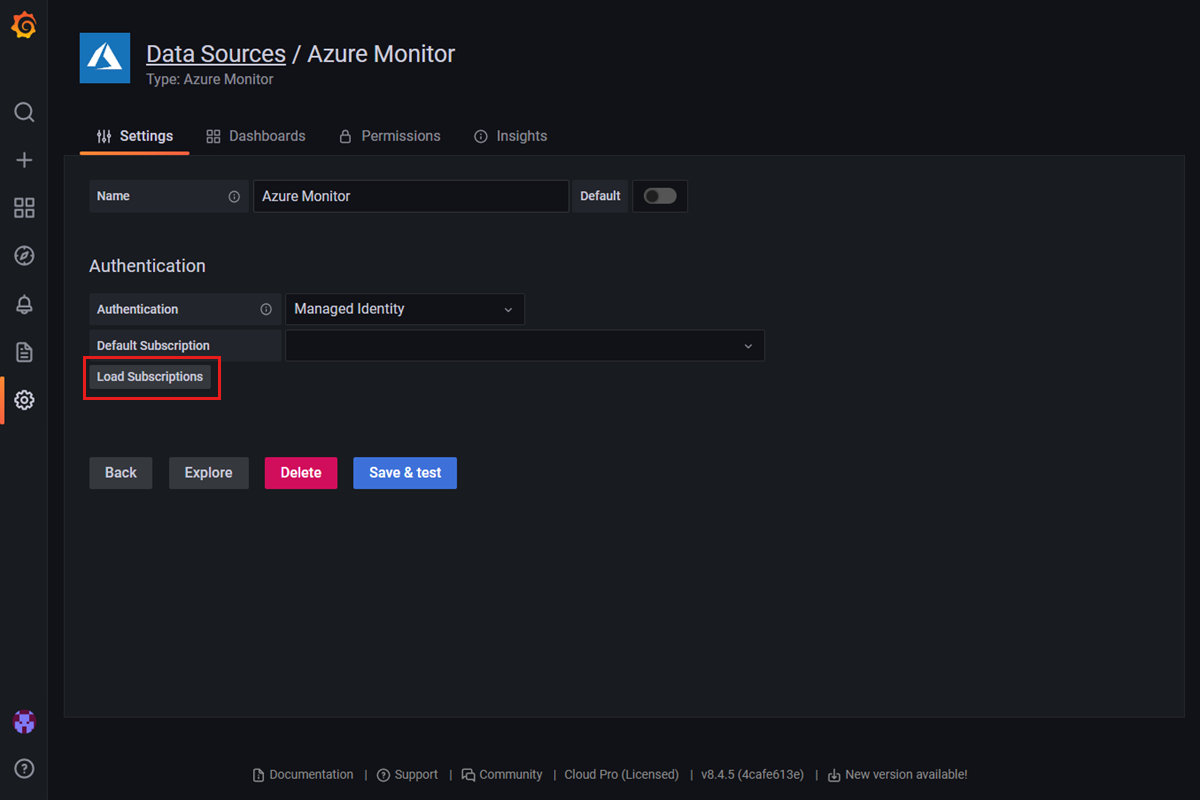

Buka halaman penyetelan sumber data Azure Monitor

- Di titik akhir Grafana Terkelola Anda, pilih Konfigurasi di menu sebelah kiri dan pilih Sumber Data.

- Pilih Azure Monitor

Jika sumber data menggunakan Identitas Terkelola, maka:

Pilih tombol Muat Langganan untuk melakukan pengujian cepat. Jika Langganan Default diisi dengan langganan Anda, Grafana Terkelola dapat mengakses Azure Monitor dalam langganan ini. Jika tidak, maka ada masalah izin.

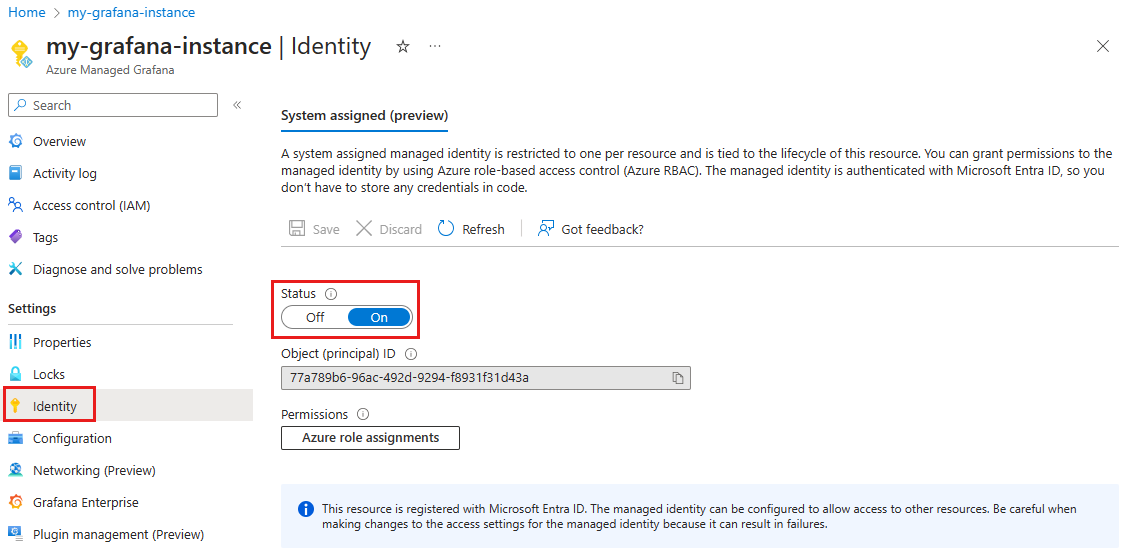

Periksa apakah opsi identitas terkelola yang ditetapkan sistem diaktifkan di portal Azure. Jika tidak, aktifkan secara manual:

- Buka instans Grafana Terkelola Anda di portal Azure.

- Di menu sebelah kiri, di bawah Pengaturan, pilih Identitas.

- Pilih Status: Aktif dan pilih Simpan

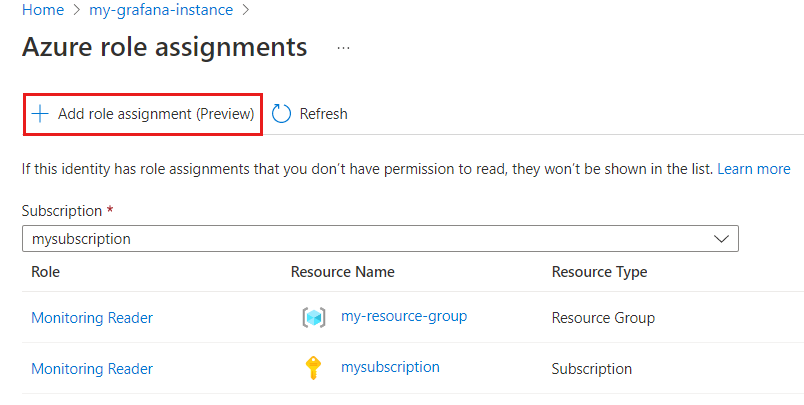

Periksa apakah identitas terkelola memiliki peran Pembaca Pemantauan yang ditetapkan ke instans Grafana Terkelola. Jika tidak, tambahkan secara manual dari portal Azure:

- Buka instans Grafana Terkelola Anda di portal Azure.

- Di menu sebelah kiri, di bawah Pengaturan, pilih Identitas.

- Pilih penetapan peran Azure.

- Harus ada peran Pembaca Pemantauan yang ditampilkan, ditetapkan ke instans Grafana Terkelola Anda. Jika tidak, pilih Tambahkan penetapan peran dan tambahkan peran Pembaca Pemantauan.

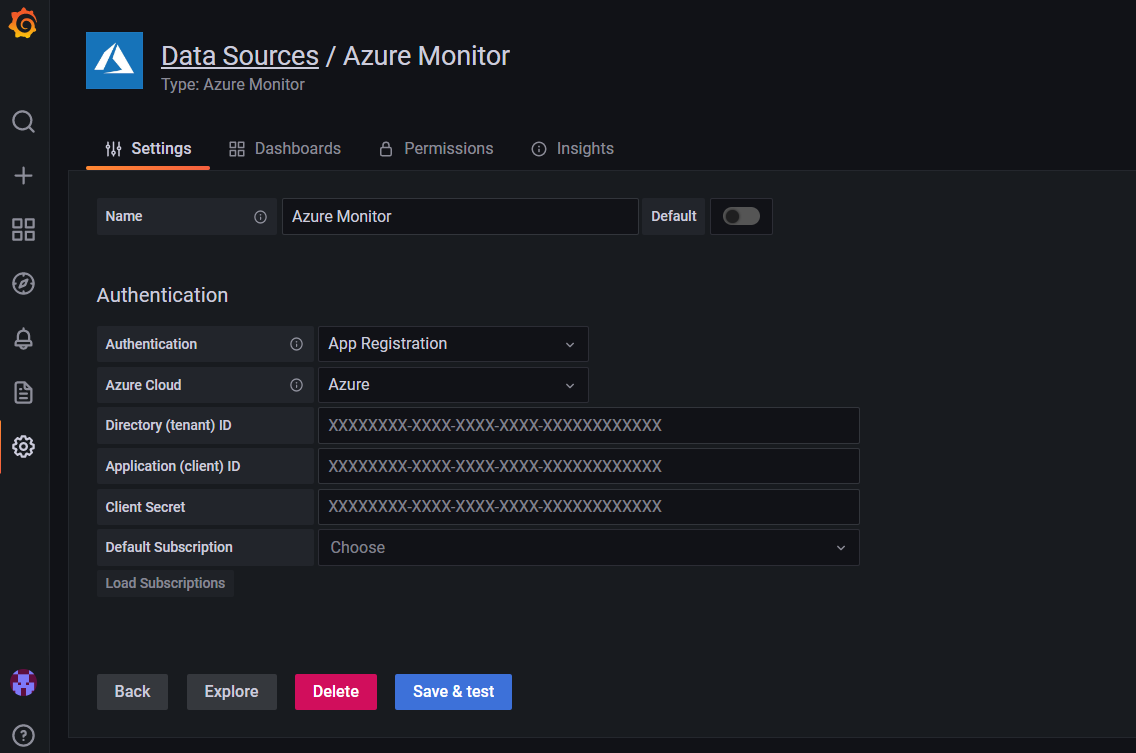

Jika sumber data menggunakan autentikasi Pendaftaran Aplikasi:

Di titik akhir Grafana Anda, buka Sumber Data Konfigurasi > Azure Monitor dan periksa apakah informasi untuk ID Direktori (penyewa) dan ID Aplikasi (klien>) sudah benar.

Periksa apakah perwakilan layanan memiliki peran Pembaca Pemantauan yang ditetapkan ke instans Grafana Terkelola. Jika tidak, tambahkan secara manual dari portal Azure.

Jika diperlukan, terapkan kembali Rahasia Klien

Azure Data Explorer tidak dapat mengambil data

Sumber data Azure Data Explorer tidak dapat mengambil data.

Solusi: tinjau pengaturan Azure Data Explorer Anda

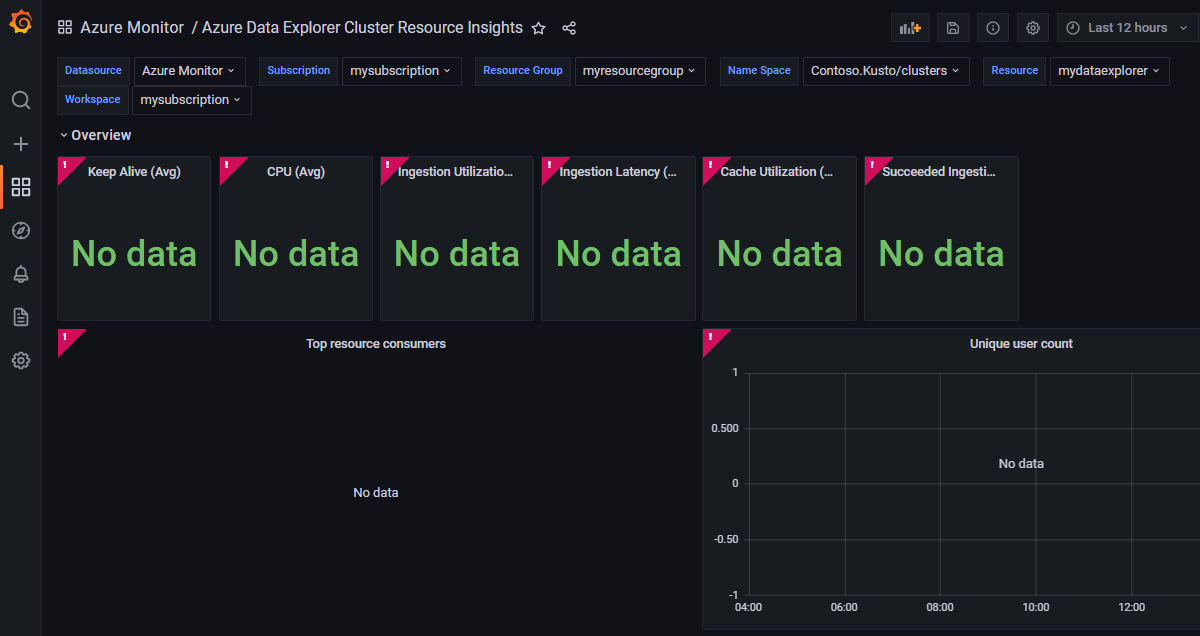

Temukan dasbor yang telah disediakan sebelumnya dengan membuka titik akhir Grafana Terkelola Anda dan memilih Telusuri Dasbor>. Kemudian pilih dasbor, misalnya Azure Monitor>Azure Data Explorer Cluster Resource Insights.

Pastikan menu dropdown di dekat bagian atas diisi dengan sumber data, langganan, grup sumber daya, ruang nama, sumber daya, dan nama ruang kerja. Dalam contoh cuplikan layar di bawah ini, kami memilih grup sumber daya yang tidak berisi kluster Data Explorer apa pun. Dalam hal ini, pilih grup sumber daya lain yang berisi kluster Data Explorer.

Periksa sumber data Azure Data Explorer dan lihat cara autentikasi disiapkan. Saat ini Anda hanya dapat menyiapkan autentikasi untuk Azure Data Explorer melalui ID Microsoft Entra.

Di titik akhir Grafana Anda, buka Sumber > Data Konfigurasi > Azure Data Explorer

Periksa apakah informasi yang tercantum untuk cloud Azure, URL Kluster, ID Direktori (penyewa), ID Aplikasi (klien), dan Rahasia klien sudah benar. Jika diperlukan, buat kunci baru untuk ditambahkan sebagai rahasia klien.

Di bagian atas halaman, Anda dapat menemukan instruksi yang memandu Anda melalui proses untuk memberikan izin yang diperlukan ke aplikasi Microsoft Entra ini untuk membaca database Azure Data Explorer.

Pastikan instans Azure Data Explorer Anda tidak memiliki firewall yang memblokir akses ke Grafana Terkelola. Database Azure Data Explorer perlu diekspos ke internet publik.

Impor dasbor gagal

Pengguna mendapatkan kesalahan saat mengimpor dasbor dari galeri atau file JSON. Pesan kesalahan muncul: Dasbor telah diubah oleh orang lain.

Solusi: edit nama dasbor atau UID

Sebagian besar waktu kesalahan ini terjadi karena pengguna mencoba mengimpor dasbor yang memiliki nama atau pengidentifikasi unik (UID) yang sama dengan dasbor lain.

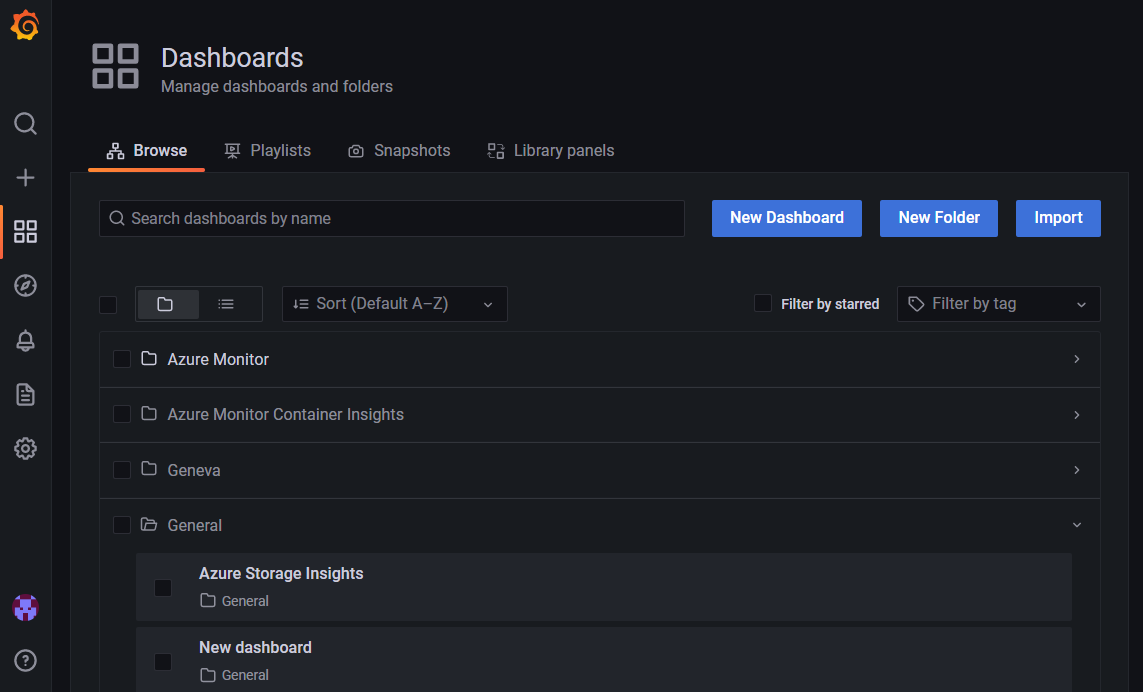

Untuk memeriksa apakah instans Grafana Terkelola Anda sudah memiliki dasbor dengan nama yang sama:

Di titik akhir Grafana Anda, pilih Dasbor dari menu navigasi di sebelah kiri lalu Telusuri.

Tinjau nama dasbor.

Ganti nama dasbor lama atau baru.

Anda juga dapat mengedit UID dasbor JSON sebelum mengimpornya dengan mengedit bidang bernama uid dalam file JSON.

Tidak ada perubahan setelah memperbarui penetapan peran identitas terkelola

Setelah menonaktifkan Identitas Terkelola yang Ditetapkan Sistem, sumber data yang telah dikonfigurasi dengan Identitas Terkelola masih dapat mengakses data dari layanan Azure.

Solusi: tunggu perubahan diterapkan

Sumber data yang dikonfigurasi dengan identitas terkelola mungkin masih dapat mengakses data dari layanan Azure hingga 24 jam. Saat penetapan peran diperbarui dalam identitas terkelola untuk Azure Managed Grafana, perubahan ini dapat memakan waktu hingga 24 jam agar efektif, karena keterbatasan identitas terkelola.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk