Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

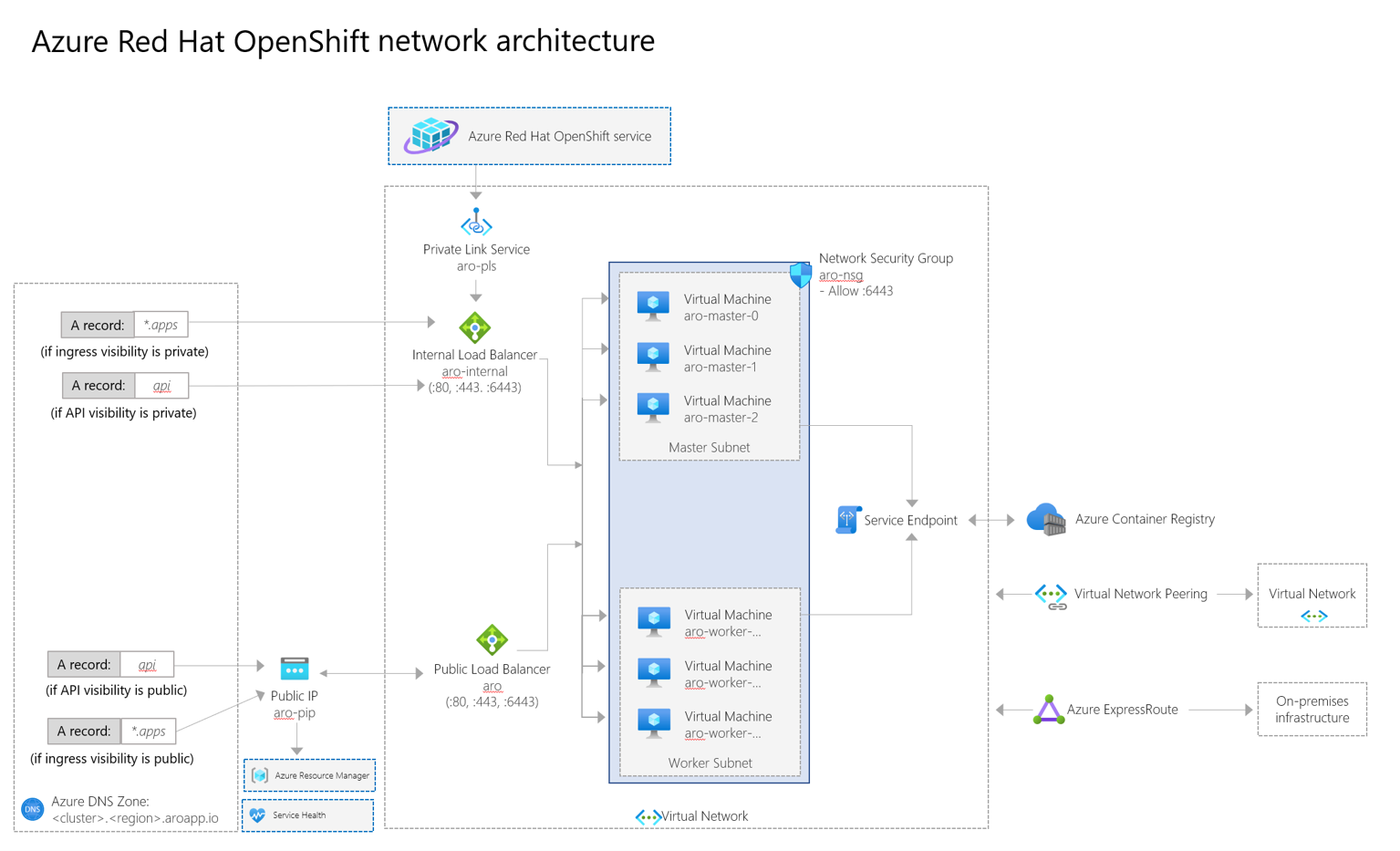

Panduan ini mencakup gambaran umum jaringan Azure Red Hat OpenShift pada kluster OpenShift 4, bersama dengan diagram dan daftar titik akhir penting. Untuk informasi selengkapnya tentang konsep jaringan OpenShift inti, lihat dokumentasi jaringan Azure Red Hat OpenShift 4.

Saat Anda menyebarkan Azure Red Hat OpenShift di OpenShift 4, seluruh kluster Anda terkandung dalam jaringan virtual. Dalam jaringan virtual ini, simpul sarana kontrol dan simpul pekerja Anda masing-masing tinggal di subnet mereka sendiri. Setiap subnet menggunakan penyeimbang muatan internal dan penyeimbang muatan publik.

Nota

Untuk informasi tentang perubahan terbaru, lihat Apa yang baru dengan Azure Red Hat OpenShift.

Komponen jaringan

Daftar berikut ini mencakup komponen jaringan penting dalam kluster Azure Red Hat OpenShift.

aro-pls

- Titik akhir Azure Private Link ini digunakan oleh teknisi keandalan situs Microsoft dan Red Hat untuk mengelola kluster.

aro-internal

- Titik akhir ini menyeimbangkan lalu lintas ke server API dan lalu lintas layanan internal. Simpul sarana kontrol dan simpul pekerja berada di kumpulan backend.

- Load balancer ini tidak dibuat secara default. Ini dibuat setelah Anda membuat layanan bertipe

LoadBalancerdengan anotasi yang sesuai. Misalnya:service.beta.kubernetes.io/azure-load-balancer-internal: "true".

Aro

- Titik akhir ini digunakan untuk setiap lalu lintas publik. Saat Anda membuat aplikasi dan rute, titik akhir ini adalah jalur untuk lalu lintas masuk.

- Titik akhir ini juga merutekan dan menyeimbangkan lalu lintas ke server API (jika API bersifat publik). Titik akhir ini menetapkan IP keluar publik sehingga sarana kontrol dapat mengakses Azure Resource Manager dan melaporkan kembali kesehatan kluster.

- Load balancer ini juga mencakup konektivitas Internet keluar dari pod apa pun yang berjalan di simpul pekerja melalui aturan keluar Azure Load Balancer.

- Aturan keluar saat ini tidak dapat dikonfigurasi. Aturan keluar mengalokasikan port TCP 1.024 untuk setiap simpul.

- DisableOutboundSnat tidak dikonfigurasi dalam aturan LB, sehingga pod bisa mendapatkan IP keluar ip publik apa pun yang dikonfigurasi dalam ALB ini.

- Sebagai konsekuensi dari dua poin sebelumnya, satu-satunya cara untuk menambahkan port SNAT sementara adalah dengan menambahkan layanan jenis LoadBalancer publik ke Azure Red Hat OpenShift.

aro-nsg

- Saat Anda mengekspos layanan, API membuat aturan dalam kelompok keamanan jaringan ini sehingga lalu lintas mengalir melalui dan mencapai sarana kontrol dan simpul melalui port 6443.

- Secara default kelompok keamanan jaringan ini mengizinkan semua lalu lintas keluar. Saat ini, lalu lintas keluar hanya dapat dibatasi untuk sarana kontrol Azure Red Hat OpenShift.

Azure Container Registry

- Registri kontainer disediakan dan digunakan oleh Microsoft secara internal. Ini baca-saja dan tidak dimaksudkan untuk digunakan oleh pengguna Azure Red Hat OpenShift.

- Registri ini menyediakan gambar platform host dan komponen kluster. Misalnya, memantau atau mencatat kontainer.

- Koneksi ke registri ini terjadi melalui titik akhir layanan (konektivitas internal antara layanan Azure).

- Secara default, registri internal ini tidak tersedia di luar kluster.

- Registri kontainer disediakan dan digunakan oleh Microsoft secara internal. Ini baca-saja dan tidak dimaksudkan untuk digunakan oleh pengguna Azure Red Hat OpenShift.

Private Link

- Private Link memungkinkan konektivitas jaringan dari bidang manajemen ke dalam kluster. Ini digunakan oleh teknisi keandalan situs Microsoft dan Red Hat untuk membantu mengelola kluster Anda.

Kebijakan jaringan

Masuk: Kebijakan jaringan masuk didukung sebagai bagian dari OpenShift SDN. Kebijakan jaringan ini difungsikan secara default, dan pemberlakuan dilakukan oleh pengguna. Meskipun kebijakan jaringan ingress sesuai dengan V1 NetworkPolicy, Jenis Egress dan IPBlock tidak didukung.

Egress: Kebijakan jaringan keluar didukung dengan menggunakan fitur egress firewall di OpenShift. Hanya ada satu kebijakan keluar per namespace/proyek. Kebijakan keluar tidak didukung pada namespace layanan "default" dan dievaluasi secara berurutan (pertama hingga terakhir).

Dasar-dasar jaringan di OpenShift

OpenShift Software Defined Networking (SDN) digunakan untuk mengonfigurasi jaringan overlay menggunakan Open vSwitch (OVS), penerapan OpenFlow berdasarkan spesifikasi Container Network Interface (CNI). SDN mendukung plugin yang berbeda. Kebijakan Jaringan adalah plugin yang digunakan di Azure Red Hat di OpenShift 4. SDN mengelola semua komunikasi jaringan, sehingga tidak ada rute tambahan yang diperlukan pada jaringan virtual Anda untuk mencapai komunikasi pod ke pod.

Jaringan untuk Azure Red Hat OpenShift

Fitur jaringan berikut ini khusus untuk Azure Red Hat OpenShift:

- Pengguna dapat membuat kluster Azure Red Hat OpenShift mereka di jaringan virtual yang ada atau membuat jaringan virtual baru saat membuat kluster mereka.

- CIDR Pod dan Service Network dapat dikonfigurasi.

- Node dan sarana kontrol berada di subnet yang berbeda.

- Simpul dan subnet jaringan virtual sarana kontrol harus minimum /27.

- Cidr Pod default adalah 10.128.0.0/14.

- CIDR Layanan default adalah 172.30.0.0/16.

- CIDR Jaringan Pod dan Layanan tidak boleh tumpang tindih dengan rentang alamat lain yang digunakan di jaringan Anda. Mereka tidak boleh berada dalam rentang alamat IP jaringan virtual kluster Anda.

- CIDR Pod harus berukuran minimum /18. (Jaringan pod adalah IP yang tidak dapat dialihkan, dan hanya digunakan di dalam OpenShift SDN.)

- Setiap simpul dialokasikan /23 subnet (512 IP) untuk Pod-nya. Nilai ini tidak dapat diubah.

- Anda tidak dapat melampirkan pod ke beberapa jaringan.

- Untuk kluster privat yang menggunakan plugin jaringan OVN-Kubernetes, dimungkinkan untuk mengonfigurasi IP keluar. Untuk informasi, lihat mengonfigurasi alamat IP keluar.

Pengaturan jaringan

Pengaturan jaringan berikut tersedia untuk kluster Azure Red Hat OpenShift 4:

-

Visibilitas API - Atur visibilitas API saat menjalankan perintah az aro create.

- Publik - API Server dapat diakses oleh jaringan eksternal.

- Privat - API Server diberikan IP privat dari subnet bidang kontrol, hanya dapat diakses menggunakan jaringan yang terkoneksi (jaringan virtual yang ter-peering dan subnet lain dalam kluster).

-

Visibilitas Masuk - Atur visibilitas API saat menjalankan perintah az aro create.

- Rute publik secara default mengarah ke Load Balancer Standar publik. (Default dapat diubah.)

- Rute privat secara default ke pengimbang muatan internal. (Default dapat diubah.)

Grup keamanan jaringan

Kelompok keamanan jaringan dibuat dalam grup sumber daya simpul, yang dikunci kepada pengguna. Kelompok keamanan jaringan ditetapkan langsung ke subnet, bukan pada NIC simpul. Kelompok keamanan jaringan tidak dapat diubah. Pengguna tidak memiliki izin untuk mengubahnya.

Dengan server API yang terlihat publik, Anda tidak dapat membuat grup keamanan jaringan dan menetapkannya ke NIC.

Penerusan domain

Azure Red Hat OpenShift menggunakan CoreDNS. Penerusan domain dapat dikonfigurasi. Anda tidak dapat membawa DNS Anda sendiri ke jaringan virtual Anda. Untuk informasi selengkapnya, lihat dokumentasi tentang menggunakan penerusan DNS.

Langkah selanjutnya

Untuk informasi selengkapnya tentang lalu lintas keluar dan apa yang didukung Azure Red Hat OpenShift untuk keluar, lihat dokumentasi kebijakan dukungan.