Mengonfigurasi autentikasi Microsoft Entra untuk kluster Azure Red Hat OpenShift 4 (Portal)

Jika Anda memilih untuk memasang dan menggunakan CLI secara lokal, tutorial ini mengharuskan Anda menjalankan Azure CLI versi 2.6.0 atau versi lebih baru. Jalankan az --version untuk menemukan versinya. Jika Anda perlu memasang atau meningkatkan, lihat Memasang Azure CLI.

Sebelum Anda mulai

Buat URL callback OAuth kluster dan catatlah. Pastikan untuk mengganti aro-rg dengan nama grup sumber daya dan aro-cluster dengan nama kluster Anda.

Catatan

Bagian AAD dalam URL callback OAuth harus cocok dengan nama penyedia identitas OAuth yang akan Anda siapkan nanti.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Membuat aplikasi Microsoft Entra untuk autentikasi

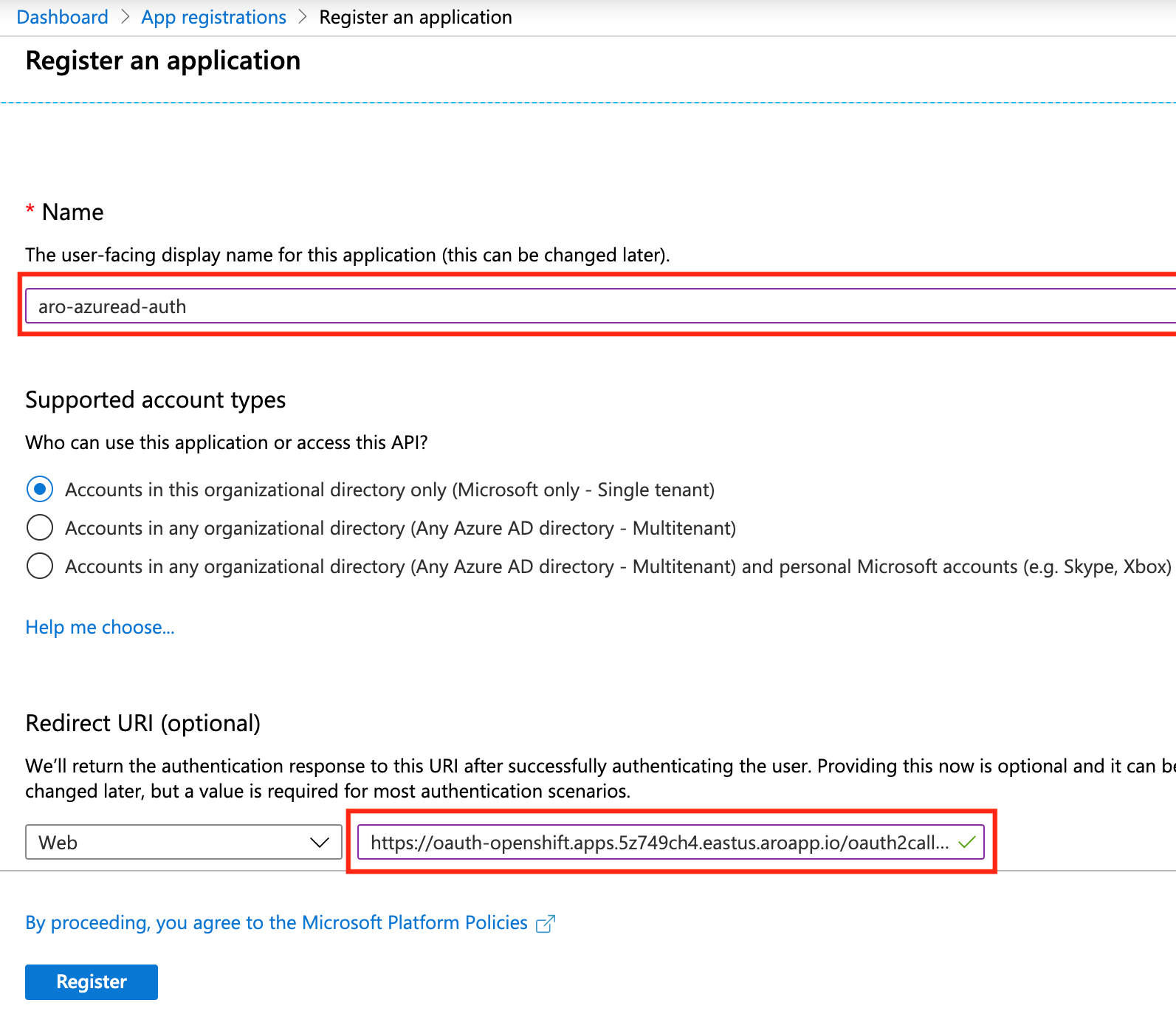

Masuk ke portal Microsoft Azure, dan navigasi ke Bilah pendaftaran aplikasi, lalu klik Pendaftaran baru untuk membuat aplikasi baru.

Berikan nama untuk aplikasi, misalnya aro-azuread-auth, dan isi URI Pengalihan menggunakan nilai URL panggilan balik OAuth yang Anda ambil sebelumnya.

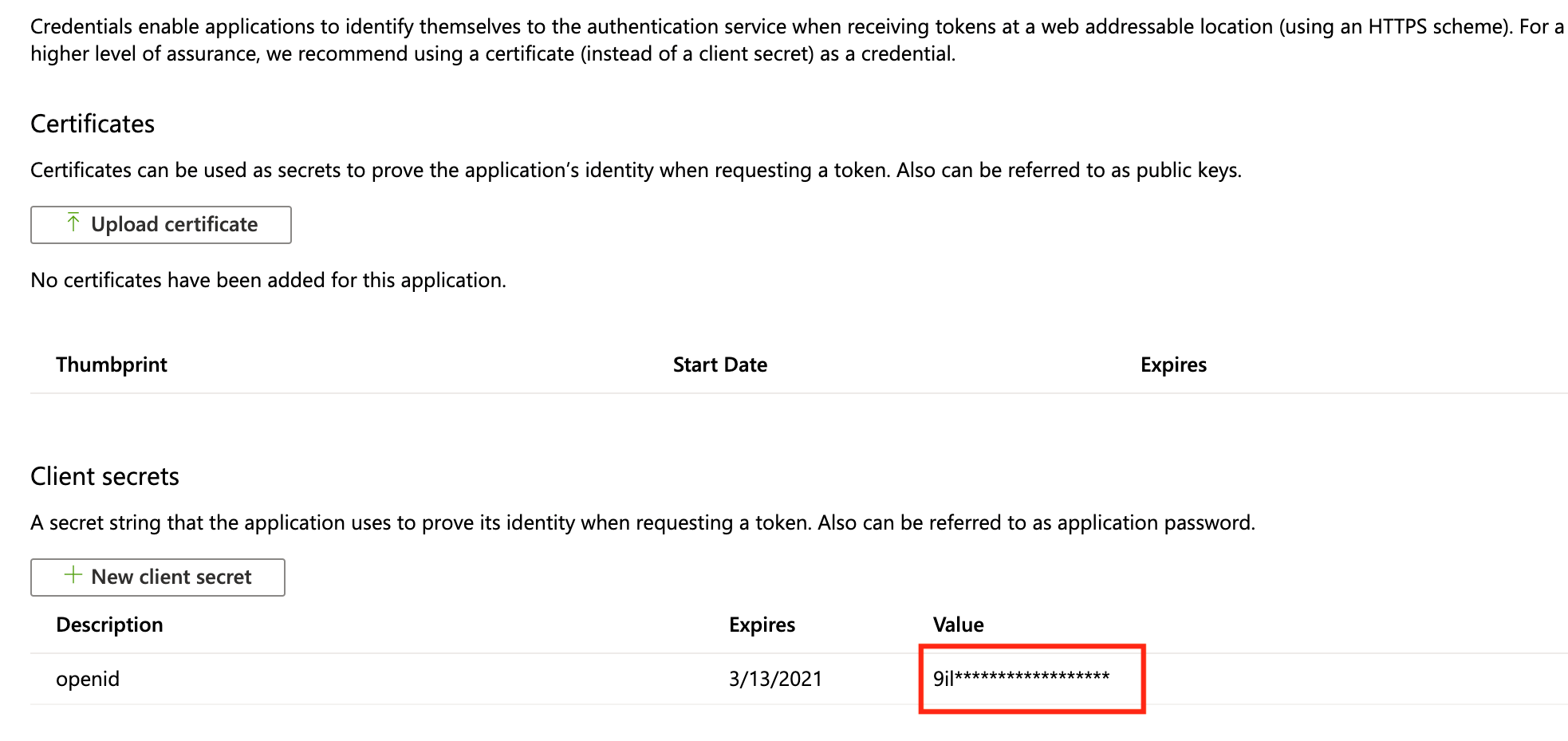

Navigasi ke Sertifikat & rahasia dan klik rahasia klien baru dan isi detailnya. Catat nilai kuncinya, karena Anda akan menggunakannya di tahap selanjutnya. Anda tidak akan dapat mengambilnya lagi.

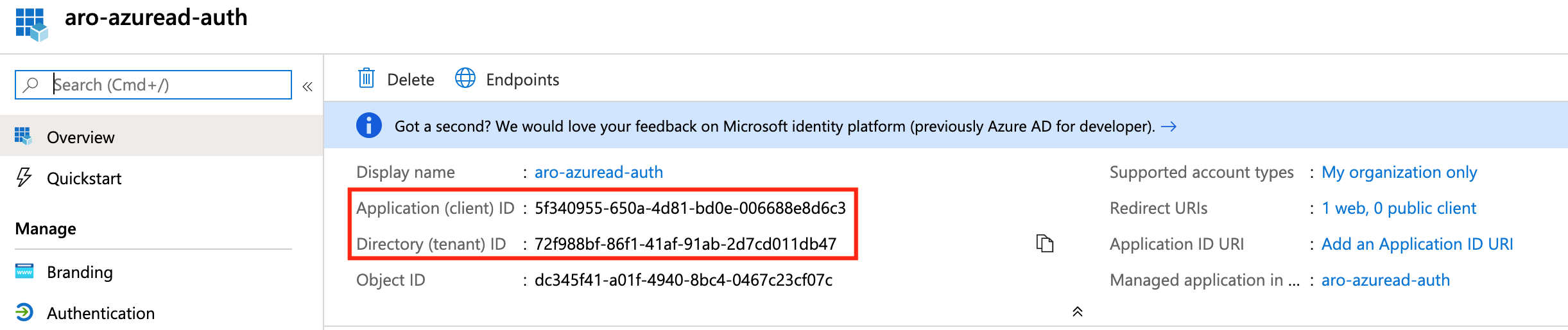

Navigasi ke Ringkasan dan catat ID Aplikasi (klien) dan ID Direktori (penyewa). Anda akan membutuhkannya di tahap selanjutnya.

Konfigurasikan klaim opsional

Pengembang aplikasi dapat menggunakan klaim opsional dalam aplikasi Microsoft Entra mereka untuk menentukan klaim mana yang mereka inginkan dalam token yang dikirim ke aplikasi mereka.

Anda dapat menggunakan klaim opsional untuk:

- Memilih klaim tambahan untuk disertakan dalam token aplikasi Anda.

- Ubah perilaku klaim tertentu yang dikembalikan ID Microsoft Entra dalam token.

- Menambahkan dan mengakses klaim kustom untuk aplikasi Anda.

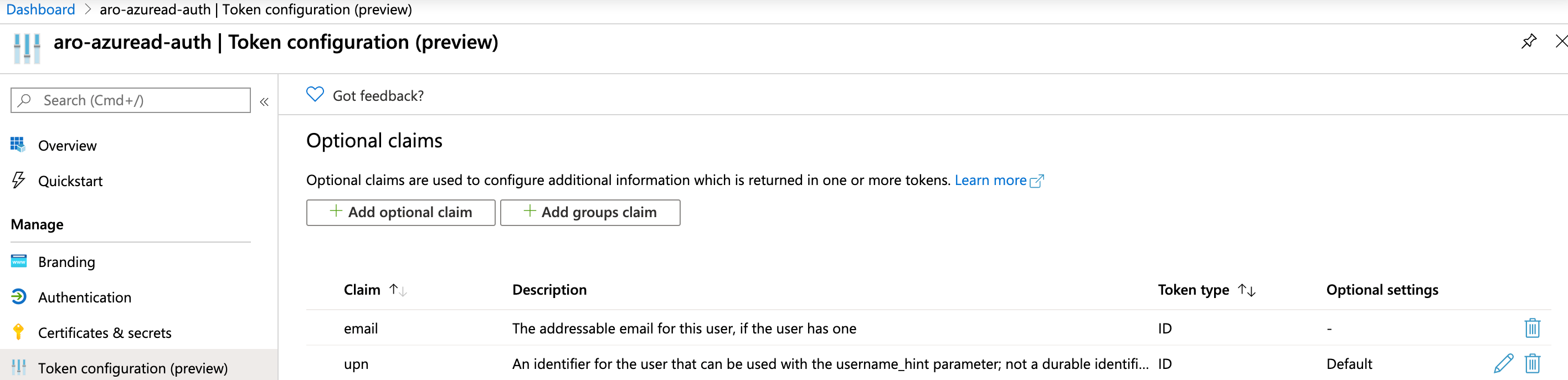

Kami akan mengonfigurasi OpenShift untuk menggunakan email klaim dan kembali ke upn untuk mengatur Nama Pengguna Pilihan dengan menambahkan upn sebagai bagian dari token ID yang dikembalikan oleh ID Microsoft Entra.

Buka Konfigurasi token dan klik Tambahkan klaim opsional. Pilih ID lalu periksa email dan klaim upn.

Tetapkan pengguna dan grup ke kluster (opsional)

Aplikasi yang terdaftar di penyewa Microsoft Entra adalah, secara default, tersedia untuk semua pengguna penyewa yang berhasil mengautentikasi. ID Microsoft Entra memungkinkan administrator dan pengembang penyewa membatasi aplikasi ke sekumpulan pengguna atau grup keamanan tertentu di penyewa.

Ikuti instruksi pada dokumentasi Microsoft Entra untuk menetapkan pengguna dan grup ke aplikasi.

Konfigurasi autentikasi OpenShift OpenID

Ambil info masuk kubeadmin. Jalankan perintah berikut untuk menemukan kata sandi untuk pengguna kubeadmin.

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

Contoh output berikut menunjukkan sandi akan berada di kubeadminPassword.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

Anda dapat menemukan URL konsol kluster dengan menjalankan perintah berikut, yang akan terlihat seperti https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

Luncurkan URL konsol di browser dan masuk menggunakan kredensial kubeadmin.

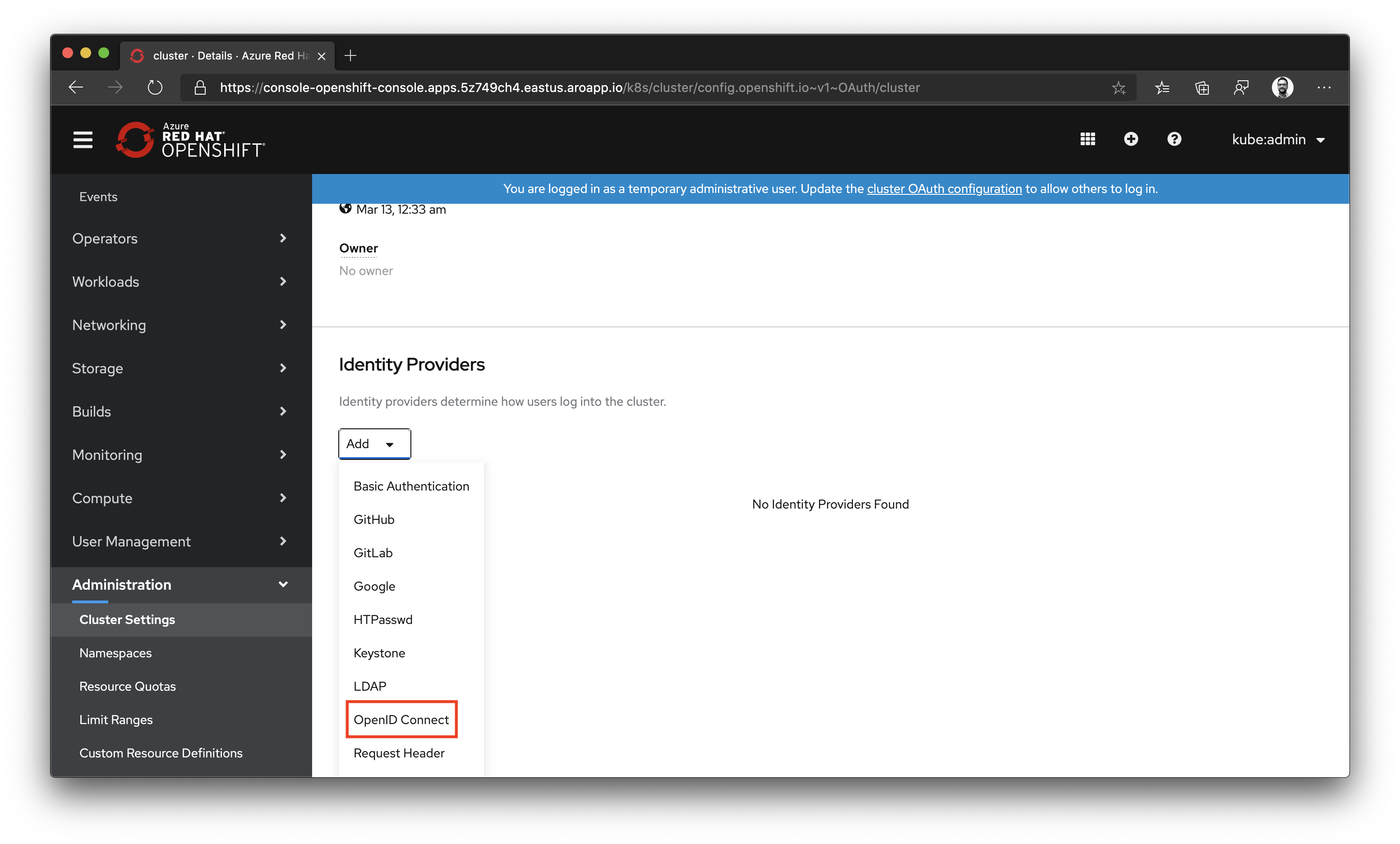

Navigasi ke Administrasi, klik kluster Pengaturan, lalu pilih tab Konfigurasi. Gulir untuk memilih OAuth.

Gulir ke bawah untuk memilih Tambahkan di bawah Penyedia Identitas dan pilih OpenID Connect.

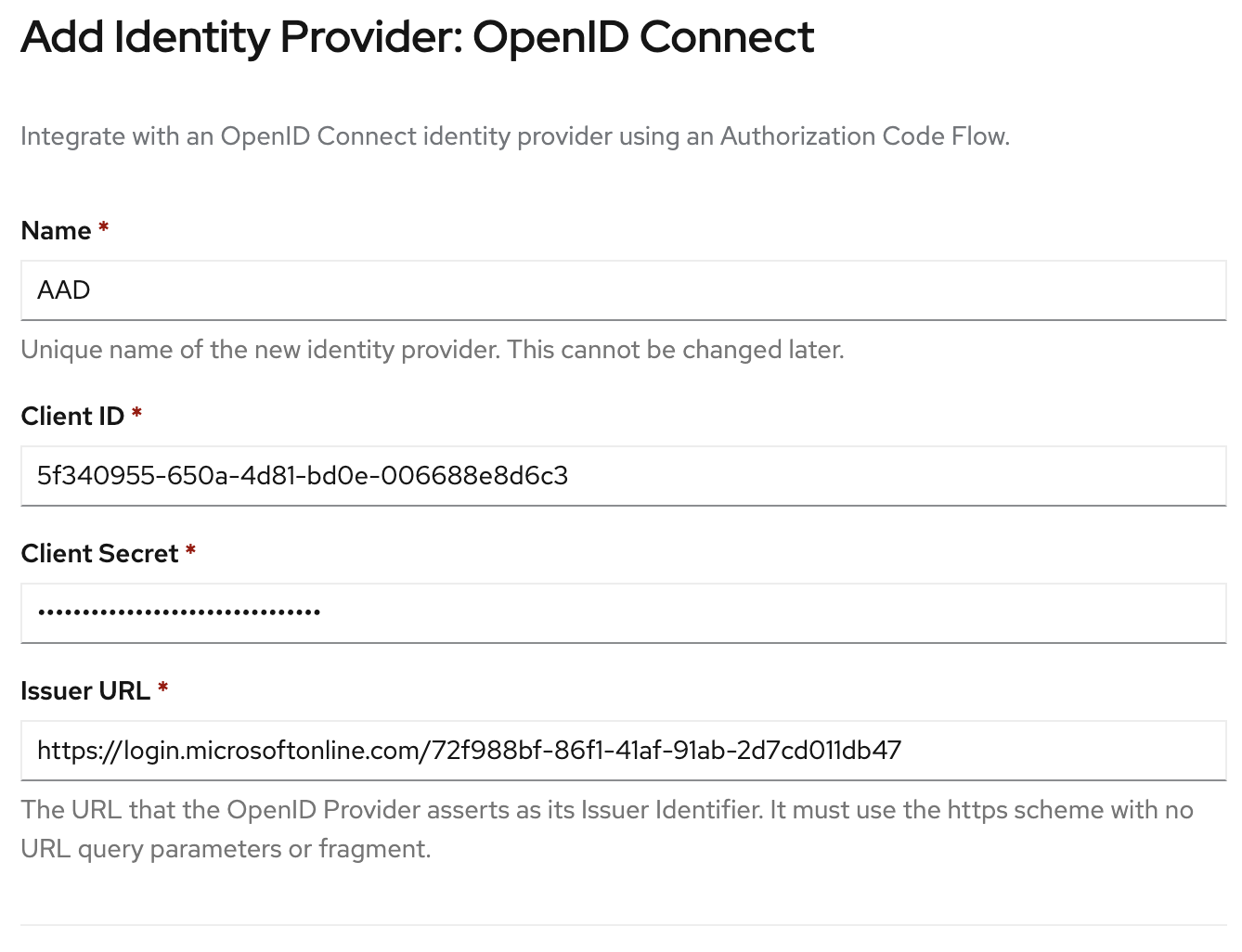

Isi nama sebagai ID Microsoft Entra, ID Klien sebagai ID Aplikasi dan Rahasia Klien. URL Penerbit diformat seperti: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Ganti tempat penampung dengan ID Penyewa yang Anda ambil sebelumnya.

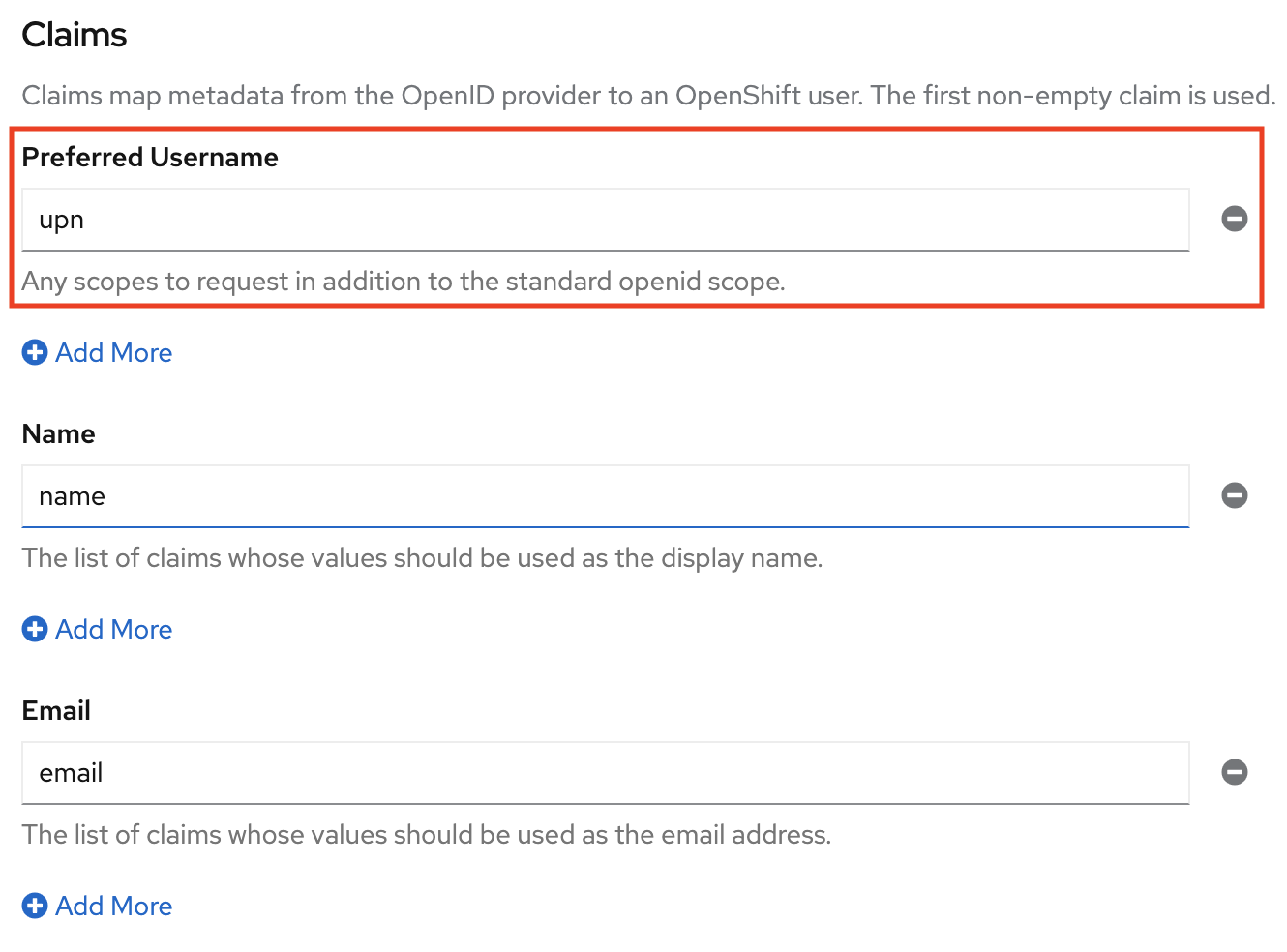

Gulir ke bawah ke bagian Klaim dan perbarui Nama Pengguna pilihan untuk menggunakan nilai dari klaim upn.

Verifikasi login melalui ID Microsoft Entra

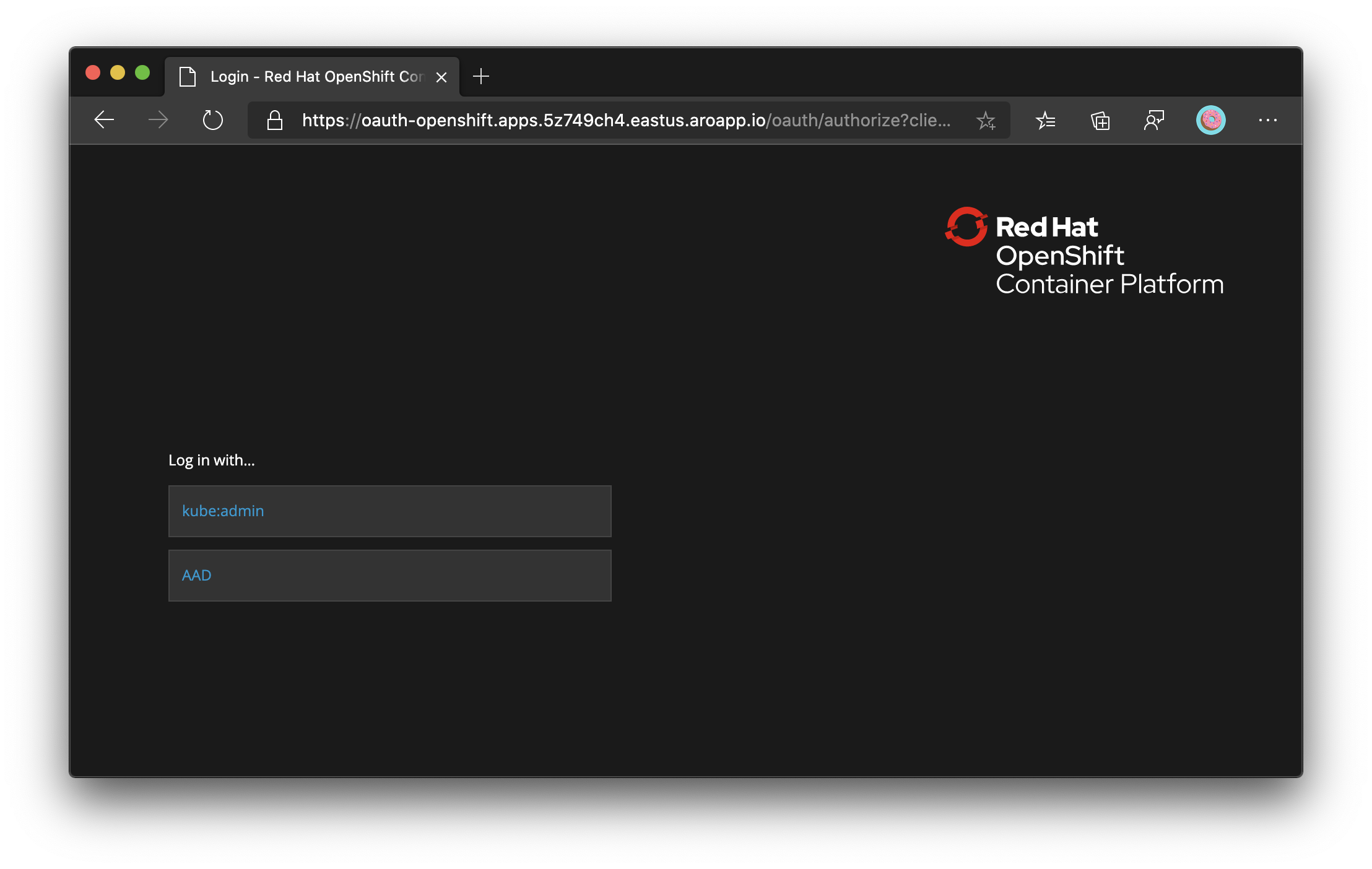

Jika Anda sekarang keluar dari OpenShift Web Console dan mencoba masuk lagi, Anda akan disajikan dengan opsi baru untuk masuk dengan ID Microsoft Entra. Anda mungkin perlu menunggu selama beberapa menit.

Catatan

Jika Anda mengalami kesalahan seperti "AADSTS50011: URI https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx pengalihan yang ditentukan dalam permintaan tidak cocok dengan URI pengalihan yang dikonfigurasi", Anda dapat mengikuti panduan pemecahan masalah login Azure AD (OIDC) gagal saat URI Pengalihan tidak diatur dengan benar untuk menyelesaikan masalah.