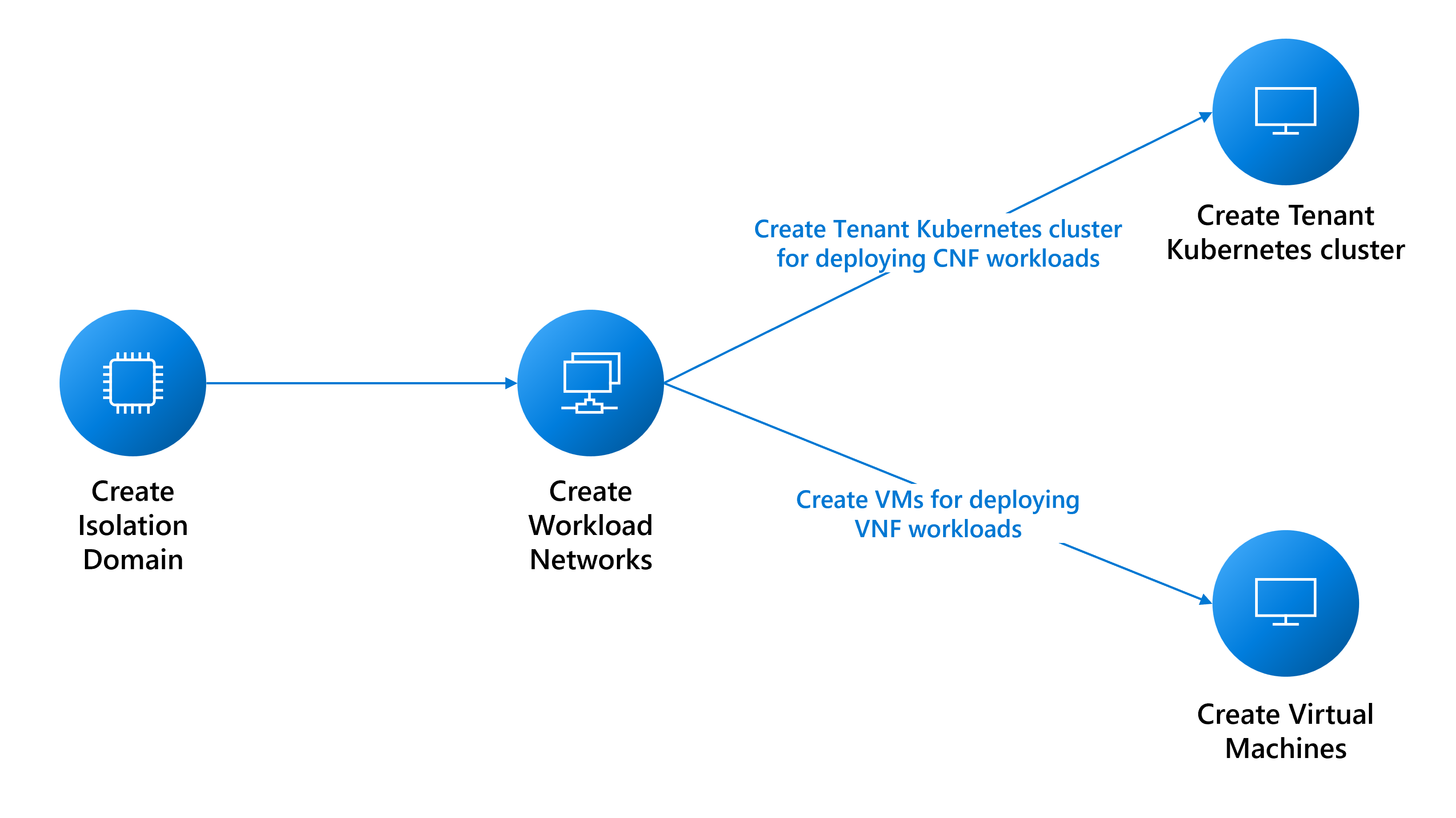

Prasyarat untuk menyebarkan beban kerja penyewa

Panduan ini menjelaskan prasyarat untuk membuat:

- Komputer virtual (VM) untuk beban kerja fungsi jaringan virtual (VNF).

- Penyebaran kluster Nexus Kubernetes untuk beban kerja fungsi jaringan cloud-native (CNF).

Prasyarat jaringan

Anda perlu membuat berbagai jaringan berdasarkan kebutuhan beban kerja Anda. Daftar pertimbangan berikut tidak lengkap. Konsultasikan dengan tim dukungan yang sesuai untuk mendapatkan bantuan.

- Tentukan jenis jaringan yang Anda butuhkan untuk mendukung beban kerja Anda:

- Jaringan lapisan 3 (L3) memerlukan penetapan VLAN dan subnet. Subnet harus cukup besar untuk mendukung penugasan IP ke masing-masing VM. Platform ini mencadangkan tiga alamat IP pertama yang dapat digunakan untuk penggunaan internal. Misalnya, untuk mendukung enam VM, CIDR minimum untuk subnet Anda adalah /28 (14 alamat yang dapat digunakan – 3 dipesan = 11 alamat tersedia).

- Jaringan lapisan 2 (L2) hanya memerlukan satu penugasan VLAN.

- Jaringan terpotong memerlukan penetapan beberapa VLAN.

- Tentukan berapa banyak jaringan dari setiap jenis yang Anda butuhkan.

- Tentukan ukuran MTU dari setiap jaringan Anda (maksimum adalah 9.000).

- Tentukan info peering BGP untuk setiap jaringan, dan apakah jaringan perlu berbicara satu sama lain. Anda harus mengelompokkan jaringan yang perlu berbicara satu sama lain ke domain isolasi L3 yang sama, karena setiap domain isolasi L3 dapat mendukung beberapa jaringan L3.

- Platform ini menyediakan proksi untuk memungkinkan VM Anda menjangkau titik akhir eksternal lainnya. Membuat

cloudservicesnetworkinstans mengharuskan titik akhir diproksi, jadi kumpulkan daftar titik akhir. Anda dapat mengubah daftar titik akhir setelah pembuatan jaringan.

Membuat domain isolasi

Domain isolasi memungkinkan komunikasi antara beban kerja yang dihosting di rak yang sama (komunikasi intra-rak) atau rak yang berbeda (komunikasi antar-rak). Anda dapat menemukan detail selengkapnya tentang membuat domain isolasi di sini.

Membuat jaringan untuk beban kerja penyewa

Bagian berikut ini menjelaskan cara membuat jaringan ini:

- Jaringan Lapisan 2

- Jaringan Lapisan 3

- Jaringan terpotong

Membuat jaringan L2

Buat jaringan L2, jika perlu, untuk beban kerja Anda. Anda dapat mengulangi instruksi untuk setiap jaringan L2 yang diperlukan.

Kumpulkan ID sumber daya domain isolasi L2 yang Anda buat untuk mengonfigurasi VLAN untuk jaringan ini.

az networkcloud l2network create --name "<YourL2NetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--l2-isolation-domain-id "<YourL2IsolationDomainId>"

Membuat jaringan L3

Buat jaringan L3, jika perlu, untuk beban kerja Anda. Ulangi instruksi untuk setiap jaringan L3 yang diperlukan.

Anda memerlukan:

- Nilai

resourceIDdomain isolasi L3 yang Anda buat untuk mengonfigurasi VLAN untuk jaringan ini. - Nilai

ipv4-connected-prefix, yang harus cocok dengani-pv4-connected-prefixnilai yang ada di domain isolasi L3. - Nilai

ipv6-connected-prefix, yang harus cocok dengani-pv6-connected-prefixnilai yang ada di domain isolasi L3. - Nilai

ip-allocation-type, yang dapat berupaIPv4,IPv6, atauDualStack(default). - Nilai

vlan, yang harus cocok dengan apa yang ada di domain isolasi L3.

az networkcloud l3network create --name "<YourL3NetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--ip-allocation-type "<YourNetworkIpAllocation>" \

--ipv4-connected-prefix "<YourNetworkIpv4Prefix>" \

--ipv6-connected-prefix "<YourNetworkIpv6Prefix>" \

--l3-isolation-domain-id "<YourL3IsolationDomainId>" \

--vlan <YourNetworkVlan>

Membuat jaringan terpotong

Buat jaringan terpotong, jika perlu, untuk VM Anda. Ulangi instruksi untuk setiap jaringan terpotong yang diperlukan.

resourceId Kumpulkan nilai domain isolasi L2 dan L3 yang Anda buat sebelumnya untuk mengonfigurasi VLAN untuk jaringan ini. Anda dapat menyertakan domain isolasi L2 dan L3 sebanyak yang diperlukan.

az networkcloud trunkednetwork create --name "<YourTrunkedNetworkName>" \

--resource-group "<YourResourceGroupName>" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId>" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--interface-name "<YourNetworkInterfaceName>" \

--isolation-domain-ids \

"<YourL3IsolationDomainId1>" \

"<YourL3IsolationDomainId2>" \

"<YourL2IsolationDomainId1>" \

"<YourL2IsolationDomainId2>" \

"<YourL3IsolationDomainId3>" \

--vlans <YourVlanList>

Membuat jaringan layanan cloud

Untuk membuat komputer virtual (VM) Operator Nexus atau kluster Operator Nexus Kubernetes, Anda harus memiliki jaringan layanan cloud. Tanpa jaringan ini, Anda tidak dapat membuat VM atau kluster.

Meskipun jaringan layanan cloud secara otomatis memungkinkan akses ke titik akhir platform penting, Anda perlu menambahkan orang lain, seperti docker.io, jika aplikasi Anda memerlukannya. Mengonfigurasi proksi jaringan layanan cloud adalah langkah penting dalam memastikan keberhasilan koneksi ke titik akhir yang Anda inginkan. Untuk mencapai hal ini, Anda dapat menambahkan titik akhir keluar ke jaringan layanan cloud selama pembuatan awal atau sebagai pembaruan, menggunakan --additional-egress-endpoints parameter . Meskipun kartubebas untuk titik akhir URL mungkin tampak nyaman, ini tidak disarankan karena alasan keamanan. Misalnya, jika Anda ingin mengonfigurasi proksi untuk memungkinkan penarikan gambar dari repositori apa pun yang dihosting docker.io, Anda dapat menentukan .docker.io sebagai titik akhir.

Titik akhir keluar harus mematuhi struktur nama domain dan spesifikasi nama host yang diuraikan dalam RFC 1034, RFC 1035, dan RFC 1123. Nama domain yang valid mencakup karakter alfanumerik, tanda hubung (bukan di awal atau akhir), dan dapat memiliki subdomain yang dipisahkan oleh titik. Titik akhir dapat berupa FQDN tunggal, atau subdomain (awalan domain dengan .). Berikut adalah beberapa contoh untuk menunjukkan konvensi penamaan yang sesuai untuk domain dan nama host.

contoso.com: Domain dasar, berfungsi sebagai domain tingkat kedua di bawah domain tingkat atas .com.sales.contoso.com: Subdomain contoso.com, berfungsi sebagai domain tingkat ketiga di bawah domain tingkat atas .com.web-server-1.contoso.com: Nama host untuk server web tertentu, menggunakan tanda hubung untuk memisahkan kata dan angka.api.v1.contoso.com: Menggabungkan dua subdomain (v1danapi) di atas domain dasar contoso.com..api.contoso.com: Kartubebas untuk subdomain apa pun di bawahapi.contoso.com, mencakup beberapa domain tingkat ketiga.

az networkcloud cloudservicesnetwork create --name "<YourCloudServicesNetworkName>" \

--resource-group "<YourResourceGroupName >" \

--subscription "<YourSubscription>" \

--extended-location name="<ClusterCustomLocationId >" type="CustomLocation" \

--location "<ClusterAzureRegion>" \

--additional-egress-endpoints "[{\"category\":\"<YourCategory >\",\"endpoints\":[{\"<domainName1 >\":\"< endpoint1 >\",\"port\":<portnumber1 >}]}]"

Setelah menyiapkan jaringan layanan cloud, Anda dapat menggunakannya untuk membuat VM atau kluster yang dapat terhubung ke titik akhir keluar yang telah Anda tentukan. Ingatlah bahwa proksi hanya berfungsi dengan HTTPS.

Catatan

Untuk memastikan bahwa gambar VNF dapat ditarik dengan benar, pastikan URL ACR berada dalam daftar keluar yang memungkinkan jaringan layanan cloud yang akan Anda gunakan dengan komputer virtual Operator Nexus Anda.

Selain itu, jika ACR Anda mengaktifkan titik akhir data khusus, Anda harus menambahkan semua titik akhir data baru ke daftar izin keluar. Untuk menemukan semua titik akhir yang mungkin untuk ACR Anda, ikuti instruksi di sini.

Gunakan proksi untuk menjangkau di luar komputer virtual

Setelah membuat operator Nexus VM atau operator Nexus Kubernetes dengan jaringan layanan cloud ini, Anda perlu mengatur variabel lingkungan yang sesuai dalam VM untuk menggunakan proksi penyewa dan untuk menjangkau luar komputer virtual. Proksi penyewa ini berguna jika Anda perlu mengakses sumber daya di luar komputer virtual, seperti mengelola paket atau menginstal perangkat lunak.

Untuk menggunakan proksi, Anda perlu mengatur variabel lingkungan berikut:

export HTTPS_PROXY=http://169.254.0.11:3128

export https_proxy=http://169.254.0.11:3128

Setelah mengatur variabel lingkungan proksi, komputer virtual Anda akan dapat mencapai titik akhir keluar yang dikonfigurasi.

Catatan

HTTP tidak didukung karena alasan keamanan saat menggunakan proksi untuk mengakses sumber daya di luar komputer virtual. Diperlukan untuk menggunakan HTTPS untuk komunikasi yang aman saat mengelola paket atau menginstal perangkat lunak pada operator Nexus VM atau operator nexus kubernetes kluster dengan jaringan layanan cloud ini.

Penting

Saat menggunakan proksi, penting juga untuk mengatur no_proxy variabel lingkungan dengan benar. Variabel ini dapat digunakan untuk menentukan domain atau alamat IP yang tidak boleh diakses melalui proksi. Jika tidak diatur dengan benar, hal ini dapat menyebabkan masalah saat mengakses layanan, seperti server API Kubernetes atau IP kluster. Pastikan untuk menyertakan alamat IP atau nama domain server API Kubernetes dan alamat IP kluster apa pun dalam no_proxy variabel.

Zona ketersediaan kluster Nexus Kubernetes

Saat membuat kluster Nexus Kubernetes, Anda dapat menjadwalkan kluster ke rak tertentu atau mendistribusikannya di beberapa rak. Teknik ini dapat meningkatkan pemanfaatan sumber daya dan toleransi kesalahan.

Jika Anda tidak menentukan zona saat membuat kluster Nexus Kubernetes, platform Azure Operator Nexus secara otomatis menerapkan aturan anti-afinitas default untuk menyebarkan VM di seluruh rak dan node bare metal dan tidak dijamin. Aturan ini juga bertujuan untuk mencegah penjadwalan VM kluster pada node yang sudah memiliki VM dari kluster yang sama, tetapi ini adalah pendekatan upaya terbaik dan tidak dapat membuat jaminan.

Untuk mendapatkan daftar zona yang tersedia di instans Azure Operator Nexus, Anda dapat menggunakan perintah berikut:

az networkcloud cluster show \

--resource-group <Azure Operator Nexus on-premises cluster resource group> \

--name <Azure Operator Nexus on-premises cluster name> \

--query computeRackDefinitions[*].availabilityZone

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk