Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Azure Private Link memungkinkan Anda membuat titik akhir privat untuk instans server fleksibel Azure Database for PostgreSQL Anda untuk membawanya ke dalam jaringan virtual Anda. Fungsionalitas ini adalah alternatif yang direkomendasikan untuk kemampuan jaringan yang disediakan oleh integrasi jaringan virtual.

Dengan Private Link, lalu lintas antara jaringan virtual Anda dan layanan melintasi jaringan backbone Microsoft. Mengekspos layanan Anda ke internet publik tidak lagi diperlukan. Anda juga dapat membuat layanan tautan privat di jaringan virtual dan mengirimkannya ke pelanggan. Penyiapan dan konsumsi dengan menggunakan Private Link konsisten di seluruh layanan Azure PaaS, milik pelanggan, dan mitra bersama.

Private Link diekspos ke pengguna melalui dua jenis sumber daya Azure:

- Titik akhir privat (Microsoft.Network/PrivateEndpoints)

- Layanan Private Link (Microsoft.Network/PrivateLinkServices)

Titik akhir pribadi

Titik akhir privat menambahkan antarmuka jaringan ke sumber daya, menyediakannya dengan alamat IP privat yang ditetapkan dari jaringan virtual Anda. Setelah diterapkan, Anda dapat berkomunikasi dengan sumber daya ini secara eksklusif melalui jaringan virtual. Untuk daftar layanan PaaS yang mendukung fungsionalitas Private Link, tinjau dokumentasi Private Link. Titik akhir privat adalah alamat IP privat dalam jaringan virtual tertentu dan subnet.

Beberapa titik akhir privat di jaringan virtual atau subnet yang berbeda, bahkan jika mereka memiliki ruang alamat yang tumpang tindih, dapat mereferensikan instans layanan publik yang sama.

Manfaat utama Private Link

Private Link memberikan manfaat berikut:

- Akses layanan secara privat di platform Azure: Sambungkan jaringan virtual Anda dengan menggunakan titik akhir privat ke semua layanan yang dapat digunakan sebagai komponen aplikasi di Azure. Penyedia layanan dapat merender layanan mereka di jaringan virtual mereka sendiri. Konsumen dapat mengakses layanan tersebut di jaringan virtual lokal mereka. Platform Azure Private Link menangani konektivitas antara konsumen dan layanan melalui jaringan backbone Azure.

- Jaringan lokal dan peering: Mengakses layanan yang berjalan di Azure dari lokal melalui peering privat Azure ExpressRoute, terowongan jaringan privat virtual (VPN), dan jaringan virtual yang di-peering dengan menggunakan titik akhir privat. Tidak perlu mengonfigurasi peering ExpressRoute Microsoft atau melintasi internet untuk menjangkau layanan. Private Link menyediakan cara aman untuk memigrasikan beban kerja ke Azure.

- Perlindungan terhadap kebocoran data: Titik akhir privat dipetakan ke instans sumber daya PaaS alih-alih seluruh layanan. Konsumen hanya dapat tersambung ke sumber daya tertentu. Akses ke sumber daya lain dalam layanan diblokir. Mekanisme ini memberikan perlindungan terhadap risiko kebocoran data.

- Jangkauan global: Sambungkan secara privat ke layanan yang berjalan di wilayah lain: Jaringan virtual konsumen dapat berada di wilayah A. Ini dapat terhubung ke layanan di belakang Private Link di wilayah B.

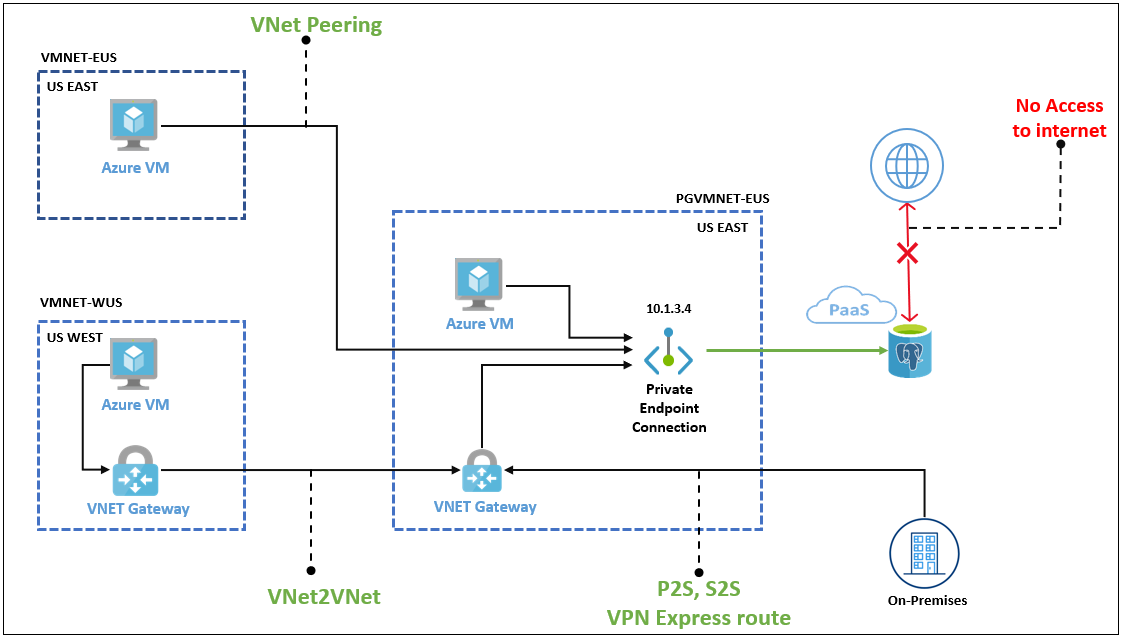

Kasus penggunaan untuk Private Link dengan Azure Database for PostgreSQL

Klien dapat tersambung ke titik akhir privat dari:

- Jaringan virtual yang sama.

- Jaringan virtual yang terhubung di wilayah yang sama atau lintas wilayah.

- Koneksi jaringan-ke-jaringan di seluruh wilayah.

Klien juga dapat terhubung dari lokal dengan menggunakan ExpressRoute, peering privat, atau penerowongan VPN. Diagram yang disederhanakan berikut menunjukkan kasus penggunaan umum.

Fitur yang didukung untuk Private Link

Berikut adalah matriks ketersediaan lintas fitur untuk endpoint privat dalam instance server fleksibel Azure Database for PostgreSQL.

| Fitur | Ketersediaan | Catatan |

|---|---|---|

| Ketersediaan tinggi | Ya | Berfungsi seperti yang dirancang. |

| Replika baca | Ya | Berfungsi seperti yang dirancang. |

| Membaca replika dengan titik akhir virtual | Ya | Berfungsi seperti yang dirancang. |

| Pemulihan pada titik waktu tertentu | Ya | Berfungsi seperti yang dirancang. |

| Mengizinkan juga akses publik/internet dengan aturan firewall | Ya | Berfungsi seperti yang dirancang. |

| Peningkatan versi utama | Ya | Berfungsi seperti yang dirancang. |

| Microsoft Entra otentikasi | Ya | Berfungsi seperti yang dirancang. |

| Pengumpulan koneksi dengan PGBouncer | Ya | Berfungsi seperti yang dirancang. |

| DNS titik akhir privat | Ya | Berfungsi sesuai dengan rancangan dan didokumenkan. |

| Enkripsi dengan kunci yang dikelola pelanggan | Ya | Berfungsi seperti yang dirancang. |

Titik akhir privat hanya dapat diatur untuk server yang dibuat setelah Azure Database for PostgreSQL memperkenalkan dukungan untuk Private Link, dan yang mode jaringannya diatur untuk tidak menggunakan integrasi jaringan virtual tetapi Akses Publik.

Server yang dibuat sebelum tanggal tersebut, dan yang mode jaringan dikonfigurasi agar tidak menggunakan integrasi jaringan virtual tetapi akses publik, belum mendukung pembuatan titik akhir privat. Penggunaan titik akhir privat saat ini tidak didukung pada server yang dibuat dengan integrasi jaringan virtual.

Menyambungkan dari Azure VM di jaringan virtual yang di-peering

Konfigurasikan peering jaringan virtual untuk membangun konektivitas ke instans server fleksibel Azure Database for PostgreSQL dari mesin virtual Azure (VM) di jaringan virtual yang telah di-peering.

Menghubungkan dari VM Azure dalam lingkungan jaringan-ke-jaringan

Konfigurasikan koneksi gateway VPN jaringan-ke-jaringan untuk membangun konektivitas ke instans server fleksibel Azure Database for PostgreSQL dari Azure VM di wilayah atau langganan yang berbeda.

Menyambungkan dari lingkungan lokal melalui VPN

Untuk membangun konektivitas dari lingkungan lokal ke instans server fleksibel Azure Database for PostgreSQL, pilih dan terapkan salah satu opsi:

Keamanan jaringan dan Private Link

Saat Anda menggunakan titik akhir privat, lalu lintas diamankan ke sumber daya tautan privat. Platform memvalidasi koneksi jaringan, hanya memungkinkan koneksi yang mencapai sumber daya tautan privat yang ditentukan. Untuk mengakses lebih banyak sub-sumber daya dalam layanan Azure yang sama, diperlukan titik akhir yang lebih privat dengan target yang sesuai. Misalnya, untuk Azure Storage, Anda perlu titik akhir pribadi terpisah untuk mengakses sub-sumber daya file dan blob.

Titik akhir privat menyediakan alamat IP yang dapat diakses secara privat untuk layanan Azure tetapi tidak selalu membatasi akses jaringan publik ke dalamnya. Namun, semua layanan Azure lainnya memerlukan kontrol akses lain. Kontrol ini memberikan lapisan keamanan jaringan tambahan ke sumber daya Anda, memberikan perlindungan yang membantu mencegah akses ke layanan Azure yang terkait dengan sumber daya link privat.

Titik akhir privat mendukung kebijakan jaringan. Kebijakan jaringan memungkinkan dukungan untuk kelompok keamanan jaringan (NSG), rute yang ditentukan pengguna (UDR), dan kelompok keamanan aplikasi (ASG). Untuk informasi lebih lanjut terkait mengaktifkan kebijakan jaringan untuk titik akhir privat, lihat Mengelola kebijakan jaringan untuk titik akhir privat. Untuk menggunakan ASG dengan titik akhir privat, lihat Mengonfigurasi grup keamanan aplikasi dengan titik akhir privat.

Private Link dan DNS

Saat Anda menggunakan titik akhir privat, Anda perlu menyambungkan ke layanan Azure yang sama tetapi menggunakan alamat IP titik akhir privat. Koneksi titik akhir khusus memerlukan pengaturan sistem nama domain (DNS) terpisah untuk menghubungkan alamat IP privat dengan nama sumber daya.

Zona DNS privat menyediakan resolusi nama domain dalam jaringan virtual tanpa solusi DNS kustom. Anda menautkan zona DNS privat ke setiap jaringan virtual untuk menyediakan layanan DNS ke jaringan tersebut.

Zona DNS privat menyediakan nama zona DNS terpisah untuk setiap layanan Azure. Misalnya, jika Anda mengonfigurasi zona DNS Privat untuk layanan blob akun penyimpanan di gambar sebelumnya, nama zona DNS adalah privatelink.blob.core.windows.net. Tinjau dokumentasi Microsoft untuk melihat lebih banyak nama zona DNS privat untuk semua layanan Azure.

Nota

Konfigurasi zona DNS privat untuk endpoint privat secara otomatis dihasilkan hanya jika Anda menggunakan skema penamaan yang direkomendasikan: privatelink.postgres.database.azure.com.

Pada server akses publik yang baru disediakan (bukan jaringan virtual terintegrasi), ada perubahan dalam tata letak DNS. FQDN server sekarang menjadi rekaman CNAME dalam bentuk servername.postgres.database.azure.com yang menunjuk ke rekaman A dalam salah satu format berikut:

- Jika server memiliki titik akhir privat dengan zona DNS privat default yang ditautkan, catatan A menggunakan format ini:

server_name.privatelink.postgres.database.azure.com. - Jika server tidak memiliki titik akhir privat, maka catatan A menggunakan format

server_name.rs-<15 semi-random bytes>.postgres.database.azure.comini .

DNS Hibrid untuk Azure dan sumber daya lokal

DNS adalah artikel desain penting dalam arsitektur zona pendaratan secara keseluruhan. Beberapa organisasi mungkin ingin menggunakan investasi mereka yang ada di DNS. Yang lain mungkin ingin mengadopsi kemampuan Azure asli untuk semua kebutuhan DNS mereka.

Anda dapat menggunakan Azure DNS Private Resolver bersama dengan zona DNS Privat Azure untuk resolusi nama lintas tempat. Dns Private Resolver dapat meneruskan permintaan DNS ke server DNS lain dan juga menyediakan alamat IP yang dapat digunakan oleh server DNS eksternal untuk meneruskan permintaan. Jadi, server DNS lokal eksternal dapat mengatasi nama yang terletak di zona DNS Privat.

Untuk informasi selengkapnya tentang menggunakan DNS Private Resolver dengan penerus DNS lokal untuk meneruskan lalu lintas DNS ke Azure DNS, lihat:

- Integrasi DNS titik akhir privat Azure

- Membuat infrastruktur DNS titik akhir privat dengan Azure Private Resolver untuk beban kerja lokal

Solusi yang dijelaskan memperluas jaringan lokal yang sudah memiliki solusi DNS untuk mengurai sumber daya dalam arsitektur Azure.Microsoft.

Integrasi Private Link dan DNS dalam arsitektur jaringan hub-and-spoke

Zona DNS privat biasanya dihosting secara terpusat di langganan Azure yang sama tempat jaringan virtual hub disebarkan. Praktik hosting pusat ini didorong oleh resolusi nama DNS lintas tempat dan kebutuhan lain untuk resolusi DNS pusat, seperti Microsoft Entra. Dalam kebanyakan kasus, hanya administrator jaringan dan identitas yang memiliki izin untuk mengelola catatan DNS di zona tersebut.

Dalam arsitektur seperti itu, komponen berikut dikonfigurasi:

- Server DNS lokal memiliki forwarder kondisional yang dikonfigurasi untuk setiap zona DNS publik untuk titik akhir privat, menunjuk ke Penyelesaian DNS Privat yang dihosting di jaringan virtual hub.

- Pemecah Masalah DNS Privat yang dihosting di jaringan virtual hub menggunakan DNS yang disediakan Azure (168.63.129.16) sebagai penerus.

- Jaringan virtual hub harus ditautkan ke nama zona DNS Privat untuk layanan Azure (seperti

privatelink.postgres.database.azure.com, untuk instans server fleksibel Azure Database for PostgreSQL). - Semua jaringan virtual Azure menggunakan Pemecah Masalah DNS Privat yang dihosting di jaringan virtual hub.

- Penyelesai DNS Privat tidak berwenang untuk domain perusahaan pelanggan karena hanya berfungsi sebagai penerus (misalnya, nama domain Microsoft Entra). Seharusnya memiliki penerus titik akhir keluar ke domain perusahaan pelanggan, yang mengarahkan ke server DNS lokal atau server DNS yang ditempatkan di Azure, yang berwenang untuk zona tersebut.

Private Link dan kelompok keamanan jaringan

Secara default, kebijakan jaringan dinonaktifkan untuk subnet dalam jaringan virtual. Untuk menggunakan kebijakan jaringan seperti dukungan UDR dan NSG, Anda harus mengaktifkan dukungan kebijakan jaringan untuk subnet. Pengaturan ini hanya berlaku untuk titik akhir privat dalam subnet. Pengaturan ini memengaruhi semua titik akhir privat dalam subnet. Untuk sumber daya lain di subnet, akses dikontrol berdasarkan aturan keamanan di NSG.

Anda dapat mengaktifkan kebijakan jaringan hanya untuk NSG, UDR, atau untuk keduanya. Untuk informasi selengkapnya, lihat Mengelola kebijakan jaringan untuk endpoint privat.

Batasan NSG dan titik akhir privat tercantum di Apa itu titik akhir privat?.

Penting

Perlindungan terhadap kebocoran data: Titik akhir privat dipetakan ke instans sumber daya PaaS alih-alih seluruh layanan. Konsumen hanya dapat tersambung ke sumber daya tertentu. Akses ke sumber daya lain dalam layanan diblokir. Mekanisme ini memberikan perlindungan dasar terhadap risiko kebocoran data.

Private Link dikombinasikan dengan aturan firewall

Situasi dan hasil berikut dimungkinkan saat Anda menggunakan Private Link dalam kombinasi dengan aturan firewall:

Jika Anda tidak mengonfigurasi aturan firewall apa pun, secara default, lalu lintas tidak dapat mengakses instans server fleksibel Azure Database for PostgreSQL.

Jika Anda mengonfigurasi lalu lintas publik atau titik akhir layanan dan membuat titik akhir privat, berbagai jenis lalu lintas masuk diizinkan oleh jenis aturan firewall yang sesuai.

Jika Anda tidak mengonfigurasi lalu lintas publik atau titik akhir layanan apa pun dan Anda membuat titik akhir privat, instans server fleksibel Azure Database for PostgreSQL hanya dapat diakses melalui titik akhir privat. Jika Anda tidak mengonfigurasi lalu lintas publik atau titik akhir layanan, setelah semua titik akhir privat yang disetujui ditolak atau dihapus, tidak ada lalu lintas yang dapat mengakses instans server fleksibel Azure Database for PostgreSQL.

Pemecahan Masalah

Saat Anda menggunakan titik akhir Private Link dengan instans server fleksibel Azure Database for PostgreSQL, masalah konektivitas mungkin terjadi karena kesalahan konfigurasi atau batasan jaringan. Untuk memecahkan masalah ini, verifikasi penyiapan titik akhir privat, konfigurasi DNS, grup keamanan jaringan (NSG), dan tabel rute. Mengatasi area ini secara sistematis dapat membantu Anda mengidentifikasi dan menyelesaikan masalah umum, memastikan konektivitas yang mulus dan akses aman ke database Anda.

Masalah konektivitas dengan jaringan berbasis titik akhir privat

Jika Anda mengalami masalah konektivitas saat menggunakan jaringan berbasis titik akhir privat, periksa area berikut:

- Verifikasi penetapan alamat IP: Periksa apakah titik akhir privat memiliki alamat IP yang benar yang ditetapkan dan tidak ada konflik dengan sumber daya lain. Untuk informasi selengkapnya tentang titik akhir privat dan IP, lihat Mengelola titik akhir privat Azure.

- Periksa NSG: Tinjau aturan NSG untuk subnet titik akhir privat untuk memastikan lalu lintas yang diperlukan diizinkan dan tidak memiliki aturan yang bertentangan. Untuk informasi selengkapnya tentang NSG, lihat Kelompok keamanan jaringan.

- Memvalidasi konfigurasi tabel rute: Pastikan bahwa tabel rute yang terkait dengan subnet titik akhir privat dan sumber daya yang terhubung dikonfigurasi dengan benar dengan rute yang sesuai.

- Gunakan pemantauan dan diagnostik jaringan: Gunakan Azure Network Watcher untuk memantau dan mendiagnosis lalu lintas jaringan dengan menggunakan alat seperti Pemantau Koneksi atau Pengambilan Paket. Untuk informasi selengkapnya tentang diagnostik jaringan, lihat Apa itu Azure Network Watcher?.

Informasi selengkapnya tentang pemecahan masalah titik akhir privat juga tersedia di Memecahkan masalah konektivitas titik akhir privat Azure.

Resolusi DNS dengan jaringan berbasis titik akhir privat

Jika Anda memiliki masalah resolusi DNS saat menggunakan jaringan berbasis titik akhir privat, periksa area berikut:

- Memvalidasi resolusi DNS: Periksa apakah server atau layanan DNS yang digunakan oleh titik akhir privat dan sumber daya yang tersambung berfungsi dengan benar. Pastikan pengaturan DNS titik akhir privat akurat. Untuk informasi selengkapnya tentang titik akhir privat dan pengaturan zona DNS, lihat Nilai zona DNS privat untuk titik akhir privat Azure.

- Hapus cache DNS: Hapus cache DNS pada titik akhir privat atau komputer klien untuk memastikan informasi DNS terbaru diambil dan untuk menghindari kesalahan yang tidak konsisten.

- Menganalisis log DNS: Tinjau log DNS untuk pesan kesalahan atau pola yang tidak biasa, seperti kegagalan kueri DNS, kesalahan server, atau batas waktu. Untuk informasi selengkapnya tentang metrik DNS, lihat Metrik dan pemberitahuan Azure DNS.

Batasan dan konnsiderasi

Titik akhir privat hanya dapat dikonfigurasi untuk server yang dibuat setelah pengenalan Private Link. Server yang menggunakan integrasi jaringan virtual (VNet) tidak memenuhi syarat untuk konfigurasi titik akhir privat.

Jumlah titik akhir privat tidak dibatasi oleh layanan database itu sendiri melainkan oleh batasan jaringan Azure—khususnya, jumlah titik akhir privat yang dapat disuntikkan ke subnet tertentu dalam VNet 3.

Komputer Virtual dapat terhubung ke database melalui titik akhir privat, asalkan dikonfigurasi dengan benar dalam jaringan virtual yang sama atau memiliki perutean yang sesuai.