Membuat atau memperbarui peran kustom Azure menggunakan portal Azure

Jika peran bawaan Azure tidak memenuhi kebutuhan spesifik organisasi, Anda bisa membuat peran kustom Azure sendiri. Sama seperti peran bawaan, Anda dapat menetapkan peran kustom untuk pengguna, grup, dan perwakilan layanan di cakupan grup manajemen, langganan, dan grup sumber daya. Peran kustom disimpan dalam direktori Microsoft Entra dan dapat dibagikan di seluruh langganan. Setiap direktori dapat memiliki hingga 5000 peran kustom. Peran kustom dapat dibuat menggunakan portal Microsoft Azure, Azure PowerShell, Azure CLI, atau REST API. Artikel ini menjelaskan cara membuat peran kustom dengan menggunakan portal Microsoft Azure.

Prasyarat

Untuk membuat peran kustom, Anda perlu:

- Izin untuk membuat peran kustom, seperti Pemilik atau Administrator Akses Pengguna

Langkah 1: Tentukan izin yang Anda butuhkan

Azure memiliki ribuan izin untuk disertakan dalam peran kustom Anda. Berikut beberapa metode yang dapat Anda gunakan untuk menentukan izin yang ingin ditambahkan ke peran kustom Anda:

- Lihatlah peran bawaan yang ada.

- Cantumkan layanan Azure yang ingin Anda beri akses.

- Tentukan penyedia sumber daya yang memetakan ke layanan Azure. Metode pencarian dijelaskan nanti di Langkah 4: Izin.

- Cari izin yang tersedia untuk menemukan izin yang ingin Anda sertakan. Metode pencarian dijelaskan nanti di Langkah 4: Izin.

Langkah 2: Pilih cara memulai

Ada tiga cara yang dapat Anda mulai untuk membuat peran kustom. Anda dapat mengkloning peran yang ada, mulai dari awal, atau mulai dengan file JSON. Cara termudah adalah menemukan peran yang ada yang memiliki sebagian besar izin yang Anda butuhkan lalu mengkloning dan memodifikasinya untuk skenario Anda.

Mengkloning peran

Jika peran yang ada tidak memiliki izin yang Anda butuhkan, Anda dapat mengkloningnya lalu mengubah izin. Ikuti langkah-langkah ini untuk mulai mengkloning peran.

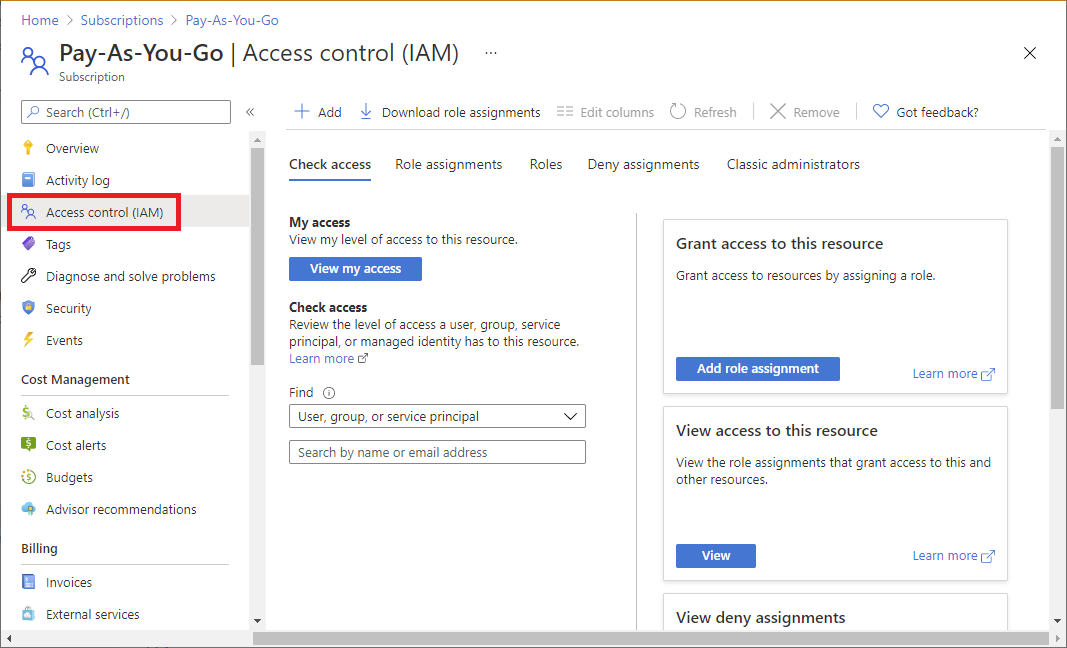

Di portal Azure, buka grup manajemen, langganan, atau grup sumber daya tempat Anda ingin peran kustom dapat ditetapkan lalu buka Kontrol akses (IAM).

Cuplikan layar berikut ini memperlihatkan halaman Kontrol akses (IAM) yang dibuka untuk langganan.

Klik tab Peran untuk melihat daftar semua peran bawaan dan kustom.

Cari peran yang ingin Anda kloning seperti peran Pembaca Penagihan.

Di akhir baris, klik elipsis ( ... ) lalu klik Kloningkan.

Ini membuka editor peran kustom dengan opsi Kloning peran yang dipilih.

Lanjutkan ke Langkah 3: Dasar.

Mulai dari awal

Jika diinginkan, Anda dapat mengikuti langkah-langkah ini untuk memulai peran kustom dari awal.

Di portal Azure, buka grup manajemen, langganan, atau grup sumber daya tempat Anda ingin peran kustom dapat ditetapkan lalu buka Kontrol akses (IAM).

Klik Tambahkan lalu klik Tambahkan peran kustom.

Ini membuka editor peran kustom dengan opsi Mulai dari awal dipilih.

Lanjutkan ke Langkah 3: Dasar.

Mulai dari JSON

Jika diinginkan, Anda dapat menentukan sebagian besar nilai peran kustom Anda dalam file JSON. Anda dapat membuka file di editor peran kustom, membuat perubahan tambahan, lalu membuat peran kustom. Ikuti langkah-langkah ini untuk memulai dengan file JSON.

Buat file JSON dalam format berikut:

{ "properties": { "roleName": "", "description": "", "assignableScopes": [], "permissions": [ { "actions": [], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }Dalam file JSON, tentukan nilai untuk berbagai properti. Berikut ini contoh dengan beberapa nilai yang ditambahkan. Untuk informasi tentang properti yang berbeda, lihat Memahami definisi peran Azure.

{ "properties": { "roleName": "Billing Reader Plus", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/11111111-1111-1111-1111-111111111111" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Support/*" ], "notActions": [], "dataActions": [], "notDataActions": [] } ] } }Di portal Microsoft Azure, buka halaman Kontrol akses (IAM).

Klik Tambahkan lalu klik Tambahkan peran kustom.

Ini membuka editor peran kustom.

Pada tab Dasar, di Izin dasar, pilih Mulai dari JSON.

Di samping kotak Pilih file, klik tombol folder untuk membuka kotak dialog Buka.

Pilih file JSON Anda lalu klik Buka.

Lanjutkan ke Langkah 3: Dasar.

Langkah 3: Dasar

Pada tab Dasar, Anda menentukan nama, deskripsi, dan izin dasar untuk peran kustom Anda.

Di kotak Nama peran kustom, tentukan nama untuk peran kustom. Nama harus unik untuk direktori Microsoft Entra. Nama dapat berisi huruf, angka, spasi, dan karakter khusus.

Di kotak Deskripsi, tentukan deskripsi opsional untuk peran kustom. Ini akan menjadi tooltip untuk peran kustom.

Opsi Izin dasar harus sudah diatur berdasarkan langkah sebelumnya, tapi Anda bisa mengubahnya.

Langkah 4: Izin

Pada tab Izin, Anda menentukan izin untuk peran kustom Anda. Bergantung pada apakah Anda mengkloning peran atau jika Anda memulai dengan JSON, tab Izin mungkin sudah mencantumkan beberapa izin.

Menambahkan atau menghapus izin

Ikuti langkah-langkah ini untuk menambahkan atau menghapus izin untuk peran kustom Anda.

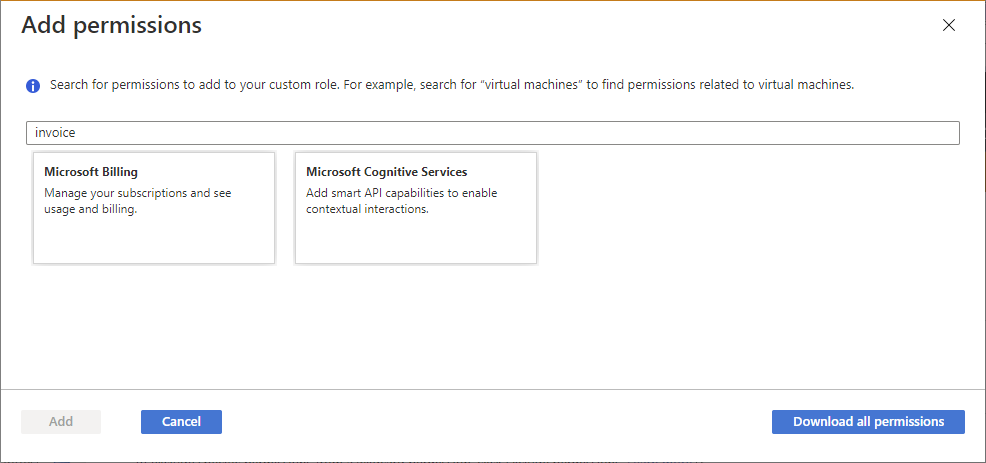

Untuk menambahkan izin, klik Tambahkan izin untuk membuka panel Tambahkan izin.

Panel ini mencantumkan semua izin yang tersedia yang dikelompokkan ke dalam kategori berbeda dalam format kartu. Setiap kategori mewakili penyedia sumber daya, yang merupakan layanan yang memasok sumber daya Azure.

Di kotak Cari izin, ketikkan untai untuk mencari izin. Misalnya, cari faktur untuk menemukan izin yang terkait dengan faktur.

Daftar kartu penyedia sumber daya akan ditampilkan berdasarkan untai pencarian Anda. Untuk daftar bagaimana penyedia sumber daya dipetakan ke layanan Azure, lihat Penyedia sumber daya untuk layanan Azure.

Klik kartu penyedia sumber daya yang mungkin memiliki izin yang ingin Anda tambahkan ke peran kustom, seperti Microsoft Billing.

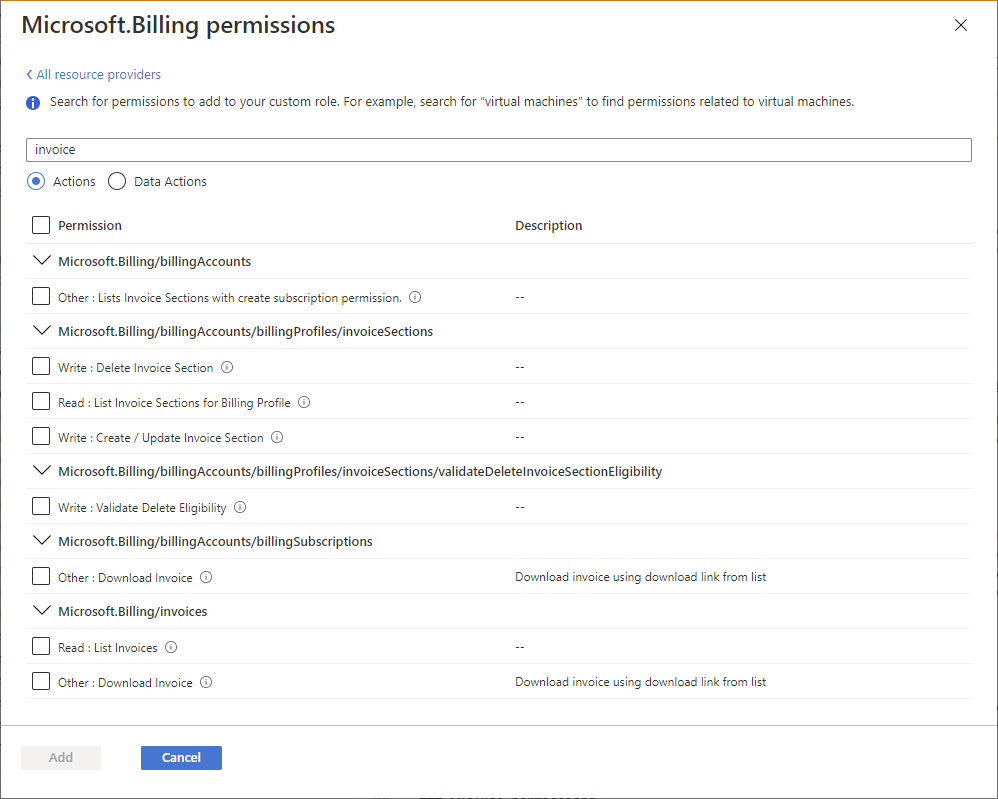

Daftar izin manajemen untuk penyedia sumber daya tersebut ditampilkan berdasarkan untai pencarian Anda.

Jika Anda mencari izin yang berlaku untuk bidang data, klik Tindakan Data. Jika tidak, biarkan tombol beralih tindakan disetel ke Tindakan untuk mencantumkan izin yang berlaku untuk bidang kontrol. Untuk informasi selengkapnya, tentang perbedaan antara bidang kontrol dan bidang data, lihat Tindakan kontrol dan data.

Jika perlu, perbarui untai pencarian untuk lebih mempersempit pencarian Anda.

Setelah menemukan satu atau beberapa izin yang ingin Anda tambahkan ke peran kustom Anda, tambahkan tanda centang di samping izin. Misalnya, tambahkan tanda centang di samping Lainnya: Unduh Faktur untuk menambahkan izin untuk mengunduh faktur.

Klik Tambahkan untuk menambahkan izin ke daftar izin Anda.

Izin akan ditambahkan sebagai

ActionsatauDataActions.

Untuk menghapus izin, klik ikon hapus di akhir baris. Dalam contoh ini, karena pengguna tidak akan membutuhkan kemampuan untuk membuat tiket dukungan, izin

Microsoft.Support/*dapat dihapus.

Menambahkan izin wildcard

Bergantung pada bagaimana Anda memilih untuk memulai, Anda mungkin memiliki izin dengan wildcard (*) dalam daftar izin Anda. Wildcard (*) memperluas izin untuk semua yang cocok dengan untai tindakan yang Anda berikan. Misalnya, untai wildcard berikut menambahkan semua izin yang terkait dengan Azure Cost Management dan ekspor. Untai wildcard ini juga akan mencakup izin ekspor di masa mendatang yang mungkin ditambahkan.

Microsoft.CostManagement/exports/*

Jika ingin menambahkan izin wildcard baru, Anda tidak bisa menambahkannya menggunakan panel Tambahkan izin. Untuk menambahkan izin wildcard, Anda harus menambahkannya secara manual menggunakan tab JSON. Untuk informasi selengkapnya, lihat Langkah 6: JSON.

Catatan

Disarankan agar Anda menentukan Actions dan DataActions secara eksplisit alih-alih menggunakan karakter kartubebas (*). Akses dan izin tambahan yang diberikan melalui masa mendatang Actions atau DataActions mungkin perilaku yang tidak diinginkan menggunakan kartubebas.

Mengecualikan izin

Jika peran Anda memiliki izin wildcard (*) dan Anda ingin mengecualikan atau mengurangi izin tertentu dari izin wildcard tersebut, Anda dapat mengecualikannya. Misalnya, katakanlah Anda memiliki izin wildcard berikut:

Microsoft.CostManagement/exports/*

Jika tidak ingin memperbolehkan ekspor dihapus, Anda bisa mengecualikan izin hapus berikut:

Microsoft.CostManagement/exports/delete

Jika Anda mengecualikan izin, akan ditambahkan sebagai NotActions atau NotDataActions. Izin manajemen yang efektif dihitung dengan menambahkan semua Actions dan kemudian mengurangi semua NotActions. Izin data yang efektif dihitung dengan menambahkan semua DataActions dan kemudian mengurangi semua NotDataActions.

Catatan

Mengecualikan izin tidak sama dengan menolak. Mengecualikan izin hanyalah cara praktis untuk mengurangi izin dari izin wildcard.

Untuk mengecualikan atau mengurangi izin dari izin wildcard yang diperbolehkan, klik Kecualikan izin untuk membuka panel Kecualikan izin.

Pada panel ini, Anda menentukan izin manajemen atau data yang dikecualikan atau dikurangi.

Setelah Anda menemukan satu atau beberapa izin yang ingin dikecualikan, tambahkan tanda centang di samping izin lalu klik tombol Tambahkan.

Izin akan ditambahkan sebagai

NotActionsatauNotDataActions.

Langkah 5: Cakupan yang dapat ditetapkan

Pada tab Cakupan yang dapat ditetapkan, Anda menentukan di mana peran khusus Anda tersedia untuk penugasan, seperti grup manajemen, langganan, atau grup sumber daya. Bergantung pada cara Anda memilih untuk memulai, tab ini mungkin sudah mencantumkan cakupan tempat Anda membuka halaman Kontrol akses (IAM).

Anda hanya dapat menentukan satu grup manajemen dalam cakupan yang dapat ditetapkan. Mengatur cakupan yang dapat ditetapkan ke cakupan akar ("/") tidak didukung.

Klik Tambahkan cakupan yang dapat ditetapkan untuk membuka panel Tambahkan cakupan yang dapat ditetapkan.

Klik satu atau beberapa cakupan yang ingin Anda gunakan, biasanya langganan Anda.

Klik tombol Tambahkan untuk menambahkan cakupan yang dapat ditetapkan.

Langkah 6: JSON

Pada tab JSON, Anda akan melihat peran kustom Anda yang diformat di JSON. Jika diinginkan, Anda dapat langsung mengedit JSON.

Untuk mengedit JSON, klik Edit.

Membuat perubahan pada JSON.

Jika JSON tidak diformat dengan benar, Anda akan melihat garis bergerigi merah dan indikator di jarak spasi vertikal.

Setelah selesai mengedit, klik Simpan.

Langkah 7: Tinjau + buat

Pada tab Tinjau + buat, Anda dapat meninjau pengaturan peran kustom Anda.

Tinjau pengaturan peran kustom Anda.

Klik Buat untuk membuat peran kustom Anda.

Setelah beberapa saat, kotak pesan muncul yang menunjukkan peran kustom Anda berhasil dibuat.

Jika ada kesalahan yang terdeteksi, pesan akan ditampilkan.

Lihat peran kustom baru Anda dalam daftar Peran. Jika Anda tidak melihat peran kustom, klik Refresh.

Ini bisa membutuhkan waktu beberapa menit agar peran kustom Anda muncul di mana-mana.

Mencantumkan peran kustom

Ikuti langkah-langkah ini untuk melihat peran kustom Anda.

Buka grup manajemen, langganan, atau grup sumber daya lalu buka Kontrol akses (IAM).

Klik tab Peran untuk melihat daftar semua peran bawaan dan kustom.

Dalam daftar Jenis, pilih CustomRole untuk melihat peran kustom Anda.

Jika Anda baru saja membuat peran kustom dan tidak melihatnya dalam daftar, klik Refresh.

Perbarui peran kustom

Seperti dijelaskan sebelumnya dalam artikel ini, buka daftar peran kustom Anda.

Klik elipsis (...) untuk peran kustom yang ingin Anda perbarui lalu klik Edit. Perhatikan bahwa Anda tidak dapat memperbarui peran bawaan.

Peran kustom dibuka di editor.

Gunakan tab yang berbeda untuk memperbarui peran kustom.

Setelah selesai dengan perubahan Anda, klik tab Tinjau + buat untuk meninjau perubahan Anda.

Klik tombol Perbarui untuk memperbarui peran kustom Anda.

Menghapus peran kustom

Hapus penetapan peran apa pun yang menggunakan peran kustom. Untuk informasi selengkapnya, lihat Menemukan penetapan peran untuk menghapus peran kustom.

Seperti dijelaskan sebelumnya dalam artikel ini, buka daftar peran kustom Anda.

Klik elipsis (...) untuk peran kustom yang ingin Anda hapus lalu klik Hapus.

Dibutuhkan waktu beberapa menit agar peran kustom Anda dihapus sepenuhnya.