Mengelola autentikasi multifaktor (MFA) pada langganan Anda

Jika Anda hanya menggunakan kata sandi untuk mengautentikasi pengguna, Anda membiarkan vektor serangan terbuka. Pengguna sering menggunakan kata sandi yang lemah atau menggunakannya kembali untuk beberapa layanan. Dengan mengaktifkan MFA, akun Anda lebih aman, dan pengguna masih dapat mengautentikasi ke hampir semua aplikasi dengan akses menyeluruh (SSO).

Ada beberapa cara untuk mengaktifkan MFA untuk pengguna Microsoft Entra Anda berdasarkan lisensi yang dimiliki organisasi Anda. Halaman ini memberikan detail untuk masing-masing dalam konteks Microsoft Defender untuk Cloud.

MFA dan Microsoft Defender untuk Cloud

Defender untuk Cloud menempatkan nilai tinggi pada MFA. Kontrol keamanan yang paling berkontribusi terhadap skor aman Anda adalah Aktifkan MFA.

Rekomendasi berikut dalam kontrol Aktifkan MFA memastikan Anda memenuhi praktik yang direkomendasikan untuk pengguna langganan Anda:

- Akun dengan izin pemilik pada sumber daya Azure harus didukung oleh MFA

- Akun dengan izin tulis pada sumber daya Azure harus didukung oleh MFA

- Akun dengan izin baca pada sumber daya Azure harus didukung oleh MFA

Ada tiga cara untuk mengaktifkan MFA dan mematuhi dua rekomendasi dalam Defender untuk Cloud: default keamanan, penetapan per pengguna, dan kebijakan akses bersyarah (CA).

Opsi gratis - default keamanan

Jika Anda menggunakan ID Microsoft Entra edisi gratis, Anda harus menggunakan default keamanan untuk mengaktifkan autentikasi multifaktor pada penyewa Anda.

MFA untuk pelanggan Microsoft 365 Business, E3, atau E5

Pelanggan dengan Microsoft 365 dapat menggunakan Penetapan per pengguna. Dalam skenario ini, autentikasi multifaktor Microsoft Entra diaktifkan atau dinonaktifkan untuk semua pengguna, untuk semua peristiwa masuk. Tidak ada kemampuan untuk mengaktifkan autentikasi multifaktor untuk subset pengguna, atau dalam skenario tertentu, dan manajemen melalui portal Office 365.

MFA untuk pelanggan Microsoft Entra ID P1 atau P2

Untuk pengalaman pengguna yang ditingkatkan, tingkatkan ke Microsoft Entra ID P1 atau P2 untuk opsi kebijakan akses bersyarkat (CA). Untuk mengonfigurasi kebijakan CA, Anda memerlukan izin penyewa Microsoft Entra.

Kebijakan CA Anda harus:

memberlakukan MFA

menyertakan ID aplikasi Microsoft Azure Management (797f4846-ba00-4fd7-ba43-dac1f8f63013) atau semua aplikasi

tidak mengecualikan ID aplikasi Microsoft Azure Management

Pelanggan Microsoft Entra ID P1 dapat menggunakan Microsoft Entra CA untuk meminta autentikasi multifaktor kepada pengguna selama skenario atau peristiwa tertentu agar sesuai dengan kebutuhan bisnis Anda. Lisensi lain yang menyertakan fungsi ini: Enterprise Mobility + Security E3, Microsoft 365 F1, dan Microsoft 365 E3.

Microsoft Entra ID P2 menyediakan fitur keamanan terkuat dan pengalaman pengguna yang ditingkatkan. Lisensi ini menambahkan akses bersyarah berbasis risiko ke fitur Microsoft Entra ID P1. CA berbasis risiko beradaptasi dengan pola pengguna Anda dan meminimalkan permintaan autentikasi multifaktor. Lisensi lain yang menyertakan fungsi ini: Enterprise Mobility + Security E5 atau Microsoft 365 E5.

Pelajari lebih lanjut di dokumentasi Akses Bersyarat Azure.

Mengidentifikasi akun tanpa autentikasi multifaktor (MFA) diaktifkan

Anda dapat melihat daftar akun pengguna tanpa MFA diaktifkan dari halaman detail rekomendasi Defender untuk Cloud, atau dengan menggunakan Azure Resource Graph.

Menampilkan akun tanpa MFA diaktifkan di portal Azure

Dari laman detail rekomendasi, pilih langganan dari daftar Sumber daya tidak sehat atau pilih Ambil tindakan dan daftar akan ditampilkan.

Lihat akun tanpa MFA diaktifkan menggunakan Azure Resource Graph

Untuk melihat akun mana yang tidak mengaktifkan MFA, gunakan kueri Azure Resource Graph berikut. Kueri mengembalikan semua sumber daya yang tidak sehat - akun - dari rekomendasi "Akun dengan izin pemilik pada sumber daya Azure harus diaktifkan MFA".

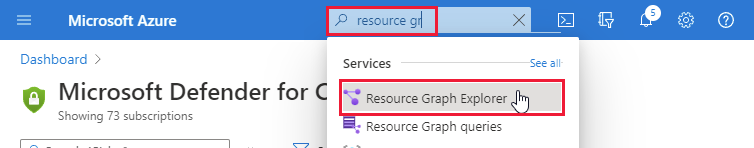

Buka Azure Resource Graph Explorer.

Masukkan kueri berikut, lalu pilih Jalankan kueri.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdProperti

additionalDatamenampilkan daftar ID objek akun untuk akun yang tidak memberlakukan MFA.Catatan

Kolom 'ObjectID Akun' berisi daftar ID objek akun untuk akun yang tidak memberlakukan MFA per rekomendasi.

Tip

Atau, Anda dapat menggunakan metode Defender untuk Cloud REST API Penilaian - Dapatkan.

Pembatasan

- Fitur Akses Bersyarkat untuk memberlakukan MFA pada pengguna/penyewa eksternal belum didukung.

- Kebijakan Akses Bersyarah yang diterapkan ke peran Microsoft Entra (seperti semua admin global, pengguna eksternal, domain eksternal, dll.) belum didukung.

- Solusi MFA eksternal seperti Okta, Ping, Duo, dan lainnya tidak didukung dalam rekomendasi MFA identitas.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang rekomendasi yang berlaku untuk jenis sumber daya Azure lainnya, lihat artikel berikut ini:

- Melindungi jaringan Anda di Microsoft Defender untuk Cloud

- Lihat pertanyaan umum tentang MFA.