Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Pendahuluan

Gambaran Umum

Kami mengetahui bahwa keamanan merupakan pekerjaan utama di cloud dan penting bagi Anda untuk menemukan informasi yang akurat dan tepat waktu tentang keamanan Azure. Salah satu alasan terbaik untuk menggunakan Azure untuk aplikasi dan layanan Anda adalah memanfaatkan berbagai alat dan kemampuan keamanan yang tersedia. Alat dan kemampuan ini membantu untuk menciptakan solusi aman di platform Azure yang aman. Windows Azure harus memberikan kerahasiaan, integritas, dan ketersediaan data pelanggan, sekaligus memungkinkan akuntabilitas transparan.

Laporan resmi "Azure Operational Security" ini ditulis untuk membantu pelanggan lebih memahami rangkaian kontrol keamanan yang diterapkan dalam Microsoft Azure dari perspektif operasional pelanggan dan Microsoft, yang memberikan tampilan komprehensif tentang keamanan operasional yang tersedia dengan Windows Azure.

Platform Azure

Azure adalah platform layanan cloud publik yang mendukung berbagai pilihan sistem operasi, bahasa pemrograman, kerangka kerja, alat, database, dan perangkat. Ini dapat menjalankan kontainer Linux dengan integrasi Docker; membangun aplikasi dengan JavaScript, Python, .NET, PHP, Java, dan Node.js; membangun back-ends untuk perangkat iOS, Android, dan Windows. Layanan Azure Cloud mendukung teknologi yang sama yang sudah diandalkan dan dipercaya oleh jutaan pengembang dan profesional TI.

Saat Anda membangun, atau memigrasikan aset TI ke, penyedia layanan cloud publik yang Anda andalkan pada kemampuan organisasi tersebut untuk melindungi aplikasi dan data Anda dengan layanan dan kontrol yang mereka berikan untuk mengelola keamanan aset berbasis cloud Anda.

Infrastruktur Azure dirancang dari fasilitas hingga aplikasi untuk menghosting jutaan pelanggan secara bersamaan, dan menyediakan fondasi yang dapat dipercaya di mana bisnis dapat memenuhi persyaratan keamanan mereka. Selain itu, Azure memberi Anda berbagai opsi keamanan yang dapat dikonfigurasi dan kemampuan untuk mengontrolnya sehingga Anda dapat menyesuaikan keamanan untuk memenuhi persyaratan unik penyebaran organisasi Anda. Dokumen ini akan membantu Anda memahami bagaimana kemampuan keamanan Azure dapat membantu Anda memenuhi persyaratan ini.

Abstrak

Azure Operational Security mengacu pada layanan, kontrol, dan fitur yang tersedia bagi pengguna untuk melindungi data, aplikasi, dan aset lainnya di Microsoft Azure. Azure Operational Security dibangun berdasarkan kerangka kerja yang menggabungkan pengetahuan yang diperoleh melalui berbagai kemampuan yang unik untuk Microsoft, termasuk Microsoft Security Development Lifecycle (SDL), program Microsoft Security Response Center, dan kesadaran mendalam tentang lanskap ancaman keamanan siber.

Laporan resmi ini menguraikan pendekatan Microsoft terhadap Azure Operational Security dalam platform cloud Microsoft Azure dan mencakup layanan berikut:

Log Microsoft Azure Monitor

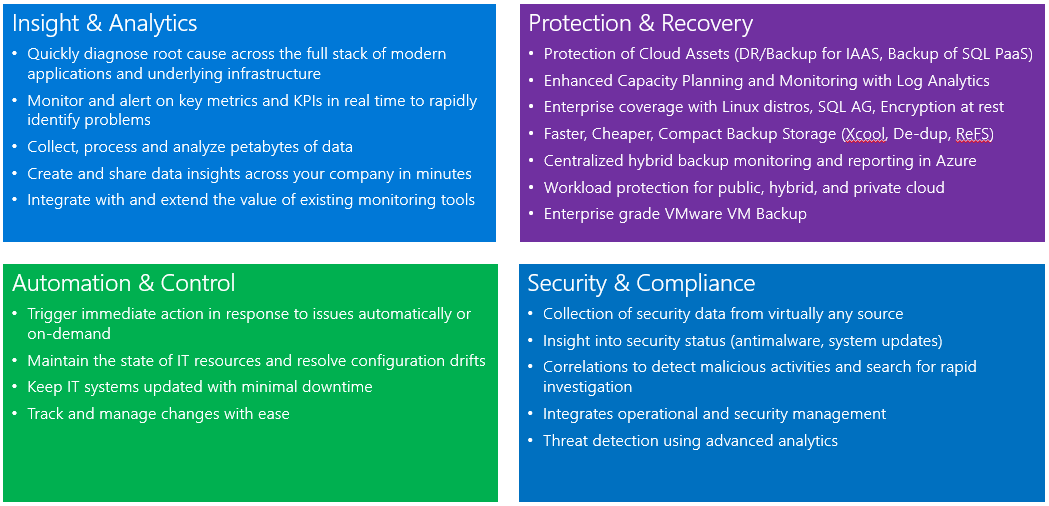

Log Microsoft Azure Monitor adalah solusi manajemen TI untuk cloud hibrid. Digunakan sendiri atau untuk memperluas penyebaran Pusat Sistem yang ada, log Azure Monitor memberi Anda fleksibilitas dan kontrol maksimum untuk manajemen infrastruktur berbasis cloud Anda.

Dengan log Azure Monitor, Anda dapat mengelola instans di cloud apa pun, termasuk lokal, Azure, AWS, Windows Server, Linux, VMware, dan OpenStack, dengan biaya lebih rendah daripada solusi kompetitif. Dibangun untuk dunia cloud-first, log Azure Monitor menawarkan pendekatan baru untuk mengelola perusahaan Anda yang merupakan cara paling hemat dan tercepat untuk memenuhi tantangan bisnis baru dan mengakomodasi beban kerja, aplikasi, dan lingkungan cloud baru.

Layanan Azure Monitor

Fungsionalitas inti log Azure Monitor disediakan oleh set layanan yang berjalan di Azure. Setiap layanan menyediakan fungsi manajemen spesifik, dan Anda dapat menggabungkan layanan untuk mencapai skenario manajemen yang berbeda.

| Layanan | Deskripsi |

|---|---|

| Log Azure Monitor | Memantau dan menganalisis ketersediaan dan performa sumber daya yang berbeda termasuk mesin fisik dan virtual. |

| Automation | Mengotomatiskan proses manual dan menerapkan konfigurasi untuk mesin fisik dan virtual. |

| Cadangan | Mencadangkan dan memulihkan data yang penting. |

| Pemulihan Situs | Memberikan ketersediaan tinggi untuk aplikasi yang penting. |

Log Azure Monitor

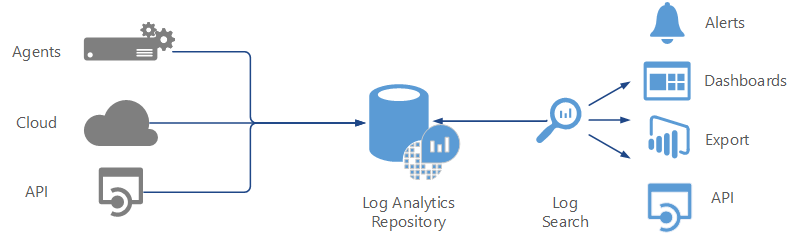

Log Azure Monitor menyediakan layanan pemantauan dengan mengumpulkan data dari sumber daya terkelola ke dalam repositori pusat. Data ini dapat mencakup peristiwa, data performa, atau data kustom yang disediakan melalui API. Setelah terkumpul, data tersedia untuk memperingatkan, menganalisis, dan mengekspor.

Metode ini memungkinkan Anda untuk mengonsolidasikan data dari berbagai sumber, sehingga Anda dapat menggabungkan data dari layanan Azure dengan lingkungan lokal yang ada. Hal ini juga secara jelas memisahkan pengumpulan data dari tindakan yang diambil pada data tersebut, sehingga semua tindakan tersedia untuk semua jenis data.

Layanan Azure Monitor mengelola data berbasis cloud Anda secara aman dengan menggunakan metode berikut:

- pemisahan data

- retensi data

- keamanan fisik

- manajemen insiden

- kepatuhan

- sertifikasi standar keamanan

Pencadangan Azure

Azure Backup menyediakan layanan pemulihan data dan pencadangan serta merupakan bagian dari rangkaian produk dan layanan Azure Monitor. Layanan ini melindungi data aplikasi Anda dan menyimpannya selama bertahun-tahun tanpa investasi modal dan dengan biaya operasi minimal. Ini dapat mencadangkan data dari server Windows fisik dan virtual selain beban kerja aplikasi seperti SQL Server dan SharePoint. Ini juga dapat digunakan oleh Manajer Perlindungan Data Pusat Sistem (DPM) untuk mereplikasi data yang dilindungi ke Azure untuk redundansi dan penyimpanan jangka panjang.

Data yang dilindungi di Azure Backup disimpan dalam kubah cadangan di wilayah geografis tertentu. Data direplika dalam wilayah yang sama dan, tergantung pada jenis kubah, juga dapat direplika ke wilayah lain untuk ketahanan lebih lanjut.

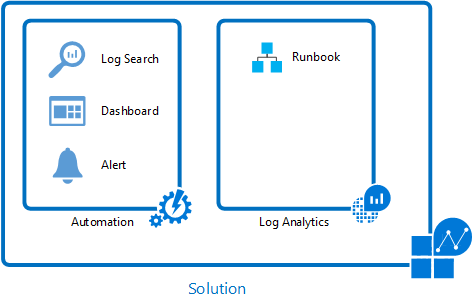

Solusi manajemen

Azure Monitor adalah solusi manajemen TI berbasis cloud yang membantu Anda mengelola dan melindungi infrastruktur lokal dan cloud Anda.

Solusi Manajemen adalah serangkaian logika yang telah dikemas sebelumnya yang mengimplementasikan skenario manajemen tertentu menggunakan satu atau beberapa layanan Azure Monitor. Solusi berbeda disediakan Microsoft dan dari mitra yang dengan mudah dapat Anda tambahkan ke langganan Azure Anda untuk meningkatkan nilai investasi Anda di Azure Monitor. Sebagai mitra, Anda dapat membuat solusi sendiri untuk mendukung aplikasi dan layanan Anda dan menyediakannya kepada pengguna melalui Azure Marketplace atau templat mulai cepat.

Contoh solusi bagus yang menggunakan beberapa layanan untuk menyediakan fungsionalitas tambahan adalah solusi Manajemen Pembaruan. Solusi ini menggunakan agen log Azure Monitor untuk Windows dan Linux untuk mengumpulkan informasi tentang pembaruan yang diperlukan pada setiap agen. Solusi ini menulis data ke repositori log Azure Monitor di mana Anda dapat menganalisisnya dengan dasbor yang disertakan.

Saat Anda membuat penyebaran, runbook di Azure Automation digunakan untuk memasang pembaruan yang diperlukan. Anda mengelola seluruh proses ini di portal dan tidak perlu mengkhawatirkan detail yang mendasarinya.

Microsoft Defender for Cloud

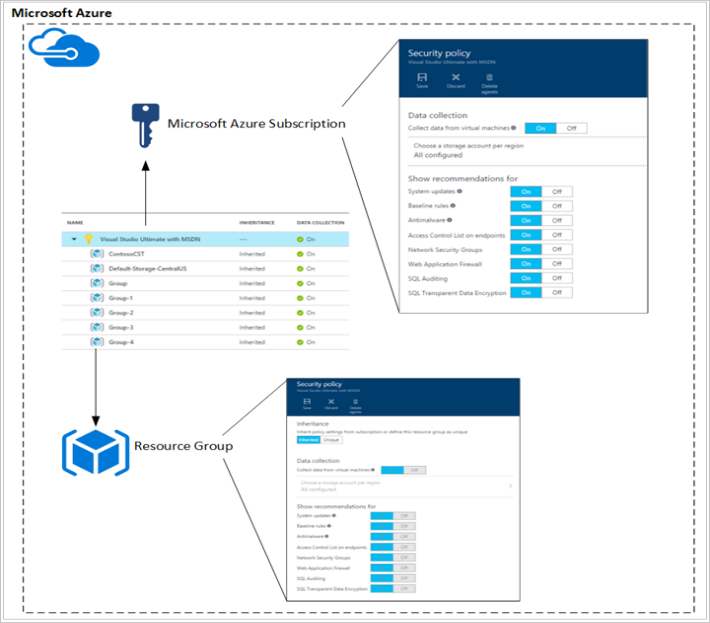

Microsoft Defender for Cloud membantu melindungi sumber daya Azure Anda. Ini menyediakan pemantauan keamanan terintegrasi dan manajemen kebijakan di seluruh langganan Azure Anda. Dalam layanan ini, Anda dapat menentukan kebijakan tidak hanya terhadap langganan Azure Anda, tetapi juga terhadap Grup Sumber Daya, sehingga Anda bisa lebih terperinci.

Kebijakan dan rekomendasi keamanan

Kebijakan keamanan menentukan set kontrol yang direkomendasikan untuk sumber daya dalam grup langganan atau sumber daya yang ditentukan.

Di Defender for Cloud, Anda menentukan kebijakan sesuai dengan persyaratan keamanan perusahaan Anda dan jenis aplikasi atau sensitivitas data.

Kebijakan yang diaktifkan di tingkat langganan secara otomatis disebarluaskan ke semua grup sumber daya dalam langganan seperti yang ditunjukkan dalam diagram di sisi kanan:

Kumpulan data

Defender for Cloud mengumpulkan data dari mesin virtual (VM) Anda untuk menilai status keamanan mereka, memberikan rekomendasi keamanan, dan memperingatkan Anda tentang ancaman. Saat Anda mengakses Defender for Cloud untuk pertama kalinya, kumpulan data diaktifkan di semua VM di langganan Anda. Kumpulan data disarankan, tetapi Anda bisa menolak dengan menonaktifkan kumpulan data dalam kebijakan Defender for Cloud.

Sumber data

Microsoft Defender for Cloud menganalisis data dari sumber berikut untuk memberikan visibilitas ke status keamanan Anda, mengidentifikasi kerentanan dan merekomendasikan mitigasi, serta mendeteksi ancaman aktif:

Layanan Azure: Menggunakan informasi tentang konfigurasi layanan Azure yang telah Anda sebarkan dengan berkomunikasi dengan penyedia sumber daya layanan tersebut.

Lalu lintas jaringan: Menggunakan sampel metadata lalu lintas jaringan dari infrastruktur Microsoft, seperti sumber/IP tujuan/port, ukuran paket, dan protokol jaringan.

Solusi mitra: Menggunakan pemberitahuan keamanan dari solusi mitra terintegrasi, seperti firewall dan solusi antimalware.

Mesin Virtual Anda: Menggunakan informasi konfigurasi dan informasi tentang peristiwa keamanan, seperti log acara dan audit Windows, log IIS, pesan syslog, dan file crash dump dari mesin virtual Anda.

Perlindungan data

Untuk membantu pelanggan mencegah, mendeteksi, dan merespons ancaman, Microsoft Defender for Cloud mengumpulkan dan memproses data terkait keamanan, termasuk informasi konfigurasi, metadata, log peristiwa, file crash dump, dan banyak lagi. Microsoft mematuhi pedoman kepatuhan dan keamanan yang ketat—mulai dari pengkodean hingga pengoperasian layanan.

Pemisahan Data: Data disimpan secara logis terpisah pada setiap komponen di seluruh layanan. Semua data diberi tag per organisasi. Pemberian tag ini berlangsung di seluruh siklus hidup data, dan diberlakukan di setiap lapisan layanan.

Akses data: Untuk memberikan rekomendasi keamanan dan menyelidiki potensi ancaman keamanan, staf Microsoft dapat mengakses informasi yang dikumpulkan atau dianalisis oleh layanan Azure, termasuk file crash dump, peristiwa pembuatan proses, rekam jepret disk VM dan artefak, yang mungkin secara tidak sengaja menyertakan Data Pelanggan atau data pribadi dari mesin Anda. Kami mematuhi Ketentuan Layanan Online dan Pernyataan Privasi, yang menyatakan bahwa Microsoft tidak akan menggunakan Data Pelanggan atau memperoleh informasi darinya untuk tujuan periklanan atau komersial serupa.

Penggunaan data:Microsoft menggunakan pola dan inteligensi ancaman yang terlihat di beberapa penyewa untuk meningkatkan kemampuan pencegahan dan deteksi kami; kami melakukannya sesuai dengan komitmen privasi yang dijelaskan dalam Pernyataan Privasi kami.

Lokasi data

Microsoft Defender for Cloud mengumpulkan salinan sementara file crash dump Anda dan menganalisisnya sebagai bukti upaya eksploitasi dan kompromi yang berhasil. Microsoft Defender for Cloud melakukan analisis ini dalam Geo yang sama dengan ruang kerja, dan menghapus salinan sementara ketika analisis selesai. Artefak mesin disimpan secara terpusat di wilayah yang sama dengan VM.

Akun Penyimpanan Anda:Akun penyimpanan ditentukan untuk setiap wilayah tdi mana mesin virtual berjalan. Ini memungkinkan Anda untuk menyimpan data di wilayah yang sama dengan mesin virtual di mana data dikumpulkan.

Microsoft Defender untuk Penyimpanan Cloud: Informasi tentang peringatan keamanan, termasuk peringatan mitra, rekomendasi, dan status kesehatan keamanan disimpan secara terpusat, saat ini di Amerika Serikat. Informasi ini dapat mencakup informasi konfigurasi terkait dan peristiwa keamanan yang dikumpulkan dari mesin virtual Anda sesuai yang diperlukan untuk memberi Anda status peringatan keamanan, rekomendasi, atau kesehatan keamanan.

Azure Monitor

Azure Monitor logs Keamanan dan solusi Audit memungkinkan TI memantau secara aktif semua sumber daya, yang dapat membantu meminimalkan dampak insiden keamanan. Log Azure Monitor untuk Keamanan dan Audit memiliki domain keamanan yang dapat digunakan untuk memantau sumber daya. Domain keamanan menyediakan akses cepat ke opsi, untuk pemantauan keamanan, domain berikut ini tercakup dalam detail seperti berikut:

- Penilaian Malware

- Penilaian Pembaruan

- Identitas dan Akses.

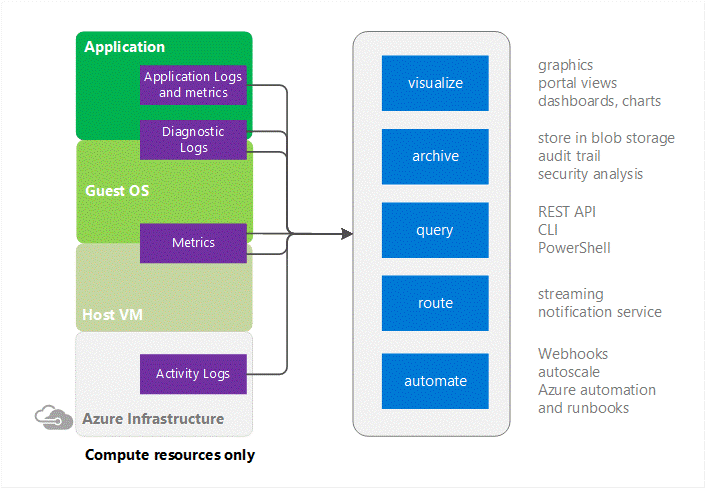

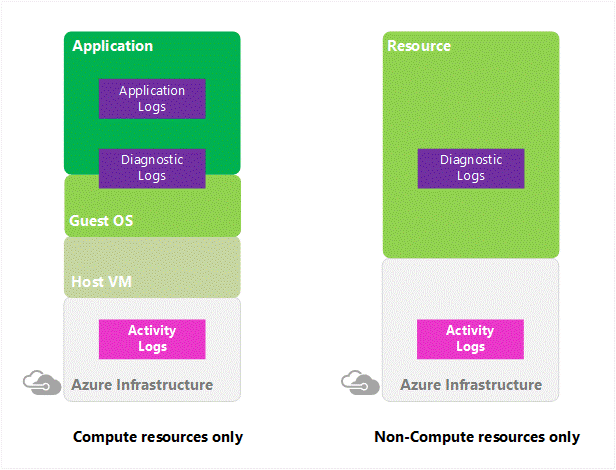

Azure Monitor menyediakan pointer ke informasi tentang jenis sumber daya tertentu. Ini menawarkan visualisasi data, kueri data, perutean, peringatan, skala otomatis, dan otomatisasi terhadap data baik melalui infrastruktur Azure (Log Aktivitas) maupun pada setiap sumber daya Azure (Log Diagnostik).

Aplikasi cloud bersifat kompleks dan memiliki banyak bagian yang berubah. Pemantauan membuat data memastikan aplikasi Anda tetap berjalan dalam kondisi sehat. Ini juga membantu Anda untuk mencegah potensi masalah atau memecahkan masalah sebelumnya.

Selain itu, Anda dapat menggunakan data pemantauan untuk mendapatkan insight mendalam tentang aplikasi Anda. Pengetahuan itu dapat membantu Anda meningkatkan performa atau pemeliharaan aplikasi, atau mengotomatiskan tindakan yang jika tidak memerlukan intervensi manual.

Log Aktivitas Azure

Ini adalah log yang memberikan wawasan tentang operasi yang dilakukan terhadap sumber daya di langganan Anda. Log Aktivitas sebelumnya dikenal sebagai "Log Audit" atau "Log Operasional," karena melaporkan peristiwa di control-plane untuk langganan Anda.

Dengan Log Aktivitas, Anda dapat menentukan 'apa, siapa, dan kapan' untuk operasi penulisan (PUT, POST, DELETE) yang dilakukan pada sumber daya dalam langganan Anda. Anda juga dapat memahami status operasi dan properti terkait lainnya. Log Aktivitas tidak menyertakan operasi baca (GET) atau operasi untuk sumber daya yang menggunakan model Klasik.

Log Diagnostik Azure

Log ini dipancarkan oleh sumber daya dan menyediakan data yang kaya dan sering tentang pengoperasian sumber daya tersebut. Isi log ini bervariasi menurut jenis sumber daya.

Misalnya, log-log sistem peristiwa Windows adalah salah satu kategori Log Diagnostik untuk VM, dan log blob, tabel, serta antrean adalah kategori Log Diagnostik untuk akun penyimpanan.

Log Diagnostik berbeda dari Log Aktivitas (sebelumnya dikenal sebagai Log Audit atau Log Operasional). Log Aktivitas memberikan wawasan tentang operasi yang dilakukan pada sumber daya di langganan Anda. Log diagnostik memberikan wawasan tentang operasi yang telah dilakukan sumber daya Anda.

Metrik

Azure Monitor memungkinkan Anda untuk memanfaatkan telemetri guna mendapatkan visibilitas tentang kinerja dan kesehatan beban kerja Anda di Azure. Jenis data telemetri Azure yang paling penting adalah metrik (juga disebut penghitung kinerja) yang dipancarkan oleh sebagian besar sumber daya Azure. Azure Monitor menyediakan beberapa cara untuk mengonfigurasi dan menggunakan metrik ini untuk pemantauan dan pemecahan masalah. Metrik adalah sumber telemetri yang berharga dan memungkinkan Anda untuk melakukan tugas-tugas berikut:

Lacak performa sumber daya Anda (seperti VM, situs web, atau aplikasi logika) dengan memplot metriknya di bagan portal dan sematkan bagan tersebut ke dasbor.

Dapatkan pemberitahuan tentang masalah yang memengaruhi kinerja sumber daya Anda saat metrik melewati ambang tertentu.

Mengonfigurasi tindakan otomatis, seperti menskalakan sumber daya secara otomatis atau menjalankan runbook saat metrik melewati ambang tertentu.

Lakukan analitik lanjutan atau pelaporan tentang tren performa atau penggunaan sumber daya Anda.

Arsipkan riwayat kinerja atau kesehatan sumber daya Anda untuk tujuan kepatuhan atau audit.

Azure Diagnostics

Ini adalah kemampuan dalam Azure yang memungkinkan pengumpulan data diagnostik pada aplikasi yang diserbakan. Anda dapat menggunakan ekstensi diagnostik dari berbagai sumber berbeda. Saat ini yang didukung adalah Situs Web Layanan Azure Cloud dan Peran Pekerja, Azure Virtual Machine yang menjalankan Microsoft Windows, dan Service Fabric. Layanan Azure lainnya memiliki diagnostik terpisah mereka sendiri.

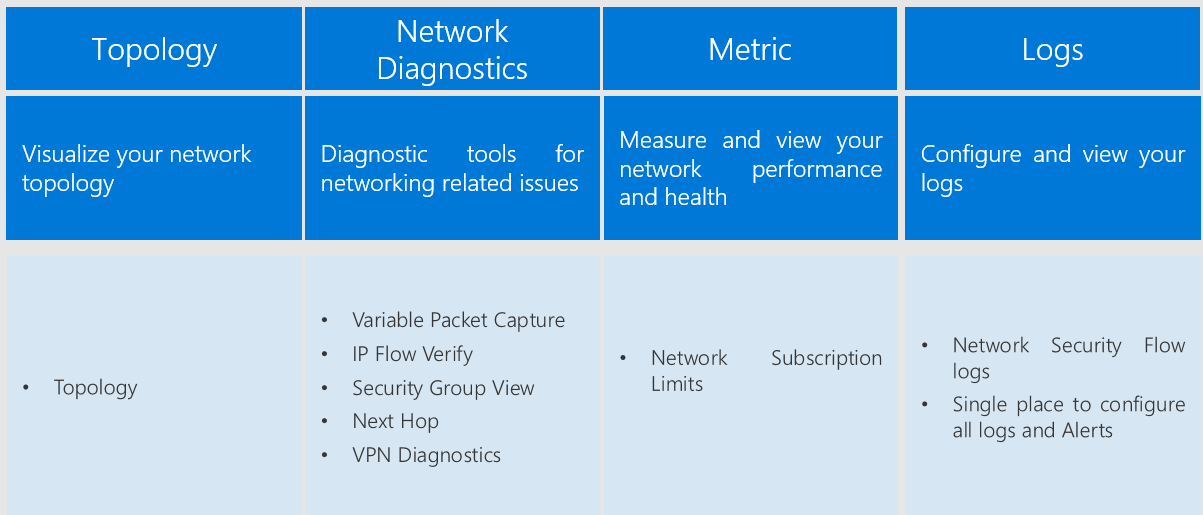

Azure Network Watcher

Mengaudit keamanan jaringan Anda sangat penting untuk mendeteksi kerentanan jaringan dan memastikan kepatuhan dengan keamanan TI dan model tata kelola peraturan. Dengan tampilan Kelompok Keamanan, Anda dapat mengambil Kelompok Keamanan Jaringan yang telah dikonfigurasi dan aturan keamanan, serta aturan keamanan yang berlaku. Dengan daftar aturan yang diterapkan, Anda dapat menentukan port yang terbuka dan menilai kerentanan jaringan.

Network Watcher adalah layanan regional yang memungkinkan Anda memantau dan mendiagnosis kondisi pada tingkat skenario jaringan di, ke, dan dari Azure. Alat diagnostik dan visualisasi jaringan yang tersedia dengan Network Watcher membantu Anda memahami, mendiagnosis, dan mendapatkan wawasan ke jaringan Anda di Azure. Layanan ini mencakup pengambilan paket, lompatan berikutnya, verifikasi alur IP, tampilan grup keamanan, log aliran NSG. Pemantauan tingkat skenario memberikan tampilan akhir ke akhir sumber daya jaringan yang berbeda dengan pemantauan sumber daya jaringan individual.

Network Watcher saat ini memiliki kapabilitas berikut:

Catatan Audit- Operasi yang dilakukan sebagai bagian dari konfigurasi jaringan dicatat. Log ini dapat dilihat di portal Microsoft Azure atau diambil menggunakan alat Microsoft seperti Power BI atau alat pihak ketiga. Log audit tersedia melalui portal, PowerShell, CLI, dan REST API. Untuk informasi lebih lanjut tentang log audit, lihat operasi audit dengan Resource Manager. Log audit tersedia untuk operasi yang dilakukan pada semua sumber daya jaringan.

Verifikasi alur IP- Memeriksa apakah paket diizinkan atau ditolak berdasarkan parameter paket 5-tuple untuk informasi alur (IP tujuan, IP sumber, Port Tujuan, Port Sumber, dan Protokol). Jika paket ditolak oleh Grup Keamanan Jaringan, aturan dan Grup Keamanan Jaringan yang menolak paket tersebut dikembalikan.

Hop berikutnya- Menentukan hop berikutnya untuk paket yang dirutekan dalam Azure Network Fabric, sehingga Anda dapat mendiagnosis rute yang ditentukan pengguna yang salah konfigurasi.

Tampilan grup keamanan- Dapatkan aturan keamanan yang efektif dan yang dapat diterapkan pada VM.

Pencatatan Alur NSG - Log alur untuk Grup Keamanan Jaringan memungkinkan Anda menangkap log yang terkait dengan lalu lintas yang diizinkan atau ditolak oleh aturan keamanan di grup. Alur didefinisikan oleh informasi 5-tuple- IP sumber, IP tujuan, Port Sumber, Port Tujuan, dan Protokol.

Analitik Azure Storage

Analitik Penyimpanan dapat menyimpan metrik yang mencakup statistik transaksi teragregasi dan data kapasitas tentang Permintaan ke layanan penyimpanan. Transaksi dilaporkan pada tingkat operasi API dan pada tingkat layanan penyimpanan, dan kapasitas dilaporkan pada tingkat layanan penyimpanan. Data metrik dapat digunakan untuk menganalisis penggunaan layanan penyimpanan, mendiagnosis masalah dengan permintaan yang dibuat terhadap layanan penyimpanan, dan untuk meningkatkan kinerja aplikasi yang menggunakan layanan.

Azure Storage Analytics melakukan pengelogan dan menyediakan data metrik untuk akun penyimpanan. Anda dapat menggunakan data ini untuk melacak permintaan, menganalisis tren penggunaan, dan mendiagnosis masalah dengan akun penyimpanan Anda. Pembuatan log Analitik Penyimpanan saat ini hanya tersedia untuk layanan Blob, Antrian, dan Tabel. Storage Analytics mencatat informasi mendetail tentang permintaan yang berhasil dan gagal ke layanan penyimpanan.

Informasi ini dapat digunakan untuk memantau permintaan individu dan mendiagnosis masalah dengan layanan penyimpanan. Permintaan dicatat sebaik mungkin. Entri log hanya dibuat jika ada permintaan yang dibuat terhadap titik akhir layanan. Misalnya, jika akun penyimpanan memiliki aktivitas di titik akhir Blob tetapi tidak di titik akhir Tabel atau Antrian, hanya log yang berkaitan dengan Blob service yang dibuat.

Untuk menggunakan Analitik Penyimpanan, Anda harus mengaktifkannya satu per satu untuk setiap layanan yang ingin Anda pantau. Anda dapat mengaktifkannya di portal Microsoft Azure; untuk detailnya, lihat Memantau akun penyimpanan di portal Microsoft Azure. Anda juga dapat mengaktifkan Storage Analytics secara terprogram melalui REST API atau pustaka klien. Gunakan operasi Properti Layanan Set untuk mengaktifkan Analitik Penyimpanan secara terpisah untuk setiap layanan.

Data agregat disimpan dalam blob terkenal (untuk pengelogan) dan dalam tabel terkenal (untuk metrik), yang dapat diakses menggunakan Blob service dan API layanan Tabel.

Analitik Penyimpanan memiliki batas 20 TB pada jumlah data tersimpan yang tidak tergantung dari batas total untuk akun penyimpanan Anda. Semua log disimpan dalam block blob dalam wadah bernama $logs, yang secara otomatis dibuat saat Analitik Penyimpanan diaktifkan untuk akun penyimpanan.

Tindakan berikut yang dilakukan oleh Storage Analytics dapat ditagih:

- Permintaan untuk membuat blob untuk pengelogan

- Permintaan untuk membuat entitas tabel untuk metrik.

Catatan

Untuk informasi selengkapnya tentang kebijakan penagihan dan retensi data, lihat Analitik Penyimpanan dan Penagihan. Untuk performa optimal, sebaiknya membatasi jumlah disk yang banyak digunakan yang terhubung pada mesin virtual untuk menghindari kemungkinan pengurangan kinerja. Jika semua disk tidak digunakan secara maksimal pada saat yang sama, akun penyimpanan dapat mendukung jumlah disk yang lebih besar.

Catatan

Untuk informasi lebih lanjut tentang batas akun penyimpanan standar, lihat Target skalabilitas untuk akun penyimpanan standar.

Jenis permintaan yang diautentikasi dan yang anonim berikut dicatat di log.

| Terverifikasi | Anonim |

|---|---|

| Permintaan berhasil | Permintaan berhasil |

| Permintaan gagal, termasuk waktu habis, pembatasan, jaringan, otorisasi, dan kesalahan lainnya | Permintaan yang menggunakan Tanda Tangan Akses Bersama (SAS), termasuk permintaan yang gagal dan berhasil |

| Permintaan yang menggunakan Tanda Tangan Akses Bersama (SAS), termasuk permintaan yang gagal dan berhasil | Kesalahan waktu habis untuk klien dan server |

| Permintaan untuk data analitik | Permintaan GET gagal dengan kode galat 304 (Tidak Diubah) |

| Permintaan yang dibuat oleh Analitik Penyimpanan itu sendiri, seperti pembuatan log atau penghapusan, tidak dicatat. Daftar lengkap data yang dicatat didokumentasikan dalam topik Operasi dan Pesan Status Analitik Penyimpanan Dilog serta Format Log Analitik Penyimpanan. | Semua permintaan anonim lainnya yang gagal tidak dicatat di log. Daftar lengkap data yang dicatat didokumentasikan di Operasi dan Pesan Status Analitik Penyimpanan Dilog serta Format Log Analitik Penyimpanan. |

Microsoft Entra ID

ID Microsoft Entra juga mencakup serangkaian kemampuan manajemen identitas lengkap termasuk autentikasi multifaktor, pendaftaran perangkat, manajemen kata sandi layanan mandiri, manajemen grup layanan mandiri, manajemen akun istimewa, kontrol akses berbasis peran, pemantauan penggunaan aplikasi, audit kaya, dan pemantauan dan pemberitahuan keamanan.

Tingkatkan keamanan aplikasi dengan autentikasi multifaktor Microsoft Entra dan Akses Bersyar.

Pantau penggunaan aplikasi dan lindungi bisnis Anda dari ancaman lanjutan dengan pelaporan dan pemantauan keamanan.

ID Microsoft Entra mencakup laporan keamanan, aktivitas, dan audit untuk direktori Anda. Laporan audit Microsoft Entra membantu pelanggan mengidentifikasi tindakan istimewa yang terjadi di ID Microsoft Entra mereka. Tindakan istimewa termasuk perubahan elevasi (misalnya, pembuatan peran atau reset kata sandi), mengubah konfigurasi kebijakan (misalnya kebijakan kata sandi), atau perubahan konfigurasi direktori (misalnya, perubahan pengaturan federasi domain).

Laporan memberikan rekaman audit untuk nama peristiwa, aktor yang melakukan tindakan, sumber daya target yang terdampak perubahan, dan tanggal serta waktu (dalam UTC). Pelanggan dapat mengambil daftar peristiwa audit untuk ID Microsoft Entra mereka melalui portal Azure, seperti yang dijelaskan dalam Melihat Log Audit Anda. Berikut ini adalah daftar laporan yang disertakan:

| Laporan keamanan | Laporan aktivitas | Laporan audit |

|---|---|---|

| Masuk dari sumber tidak dikenal | Penggunaan aplikasi: ringkasan | Laporan audit direktori |

| Masuk setelah beberapa kali upaya gagal | Penggunaan aplikasi: terperinci | |

| Masuk dari berbagai geografi | Dasbor aplikasi | |

| Masuk dari alamat IP dengan aktivitas mencurigakan | Kesalahan penyediaan akun | |

| Aktivitas masuk tidak teratur | Perangkat pengguna individual | |

| Masuk dari perangkat yang mungkin terinfeksi | Kegiatan Pengguna Individual | |

| Pengguna dengan aktivitas masuk anomali | Laporan aktivitas grup | |

| Laporan Aktivitas Registrasi Pengaturan Ulang Kata Sandi | ||

| Aktivitas pengaturan ulang kata sandi |

Data laporan ini dapat berguna untuk aplikasi Anda, seperti sistem SIEM, audit, dan alat kecerdasan bisnis. API pelaporan ID Microsoft Entra menyediakan akses terprogram ke data melalui serangkaian API berbasis REST. Anda dapat memanggil API ini dari berbagai alat dan bahasa pemrogram.

Peristiwa dalam laporan audit Microsoft Entra dipertahankan selama 180 hari.

Catatan

Untuk informasi selengkapnya tentang retensi pada laporan, lihat Kebijakan retensi laporan Microsoft Entra.

Bagi pelanggan yang tertarik untuk menyimpan peristiwa audit mereka untuk periode penyimpanan yang lebih lama, API Pelaporan dapat digunakan untuk menarik peristiwa audit ke penyimpanan data terpisah secara teratur.

Ringkasan

Artikel ini merangkum melindungi privasi dan mengamankan data Anda, sekaligus memberikan perangkat lunak dan layanan yang membantu Anda mengelola infrastruktur TI organisasi Anda. Microsoft menyadari bahwa ketika mereka mempercayakan data mereka kepada orang lain, kepercayaan itu memerlukan keamanan ketat. Microsoft mematuhi pedoman kepatuhan dan keamanan yang ketat—mulai dari pengkodean hingga pengoperasian layanan. Mengamankan dan melindungi data adalah prioritas utama dalam Microsoft.

Artikel ini menjelaskan

Cara data dikumpulkan, diproses, dan diamankan di Azure Monitor suite.

Menganalisis dengan cepat peristiwa di beberapa sumber data. Identifikasi risiko keamanan dan pahami ruang lingkup dan dampak ancaman dan serangan untuk mengurangi kerusakan pelanggaran keamanan.

Identifikasi pola serangan dengan memvisualisasikan lalu lintas IP keluar berbahaya dan jenis ancaman. Pahami postur keamanan seluruh lingkungan Anda terlepas dari platform.

Ambil semua log dan data peristiwa yang diperlukan untuk audit keamanan atau kepatuhan. Kurangi waktu dan sumber daya yang diperlukan untuk menyelesaikan audit keamanan dengan himpunan data log dan peristiwa yang lengkap, dapat dicari, dan diekspor.

- Kumpulkan peristiwa terkait keamanan, audit, dan analisis pelanggaran untuk mengawasi aset Anda:

- Postur keamanan

- Masalah penting

- Ancaman ringkasan

Langkah berikutnya

Microsoft merancang layanan dan perangkat lunaknya dengan memperhatikan keamanan untuk membantu memastikan bahwa infrastruktur cloud-nya tangguh dan tahan dari serangan.

Gunakan keamanan dan analisis data Microsoft untuk mendeteksi ancaman yang lebih cerdas dan efektif.

- Perencanaan dan operasi Microsoft Defender for Cloud Serangkaian langkah dan tugas yang bisa Anda ikuti untuk mengoptimalkan penggunaan Microsoft Defender for Cloud berdasarkan persyaratan keamanan organisasi dan model manajemen cloud organisasi Anda.