Bersiaplah untuk serangan ransomware

Mengadposi kerangka kerja Keamanan cyber

Tempat yang baik untuk memulai adalah mengadopsi tolok ukur keamanan cloud Microsoft (MCSB) untuk mengamankan lingkungan Azure. Tolok ukur keamanan cloud Microsoft adalah kerangka kerja kontrol keamanan Azure, berdasarkan kerangka kerja kontrol keamanan berbasis industri seperti NIST SP800-53, CIS Controls v7.1.

Tolok ukur keamanan cloud Microsoft menyediakan panduan organisasi tentang cara mengonfigurasi Azure dan Azure Services dan menerapkan kontrol keamanan. Organisasi dapat menggunakan Microsoft Defender untuk Cloud untuk memantau status lingkungan Azure langsung mereka dengan semua kontrol MCSB.

Pada akhirnya, Kerangka kerja ini bertujuan untuk mengurangi dan mengelola risiko keamanan cyber dengan lebih baik.

Memprioritaskan mitigasi

Berdasarkan pengalaman kami dengan serangan ransomware, kami telah menemukan bahwa prioritas harus fokus pada: 1) mempersiapkan, 2) batas, 3) mencegah. Ini mungkin tampak berlawanan dengan intuisi, karena kebanyakan orang ingin mencegah serangan dan melanjutkan. Sayangnya, kita harus mengasumsikan pelanggaran (prinsip kunci Zero Trust) dan fokus pada mitigasi kerusakan paling besar terlebih dahulu. Prioritas ini sangat penting karena kemungkinan besar skenario terburuk dengan ransomware. Meskipun itu bukan kebenaran yang menyenangkan untuk diterima, kami menghadapi penyerang manusia yang kreatif dan termotivasi yang mahir menemukan cara untuk mengendalikan lingkungan dunia nyata yang kompleks di mana kami beroperasi. Terhadap kenyataan itu, penting untuk mempersiapkan yang terburuk dan membangun kerangka kerja untuk menahan dan mencegah kemampuan penyerang untuk mendapatkan apa yang mereka cari.

Meskipun prioritas ini harus mengatur apa yang harus dilakukan terlebih dahulu, kami mendorong organisasi untuk menjalankan sebanyak mungkin langkah secara paralel (termasuk menarik kemenangan cepat ke depan dari langkah 1 kapan pun Anda bisa).

Membuat lebih sulit untuk masuk

Mencegah penyerang ransomware memasuki lingkungan Anda dan dengan cepat menanggapi insiden untuk menghapus akses penyerang sebelum mereka dapat mencuri dan mengenkripsi data. Ini akan menyebabkan penyerang gagal lebih awal dan lebih sering, merusak keuntungan dari serangan mereka. Sementara pencegahan adalah hasil yang disukai, ini adalah perjalanan berkelanjutan dan mungkin tidak mungkin untuk mencapai pencegahan 100% dan respons cepat di seluruh organisasi dunia nyata (multi-platform yang kompleks dan multi-cloud estate dengan tanggung jawab TI terdistribusi).

Untuk mencapai hal ini, organisasi harus mengidentifikasi dan melaksanakan kemenangan cepat untuk memperkuat kontrol keamanan untuk mencegah masuk dan dengan cepat mendeteksi/mengusir penyerang sambil menerapkan program berkelanjutan yang membantu mereka tetap aman. Microsoft merekomendasikan organisasi mengikuti prinsip-prinsip yang diuraikan dalam strategi Zero Trust di sini. Secara khusus, terhadap Ransomware, organisasi harus memprioritaskan:

- Meningkatkan kebersihan keamanan dengan memfokuskan upaya pengurangan permukaan serangan dan pengelolaan ancaman dan Kerentanan untuk aset di estatenya.

- Menerapkan kontrol Perlindungan, Deteksi, dan Respons untuk aset digital mereka yang dapat melindungi terhadap komoditas dan ancaman tingkat lanjut, memberikan visibilitas dan peringatan tentang aktivitas penyerang dan menanggapi ancaman aktif.

Membatasi cakupan kerusakan

Pastikan Anda memiliki kontrol yang kuat (mencegah, mendeteksi, merespons) untuk akun istimewa seperti Admin TI dan peran lain dengan kontrol sistem penting bisnis. Ini memperlambat dan/atau memblokir penyerang dari mendapatkan akses lengkap ke sumber daya Anda untuk mencuri dan mengenkripsinya. Menghilangkan kemampuan penyerang untuk menggunakan akun Admin TI sebagai jalan pintas ke sumber daya akan secara drastis menurunkan kemungkinan mereka berhasil menyerang Anda dan menuntut pembayaran/keuntungan.

Organisasi harus meningkatkan keamanan untuk akun istimewa (melindungi dengan cermat, memantau dengan cermat, dan dengan cepat menanggapi insiden yang terkait dengan peran ini). Lihat paket modernisasi cepat Keamanan Microsoft, yang mencakup:

- Keamanan Sesi Menyeluruh (termasuk autentikasi multifaktor (MFA) untuk admin)

- Melindungi dan Memantau Sistem Identitas

- Mengurangi Traversal Lateral

- Respons Ancaman Cepat

Bersiaplah untuk pemindahan

Rencanakan skenario terburuk dan harapkan itu akan terjadi (di semua tingkat organisasi). Ini akan membantu organisasi Anda dan orang lain di dunia yang Anda andalkan:

- Batas kerusakan untuk skenario terburuk – Sementara memulihkan semua sistem dari cadangan sangat mengganggu bisnis, ini lebih efektif dan efisien daripada mencoba untuk memulihkan menggunakan (kualitas rendah) alat dekripsi yang disediakan penyerang setelah membayar untuk mendapatkan kunci. Catatan: Membayar adalah jalan yang tidak pasti – Anda tidak memiliki jaminan formal atau hukum bahwa kunci bekerja pada semua file, alat bekerja akan bekerja secara efektif, atau bahwa penyerang (yang mungkin afiliasi amatir menggunakan toolkit profesional) akan bertindak dengan itikad baik.

- Batasi pengembalian keuangan untuk penyerang – Jika sebuah organisasi dapat memulihkan operasi bisnis tanpa membayar penyerang, serangan tersebut secara efektif gagal dan menghasilkan nol laba atas investasi (ROI) untuk para penyerang. Hal ini membuat kecil kemungkinan bahwa mereka akan menargetkan organisasi di masa depan (dan merampas mereka dari dana tambahan untuk menyerang orang lain).

Penyerang mungkin masih berusaha memeras organisasi melalui pengungkapan data atau menyalahgunakan / menjual data yang dicuri, tetapi ini memberi mereka lebih sedikit pengaruh daripada jika mereka memiliki satu-satunya jalur akses ke data dan sistem Anda.

Untuk mewujudkan hal ini, organisasi harus memastikan mereka:

- Tambahkan ransomware ke daftar risiko sebagai kemungkinan tinggi dan skenario dampak tinggi. Pantau status mitigasi melalui siklus penilaian Enterprise Risk Management (ERM).

- Tentukan dan Cadangkan Aset Bisnis Penting – Tentukan sistem yang diperlukan untuk operasi bisnis penting dan secara otomatis mencadangkannya pada jadwal reguler (termasuk pencadangan dependensi penting yang benar seperti Active Directory) Lindungi cadangan terhadap penghapusan dan enkripsi yang disengaja dengan penyimpanan offline, penyimpanan yang tidak dapat diubah, dan/atau keluar dari langkah-langkah band (MFA atau PIN) sebelum memodifikasi/menghapus cadangan online.

- Uji Skenario 'Pulih dari Nol' – uji untuk memastikan kelangsungan bisnis/pemulihan bencana (BC/DR) Anda dapat dengan cepat membawa operasi bisnis penting secara online dari fungsi nol (semua sistem turun). Lakukan latihan praktik untuk memvalidasi proses lintas tim dan prosedur teknis, termasuk dari komunikasi karyawan dan pelanggan out-of-band (anggap semua email dan obrolan tidak berfungsi).

Sangat penting untuk melindungi (atau mencetak) dokumen dan sistem pendukung yang diperlukan untuk pemulihan termasuk dokumen prosedur restorasi, CMDB, diagram jaringan, instans SolarWinds, dll. Penyerang menghancurkan ini secara teratur. - Kurangi paparan lokal – dengan memindahkan data ke layanan cloud dengan pencadangan otomatis & pemutaran layanan mandiri.

Meningkatkan kesadaran dan memastikan tidak ada kesenjangan pengetahuan

Ada sejumlah kegiatan yang mungkin dilakukan untuk mempersiapkan potensi insiden ransomware.

Mendidik pengguna akhir tentang bahaya ransomware

Karena sebagian besar varian ransomware bergantung pada pengguna akhir untuk memasang ransomware atau terhubung ke situs Web yang disusupi, semua pengguna akhir harus dididik tentang bahayanya. Ini biasanya akan menjadi bagian dari pelatihan kesadaran keamanan tahunan serta pelatihan ad hoc yang tersedia melalui sistem manajemen pembelajaran perusahaan. Pelatihan kesadaran juga harus diperluas ke pelanggan perusahaan melalui portal perusahaan atau saluran lain yang sesuai.

Mendidik analis pusat operasi keamanan (SOC) dan lainnya tentang cara menanggapi insiden ransomware

Analis SOC dan orang lain yang terlibat dalam insiden ransomware harus mengetahui dasar-dasar perangkat lunak berbahaya dan ransomware secara khusus. Mereka harus menyadari varian utama/keluarga ransomware, bersama dengan beberapa karakteristik khasnya. Staf call center pelanggan juga harus menyadari cara menangani laporan ransomware dari pengguna akhir dan pelanggan perusahaan.

Memastikan Anda memiliki kontrol teknis yang tepat

Ada berbagai macam kontrol teknis yang harus ada untuk melindungi, mendeteksi, dan menanggapi insiden ransomware dengan penekanan kuat pada pencegahan. Minimal, analis SOC harus memiliki akses ke telemetri yang dihasilkan oleh sistem antimalware di perusahaan, memahami langkah-langkah pencegahan apa yang ada, memahami infrastruktur yang ditargetkan oleh ransomware, dan dapat membantu tim perusahaan untuk mengambil tindakan yang tepat.

Ini harus mencakup beberapa atau semua alat penting berikut:

Alat detektif dan preventif

- Suite produk antimalware server perusahaan (seperti Microsoft Defender untuk Cloud)

- Solusi antimalware jaringan (seperti Azure Anti-malware)

- Platform analitik data keamanan (seperti Azure Monitor, Sentinel)

- Sistem deteksi dan pencegahan intrusi generasi berikutnya

- Firewall generasi berikutnya (NGFW)

Toolkit analisis dan respons malware

- Sistem analisis malware otomatis dengan dukungan untuk sebagian besar sistem operasi pengguna akhir dan server utama dalam organisasi

- Alat analisis malware statis dan dinamis

- Perangkat lunak dan perangkat keras forensik digital

- Akses Internet Non-Organisasi (misalnya, dongle 4G)

- Untuk efektivitas maksimum, analis SOC harus memiliki akses luas ke hampir semua platform antimalware melalui antarmuka aslinya selain telemetri terpadu dalam platform analisis data keamanan. Platform untuk Azure native Antimalware untuk Azure Cloud Services dan Virtual Machines menyediakan panduan langkah demi langkah tentang cara mencapai hal ini.

- Sumber pengayaan dan intelijen

- Ancaman online dan offline dan sumber intelijen malware (seperti sentinel, Azure Network Watcher)

- Direktori aktif dan sistem autentikasi lainnya (dan log terkait)

Database Manajemen Konfigurasi Internal (CMDBs) yang berisi info perangkat titik akhir

Perlindungan data

- Menerapkan perlindungan data untuk memastikan pemulihan yang cepat dan dapat diandalkan dari serangan ransomware + memblokir beberapa teknik.

- Tentukan Folder Yang Dilindungi – untuk mempersulit aplikasi yang tidak sah untuk memodifikasi data di folder ini.

- Tinjau Izin – untuk mengurangi risiko dari akses luas yang memungkinkan ransomware

- Temukan izin tulis/hapus yang luas pada berbagi file, SharePoint, dan solusi lainnya

- Kurangi izin yang luas saat memenuhi persyaratan kolaborasi bisnis

- Audit dan pantau untuk memastikan izin yang luas tidak muncul kembali

- Pencadangan aman

- Pastikan sistem penting dicadangkan dan cadangan dilindungi dari penghapusan/enkripsi penyerang yang disengaja.

- Mencadangkan semua sistem penting secara otomatis pada jadwal reguler

- Memastikan Pemulihan Operasi Bisnis dengan rutin menjalankan rencana kelangsungan bisnis/pemulihan bencana (BC/DR)

- Melindungi cadangan terhadap penghapusan dan enkripsi yang disengaja

- Perlindungan Kuat – Memerlukan langkah-langkah di luar band (seperti MUA /MFA) sebelum memodifikasi cadangan online seperti Azure Backup

- Perlindungan Terkuat – Mengisolasi cadangan dari beban kerja online/produksi untuk meningkatkan perlindungan data cadangan.

- Melindungi dokumen pendukung yang diperlukan untuk pemulihan seperti dokumen prosedur pemulihan, CMDB, dan diagram jaringan

Menetapkan proses penanganan insiden

Pastikan organisasi Anda melakukan sejumlah kegiatan secara kasar mengikuti langkah-langkah respons insiden dan panduan yang dijelaskan dalam Panduan Penanganan Insiden Keamanan Komputer Institut Nasional AS (NIST) (Publikasi Khusus 800-61r2) untuk mempersiapkan potensi insiden ransomware. Langkah ini mencakup:

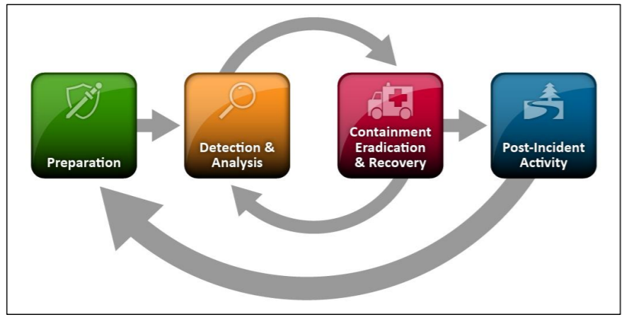

- Persiapan: Tahap ini menjelaskan berbagai langkah yang harus dilakukan sebelum insiden. Ini mungkin termasuk persiapan teknis (seperti penerapan kontrol keamanan yang sesuai dan teknologi lainnya) dan persiapan non-teknis (seperti persiapan proses dan prosedur).

- Pemicu/Deteksi: Tahap ini menjelaskan bagaimana jenis insiden ini dapat dideteksi dan pemicu apa yang mungkin tersedia yang harus digunakan untuk memulai penyelidikan lebih lanjut atau deklarasi insiden. Ini umumnya dipisahkan menjadi pemicu kepercayaan diri tinggi dan rendah percaya diri.

- Investigasi/Analisis: Tahap ini menjelaskan kegiatan yang harus dilakukan untuk menyelidiki dan menganalisis data yang tersedia ketika tidak jelas bahwa suatu insiden telah terjadi, dengan tujuan mengkonfirmasi bahwa suatu insiden harus dinyatakan atau disimpulkan bahwa suatu insiden belum terjadi.

- Deklarasi Insiden: Tahap ini mencakup langkah-langkah yang harus diambil untuk menyatakan suatu insiden, biasanya dengan menaikkan tiket dalam sistem manajemen insiden perusahaan (tiket) dan mengarahkan tiket ke personel yang sesuai untuk evaluasi dan tindakan lebih lanjut.

- Penahanan/Mitigasi: Tahap ini mencakup langkah-langkah yang dapat diambil baik oleh Security Operations Center (SOC), atau oleh orang lain, untuk menahan atau mengurangi (menghentikan) insiden dari terus terjadi atau membatasi efek dari insiden menggunakan alat, teknik, dan prosedur yang tersedia.

- Remediasi/Pemulihan: Tahap ini mencakup langkah-langkah yang dapat diambil untuk memulihkan atau memulihkan dari kerusakan yang disebabkan oleh insiden sebelum terkandung dan dikurangi.

- Aktivitas Pasca Insiden: Tahap ini mencakup kegiatan yang harus dilakukan setelah insiden ditutup. Ini dapat mencakup menangkap narasi akhir yang terkait dengan insiden tersebut serta mengidentifikasi pelajaran yang dipetik.

Bersiap untuk pemulihan yang cepat

Pastikan Anda memiliki proses dan prosedur yang tepat. Hampir semua insiden ransomware mengakibatkan kebutuhan untuk memulihkan sistem yang dikompromikan. Jadi proses dan prosedur pencadangan dan pemulihan yang tepat dan teruji harus ada untuk sebagian besar sistem. Juga harus ada strategi penahanan yang sesuai dengan prosedur yang sesuai untuk menghentikan ransomware dari penyebaran dan pemulihan dari serangan ransomware.

Pastikan Anda memiliki prosedur yang terdokumentasi dengan baik untuk melibatkan dukungan pihak ketiga, terutama dukungan dari penyedia inteligensi ancaman, penyedia solusi antimalware, dan dari penyedia analisis malware. Kontak ini mungkin berguna jika varian ransomware tertentu telah diketahui kelemahannya atau tersedia alat dekripsinya.

Platform Azure menyediakan opsi pencadangan dan pemulihan melalui Azure Backup serta bawaan dalam berbagai layanan data dan beban kerja.

Pencadangan terisolasi dengan Azure Backup

- Azure Virtual Machines

- Database di Azure VM: SQL, SAP Hana

- Azure Database untuk PostgreSQL

- Server Windows lokal (cadangkan ke cloud menggunakan agen MARS)

Pencadangan lokal (operasional) dengan Azure Backup

- Azure Files

- Azure Blobs

- Azure Disks

Pencadangan bawaan dari layanan Azure

- Layanan data seperti Azure Databases (SQL, MySQL, MariaDB, PostgreSQL), Azure Cosmos DB, dan ANF menawarkan kemampuan pencadangan bawaan

Apa Berikutnya

Lihat buku putih: Pertahanan Azure untuk buku putih serangan ransomware.

Lihat artikel lain dalam seri ini: