Memvisualisasikan data yang dikumpulkan di halaman Gambaran Umum

Setelah menyambungkan sumber data Anda ke Microsoft Azure Sentinel, gunakan halaman Gambaran Umum untuk melihat, memantau, dan menganalisis aktivitas di seluruh lingkungan Anda. Artikel ini menjelaskan widget dan grafik yang tersedia di dasbor Gambaran Umum Microsoft Sentinel.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

- Pastikan Anda memiliki akses pembaca ke sumber daya Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Peran dan izin di Microsoft Azure Sentinel.

Mengakses halaman Gambaran Umum

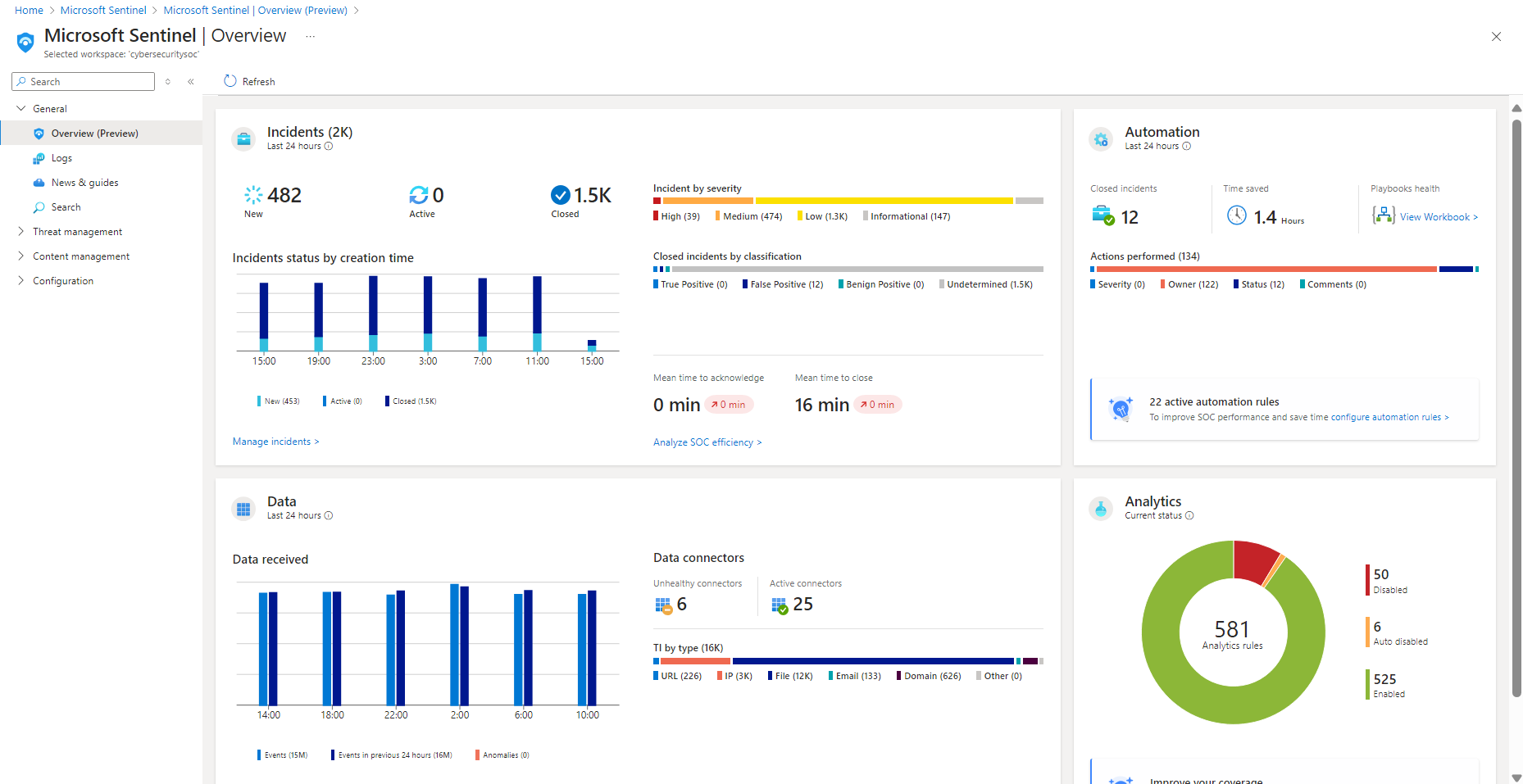

Jika ruang kerja Anda di-onboard ke platform operasi keamanan terpadu, pilih Gambaran Umum>. Jika tidak, pilih Gambaran Umum secara langsung. Contohnya:

Data untuk setiap bagian dasbor telah dihitung sebelumnya, dan waktu refresh terakhir ditampilkan di bagian atas setiap bagian. Pilih Refresh di bagian atas halaman untuk me-refresh seluruh halaman.

Menampilkan data insiden

Untuk membantu mengurangi kebisingan dan meminimalkan jumlah pemberitahuan yang perlu Anda tinjau dan selidiki, Microsoft Sentinel menggunakan teknik fusi untuk menghubungkan pemberitahuan ke dalam insiden. Insiden adalah grup pemberitahuan terkait yang dapat ditindakl untuk Anda selidiki dan selesaikan.

Gambar berikut menunjukkan contoh bagian Insiden di dasbor Gambaran Umum:

Bagian Insiden mencantumkan data berikut:

- Jumlah insiden baru, aktif, dan tertutup selama 24 jam terakhir.

- Jumlah total insiden dari setiap tingkat keparahan.

- Jumlah insiden tertutup dari setiap jenis klasifikasi penutupan.

- Status insiden berdasarkan waktu pembuatan, dalam interval empat jam.

- Waktu rata-rata untuk mengakui insiden dan waktu rata-rata untuk menutup insiden, dengan tautan ke buku kerja efisiensi SOC.

Pilih Kelola insiden untuk melompat ke halaman Insiden Microsoft Sentinel untuk detail selengkapnya.

Menampilkan data otomatisasi

Setelah menyebarkan otomatisasi dengan Microsoft Azure Sentinel, pantau otomatisasi ruang kerja Anda di bagian Automation di dasbor Gambaran Umum .

Mulailah dengan ringkasan aktivitas aturan otomatisasi: Insiden ditutup oleh otomatisasi, waktu otomatisasi disimpan, dan kesehatan playbook terkait.

Microsoft Azure Sentinel menghitung waktu yang disimpan oleh otomatisasi dengan menemukan waktu rata-rata bahwa satu otomatisasi disimpan, dikalikan dengan jumlah insiden yang diselesaikan oleh otomatisasi. Rumusnya adalah sebagai berikut:

(avgWithout - avgWith) * resolvedByAutomationMana:

- avgWithout adalah waktu rata-rata yang diperlukan agar insiden diselesaikan tanpa otomatisasi.

- avgWith adalah waktu rata-rata yang diperlukan agar insiden diselesaikan dengan otomatisasi.

- resolvedByAutomation adalah jumlah insiden yang diselesaikan oleh otomatisasi.

Di bawah ringkasan, grafik meringkas jumlah tindakan yang dilakukan oleh otomatisasi, berdasarkan jenis tindakan.

Di bagian bawah bagian, temukan hitungan aturan otomatisasi aktif dengan tautan ke halaman Automation .

Pilih tautan konfigurasi aturan otomatisasi ke lompat halaman Automation, tempat Anda dapat mengonfigurasi lebih banyak otomatisasi.

Melihat status rekaman data, pengumpul data, dan inteligensi ancaman

Di bagian Data dari dasbor Gambaran Umum , lacak informasi tentang rekaman data, pengumpul data, dan inteligensi ancaman.

Lihat detail berikut:

Jumlah rekaman yang dikumpulkan Microsoft Sentinel dalam 24 jam terakhir, dibandingkan dengan 24 jam sebelumnya, dan anomali yang terdeteksi dalam periode waktu tersebut.

Ringkasan status konektor data Anda, dibagi dengan konektor yang tidak sehat dan aktif. Konektor yang tidak sehat menunjukkan berapa banyak konektor yang mengalami kesalahan. Konektor aktif adalah konektor dengan streaming data ke Microsoft Azure Sentinel, seperti yang diukur oleh kueri yang disertakan dalam konektor.

Catatan inteligensi ancaman di Microsoft Azure Sentinel, berdasarkan indikator penyusupan.

Pilih Kelola konektor untuk melompat ke halaman Konektor data, tempat Anda bisa melihat dan mengelola konektor data Anda.

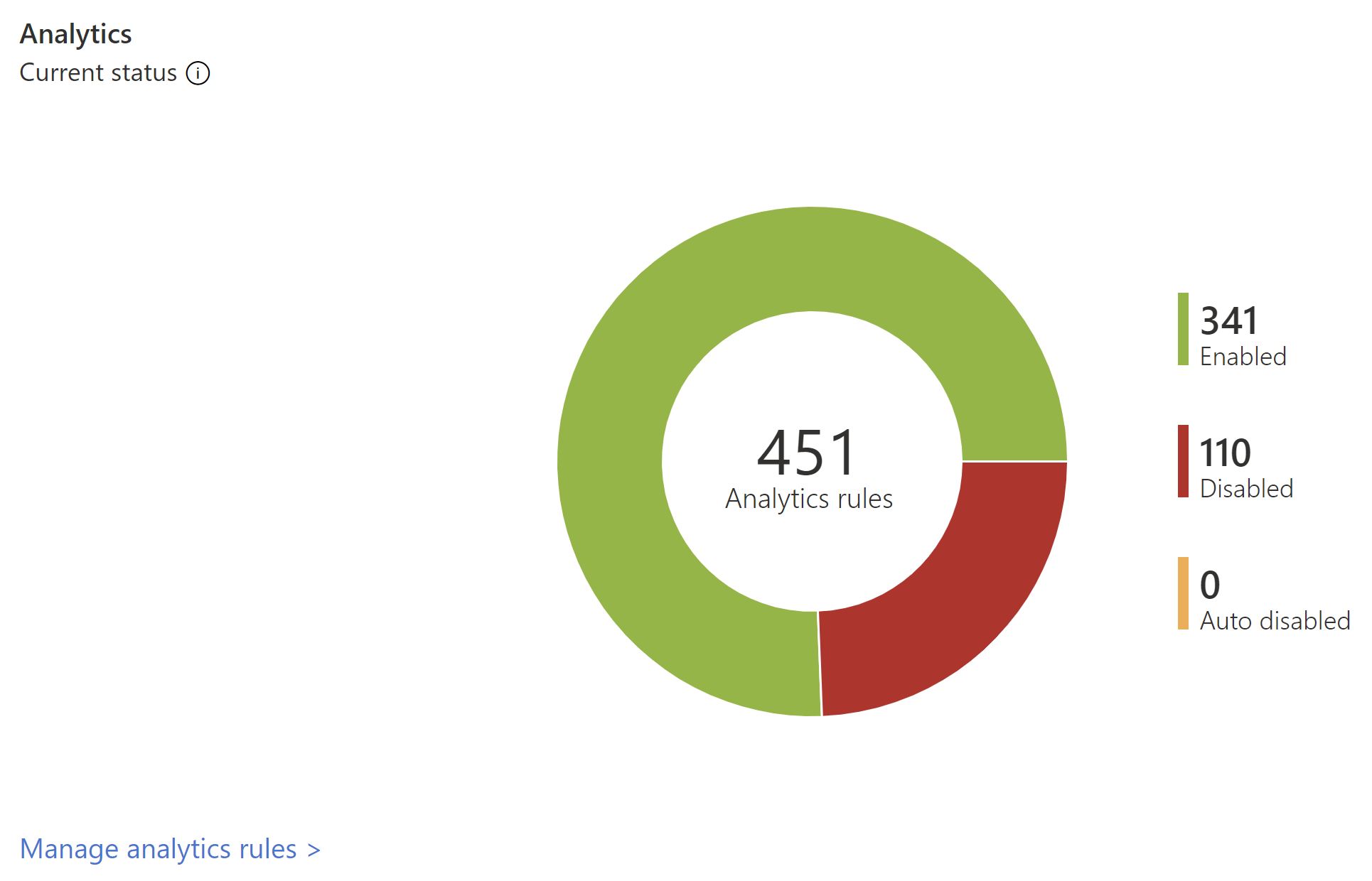

Menampilkan data analitik

Lacak data untuk aturan analitik Anda di bagian Analitik di dasbor Gambaran Umum.

Jumlah aturan analitik di Microsoft Azure Sentinel ditampilkan oleh status, termasuk diaktifkan, dinonaktifkan, dan dapat diotomatiskan.

Pilih tautan tampilan MITRE untuk melompat ke MITRE ATT&CK, tempat Anda dapat melihat bagaimana lingkungan Anda dilindungi dari taktik dan teknik MITRE ATT&CK. Pilih tautan kelola aturan analitik untuk melompat ke halaman Analitik, tempat Anda dapat melihat dan mengelola aturan yang mengonfigurasi cara pemberitahuan dipicu.

Langkah berikutnya

Gunakan templat buku kerja untuk mempelajari lebih dalam peristiwa yang dihasilkan di seluruh lingkungan Anda. Untuk informasi selengkapnya, lihat Memvisualisasikan dan memantau data Anda dengan menggunakan buku kerja di Microsoft Azure Sentinel.

Aktifkan log kueri Analitik Log untuk menjalankan semua kueri dari ruang kerja Anda. Untuk informasi selengkapnya, lihat Audit kueri dan aktivitas Microsoft Azure Sentinel.

Pelajari tentang kueri yang digunakan di belakang widget dasbor Gambaran Umum . Untuk informasi selengkapnya, lihat Mendalami dasbor Gambaran Umum baru Microsoft Sentinel.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk