Perburuan ancaman di Microsoft Azure Sentinel

Sebagai analis dan penyelidik keamanan, Anda ingin menjadi proaktif dalam mencari ancaman keamanan, tetapi berbagai sistem dan peralatan keamanan Anda menghasilkan banyak sekali data yang dapat sulit diurai dan disaring menjadi peristiwa yang bermakna. Microsoft Azure Sentinel memiliki alat pencarian dan kueri berburu yang canggih untuk memburu ancaman keamanan di seluruh sumber data organisasi Anda. Untuk membantu analis keamanan terlihat proaktif untuk anomali baru yang tidak terdeteksi oleh aplikasi keamanan Anda atau bahkan oleh aturan analitik terjadwal Anda, kueri berburu memandu Anda mengajukan pertanyaan yang tepat untuk menemukan masalah dalam data yang sudah Anda miliki di jaringan Anda.

Misalnya, salah satu kueri out of the box menyediakan data tentang proses yang paling jarang berjalan pada infrastruktur Anda. Anda tidak ingin pemberitahuan setiap kali dijalankan. Mereka bisa sepenuhnya tidak bersalah. Tetapi Anda mungkin ingin melihat kueri sesekali untuk melihat apakah ada sesuatu yang tidak biasa.

Penting

Microsoft Sentinel sekarang tersedia secara umum dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Berburu di Microsoft Azure Sentinel (pratinjau)

Dengan perburuan di Microsoft Sentinel, cari ancaman yang tidak terdeteksi dan perilaku berbahaya dengan membuat hipotesis, mencari melalui data, memvalidasi hipotesis tersebut, dan bertindak saat diperlukan. Buat aturan analitik baru, inteligensi ancaman, dan insiden berdasarkan temuan Anda.

| Kemampuan | Deskripsi |

|---|---|

| Menentukan hipotesis | Untuk menentukan hipotesis, temukan inspirasi dari peta MITRE, hasil kueri berburu terbaru, solusi hub konten, atau hasilkan perburuan kustom Anda sendiri. |

| Menyelidiki kueri dan hasil marka buku | Setelah Anda menentukan hipotesis, buka tab Kueri halaman Perburuan. Pilih kueri yang terkait dengan hipotesis Anda dan Perburuan baru untuk memulai. Jalankan kueri terkait perburuan dan selidiki hasilnya menggunakan pengalaman log. Tandai hasil langsung ke perburuan Anda untuk membuat anotasi temuan Anda, mengekstrak pengidentifikasi entitas, dan mempertahankan kueri yang relevan. |

| Menyelidiki dan mengambil tindakan | Selidiki lebih dalam dengan menggunakan halaman entitas UEBA. Jalankan playbook khusus entitas pada entitas yang diberi marka buku. Gunakan tindakan bawaan untuk membuat aturan analitik, indikator ancaman, dan insiden baru berdasarkan temuan. |

| Lacak hasil Anda | Catat hasil perburuan Anda. Lacak apakah hipotesis Anda divalidasi atau tidak. Tinggalkan catatan terperinci di komentar. Perburuan secara otomatis menautkan aturan dan insiden analitik baru. Lacak dampak keseluruhan program berburu Anda dengan bilah metrik. |

Untuk memulai, lihat Melakukan perburuan ancaman proaktif end-to-end di Microsoft Azure Sentinel.

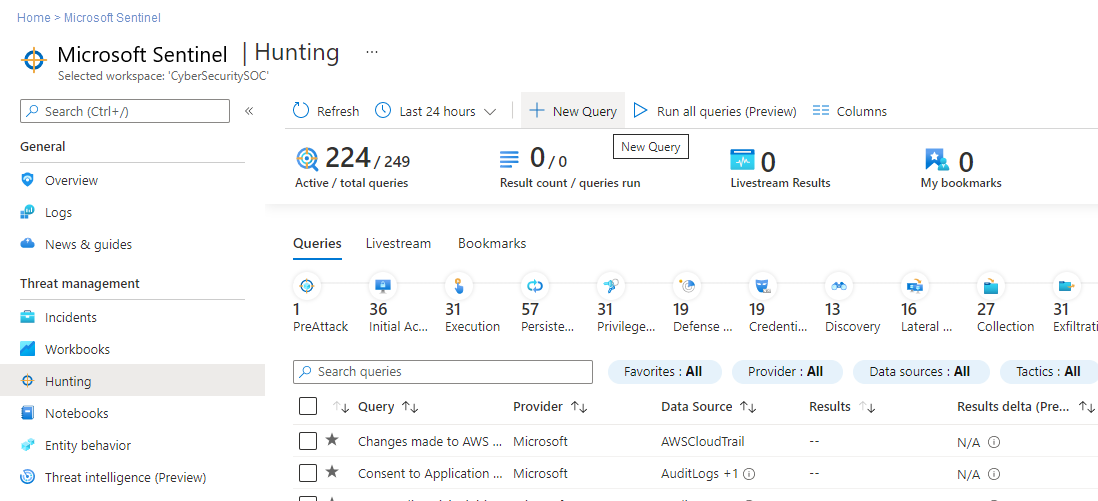

Kueri pemburuan

Di Microsoft Azure Sentinel, pilih tab Kueri Berburu>untuk menjalankan semua kueri Anda, atau subset yang dipilih. Tab Kueri mencantumkan semua kueri berburu yang diinstal dengan solusi keamanan dari hub Konten, dan kueri tambahan apa pun yang Anda buat atau ubah. Setiap kueri menyediakan deskripsi tentang apa yang diburu, dan jenis data yang dijalankan. Kueri ini dikelompokkan berdasarkan taktik MITER ATT&CK-nya. Ikon di sebelah kanan mengkategorikan jenis ancaman, seperti akses awal, persistensi, dan eksfiltrasi. Teknik ATT&CK MITER ditampilkan di kolom Teknik dan menjelaskan perilaku spesifik yang diidentifikasi oleh kueri berburu.

Gunakan tab kueri untuk mengidentifikasi tempat memulai perburuan, dengan melihat jumlah hasil, lonjakan, atau perubahan dalam jumlah hasil selama periode 24 jam. Urutkan dan filter menurut favorit, sumber data, MITRE ATT&CK taktik atau teknik, hasil, delta hasil, atau persentase delta hasil. Lihat kueri yang masih memerlukan sumber data tersambung, dan dapatkan rekomendasi tentang cara mengaktifkan kueri ini.

Tabel berikut menjelaskan tindakan terperinci yang tersedia dari dasbor berburu:

| Tindakan | Deskripsi |

|---|---|

| Lihat bagaimana kueri berlaku untuk lingkungan Anda | Pilih tombol Jalankan semua kueri , atau pilih subset kueri menggunakan kotak centang di sebelah kiri setiap baris dan pilih tombol Jalankan kueri yang dipilih. Menjalankan kueri dapat memakan waktu beberapa detik hingga beberapa menit, tergantung berapa banyak kueri yang dipilih, rentang waktu, dan jumlah data yang sedang dikueri. |

| Tampilkan kueri yang mengembalikan hasil | Setelah kueri Anda selesai berjalan, lihat kueri yang mengembalikan hasil menggunakan filter Hasil : - Urutkan untuk melihat kueri mana yang memiliki hasil paling banyak atau paling sedikit. - Lihat kueri yang sama sekali tidak aktif di lingkungan Anda dengan memilih N/A di filter Hasil . - Arahkan kursor ke atas ikon info (i) di sebelah N/A untuk melihat sumber data mana yang diperlukan untuk mengaktifkan kueri ini. |

| Identifikasi lonjakan dalam data Anda | Identifikasi lonjakan data dengan menyortir atau memfilter pada Delta hasil atau Persentase delta hasil. Membandingkan hasil 24 jam terakhir dengan hasil 24-48 jam sebelumnya, menyoroti perbedaan besar atau perbedaan volume relatif. |

| Menampilkan kueri yang dipetakan ke taktik MITER ATT&CK | Bilah taktik MITRE ATT&CK, di bagian atas tabel, mencantumkan jumlah kueri yang dipetakan ke setiap taktik MITRE ATT&CK. Bilah taktik diperbarui secara dinamis berdasarkan kumpulan filter saat ini yang diterapkan. Memungkinkan Anda melihat taktik MITRE ATT&CK mana yang muncul saat Anda memfilter menurut jumlah hasil tertentu, delta hasil tinggi, hasil N/A , atau sekumpulan filter lainnya. |

| Lihat kueri yang dipetakan ke teknik MITRE ATT&CK | Kueri juga dapat dipetakan ke teknik MITRE ATT&CK. Anda dapat memfilter atau mengurutkan berdasarkan teknik MITRE ATT&CK menggunakan filter Teknik. Dengan membuka kueri, Anda dapat memilih teknik untuk melihat deskripsi MITRE ATT&CK teknik. |

| Simpan kueri ke favorit Anda | Kueri yang disimpan ke favorit Anda secara otomatis berjalan setiap kali halaman Berburu diakses. Anda dapat membuat kueri berburu Anda sendiri atau mengklon dan menyesuaikan templat kueri berburu yang ada. |

| Jalankan Kueri | Pilih Jalankan Kueri di halaman detail kueri berburu untuk menjalankan kueri secara langsung dari halaman berburu. Jumlah kecocokan ditampilkan di dalam tabel, di kolom Hasil. Tinjau daftar kueri berburu dan kecocokannya. |

| Tinjau kueri yang mendasarinya | Melakukan peninjauan cepat untuk kueri yang mendasarinya di panel detail kueri. Anda bisa melihat hasilnya dengan mengeklik tautan Tampilkan hasil kueri (di bawah jendela kueri) atau tombol Tampilkan Hasil (di bagian bawah panel). Kueri membuka halaman Log (Analitik Log), dan di bawah kueri, Anda dapat meninjau kecocokan untuk kueri. |

Gunakan kueri sebelum, selama, dan setelah terjadi penyusupan untuk mengambil tindakan berikut:

Sebelum insiden terjadi: Menunggu deteksi tidak cukup. Ambil tindakan proaktif dengan menjalankan kueri berburu ancaman terkait data yang Anda serap ke ruang kerja setidaknya seminggu sekali.

Hasil dari perburuan proaktif Anda memberikan wawasan awal tentang peristiwa yang mungkin mengonfirmasi bahwa kompromi sedang dalam proses, atau setidaknya menunjukkan area yang lebih lemah di lingkungan Anda yang berisiko dan perlu diperhatikan.

Selama penyusupan: Gunakan livestream untuk menjalankan kueri tertentu secara terus menerus, yang menampilkan hasil saat masuk. Gunakan livestream ketika Anda perlu secara aktif memantau peristiwa pengguna, seperti jika Anda perlu memverifikasi apakah penyusupan tertentu masih terjadi, untuk membantu menentukan tindakan aktor ancaman berikutnya, dan menjelang akhir penyelidikan untuk mengonfirmasi bahwa penyusupan memang sudah berakhir.

Setelah kompromi: Setelah kompromi atau insiden terjadi, pastikan untuk meningkatkan cakupan dan wawasan Anda untuk mencegah insiden serupa di masa mendatang.

Ubah kueri yang ada atau buat kueri baru untuk membantu deteksi dini, berdasarkan wawasan yang diperoleh dari kompromi atau insiden Anda.

Jika Anda menemukan atau membuat kueri perburuan yang memberikan wawasan nilai tinggi tentang kemungkinan serangan, buat aturan deteksi kustom berdasarkan kueri tersebut dan munculkan wawasan tersebut sebagai pemberitahuan kepada responden insiden keamanan Anda.

Lihat hasil kueri, lalu pilih Aturan pemberitahuan baru>Buat pemberitahuan Microsoft Azure Sentinel. Gunakan Wizard aturan analitik untuk membuat aturan baru berdasarkan kueri Anda. Untuk informasi selengkapnya, lihat Membuat aturan analitik kustom untuk mendeteksi ancaman.

Anda juga dapat membuat kueri berburu dan livestream melalui data yang disimpan di Azure Data Explorer. Untuk informasi selengkapnya, lihat detail membuat kueri lintas sumber daya di dokumentasi Azure Monitor.

Untuk menemukan lebih banyak kueri dan sumber data, buka hub Konten di Microsoft Azure Sentinel atau lihat sumber daya komunitas seperti repositori GitHub Microsoft Sentinel.

Kueri berburu di luar kotak

Banyak solusi keamanan termasuk kueri berburu di luar kotak. Setelah Anda menginstal solusi yang menyertakan kueri berburu dari hub Konten, kueri di luar kotak untuk solusi tersebut ditampilkan pada tab Kueri berburu. Kueri berjalan pada data yang disimpan dalam tabel log, seperti untuk pembuatan proses, peristiwa DNS, atau jenis peristiwa lainnya.

Banyak kueri perburuan yang tersedia dikembangkan oleh peneliti keamanan Microsoft secara berkelanjutan. Mereka menambahkan kueri baru ke solusi keamanan dan menyempurnakan kueri yang ada untuk memberi Anda titik masuk untuk mencari deteksi dan serangan baru.

Kueri berburu kustom

Buat atau edit kueri dan simpan sebagai kueri Anda sendiri atau bagikan dengan pengguna yang berada di penyewa yang sama. Di Microsoft Azure Sentinel, buat kueri perburuan kustom dari tab Kueri Berburu>.

Untuk informasi selengkapnya, lihat Membuat kueri perburuan kustom di Microsoft Azure Sentinel.

Sesi livestream

Buat sesi interaktif yang memungkinkan Anda menguji kueri yang baru dibuat saat peristiwa terjadi, mendapatkan pemberitahuan dari sesi saat kecocokan ditemukan, dan meluncurkan investigasi jika perlu. Anda dapat dengan cepat membuat sesi livestream menggunakan kueri Log Analytics apa pun.

Menguji kueri yang baru dibuat saat kueri tersebut muncul

Anda dapat menguji dan menyesuaikan kueri tanpa konflik apa pun terhadap aturan saat ini yang sedang diterapkan secara aktif ke peristiwa. Setelah Anda mengonfirmasi kueri baru ini berfungsi seperti yang diharapkan, mudah untuk mempromosikannya ke aturan pemberitahuan kustom dengan memilih opsi yang meningkatkan sesi menjadi pemberitahuan.

Mendapatkan pemberitahuan ketika ancaman terjadi

Anda dapat membandingkan umpan data ancaman dengan data log agregat dan diberi tahu saat kecocokan terjadi. Umpan data ancaman adalah aliran data yang sedang terjadi, yang terkait dengan potensi atau ancaman saat ini, sehingga pemberitahuan mungkin menunjukkan potensi ancaman bagi organisasi Anda. Buat sesi livestream alih-alih aturan pemberitahuan kustom untuk diberi tahu tentang potensi masalah tanpa overhead mempertahankan aturan pemberitahuan kustom.

Meluncurkan investigasi

Jika ada investigasi aktif yang melibatkan aset seperti host atau pengguna, lihat aktivitas tertentu (atau apa pun) dalam data log saat terjadi pada aset tersebut. Diberi tahu ketika aktivitas tersebut terjadi.

Untuk informasi selengkapnya, lihat Mendeteksi ancaman dengan menggunakan livestream berburu di Microsoft Azure Sentinel.

Marka buku untuk melacak data

Perburuan ancaman biasanya mengharuskan meninjau pegunungan data log mencari bukti perilaku jahat. Selama proses ini, penyelidik menemukan peristiwa yang ingin mereka ingat, lihat kembali, dan analisis sebagai bagian dari memvalidasi hipotesis potensial dan memahami kisah lengkap kompromi.

Selama proses perburuan dan investigasi, Anda mungkin menemukan hasil kueri yang terlihat tidak biasa atau mencurigakan. Tandai item ini untuk merujuk kembali ke item tersebut di masa mendatang, seperti saat membuat atau memperkaya insiden untuk penyelidikan. Peristiwa seperti penyebab akar potensial, indikator penyusupan, atau peristiwa penting lainnya harus diangkat sebagai marka buku. Jika peristiwa utama yang Anda tandai cukup parah untuk menjamin penyelidikan, tingkatkan ke insiden.

Dalam hasil Anda, tandai kotak centang untuk baris apa pun yang ingin Anda simpan, dan pilih Tambahkan marka buku. Ini membuat catatan untuk setiap baris bertanda, marka buku, yang berisi hasil baris dan kueri yang membuat hasil. Anda dapat menambahkan tag dan catatan Anda sendiri ke setiap marka buku.

- Seperti aturan analitik terjadwal, Anda dapat memperkaya marka buku Anda dengan pemetaan entitas untuk mengekstrak beberapa jenis dan pengidentifikasi entitas, dan pemetaan MITRE ATT&CK untuk mengaitkan taktik dan teknik tertentu.

- Marka buku default untuk menggunakan entitas yang sama dan pemetaan teknik MITRE ATT&CK sebagai kueri berburu yang menghasilkan hasil marka buku.

Anda dapat melihat semua temuan yang diberi marka buku dengan mengklik tab Marka buku di halaman utama Berburu. Tambahkan tag ke marka buku untuk mengklasifikasikannya untuk pemfilteran. Misalnya, jika Anda sedang menyelidiki kampanye serangan, Anda dapat membuat tag untuk kampanye, menerapkan tag ke bookmark yang relevan, lalu memfilter semua bookmark berdasarkan kampanye.

Selidiki satu hasil yang diberi marka buku dengan memilih marka buku, lalu mengklik Selidiki di panel detail untuk membuka pengalaman penyelidikan. Lihat, selidiki, dan komunikasikan temuan Anda secara visual dengan menggunakan diagram dan garis waktu grafik entitas interaktif. Anda juga dapat langsung memilih entitas yang terdaftar untuk melihat halaman entitas terkait entitas tersebut.

Anda juga dapat membuat insiden dari satu atau beberapa marka buku, atau menambahkan satu atau beberapa marka buku ke insiden yang ada. Pilih kotak centang di sebelah kiri marka buku yang ingin Anda gunakan, lalu pilih Tindakan insiden>Buat insiden baru atau Tambahkan ke insiden yang sudah ada. Urutkan dan selidiki insiden sebagaimana pada insiden lainnya.

Lihat data marka buku Anda langsung di tabel HuntingBookmark di ruang kerja Analitik Log Anda. Contohnya:

Menampilkan marka buku dari tabel memungkinkan Anda memfilter, meringkas, dan menggabungkan data yang diberi marka buku dengan sumber data lain, sehingga mudah untuk mencari bukti yang menguatkan.

Untuk mulai menggunakan marka buku, lihat Melacak data selama berburu dengan Microsoft Azure Sentinel.

Buku catatan untuk mendukung investigasi

Ketika perburuan dan investigasi Anda menjadi lebih kompleks, gunakan notebook Microsoft Azure Sentinel untuk meningkatkan aktivitas Anda dengan pembelajaran mesin, visualisasi, dan analisis data.

Notebooks menyediakan semacam kotak pasir virtual, lengkap dengan kernel sendiri, di mana Anda dapat melakukan penyelidikan lengkap. Notebook Anda dapat menyertakan data mentah, kode yang Anda jalankan pada data itu, hasil, dan visualisasinya. Simpan notebook Anda sehingga Anda dapat membagikannya dengan orang lain untuk digunakan kembali di organisasi Anda.

Notebook mungkin berguna ketika perburuan atau penyelidikan Anda menjadi terlalu besar untuk diingat dengan mudah, melihat detail, atau saat Anda perlu menyimpan kueri dan hasil. Untuk membantu Anda membuat dan berbagi notebook, Microsoft Sentinel menyediakan Jupyter Notebooks, lingkungan sumber terbuka, pengembangan interaktif, dan manipulasi data, terintegrasi langsung di halaman Notebook Microsoft Sentinel.

Untuk informasi selengkapnya, lihat:

- Gunakan Jupyter Notebook untuk memburu ancaman keamanan

- Dokumentasi Project Jupyter

- Dokumentasi pengantar Jupyter.

- Buku Infosec Jupyter

- Tutorial Python nyata

Tabel berikut ini menjelaskan beberapa metode penggunaan notebook Jupyter untuk membantu proses Anda di Microsoft Azure Sentinel:

| Metode | Deskripsi |

|---|---|

| Kegigihan data, pengulangan, dan backtracking | Jika Anda bekerja dengan banyak pertanyaan dan set hasil, Anda mungkin memiliki beberapa jalan buntu. Anda perlu memutuskan kueri dan hasil mana yang akan disimpan, dan cara mengakumulasi hasil yang berguna dalam satu laporan. Gunakan Notebooks Jupyter untuk menyimpan kueri dan data saat Anda pergi, gunakan variabel untuk menjalankan ulang kueri dengan nilai atau tanggal yang berbeda, atau menyimpan kueri Anda untuk ditayangkan ulang pada penyelidikan di masa mendatang. |

| Pembuatan skrip dan pemrograman | Gunakan Jupyter Notebooks untuk menambahkan pemrograman ke kueri Anda, termasuk: - Bahasa deklaratif seperti Kusto Query Language (KQL) atau SQL, untuk menyandikan logika Anda dalam satu pernyataan, mungkin kompleks. Bahasa pemrograman - prosedural, untuk menjalankan logika dalam serangkaian langkah. Pisahkan logika Anda menjadi langkah-langkah untuk membantu Anda melihat dan men-debug hasil perantara, menambahkan fungsionalitas yang mungkin tidak tersedia dalam bahasa kueri, dan menggunakan kembali hasil parsial dalam langkah-langkah pemrosesan nanti. |

| Link ke data eksternal | Sementara tabel Microsoft Azure Sentinel memiliki sebagian besar telemetri dan data peristiwa, Jupyter Notebook dapat menautkan ke data apa pun yang dapat diakses melalui jaringan Anda atau dari file. Menggunakan Jupyter Notebooks memungkinkan Anda menyertakan data seperti: Data dalam layanan eksternal yang tidak Anda miliki, seperti data geolokasi atau sumber intelijen ancaman Data sensitif yang disimpan hanya di dalam organisasi Anda, seperti basis data sumber daya manusia atau daftar aset bernilai tinggi - Data yang belum Anda migrasikan ke cloud. |

| Pemrosesan data khusus, pembelajaran mesin, dan alat visualisasi | Jupyter Notebooks menyediakan lebih banyak visualisasi, pustaka pembelajaran mesin, serta fitur pemrosesan dan transformasi data. Misalnya, gunakan Jupyter Notebooks dengan kemampuan Python berikut: - panda untuk pemrosesan data, pembersihan, dan rekayasa - Matplotlib, HoloViews, dan Plotly untuk visualisasi - NumPy dan SciPy untuk pemrosesan numerik dan ilmiah tingkat lanjut - scikit-learn untuk pembelajaran mesin - TensorFlow, PyTorch, dan Keras untuk pembelajaran mendalam Tips: Jupyter Notebooks mendukung beberapa kernel bahasa. Gunakan sihir untuk mencampur bahasa dalam buku catatan yang sama, dengan memungkinkan eksekusi sel individu menggunakan bahasa lain. Misalnya, Anda dapat mengambil data menggunakan sel skrip PowerShell, memproses data di Python, dan menggunakan JavaScript untuk merender visualisasi. |

Alat keamanan MSTIC, Jupyter, dan Python

Microsoft Threat Intelligence Center (MSTIC) adalah tim analis dan insinyur keamanan Microsoft yang menulis deteksi keamanan untuk beberapa platform Microsoft dan bekerja pada identifikasi dan penyelidikan ancaman.

MSTIC membangun MSTICPy, sebuah pustaka untuk penyelidikan keamanan informasi dan berburu di Jupyter Notebooks. MSTICPy menyediakan fungsi yang dapat digunakan kembali yang bertujuan untuk mempercepat pembuatan notebook, dan memudahkan pengguna untuk membaca notebook di Microsoft Azure Sentinel.

Misalnya, MSTICPy dapat:

- Membuat kueri data log dari beberapa sumber.

- Memperkaya data dengan inteligensi ancaman, geolokasi, dan data sumber daya Azure.

- Mengekstrak Indikator Aktivitas (IoA) dari log, dan membongkar data yang dikodekan.

- Melakukan analisis canggih seperti deteksi sesi anomali dan dekomposisi deret waktu.

- Memvisualisasikan data menggunakan garis waktu interaktif, pohon proses, dan Grafik Morph multi-dimensi.

MSTICPy juga mencakup beberapa alat notebook hemat waktu, seperti widget yang mengatur batas waktu kueri, memilih dan menampilkan item dari daftar, dan mengonfigurasi lingkungan notebook.

Untuk informasi selengkapnya, lihat:

- Dokumentasi MSTICPy

- Notebook Jupyter dengan kemampuan berburu Microsoft Azure Sentinel

- Konfigurasi lanjutan untuk notebook Jupyter dan MSTICPy di Microsoft Sentinel

Operator dan fungsi yang bermanfaat

Kueri berburu dibangun dalam Bahasa Kueri Kusto (KQL), sebuah bahasa kueri canggih dengan bahasa IntelliSense yang memberi Anda kemampuan dan fleksibilitas yang diperlukan untuk melakukan pemburuan dengan lebih baik.

Ini adalah bahasa yang sama yang digunakan oleh kueri dalam aturan analitik Anda dan di tempat lain di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Referensi Bahasa Kueri.

Operator berikut sangat bermanfaat dalam kueri berburu Microsoft Azure Sentinel:

where - Memfilter tabel ke subset baris yang memenuhi predikat.

summarize - Menghasilkan tabel yang menggabungkan konten tabel input.

join - Gabungkan baris dua tabel untuk membentuk tabel baru dengan mencocokkan nilai kolom yang ditentukan dari setiap tabel.

count - Mengembalikan jumlah rekaman dalam kumpulan rekaman input.

top - Mengembalikan catatan N pertama yang diurutkan berdasarkan kolom yang ditentukan.

limit - Mengembalikan hingga jumlah baris yang ditentukan.

project - Memilih kolom yang akan disertakan, mengganti nama atau menghapus, dan menyisipkan kolom komputasi baru.

extend - Membuat kolom terhitung dan menambahkannya ke tataan hasil.

makeset - Mengembalikan array dinamis (JSON) dari sekumpulan nilai berbeda yang diperlukan Expr dalam grup

find - Menemukan baris yang cocok dengan predikat di satu set tabel.

adx() - Fungsi ini melakukan kueri lintas sumber daya sumber data Azure Data Explorer dari pengalaman berburu Microsoft Azure Sentinel dan Analitik Log. Untuk informasi selengkapnya, lihat Kueri lintas sumber daya Azure Data Explorer dengan menggunakan Azure Monitor.

Artikel terkait

- Notebook Jupyter dengan kemampuan berburu Microsoft Azure Sentinel

- Melacak data selama berburu dengan Microsoft Azure Sentinel

- Mendeteksi ancaman dengan menggunakan livestream berburu di Microsoft Azure Sentinel

- Belajar dari contoh penggunaan aturan analitik kustom saat memantau Zoom dengan konektor kustom.