Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Integrasi antara Pertahanan Microsoft untuk IoT dan Microsoft Sentinel memungkinkan tim SOC mendeteksi dan merespons ancaman keamanan di seluruh jaringan Anda secara efisien dan efektif. Tingkatkan kemampuan keamanan Anda dengan Microsoft Defender for IoT, serangkaian konten yang dikonfigurasi khusus untuk data Defender for IoT yang mencakup aturan analisis, workbook, dan playbook.

Di tutorial ini, Anda akan:

- Menginstal solusi Pertahanan Microsoft untuk IoT di ruang kerja Microsoft Azure Sentinel Anda

- Pelajari cara menyelidiki peringatan Defender for IoT dalam insiden Microsoft Sentinel

- Pelajari tentang aturan analitik, buku kerja, dan playbook yang diterapkan ke ruang kerja Microsoft Sentinel Anda dengan solusi Microsoft Defender for IoT.

Penting

Pengalaman hub konten Microsoft Sentinel saat ini dalam PRATINJAU, begitu pula dengan solusi Microsoft Defender for IoT. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum tambahan yang berlaku untuk fitur Azure yang dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Prasyarat

Sebelum memulai, pastikan Anda memiliki:

Izin Baca dan Tulis di ruang kerja Microsoft Azure Sentinel Anda. Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel.

Tutorial Selesai : Menyambungkan Pertahanan Microsoft untuk IoT dengan Microsoft Sentinel.

Menginstal solusi Defender for IoT

Solusi Microsoft Sentinel dapat melakukan onboard konten keamanan Microsoft Sentinel untuk konektor data tertentu dengan menggunakan satu proses.

Solusi Microsoft Defender for IoT mengintegrasikan data Defender for IoT dengan kemampuan orkestrasi, otomatisasi, dan respons keamanan Microsoft Sentinel (SOAR) dengan menyediakan playbook yang siap pakai dan dioptimalkan untuk kemampuan respons dan pencegahan otomatis.

Untuk menginstal solusi:

Di Microsoft Azure Sentinel, di bawah Manajemen konten, pilih Hub konten lalu temukan solusi Pertahanan Microsoft untuk IoT .

Di kanan bawah, pilih Tampilkan detail, lalu Buat. Pilih langganan, grup sumber daya, dan ruang kerja tempat Anda ingin memasang solusi, lalu tinjau konten keamanan terkait yang akan disebarkan.

Setelah selesai, pilih Tinjau + Buat untuk memasang solusi.

Untuk informasi selengkapnya, lihat Tentang konten dan solusi Microsoft Sentinel dan Temukan dan terapkan konten dan solusi di luar kotak secara terpusat.

Mendeteksi ancaman secara instan dengan Defender for IoT data

Konektor data Pertahanan Microsoft untuk IoT menyertakan aturan Keamanan Microsoft default bernama Buat insiden berdasarkan pemberitahuan Pertahanan Microsoft untuk IoT, yang secara otomatis membuat insiden baru untuk pemberitahuan Defender for IoT baru yang terdeteksi.

Solusi Pertahanan Microsoft untuk IoT mencakup serangkaian aturan analitik siap pakai yang lebih rinci, yang dibuat khusus untuk data Defender for IoT dan menyempurnakan insiden yang dibuat di Microsoft Sentinel untuk pemberitahuan yang relevan.

Untuk menggunakan Defender out-of-the-box untuk pemberitahuan IoT:

Pada halaman Microsoft Sentinel Analytics, cari dan nonaktifkan aturan Buat insiden berdasarkan peringatan Microsoft Defender untuk IoT. Langkah ini mencegah insiden duplikat dibuat di Microsoft Azure Sentinel untuk pemberitahuan yang sama.

Cari dan aktifkan semua aturan analitik bawaan berikut, yang diinstal dengan solusi Microsoft Defender untuk IoT :

Nama Aturan Deskripsi Kode fungsi ilegal untuk pengiriman jaringan ICS/SCADA Kode fungsi ilegal dalam kontrol pengawasan dan peralatan akuisisi data (SCADA) dapat menunjukkan salah satu hal berikut:

- Konfigurasi aplikasi yang tidak tepat, seperti karena pembaruan firmware atau penginstalan ulang.

- Aktivitas berbahaya. Misalnya, ancaman cyber yang mencoba menggunakan nilai ilegal dalam protokol untuk mengeksploitasi kerentanan dalam pengontrol logika yang dapat diprogram (PLC), seperti luapan buffer.Pembaruan firmware Pembaruan firmware yang tidak sah dapat menunjukkan aktivitas berbahaya pada jaringan, seperti ancaman cyber yang mencoba memanipulasi firmware PLC untuk membahayakan fungsi PLC. Perubahan PLC yang tidak sah Perubahan tidak sah pada kode logika tangga PLC mungkin salah satu hal berikut:

- Indikasi fungsionalitas baru di PLC.

- Konfigurasi aplikasi yang tidak tepat, seperti karena pembaruan firmware atau penginstalan ulang.

- Aktivitas berbahaya di jaringan, seperti ancaman cyber yang mencoba memanipulasi pemrograman PLC untuk membahayakan fungsi PLC.Status kunci tidak aman PLC Mode baru mungkin menunjukkan bahwa PLC tidak aman. Meninggalkan PLC dalam mode operasi yang tidak aman dapat memungkinkan lawan untuk melakukan aktivitas berbahaya di dalamnya, seperti unduhan program.

Jika PLC disusupi, perangkat dan proses yang berinteraksi dengannya mungkin terpengaruh. yang dapat memengaruhi keamanan dan keselamatan sistem secara keseluruhan.PLC berhenti Perintah penghentian PLC dapat menunjukkan konfigurasi aplikasi yang tidak tepat yang telah menyebabkan PLC berhenti berfungsi, atau aktivitas berbahaya pada jaringan. Misalnya, ancaman cyber yang mencoba memanipulasi pemrograman PLC untuk memengaruhi fungsionalitas jaringan. Malware mencurigakan ditemukan di jaringan Malware mencurigakan yang ditemukan di jaringan menunjukkan bahwa malware mencurigakan mencoba membahayakan produksi. Beberapa pemindaian dalam jaringan Beberapa pemindaian pada jaringan dapat menjadi indikasi salah satu hal berikut:

- Perangkat baru di jaringan

- Fungsionalitas baru perangkat yang ada

- Kesalahan konfigurasi aplikasi, seperti karena pembaruan firmware atau penginstalan ulang

- Aktivitas berbahaya di jaringan untuk pengintaianKonektivitas Internet Perangkat OT yang berkomunikasi dengan alamat internet dapat menunjukkan konfigurasi aplikasi yang tidak tepat, seperti perangkat lunak anti-virus yang mencoba mengunduh pembaruan dari server eksternal, atau aktivitas berbahaya di jaringan. Perangkat yang tidak sah di jaringan SCADA Perangkat yang tidak sah di jaringan mungkin perangkat baru yang sah dan baru dipasang di jaringan, atau indikasi aktivitas yang tidak sah atau bahkan berbahaya di jaringan, seperti ancaman cyber yang mencoba memanipulasi jaringan SCADA. Konfigurasi DHCP tidak sah di jaringan SCADA Konfigurasi DHCP yang tidak sah pada jaringan dapat menunjukkan perangkat baru yang tidak sah yang beroperasi di jaringan.

Ini mungkin merupakan perangkat baru yang sah dan baru-baru ini disebarkan di jaringan, atau indikasi aktivitas yang tidak sah atau bahkan berbahaya di jaringan, seperti ancaman cyber yang mencoba memanipulasi jaringan SCADA.Upaya masuk yang berlebihan Upaya masuk yang berlebihan dapat menunjukkan konfigurasi layanan yang tidak tepat, kesalahan manusia, atau aktivitas berbahaya pada jaringan, seperti ancaman cyber yang mencoba memanipulasi jaringan SCADA. Bandwidth tinggi dalam jaringan Bandwidth yang luar biasa tinggi mungkin merupakan indikasi layanan/proses baru pada jaringan, seperti pencadangan, atau indikasi aktivitas berbahaya di jaringan, seperti ancaman cyber yang mencoba memanipulasi jaringan SCADA. Penolakan Layanan Pemberitahuan ini mendeteksi serangan yang akan mencegah penggunaan atau operasi sistem DCS yang tepat. Akses jarak jauh yang tidak sah ke jaringan Akses jarak jauh yang tidak sah ke jaringan dapat membahayakan perangkat target.

Ini berarti bahwa jika perangkat lain di jaringan disusupi, perangkat target dapat diakses dari jarak jauh, meningkatkan permukaan serangan.Tidak ada lalu lintas pada Sensor yang Terdeteksi Sensor yang tidak lagi mendeteksi lalu lintas jaringan menunjukkan bahwa sistem mungkin tidak aman.

Menyelidiki insiden di Defender untuk IoT

Setelah mengonfigurasi data Defender for IoT untuk memicu insiden baru di Microsoft Azure Sentinel, mulai selidiki insiden tersebut di Microsoft Azure Sentinel seperti yang Anda lakukan pada insiden lainnya.

Untuk menyelidiki insiden Microsoft Defender untuk IoT:

Di Microsoft Azure Sentinel, buka halaman Insiden .

Di bagian atas kisi insiden, pilih filter Nama produk dan batalkan pilihan Pilih semua. Kemudian, pilih Microsoft Defender for IoT untuk melihat hanya insiden yang dipicu oleh peringatan Defender for IoT. Contohnya:

Pilih insiden tertentu untuk memulai penyelidikan Anda.

Di panel detail insiden di sebelah kanan, lihat detail seperti tingkat keparahan insiden, ringkasan entitas yang terlibat, taktik atau teknik MITRE ATT&CK yang dipetakan, dan banyak lagi. Contohnya:

Pilih Tampilkan detail lengkap untuk membuka halaman detail insiden, tempat Anda dapat menelusuri lebih detail. Contohnya:

Pahami dampak bisnis insiden dan lokasi fisik menggunakan detail, seperti situs perangkat IoT, zona, nama sensor, dan kepentingan perangkat.

Pelajari tentang langkah-langkah remediasi yang direkomendasikan dengan memilih pemberitahuan di garis waktu insiden dan melihat area langkah-langkah Remediasi .

Pilih entitas perangkat IoT dari daftar Entitas untuk membuka halaman entitas perangkatnya. Untuk informasi selengkapnya, lihat Menyelidiki lebih lanjut dengan entitas perangkat IoT.

Untuk informasi selengkapnya, lihat Menyelidiki insiden dengan Microsoft Sentinel.

Petunjuk / Saran

Untuk menyelidiki insiden di Defender for IoT, pilih tautan Selidiki di Microsoft Defender untuk IoT di bagian atas panel detail insiden di halaman Insiden.

Selidiki lebih lanjut dengan entitas perangkat IoT

Saat Anda menyelidiki insiden di Microsoft Azure Sentinel dan membuka panel detail insiden di sebelah kanan, pilih entitas perangkat IoT dari daftar Entitas untuk melihat detail selengkapnya tentang entitas yang dipilih. Identifikasi perangkat IoT dengan ikon perangkat IoT: ![]()

Jika Anda tidak segera melihat entitas perangkat IoT Anda, pilih Tampilkan detail lengkap untuk membuka halaman insiden lengkap, lalu periksa tab Entitas . Pilih entitas perangkat IoT untuk melihat lebih banyak data entitas, seperti detail perangkat dasar, informasi kontak pemilik, dan garis waktu peristiwa yang terjadi di perangkat.

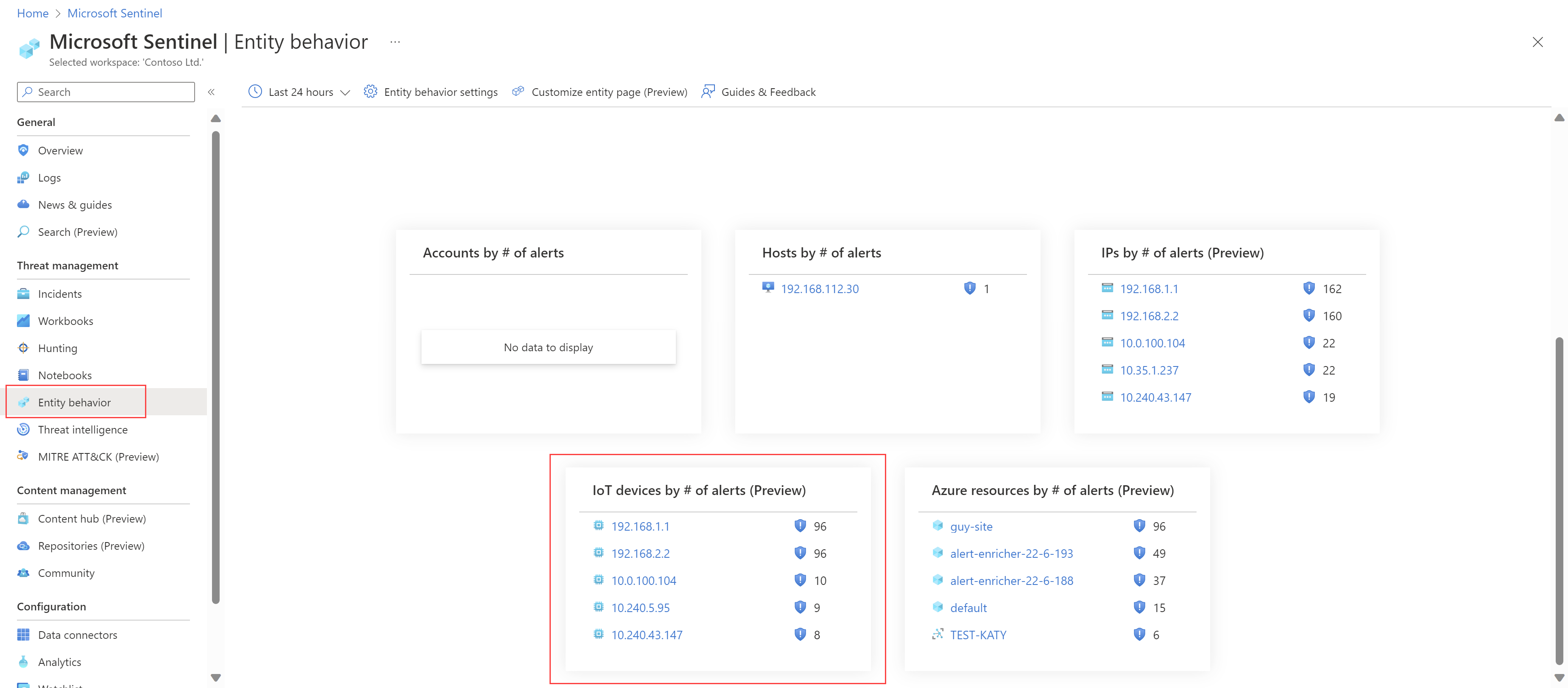

Untuk menelusuri lebih jauh, pilih tautan entitas perangkat IoT dan buka halaman detail entitas perangkat, atau cari perangkat yang rentan di halaman perilaku Entitas Microsoft Azure Sentinel. Misalnya, lihat lima perangkat IoT teratas dengan jumlah pemberitahuan tertinggi, atau cari perangkat berdasarkan alamat IP atau nama perangkat:

Untuk informasi selengkapnya, lihat Menyelidiki entitas dengan halaman entitas di Microsoft Sentinel dan Menyelidiki insiden dengan Microsoft Sentinel.

Menyelidiki peringatan pada Defender untuk IoT

Untuk membuka peringatan di Microsoft Defender for IoT guna penyelidikan lebih lanjut, termasuk mengakses data PCAP peringatan, buka halaman detail insiden Anda dan pilih "Selidiki di Microsoft Defender for IoT". Contohnya:

Halaman detail pemberitahuan Defender untuk IoT terbuka untuk pemberitahuan terkait. Untuk informasi selengkapnya, lihat Menyelidiki dan merespons pemberitahuan jaringan OT.

Memvisualisasikan dan memantau data Defender for IoT

Untuk memvisualisasikan dan memantau data Defender for IoT Anda, gunakan buku kerja yang disebarkan ke ruang kerja Microsoft Sentinel Anda sebagai bagian dari solusi Microsoft Defender for IoT.

Buku kerja Defenders untuk IoT menyediakan investigasi terpandu untuk entitas OT berdasarkan insiden terbuka, pemberitahuan, dan aktivitas untuk aset OT. Mereka juga memberikan pengalaman perburuan di seluruh kerangka kerja MITRE ATT&CK® untuk ICS, dan dirancang untuk memungkinkan analis, insinyur keamanan, dan Penyedia Layanan Keamanan Terkelola (MSSP) untuk mendapatkan kesadaran situasional tentang postur keamanan OT.

Tampilkan buku kerja di Microsoft Sentinel pada tab Manajemen ancaman > Buku kerja > Buku kerja saya. Untuk informasi selengkapnya, lihat Memvisualisasikan data yang dikumpulkan.

Tabel berikut ini menjelaskan buku kerja yang disertakan dalam solusi Pertahanan Microsoft untuk IoT :

| Buku Kerja | Deskripsi | Catatan |

|---|---|---|

| Ikhtisar | Dasbor menampilkan ringkasan metrik utama untuk inventaris perangkat, deteksi ancaman, dan kerentanan. | Menggunakan data dari Azure Resource Graph (ARG) |

| Inventaris Perangkat | Menampilkan data seperti: Nama perangkat OT, jenis, alamat IP, alamat Mac, Model, OS, Nomor Seri, Vendor, Protokol, Pemberitahuan terbuka, dan CVE dan rekomendasi per perangkat. Dapat difilter menurut situs, zona, dan sensor. | Menggunakan data dari Azure Resource Graph (ARG) |

| Insiden | Menampilkan data seperti: - Metrik Insiden, Insiden Terbanyak, Insiden dari waktu ke waktu, Insiden berdasarkan Protokol, Insiden berdasarkan Jenis Perangkat, Insiden berdasarkan Vendor, dan Insiden berdasarkan alamat IP. - Insiden Berdasarkan Tingkat Keparahan, Rata-rata waktu respons insiden, Rata-rata waktu penyelesaian insiden, dan alasan penutupan insiden. |

Menggunakan data dari log berikut: SecurityAlert |

| Pemberitahuan | Menampilkan data seperti: Metrik Pemberitahuan, Pemberitahuan Teratas, Pemberitahuan dari waktu ke waktu, Pemberitahuan berdasarkan Tingkat Keparahan, Pemberitahuan berdasarkan Mesin, Pemberitahuan berdasarkan Jenis Perangkat, Pemberitahuan oleh Vendor dan Pemberitahuan berdasarkan alamat IP. | Menggunakan data dari Azure Resource Graph (ARG) |

| MITRE ATT&CK® untuk ICS | Menampilkan data seperti: Jumlah Taktik, Detail Taktik, Taktik dari waktu ke waktu, Jumlah Teknik. | Menggunakan data dari log berikut: SecurityAlert |

| Kerentanan | Menampilkan kerentanan dan CVE untuk perangkat yang rentan. Dapat difilter berdasarkan situs perangkat dan tingkat keparahan CVE. | Menggunakan data dari Azure Resource Graph (ARG) |

Mengotomatiskan respons terhadap pemberitahuan Defender for IoT

Playbook adalah kumpulan tindakan remediasi otomatis yang dapat dijalankan dari Microsoft Sentinel sebagai rutinitas. Playbook dapat membantu mengotomatiskan dan mengatur respons ancaman Anda; ini dapat dijalankan secara manual atau diatur untuk berjalan secara otomatis sebagai respons terhadap pemberitahuan atau insiden tertentu, ketika dipicu oleh aturan analitik atau aturan otomatisasi.

Solusi Microsoft Defender for IoT mencakup playbook siap pakai yang menyediakan fungsionalitas berikut:

- Menutup insiden secara otomatis

- Mengirim pemberitahuan email menurut jalur produksi

- Membuat tiket ServiceNow baru

- Memperbarui status pemberitahuan di Defender untuk IoT

- Mengotomatiskan alur kerja untuk insiden dengan CVE aktif

- Mengirim email ke pemilik perangkat IoT/OT

- Menangani insiden yang melibatkan perangkat yang sangat penting

Sebelum menggunakan playbook bawaan, pastikan untuk melakukan langkah-langkah prasyarat seperti yang tercantum di bawah ini.

Untuk informasi selengkapnya, lihat:

- Tutorial: Menggunakan playbook dengan aturan otomatisasi di Microsoft Sentinel

- Otomatiskan respons ancaman dengan panduan otomatis di Microsoft Sentinel

Prasyarat Buku Panduan

Sebelum menggunakan playbook di luar kotak, pastikan Anda melakukan prasyarat berikut, sesuai kebutuhan untuk setiap playbook:

- Memastikan koneksi playbook yang valid

- Menambahkan peran yang diperlukan ke langganan Anda

- Hubungkan insiden Anda, aturan analitik yang relevan, dan buku panduan

Memastikan koneksi playbook yang valid

Prosedur ini membantu memastikan bahwa setiap langkah koneksi di playbook Anda memiliki koneksi yang valid, dan diperlukan untuk semua playbook solusi.

Untuk memastikan koneksi Anda yang valid:

Di Microsoft Sentinel, buka playbook dari Automation>Active playbooks.

Pilih buku panduan untuk membukanya sebagai aplikasi logika.

Dengan playbook dibuka sebagai Aplikasi Logika, pilih Perancang Aplikasi Logika. Perluas setiap langkah di aplikasi logika untuk memeriksa koneksi yang tidak valid, yang ditunjukkan oleh segitiga peringatan oranye. Contohnya:

Penting

Pastikan untuk memperluas setiap langkah di aplikasi logika. Koneksi yang tidak valid mungkin tersembunyi di dalam langkah lain.

Pilih Simpan.

Menambahkan peran yang diperlukan ke langganan Anda

Prosedur ini menjelaskan cara menambahkan peran yang diperlukan ke langganan Azure tempat playbook diinstal, dan hanya diperlukan untuk playbook berikut:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4Iot-SendemailtoIotOwner

- AD4IoT-AutoTriageIncident

Peran yang diperlukan berbeda untuk setiap buku panduan, tetapi langkah-langkahnya tetap sama.

Untuk menambahkan peran yang diperlukan ke langganan Anda:

Di Microsoft Sentinel, buka playbook dari Automation>Active playbooks.

Pilih buku panduan untuk membukanya sebagai aplikasi logika.

Dengan playbook terbuka sebagai aplikasi Logic, pilih Identitas yang Ditugaskan Sistem >, lalu di area Izin, pilih tombol Penetapan Peran Azure.

Di halaman Penetapan peran Azure , pilih Tambahkan penetapan peran.

Di panel Tambahkan penetapan peran :

Tentukan Cakupan sebagai Langganan.

Dari menu dropdown, pilih Langganan tempat playbook Anda diinstal.

Dari menu dropdown Peran, pilih salah satu dari peran berikut, sesuai dengan panduan yang Anda sedang kerjakan.

Nama playbook Peranan AD4IoT-AutoAlertStatusSync Admin Keamanan AD4IoT-CVEAutoWorkflow Pembaca AD4Iot-SendemailtoIotOwner Pembaca AD4IoT-AutoTriageIncident Pembaca

Jika sudah selesai, pilih Simpan.

Hubungkan insiden Anda, aturan analitik yang relevan, dan buku panduan

Prosedur ini menjelaskan cara mengonfigurasi aturan analitik Microsoft Sentinel untuk menjalankan playbook Anda secara otomatis berdasarkan pemicu insiden, dan diperlukan untuk semua playbook solusi.

Untuk menambahkan aturan analitik Anda:

Di Microsoft Sentinel, buka Otomatisasi>aturan otomatisasi.

Untuk membuat aturan otomatisasi baru, pilih Buat>aturan otomatisasi.

Di bidang Trigger, pilih salah satu pemicu berikut, tergantung pada playbook yang Anda gunakan.

- Playbook AD4IoT-AutoAlertStatusSync: Pilih pemicu Saat insiden diperbarui

- Semua playbook solusi lainnya: Pilih pemicu Pada saat insiden dibuat

Di area Kondisi, pilih Jika > Nama > aturan Analitik Mengandung, lalu pilih aturan analitik spesifik yang relevan untuk Defender for IoT di organisasi Anda.

Contohnya:

Anda mungkin menggunakan aturan analitik bawaan, atau Anda telah memodifikasi konten bawaan, atau membuat aturan Anda sendiri. Untuk informasi selengkapnya, lihat Deteksi ancaman secara langsung dari kotak dengan Defender untuk data IoT.

Di area Tindakan, pilih Jalankan playbook>playbook name.

Pilih Jalankan.

Petunjuk / Saran

Anda juga dapat menjalankan playbook secara manual sesuai permintaan. Ini dapat berguna dalam situasi di mana Anda ingin lebih mengontrol proses orkestrasi dan respons. Untuk informasi selengkapnya, lihat Menjalankan playbook sesuai permintaan.

Menutup insiden secara otomatis

Nama playbook: AD4IoT-AutoCloseIncidents

Dalam beberapa kasus, aktivitas pemeliharaan menghasilkan peringatan di Microsoft Azure Sentinel yang dapat mengalihkan perhatian tim SOC dari menangani masalah nyata. Playbook ini secara otomatis menutup insiden yang dibuat dari peringatan tersebut selama periode pemeliharaan tertentu, dengan secara eksplisit menguraikan bidang entitas pada perangkat IoT.

Untuk menggunakan playbook ini:

- Masukkan periode waktu yang relevan ketika pemeliharaan diharapkan terjadi, dan alamat IP dari aset yang relevan, seperti yang tercantum dalam file Excel.

- Buat daftar pantauan yang menyertakan semua alamat IP aset yang pemberitahuannya harus dikelola secara otomatis.

Mengirim pemberitahuan email menurut jalur produksi

Nama playbook: AD4IoT-MailByProductionLine

Playbook ini mengirim surel untuk memberi tahu pemangku kepentingan tertentu tentang peringatan dan kejadian-kejadian yang terjadi di lingkungan Anda.

Misalnya, ketika Anda memiliki tim keamanan tertentu yang ditetapkan ke baris produk atau lokasi geografis tertentu, Anda akan ingin tim tersebut diberi tahu tentang pemberitahuan yang relevan dengan tanggung jawab mereka.

Untuk menggunakan playbook ini, buat daftar pemantauan yang memetakan dan menghubungkan antara nama sensor dan alamat surat masing-masing pemangku kepentingan yang ingin Anda beri tahu.

Membuat tiket ServiceNow baru

Playbook nama: AD4IoT-NewAssetServiceNowTicket

Biasanya, entitas yang berwenang untuk memprogram PLC adalah Stasiun Kerja Teknik. Oleh karena itu, penyerang mungkin membuat Stasiun Kerja Teknik baru untuk membuat pemrograman PLC berbahaya.

Playbook ini membuka tiket di ServiceNow setiap kali Stasiun Kerja Teknik baru terdeteksi, secara eksplisit mengurai bidang entitas perangkat IoT.

Memperbarui status pemberitahuan di Defender untuk IoT

Nama playbook: AD4IoT-AutoAlertStatusSync

Playbook ini memperbarui status peringatan di Defender untuk IoT setiap kali peringatan terkait di Microsoft Sentinel memiliki pembaruan Status.

Sinkronisasi ini mengambil alih status apa pun yang ditentukan di Defender untuk IoT, di portal Azure atau konsol sensor, sehingga status peringatan cocok dengan insiden terkait.

Mengotomatiskan alur kerja untuk insiden dengan CVE aktif

Nama playbook: AD4IoT-CVEAutoWorkflow

Playbook ini menambahkan CVE yang aktif ke dalam komentar insiden pada perangkat yang terpengaruh. Triase otomatis dilakukan jika CVE dianggap kritis, dan pemberitahuan email dikirim kepada pemilik perangkat, sebagaimana didefinisikan pada level situs di Defender untuk IoT.

Untuk menambahkan pemilik perangkat, edit pemilik situs di halaman Situs dan sensor di Defender untuk IoT. Untuk informasi selengkapnya, lihat Opsi manajemen situs dari portal Azure.

Mengirim email ke pemilik perangkat IoT/OT

Nama playbook: AD4IoT-SendEmailtoIoTOwner

Playbook ini mengirimkan email yang berisi detail insiden kepada pemilik perangkat seperti yang didefinisikan pada tingkat situs di Defender for IoT, sehingga mereka dapat mulai menyelidiki dan bahkan merespons langsung dari email yang otomatis tersebut. Opsi respons meliputi:

Ya, ini diharapkan. Pilih opsi ini untuk menutup insiden.

Tidak, ini TIDAK diharapkan. Pilih opsi ini untuk menjaga insiden tetap aktif, meningkatkan tingkat keparahan, dan menambahkan tag konfirmasi ke insiden.

Insiden diperbarui secara otomatis berdasarkan respons yang dipilih oleh pemilik perangkat.

Untuk menambahkan pemilik perangkat, edit pemilik situs di halaman Situs dan sensor di Defender untuk IoT. Untuk informasi selengkapnya, lihat Opsi manajemen situs dari portal Azure.

Insiden triase yang melibatkan perangkat yang sangat penting

Nama playbook: AD4IoT-AutoTriageIncident

Playbook ini memperbarui tingkat keparahan insiden sesuai dengan tingkat kepentingan perangkat yang terlibat.

Langkah selanjutnya

Untuk informasi selengkapnya, lihat blog kami: Mempertahankan Infrastruktur Penting dengan Microsoft Sentinel: Solusi Pemantauan Ancaman IT/OT