Menyebarkan solusi Microsoft Azure Sentinel untuk SAP BTP

Artikel ini menjelaskan cara menyebarkan solusi Microsoft Sentinel untuk sistem SAP Business Technology Platform (BTP). Solusi Microsoft Azure Sentinel untuk SAP BTP memantau dan melindungi sistem SAP BTP Anda. Ini mengumpulkan log audit dan log aktivitas dari infrastruktur BTP dan aplikasi berbasis BTP, lalu mendeteksi ancaman, aktivitas mencurigakan, aktivitas tidak sah, dan banyak lagi. Baca selengkapnya tentang solusinya.

Prasyarat

Sebelum memulai, verifikasi bahwa:

- Solusi Microsoft Azure Sentinel diaktifkan.

- Anda memiliki ruang kerja Microsoft Azure Sentinel yang ditentukan, dan Anda memiliki izin baca dan tulis ke ruang kerja.

- Organisasi Anda menggunakan SAP BTP (di lingkungan Cloud Foundry) untuk menyederhanakan interaksi dengan aplikasi SAP dan aplikasi bisnis lainnya.

- Anda memiliki akun SAP BTP (yang mendukung akun BTP di lingkungan Cloud Foundry). Anda juga dapat menggunakan akun uji coba SAP BTP.

- Anda memiliki layanan manajemen auditlog dan kunci layanan SAP BTP (lihat Menyiapkan akun dan solusi BTP).

- Anda memiliki peran Kontributor Microsoft Azure Sentinel pada ruang kerja Microsoft Azure Sentinel target.

Menyiapkan akun dan solusi BTP

Untuk menyiapkan akun BTP dan solusinya:

Setelah Anda dapat masuk ke akun BTP Anda (lihat prasyarat), ikuti langkah-langkah pengambilan log audit pada sistem SAP BTP.

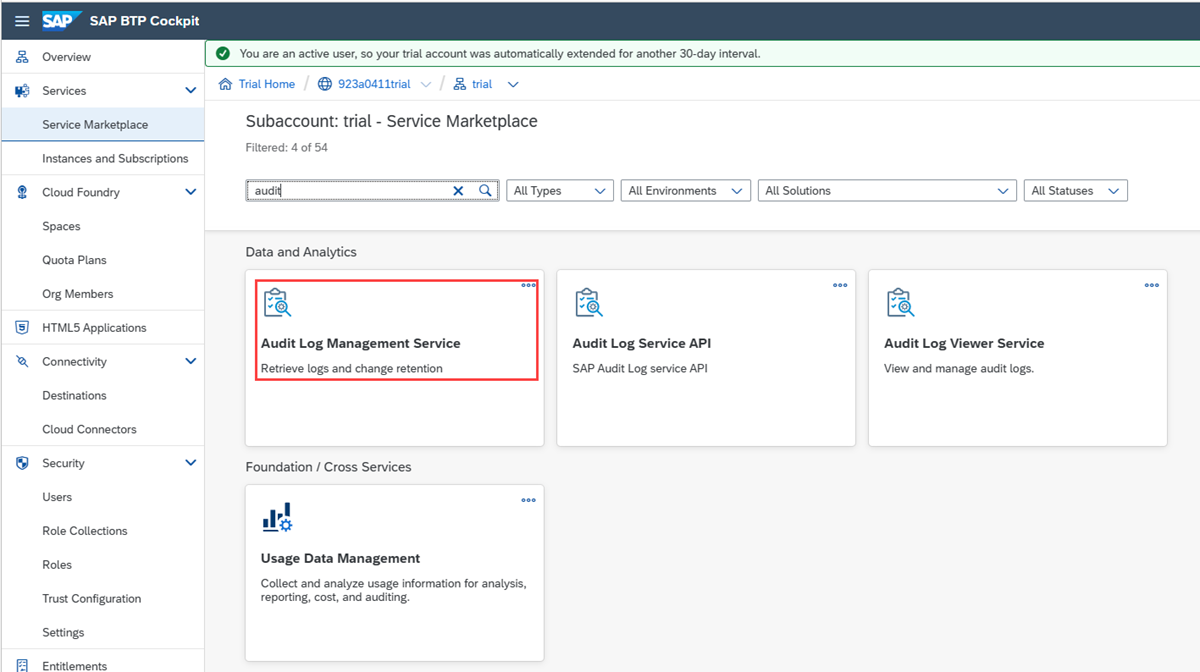

Di kokpit SAP BTP, pilih Layanan Manajemen Log Audit.

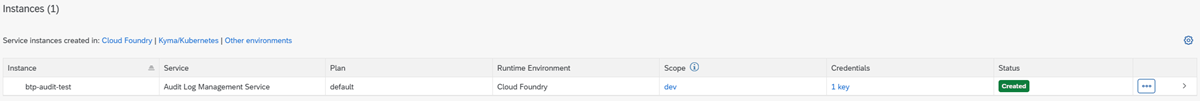

Buat instans Layanan Manajemen Log Audit di subaccount BTP.

Buat kunci layanan dan rekam nilai untuk

url, ,uaa.clientecretuaa.clientid, danuaa.url. Nilai-nilai ini diperlukan untuk menyebarkan konektor data.Berikut adalah contoh nilai bidang ini:

-

url:

https://auditlog-management.cfapps.us10.hana.ondemand.com -

uaa.clientid:

00001111-aaaa-2222-bbbb-3333cccc4444|auditlog-management!b1237 -

uaa.clientsecret:

aaaaaaaa-0b0b-1c1c-2d2d-333333333333 -

uaa.url:

https://trial.authentication.us10.hana.ondemand.com

-

url:

Masuk ke portal Azure.

Buka layanan Microsoft Azure Sentinel.

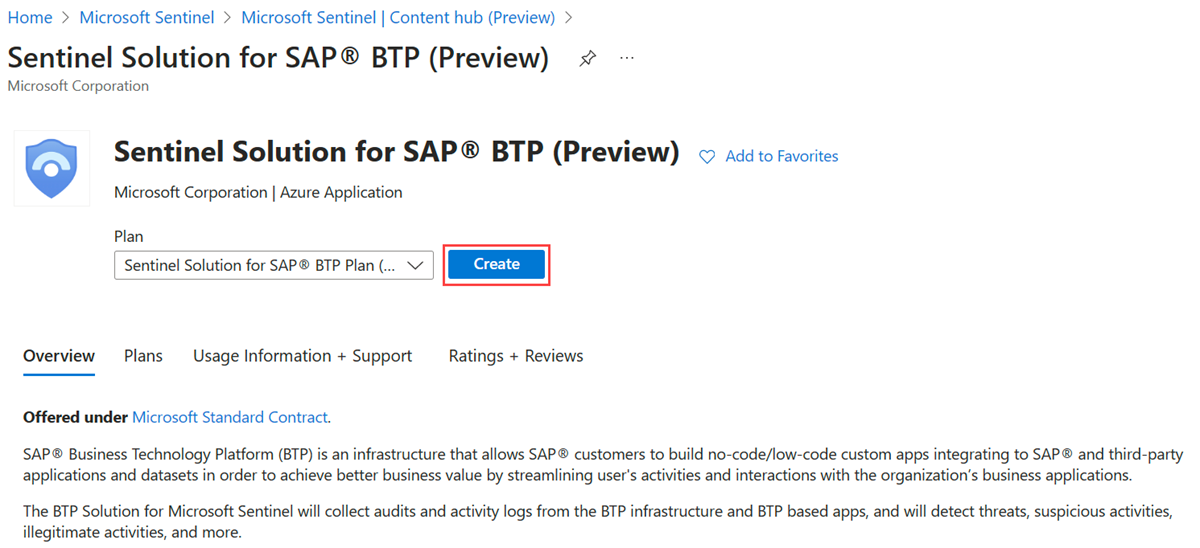

Pilih Hub konten, dan di bilah pencarian, cari BTP.

Pilih SAP BTP.

Pilih Instal.

Untuk informasi selengkapnya tentang cara mengelola komponen solusi, lihat Menemukan dan menyebarkan konten di luar kotak.

Pilih Buat.

Pilih grup sumber daya dan ruang kerja Microsoft Azure Sentinel untuk menyebarkan solusi.

Pilih Berikutnya hingga Anda melewati validasi, lalu pilih Buat.

Setelah penyebaran solusi selesai, kembali ke ruang kerja Microsoft Azure Sentinel Anda dan pilih Konektor data.

Di bilah pencarian, masukkan BTP, lalu pilih SAP BTP.

Pilih Buka laman konektor.

Pada halaman konektor, pastikan Anda memenuhi prasyarat yang diperlukan yang tercantum dan menyelesaikan langkah-langkah konfigurasi. Setelah siap, pilih Tambahkan akun.

Tentukan parameter yang Anda tentukan sebelumnya selama konfigurasi. Nama sub-akun yang ditentukan diproyeksikan sebagai kolom dalam

SAPBTPAuditLog_CLtabel, dan dapat digunakan untuk memfilter log saat Anda memiliki beberapa subaccount.Catatan

Mengambil audit untuk akun global tidak secara otomatis mengambil audit untuk subakun. Ikuti langkah-langkah konfigurasi konektor untuk setiap subaccount yang ingin Anda pantau, dan ikuti juga langkah-langkah ini untuk akun global. Tinjau pertimbangan konfigurasi audit akun ini.

Pastikan bahwa log BTP mengalir ke ruang kerja Microsoft Azure Sentinel:

- Masuk ke subaccount BTP Anda dan jalankan beberapa aktivitas yang menghasilkan log, seperti masuk, menambahkan pengguna, mengubah izin, dan mengubah pengaturan.

- Izinkan 20 hingga 30 menit agar log mulai mengalir.

- Pada halaman konektor SAP BTP, konfirmasikan bahwa Microsoft Sentinel menerima data BTP, atau mengkueri tabel SAPBTPAuditLog_CL secara langsung.

Aktifkan buku kerja dan aturan analitik yang disediakan sebagai bagian dari solusi dengan mengikuti panduan ini.

Pertimbangkan konfigurasi audit akun Anda

Langkah terakhir dalam proses penyebaran adalah mempertimbangkan konfigurasi audit akun global dan sub-akun Anda.

Konfigurasi audit akun global

Saat Anda mengaktifkan pengambilan log audit di kokpit BTP untuk akun global: Jika subaccount yang ingin Anda beri hak Layanan Manajemen Log Audit berada di bawah direktori, Anda harus memberi hak layanan di tingkat direktori terlebih dahulu. Hanya dengan begitu Anda dapat memberi hak layanan di tingkat subaccount.

Konfigurasi audit subaccount

Untuk mengaktifkan audit untuk subaccount, selesaikan langkah-langkah dalam dokumentasi API pengambilan audit sub-akun SAP.

Dokumentasi API menjelaskan cara mengaktifkan pengambilan log audit dengan menggunakan Cloud Foundry CLI.

Anda juga dapat mengambil log melalui UI:

- Di subakun Anda di SAP Service Marketplace, buat instans Layanan Manajemen Log Audit.

- Dalam instans baru, buat kunci layanan.

- Lihat kunci layanan dan ambil parameter yang diperlukan dari langkah 4 dari instruksi konfigurasi di UI konektor data (url, uaa.url, uaa.clientid, dan uaa.clientsecret).

Memutar rahasia klien BTP

Sebaiknya putar rahasia klien subaccount BTP secara berkala. Untuk pendekatan otomatis berbasis platform, lihat perpanjangan sertifikat penyimpanan kepercayaan SAP BTP Otomatis kami dengan Azure Key Vault - atau cara berhenti memikirkan tanggal kedaluwarsa sekali dan untuk semua (blog SAP).

Contoh skrip berikut menunjukkan proses pembaruan konektor data yang ada dengan rahasia baru yang diambil dari Azure Key Vault.

Sebelum memulai, kumpulkan nilai yang Anda butuhkan untuk parameter skrip, termasuk:

- ID langganan, grup sumber daya, dan nama ruang kerja untuk ruang kerja Microsoft Azure Sentinel Anda.

- Brankas kunci dan nama rahasia brankas kunci.

- Nama konektor data yang ingin Anda perbarui dengan rahasia baru. Untuk mengidentifikasi nama konektor data, buka konektor data SAP BPT di halaman konektor data Microsoft Azure Sentinel. Nama konektor data memiliki sintaks berikut: BTP_{nama konektor}

param(

[Parameter(Mandatory = $true)] [string]$subscriptionId,

[Parameter(Mandatory = $true)] [string]$workspaceName,

[Parameter(Mandatory = $true)] [string]$resourceGroupName,

[Parameter(Mandatory = $true)] [string]$connectorName,

[Parameter(Mandatory = $true)] [string]$clientId,

[Parameter(Mandatory = $true)] [string]$keyVaultName,

[Parameter(Mandatory = $true)] [string]$secretName

)

# Import the required modules

Import-Module Az.Accounts

Import-Module Az.KeyVault

try {

# Login to Azure

Login-AzAccount

# Retrieve BTP client secret from Key Vault

$clientSecret = (Get-AzKeyVaultSecret -VaultName $keyVaultName -Name $secretName).SecretValue

if (!($clientSecret)) {

throw "Failed to retrieve the client secret from Azure Key Vault"

}

# Get the connector from data connectors API

$path = "/subscriptions/{0}/resourceGroups/{1}/providers/Microsoft.OperationalInsights/workspaces/{2}/providers/Microsoft.SecurityInsights/dataConnectors/{3}?api-version=2024-01-01-preview" -f $subscriptionId, $resourceGroupName, $workspaceName, $connectorName

$connector = (Invoke-AzRestMethod -Path $path -Method GET).Content | ConvertFrom-Json

if (!($connector)) {

throw "Failed to retrieve the connector"

}

# Add the updated client ID and client secret to the connector

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientId" -Value $clientId

$connector.properties.auth | Add-Member -Type NoteProperty -Name "clientSecret" -Value ($clientSecret | ConvertFrom-SecureString -AsPlainText)

# Update the connector with the new auth object

Invoke-AzRestMethod -Path $path -Method PUT -Payload ($connector | ConvertTo-Json -Depth 10)

}

catch {

Write-Error "An error occurred: $_"

}