Bermigrasi ke Microsoft Azure Sentinel dengan pengalaman migrasi SIEM

Migrasikan SIEM Anda ke Microsoft Azure Sentinel untuk semua kasus penggunaan pemantauan keamanan Anda. Bantuan otomatis dari pengalaman Migrasi SIEM menyederhanakan migrasi Anda.

Fitur-fitur ini saat ini disertakan dalam pengalaman Migrasi SIEM:

Splunk

- Pengalaman ini berfokus pada migrasi pemantauan keamanan Splunk ke Microsoft Azure Sentinel.

- Pengalaman ini hanya mendukung migrasi deteksi Splunk ke aturan analitik Microsoft Sentinel.

Prasyarat

Anda memerlukan hal-hal berikut dari SIEM sumber:

Splunk

- Pengalaman migrasi kompatibel dengan edisi Splunk Enterprise dan Splunk Cloud.

- Peran admin Splunk diperlukan untuk mengekspor semua pemberitahuan Splunk. Untuk informasi selengkapnya, lihat Akses pengguna berbasis peran Splunk.

- Ekspor data historis dari Splunk ke tabel yang relevan di ruang kerja Analitik Log. Untuk informasi selengkapnya, lihat Mengekspor data historis dari Splunk

Anda memerlukan hal berikut pada target, Microsoft Sentinel:

- Pengalaman migrasi SIEM menyebarkan aturan analitik. Kemampuan ini memerlukan peran Kontributor Microsoft Sentinel. Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel.

- Menyerap data keamanan yang sebelumnya digunakan dalam SIEM sumber Anda ke Microsoft Azure Sentinel. Instal dan aktifkan konektor data out-of-the-box (OOTB) agar sesuai dengan properti pemantauan keamanan Anda dari SIEM sumber Anda.

- Jika konektor data belum diinstal, temukan solusi yang relevan di Hub konten.

- Jika tidak ada konektor data, buat alur penyerapan kustom.

Untuk informasi selengkapnya, lihat Menemukan dan mengelola konten out-of-the-box Microsoft Azure Sentinel atau Penyerapan dan transformasi data kustom.

Menerjemahkan aturan deteksi Splunk

Inti dari aturan deteksi Splunk adalah Search Processing Language (SPL). Pengalaman migrasi SIEM secara sistematis menerjemahkan SPL ke bahasa kueri Kusto (KQL) untuk setiap aturan Splunk. Tinjau terjemahan dengan hati-hati dan buat penyesuaian untuk memastikan aturan yang dimigrasikan berfungsi seperti yang dimaksudkan di ruang kerja Microsoft Azure Sentinel Anda. Untuk informasi selengkapnya tentang konsep yang penting dalam menerjemahkan aturan deteksi, lihat memigrasikan aturan deteksi Splunk.

Kemampuan saat ini:

- Menerjemahkan kueri sederhana dengan satu sumber data

- Terjemahan langsung yang tercantum dalam artikel, lembar cheat Splunk ke Kusto

- Tinjau umpan balik kesalahan kueri yang diterjemahkan dengan kemampuan edit untuk menghemat waktu dalam proses terjemahan aturan deteksi

- Kueri yang diterjemahkan menampilkan status kelengkapan dengan status terjemahan

Berikut adalah beberapa prioritas yang penting bagi kami karena kami terus mengembangkan teknologi terjemahan:

- Dukungan terjemahan Model Informasi Umum Splunk (CIM) ke Model Informasi Keamanan Tingkat Lanjut (ASIM) Microsoft Sentinel

- Dukungan untuk makro Splunk

- Dukungan untuk pencarian Splunk

- Terjemahan logika korelasi kompleks yang mengkueri dan menghubungkan peristiwa di beberapa sumber data

Memulai pengalaman migrasi SIEM

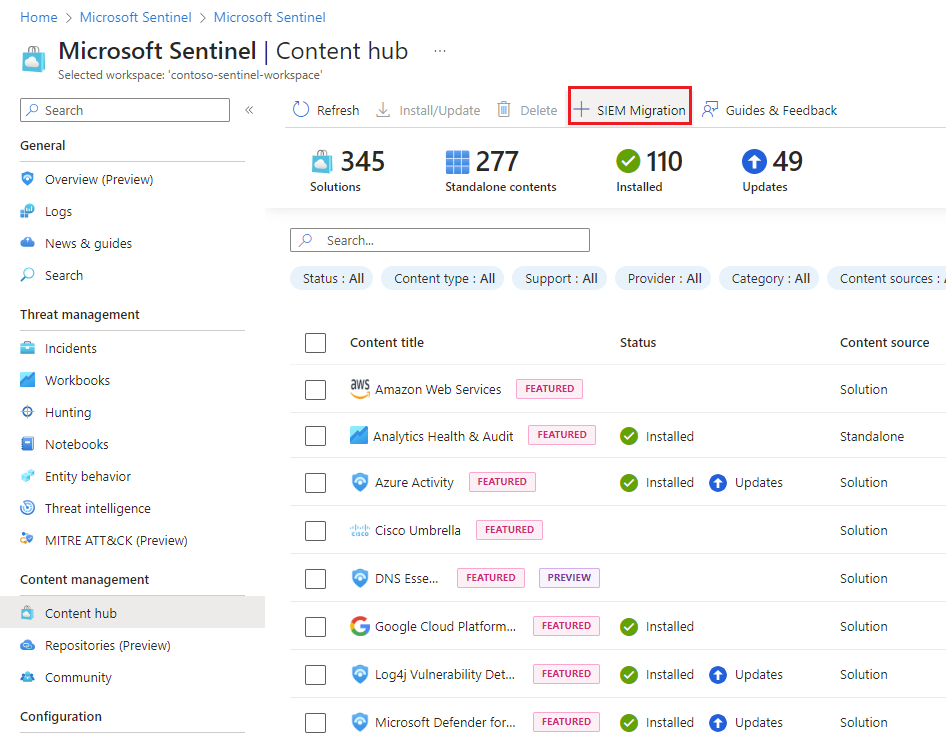

Navigasi ke Microsoft Azure Sentinel di portal Azure, di bawah Manajemen konten, pilih Hub konten.

Pilih Migrasi SIEM.

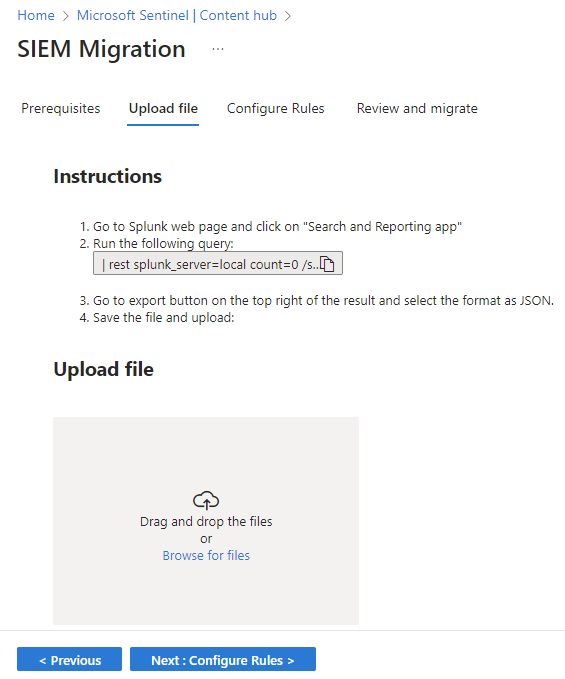

Unggah deteksi Splunk

Dari Splunk Web, pilih Pencarian dan Pelaporan di panel Aplikasi .

Jalankan kueri berikut:

| rest splunk_server=local count=0 /services/saved/searches | search disabled=0 | table title,search ,*Pilih tombol ekspor dan pilih JSON sebagai format.

Simpan file.

Unggah file Splunk JSON yang diekspor.

Catatan

Ekspor Splunk harus berupa file JSON yang valid dan ukuran unggahan dibatasi hingga 50 MB.

Mengonfigurasi aturan

Pilih Konfigurasikan Aturan.

Tinjau analisis ekspor Splunk.

- Nama adalah nama aturan deteksi Splunk asli.

- Jenis Terjemahan menunjukkan apakah aturan analitik OOTB Sentinel cocok dengan logika deteksi Splunk.

- Status Terjemahan memiliki nilai berikut:

- Kueri yang Sepenuhnya Diterjemahkan dalam aturan ini sepenuhnya diterjemahkan ke KQL

- Kueri yang diterjemahkan sebagian dalam aturan ini tidak sepenuhnya diterjemahkan ke KQL

- Tidak Diterjemahkan menunjukkan kesalahan dalam terjemahan

- Diterjemahkan secara manual saat aturan apa pun ditinjau dan disimpan

Catatan

Periksa skema jenis data dan bidang yang digunakan dalam logika aturan. Microsoft Sentinel Analytics mengharuskan jenis data ada di Ruang Kerja Analitik Log sebelum aturan diaktifkan. Penting juga bidang yang digunakan dalam kueri akurat untuk skema tipe data yang ditentukan.

Sorot aturan untuk mengatasi terjemahan dan pilih Edit. Saat Anda puas dengan hasilnya, pilih Simpan Perubahan.

Aktifkan tombol Siap untuk menyebarkan untuk aturan Analitik yang ingin Anda sebarkan.

Setelah peninjauan selesai, pilih Tinjau dan migrasikan.

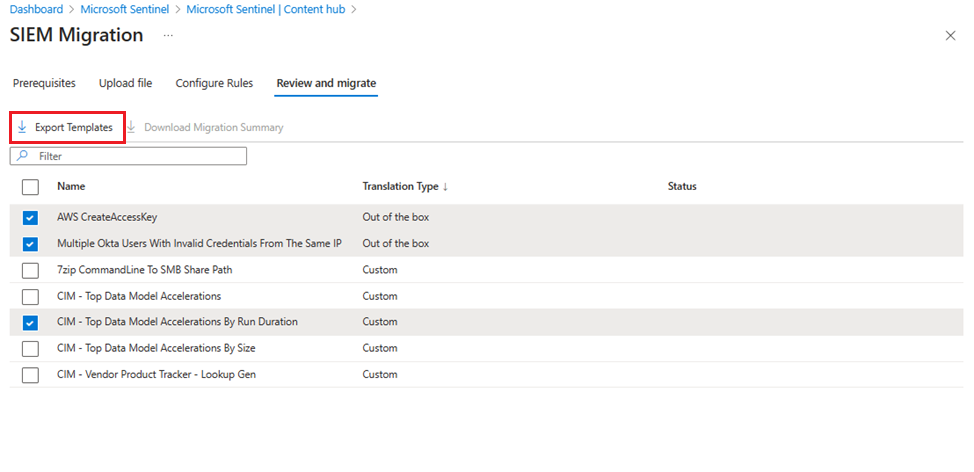

Menyebarkan aturan Analitik

Pilih Sebarkan.

Jenis Terjemahan Sumber daya disebarkan Secara langsung Solusi terkait dari hub Konten yang berisi templat aturan analitik yang cocok diinstal. Aturan yang cocok disebarkan sebagai aturan analitik aktif dalam status dinonaktifkan.

Untuk informasi selengkapnya, lihat Mengelola templat aturan Analitik.Kustom Aturan disebarkan sebagai aturan analitik aktif dalam status dinonaktifkan. (Opsional) Pilih Aturan analitik dan pilih Ekspor Templat untuk mengunduhnya sebagai templat ARM untuk digunakan dalam CI/CD atau proses penyebaran kustom Anda.

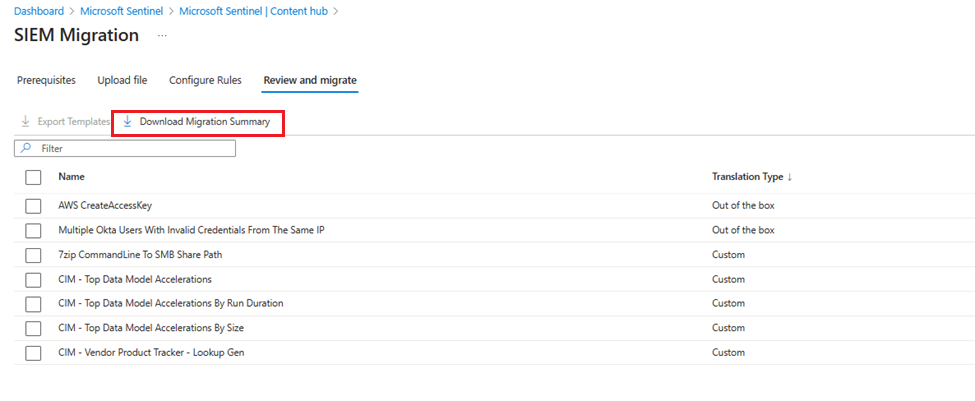

Sebelum keluar dari pengalaman Migrasi SIEM, pilih Unduh Ringkasan Migrasi untuk menyimpan ringkasan penyebaran Analitik.

Memvalidasi dan mengaktifkan aturan

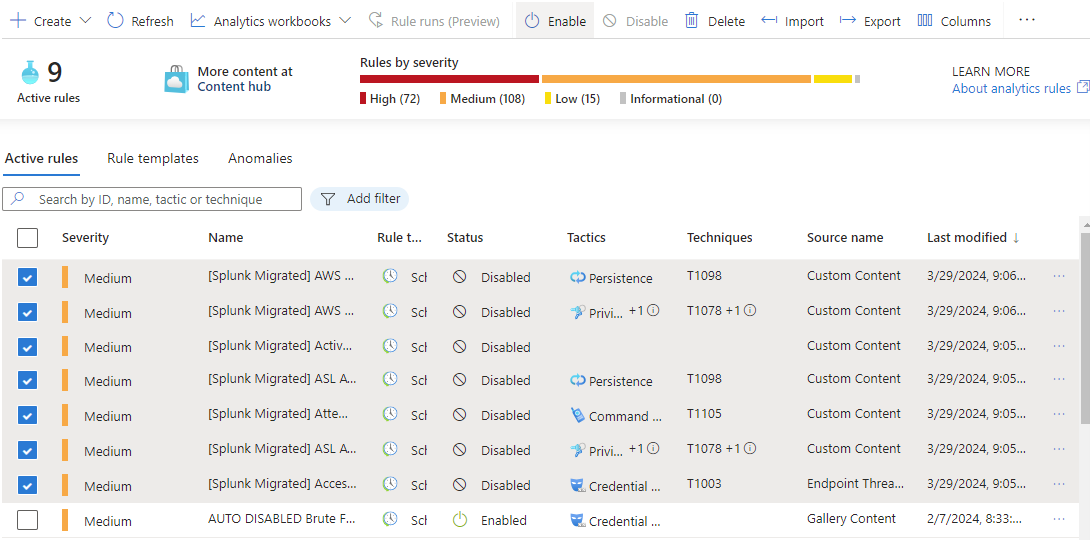

Lihat properti aturan yang disebarkan dari Microsoft Sentinel Analytics.

- Semua aturan yang dimigrasikan disebarkan dengan Awalan [Splunk Migrated].

- Semua aturan yang dimigrasikan diatur ke dinonaktifkan.

- Properti berikut dipertahankan dari ekspor Splunk sedapat mungkin:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

Aktifkan aturan setelah Anda meninjau dan memverifikasinya.

Langkah selanjutnya

Dalam artikel ini, Anda mempelajari cara menggunakan pengalaman migrasi SIEM.