Menggunakan analitik yang cocok untuk mendeteksi ancaman

Manfaatkan inteligensi ancaman yang dihasilkan oleh Microsoft untuk menghasilkan pemberitahuan dan insiden dengan keakuratan tinggi dengan aturan analitik Inteligensi Ancaman Microsoft Defender. Aturan bawaan di Microsoft Azure Sentinel ini cocok dengan indikator dengan log Common Event Format (CEF), peristiwa DNS Windows dengan indikator ancaman domain dan IPv4, data syslog, dan banyak lagi.

Penting

Analitik yang cocok saat ini dalam pratinjau. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum lainnya yang berlaku untuk fitur Azure yang dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Prasyarat

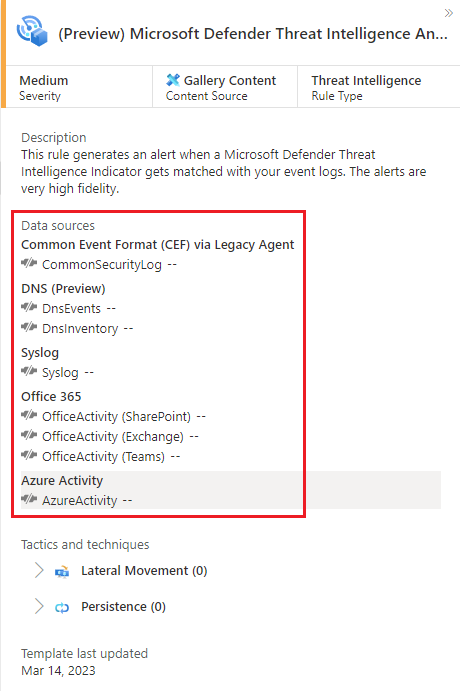

Anda harus menginstal satu atau beberapa konektor data yang didukung untuk menghasilkan pemberitahuan dan insiden dengan keakuratan tinggi. Lisensi Inteligensi Ancaman Microsoft Defender premium tidak diperlukan. Instal solusi yang sesuai dari hub Konten untuk menyambungkan sumber data ini:

- Format Peristiwa Umum

- DNS (pratinjau)

- Syslog

- Log aktivitas Office

- Log aktivitas Azure

- Log DNS ASIM

- Sesi Jaringan ASIM

Misalnya, bergantung pada sumber data, Anda mungkin menggunakan solusi dan konektor data berikut:

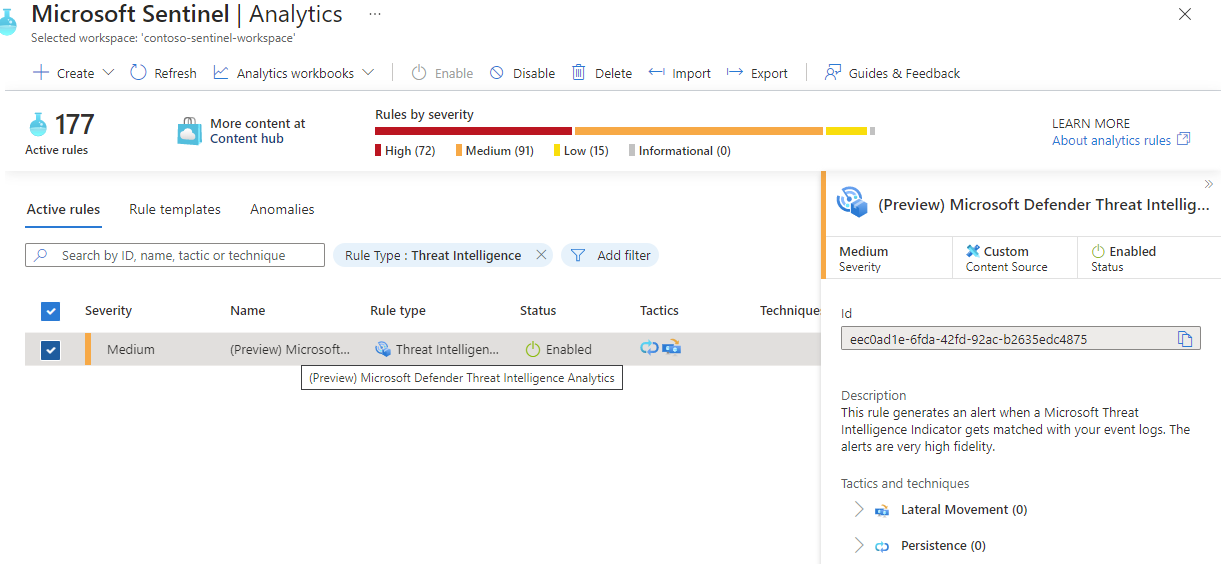

Mengonfigurasi aturan analitik yang cocok

Analitik yang cocok dikonfigurasi saat Anda mengaktifkan aturan analitik Inteligensi Ancaman Microsoft Defender.

Di bawah bagian Konfigurasi, pilih menu Analitik.

Pilih tab Templat aturan .

Di jendela pencarian, masukkan inteligensi ancaman.

Pilih templat aturan analitik Inteligensi Ancaman Microsoft Defender.

Pilih Buat aturan. Detail aturan hanya dibaca, dan status default aturan diaktifkan.

Pilih Tinjau>Buat.

Sumber dan indikator data

Inteligensi Ancaman Microsoft Defender Analytics cocok dengan log Anda dengan indikator domain, IP, dan URL dengan cara berikut:

- Log CEF yang diserap ke dalam tabel Log Analytics

CommonSecurityLogcocok dengan URL dan indikator domain jika diisi diRequestURLbidang , dan indikator IPv4 diDestinationIPbidang . - Log DNS Windows, di mana

SubType == "LookupQuery"diserap ke dalamDnsEventstabel cocok dengan indikator domain yang diisi diNamebidang , dan indikator IPv4 diIPAddressesbidang . - Peristiwa Syslog, di mana

Facility == "cron"diserap ke dalam tabel cocok denganSyslogdomain dan indikator IPv4 langsung dariSyslogMessagebidang . - Log aktivitas Office yang diserap ke

OfficeActivitydalam tabel cocok dengan indikator IPv4 langsung dariClientIPbidang . - Log aktivitas Azure yang diserap ke

AzureActivitydalam tabel cocok dengan indikator IPv4 langsung dariCallerIpAddressbidang . - Log DNS ASIM yang diserap ke dalam

ASimDnsActivityLogstabel cocok dengan indikator domain jika diisi diDnsQuerybidang , dan indikator IPv4 diDnsResponseNamebidang . - Sesi Jaringan ASIM yang diserap ke dalam

ASimNetworkSessionLogstabel cocok dengan indikator IPv4 jika diisi dalam satu atau beberapa bidang berikut:DstIpAddr, ,SrcNatIpAddrDstNatIpAddr, ,SrcIpAddrDvcIpAddr.

Triase insiden yang dihasilkan oleh analitik yang cocok

Jika analitik Microsoft menemukan kecocokan, pemberitahuan apa pun yang dihasilkan dikelompokkan ke dalam insiden.

Gunakan langkah-langkah berikut untuk melakukan triase melalui insiden yang dihasilkan oleh aturan analitik Inteligensi Ancaman Microsoft Defender:

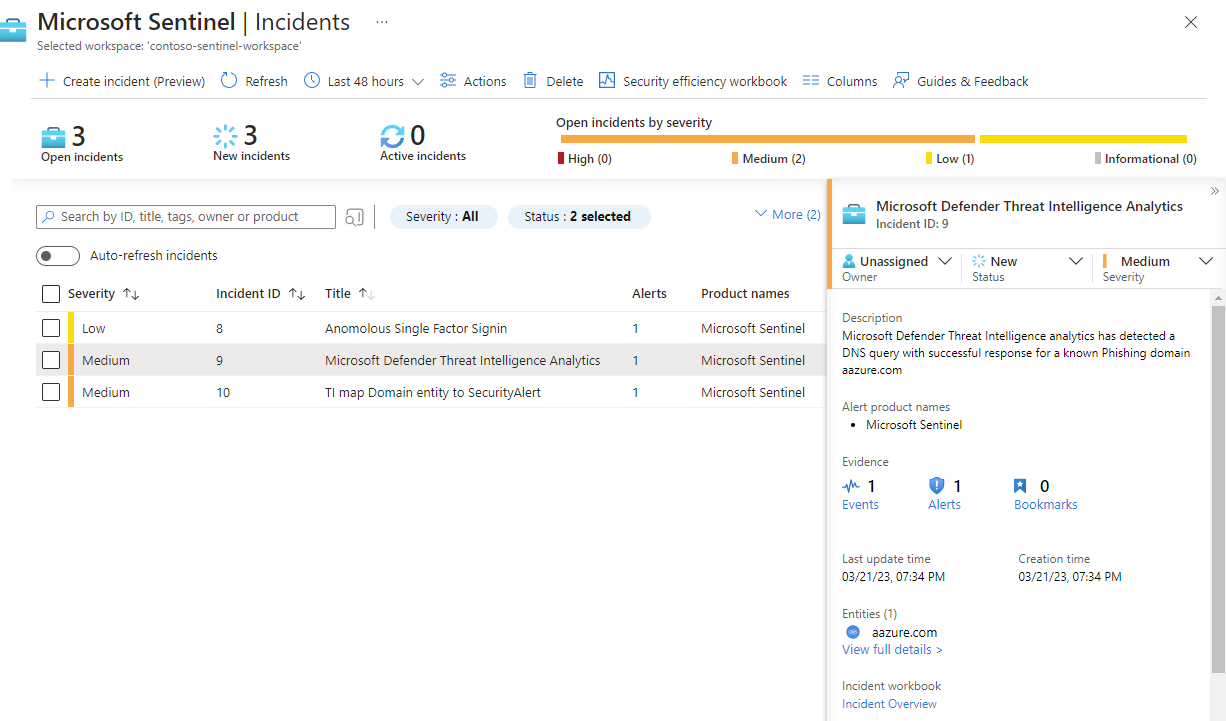

Di ruang kerja Microsoft Azure Sentinel tempat Anda mengaktifkan aturan analitik Inteligensi Ancaman Microsoft Defender, pilih Insiden, dan cari analitik Inteligensi Ancaman Microsoft Defender.

Setiap insiden yang ditemukan muncul di kisi.

Pilih Lihat detail untuk melihat entitas dan detail lain tentang insiden, seperti pemberitahuan.

Berikut adalah contoh.

Amati tingkat keparahan yang ditetapkan ke pemberitahuan dan insiden. Bergantung pada bagaimana indikator dicocokkan, tingkat keparahan yang sesuai ditetapkan ke pemberitahuan dari

InformationalkeHigh. Misalnya, jika indikator dicocokkan dengan log firewall yang memungkinkan lalu lintas, pemberitahuan tingkat keparahan tinggi dihasilkan. Jika indikator yang sama dicocokkan dengan log firewall yang memblokir lalu lintas, pemberitahuan yang dihasilkan rendah atau sedang.Pemberitahuan kemudian dikelompokkan berdasarkan indikator yang dapat diamati. Misalnya, semua pemberitahuan yang dihasilkan dalam periode waktu 24 jam yang cocok

contoso.comdengan domain dikelompokkan ke dalam satu insiden dengan tingkat keparahan yang ditetapkan berdasarkan tingkat keparahan pemberitahuan tertinggi.Amati informasi indikator. Saat kecocokan ditemukan, indikator diterbitkan ke tabel Analitik

ThreatIntelligenceIndicatorsLog, dan muncul di halaman Inteligensi Ancaman. Untuk indikator apa pun yang diterbitkan dari aturan ini, sumber didefinisikan sebagai Inteligensi Ancaman Microsoft Defender Analytics.

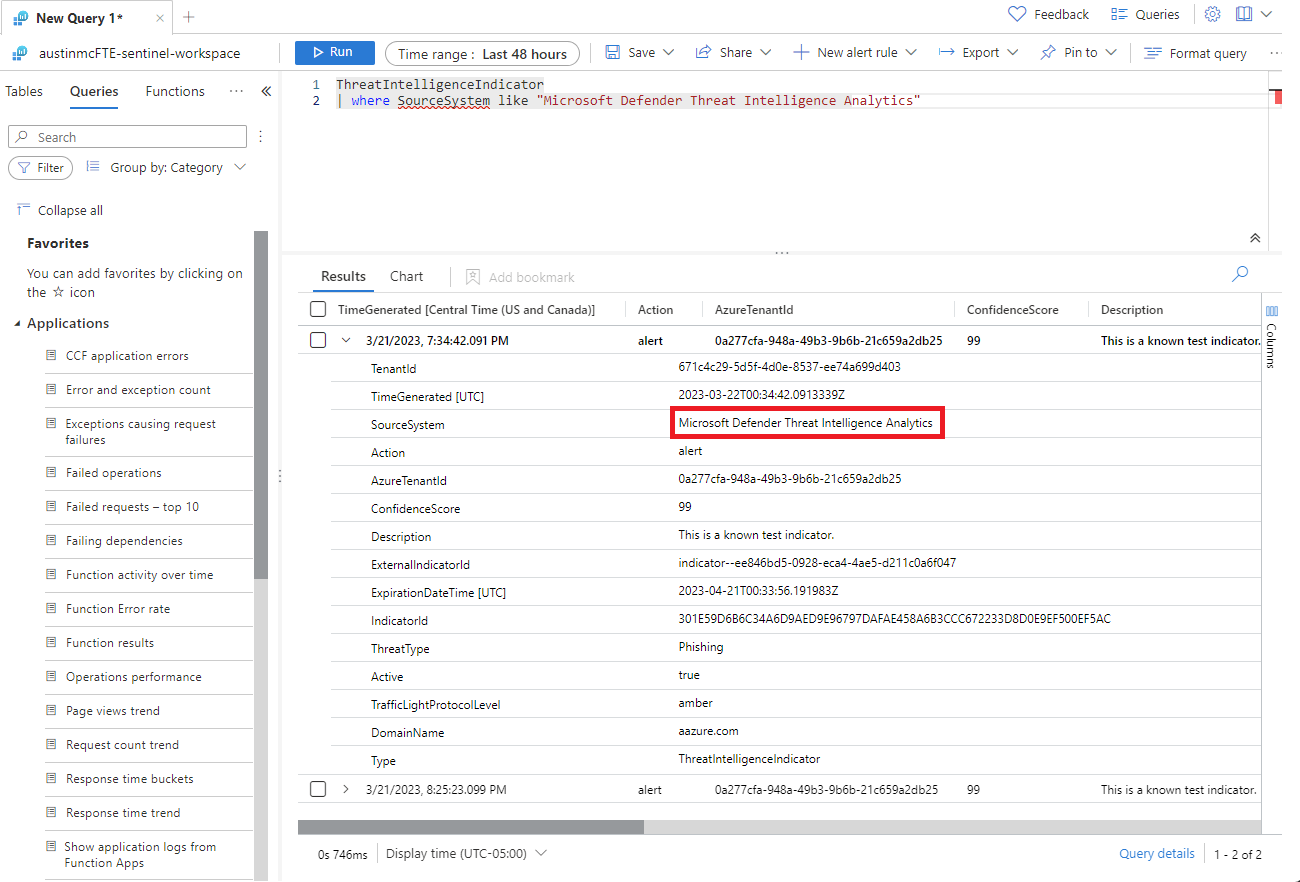

Berikut adalah contoh ThreatIntelligenceIndicators tabel.

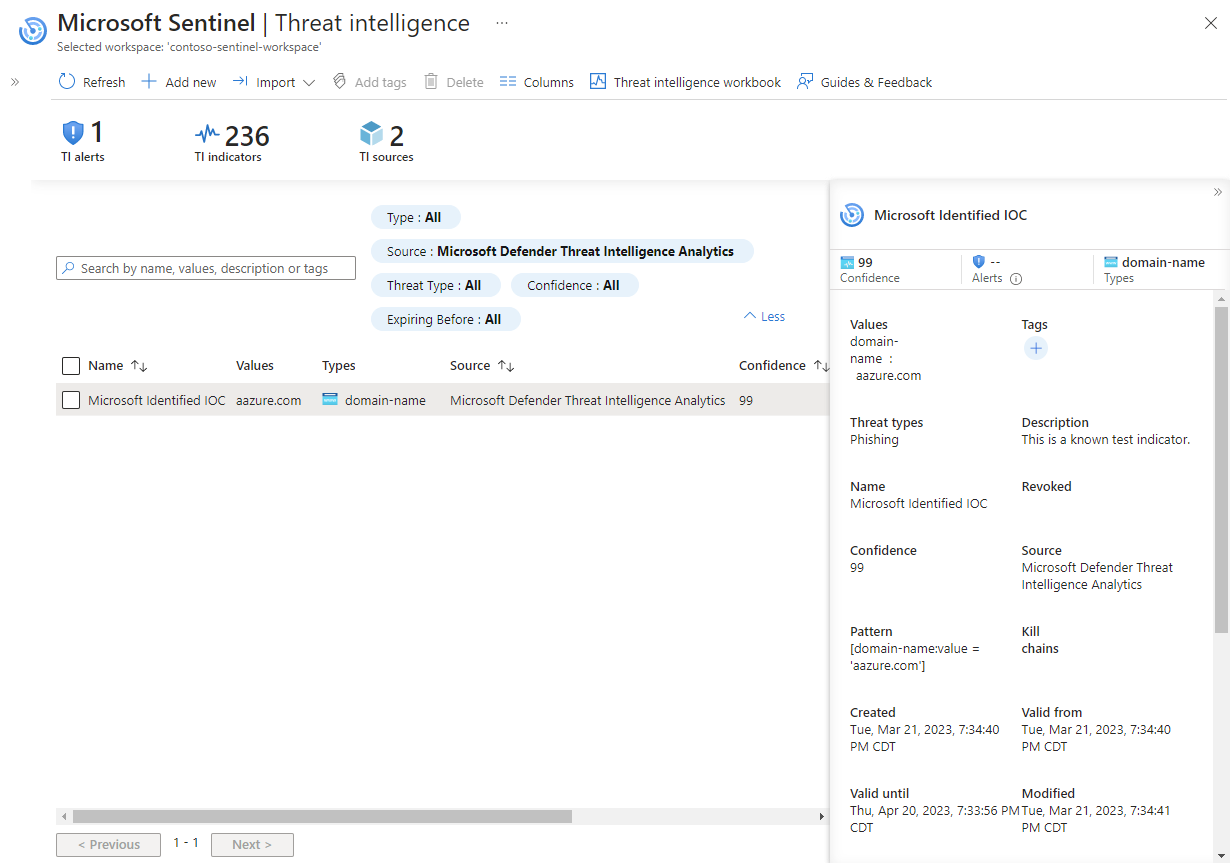

Berikut adalah contoh halaman Inteligensi Ancaman.

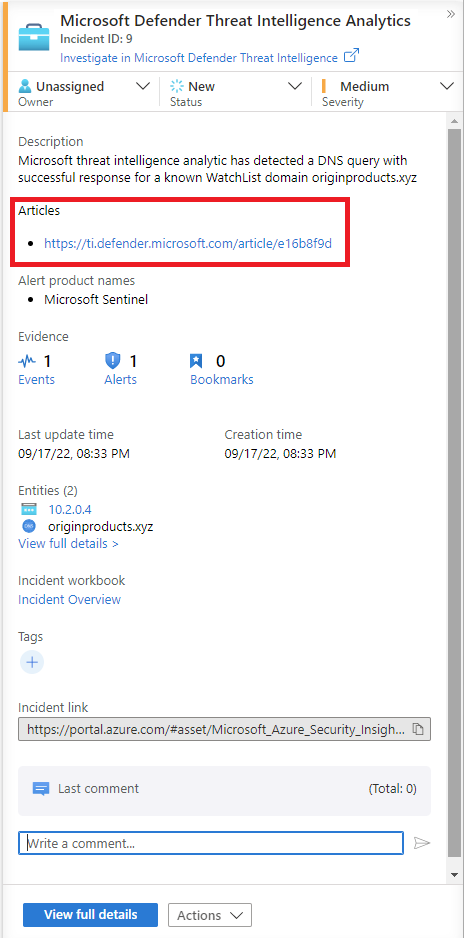

Dapatkan konteks lainnya dari Inteligensi Ancaman Microsoft Defender

Bersama dengan pemberitahuan dan insiden dengan keakuratan tinggi, beberapa indikator Inteligensi Ancaman Microsoft Defender menyertakan tautan ke artikel referensi di portal komunitas Inteligensi Ancaman Microsoft Defender.

Untuk informasi selengkapnya, lihat Apa itu Inteligensi Ancaman Microsoft Defender?.

Konten terkait

Dalam artikel ini, Anda mempelajari cara menyambungkan inteligensi ancaman yang dihasilkan oleh Microsoft untuk menghasilkan pemberitahuan dan insiden. Untuk informasi selengkapnya tentang inteligensi ancaman di Microsoft Azure Sentinel, lihat artikel berikut ini:

- Bekerja dengan indikator ancaman di Microsoft Azure Sentinel.

- Sambungkan Microsoft Sentinel ke umpan inteligensi ancaman STIX/TAXII.

- Menghubungkan platform intelijen ancaman ke Microsoft Sentinel.

- Lihat platform TIP, umpan TAXII, dan pengayaan yang tersedia untuk diintegrasi dengan Microsoft Sentinel.