Menggunakan indikator ancaman dalam aturan analitik

Aktifkan aturan analitik Anda dengan indikator ancaman Anda untuk secara otomatis menghasilkan pemberitahuan berdasarkan inteligensi ancaman yang telah Anda integrasikan.

Prasyarat

Indikator ancaman. Ini bisa dari umpan inteligensi ancaman, platform inteligensi ancaman, impor massal dari file datar, atau input manual.

Sumber data. Peristiwa dari konektor data Anda harus mengalir ke ruang kerja Sentinel Anda.

Aturan analitik format, "peta TI..." yang dapat memetakan indikator ancaman yang Anda miliki dengan peristiwa yang telah Anda serap.

Mengonfigurasi aturan untuk menghasilkan pemberitahuan keamanan

Di bawah ini adalah contoh cara mengaktifkan dan mengonfigurasi aturan untuk menghasilkan pemberitahuan keamanan menggunakan indikator ancaman yang telah Anda impor ke Microsoft Azure Sentinel. Untuk contoh ini, gunakan templat aturan yang disebut entitas IP peta TI ke AzureActivity. Aturan ini akan cocok dengan indikator ancaman jenis alamat IP dengan semua peristiwa Aktivitas Azure Anda. Ketika kecocokan ditemukan, pemberitahuan akan dihasilkan bersama dengan insiden yang sesuai untuk penyelidikan oleh tim operasi keamanan Anda. Aturan analitik khusus ini memerlukan konektor data Aktivitas Azure (untuk mengimpor peristiwa tingkat langganan Azure Anda), dan satu atau kedua konektor data Inteligensi Ancaman (untuk mengimpor indikator ancaman). Aturan ini juga akan memicu dari indikator yang diimpor atau yang dibuat secara manual.

Dari portal Microsoft Azure, buka layanan Microsoft Sentinel.

Pilih ruang kerja tempat Anda mengimpor indikator ancaman menggunakan konektor data Inteligensi Ancaman dan data aktivitas Azure menggunakan konektor data Aktivitas Azure.

Pilih Analitik dari bagian Konfigurasi pada menu Microsoft Azure Sentinel.

Pilih tab Templat aturan untuk melihat daftar templat aturan analitik yang tersedia.

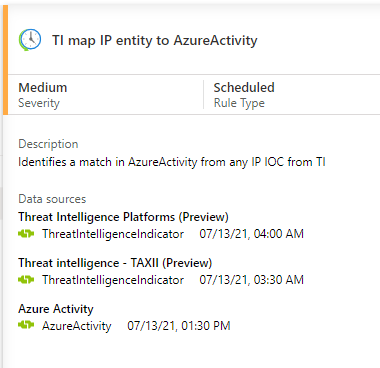

Cari aturan berjudul entitas IP peta TI ke AzureActivity dan pastikan Anda telah menghubungkan semua sumber data yang diperlukan seperti yang ditunjukkan di bawah ini.

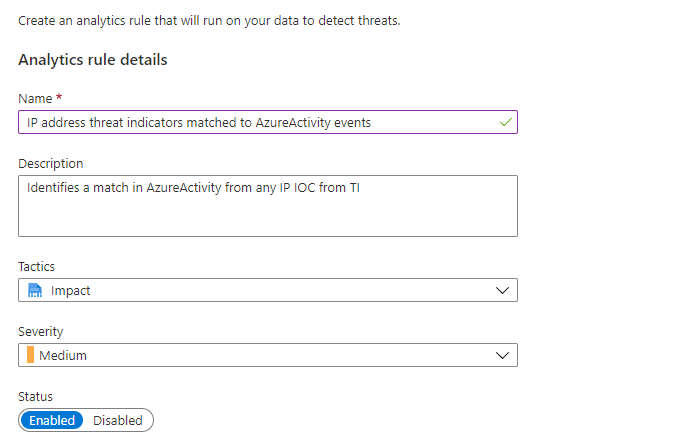

Pilih aturan entitas IP peta TI ke AzureActivity, lalu pilih Buat aturan untuk membuka wizard konfigurasi aturan. Mengonfigurasi pengaturan dalam wizard lalu pilih Berikutnya: Atur logika aturan >.

Bagian logika aturan dari wizard telah diisi sebelumnya dengan item berikut:

Kueri yang akan digunakan dalam aturan.

Pemetaan entitas, yang memberi tahu Microsoft Azure Sentinel cara mengenali entitas seperti Akun, alamat IP, dan URL, sehingga insiden dan investigasi memahami cara bekerja dengan data dalam setiap pemberitahuan keamanan yang dihasilkan oleh aturan ini.

Jadwal untuk menjalankan aturan ini.

Jumlah hasil kueri yang diperlukan sebelum pemberitahuan keamanan dibuat.

Pengaturan default dalam templat adalah:

Jalankan satu jam sekali.

Cocokkan indikator ancaman alamat IP apa pun dari tabel ThreatIntelligenceIndicator dengan alamat IP apa pun yang ditemukan dalam satu jam terakhir peristiwa dari tabel AzureActivity.

Buat pemberitahuan keamanan jika hasil kueri lebih besar dari nol, artinya jika ditemukan kecocokan.

Aturan diaktifkan.

Anda dapat membiarkan pengaturan default atau mengubahnya untuk memenuhi persyaratan Anda, dan Anda dapat menentukan pengaturan pembuatan insiden pada tab Pengaturan insiden. Untuk informasi selengkapnya, lihat Buat aturan analitik kustom untuk mendeteksi ancaman. Setelah selesai, pilih tab Respons otomatis.

Konfigurasikan otomatisasi apa pun yang ingin Anda picu saat pemberitahuan keamanan dihasilkan dari aturan analitik ini. Automasi di Microsoft Azure Sentinel dilakukan menggunakan kombinasi dari aturan automasi dan playbook yang didukung oleh Azure Logic Apps. Untuk selengkapnya, lihat ini Tutorial: Menggunakan playbook dengan aturan automasi di Microsoft Azure Sentinel. Saat selesai, pilih tombol Selanjutnya: Tinjau > untuk melanjutkan.

Saat Anda melihat pesan yang telah diteruskan validasi aturan, pilih tombol Buat, dan s Anda sudah siap.

Meninjau aturan Anda

Temukan aturan yang diaktifkan di tab Aturan aktif di bagian Analitik Microsoft Azure Sentinel. Edit, aktifkan, nonaktifkan, duplikat, atau hapus aturan aktif dari sana. Aturan baru berjalan segera setelah aktivasi, lalu berjalan pada jadwal yang ditentukan.

Menurut pengaturan default, setiap kali aturan berjalan pada jadwalnya, hasil apa pun yang ditemukan akan menghasilkan peringatan keamanan. Pemberitahuan keamanan di Microsoft Sentinel dapat dilihat di bagian Log di Microsoft Sentinel, dalam tabel SecurityAlert di bawah grup Microsoft Sentinel.

Di Microsoft Azure Sentinel, peringatan yang dibuat dari aturan analitik juga membuat insiden keamanan, yang dapat ditemukan di Insiden di bawah Manajemen Ancaman pada menu Microsoft Azure Sentinel. Insiden adalah apa yang akan di-triase oleh tim operasi keamanan Anda dan menyelidiki untuk menentukan tindakan respons yang sesuai. Anda dapat menemukan informasi mendetail dalam Tutorial ini: Menyelidiki insiden dengan Microsoft Sentinel.

Catatan

Karena aturan analitik membatasi pencarian di luar 14 hari, Microsoft Sentinel me-refresh indikator setiap 12 hari untuk memastikan bahwa aturan tersebut tersedia untuk tujuan pencocokan melalui aturan analitik.

Konten terkait

Dalam artikel ini, Anda mempelajari cara menggunakan indikator inteligensi ancaman untuk mendeteksi ancaman. Untuk informasi selengkapnya tentang inteligensi ancaman di Microsoft Azure Sentinel, lihat artikel berikut:

- Bekerja dengan indikator ancaman di Microsoft Azure Sentinel.

- Sambungkan Microsoft Sentinel ke umpan inteligensi ancaman STIX/TAXII.

- Menghubungkan platform intelijen ancaman ke Microsoft Sentinel.

- Lihat platform TIP, umpan TAXII, dan pengayaan yang tersedia untuk diintegrasi dengan Microsoft Sentinel.