Memetakan domain kustom yang sudah ada ke Azure Spring Apps

Catatan

Azure Spring Apps adalah nama baru untuk layanan Azure Spring Cloud. Meskipun layanan memiliki nama baru, Anda akan melihat nama lama di beberapa tempat untuk sementara saat kami berupaya memperbarui aset seperti cuplikan layar, video, dan diagram.

Artikel ini berlaku untuk: ✔️ Java ✔️ C#

Artikel ini berlaku untuk: ✔️ Standard ✔️ Enterprise

Layanan Nama Domain (DNS) adalah teknik untuk menyimpan nama simpul jaringan di seluruh jaringan. Artikel ini memetakan domain, seperti www.contoso.com, menggunakan data CNAME. Ini mengamankan domain kustom dengan sertifikat dan menunjukkan cara memberlakukan Keamanan Lapisan Transportasi (TLS), juga dikenal sebagai Secure Sockets Layer (SSL).

Sertifikat mengenkripsi lalu lintas web. Sertifikat TLS/SSL ini dapat disimpan di Azure Key Vault.

Prasyarat

- Langganan Azure. Jika Anda tidak memiliki langganan, buat akun gratis sebelum memulai.

- (Opsional) Azure CLI versi 2.45.0 atau yang lebih tinggi. Gunakan perintah berikut untuk menginstal ekstensi Azure Spring Apps:

az extension add --name spring - Aplikasi yang disebarkan ke Azure Spring Apps (lihat Mulai cepat: Luncurkan aplikasi yang ada di Azure Spring Apps menggunakan portal Azure, atau gunakan aplikasi yang sudah ada). Jika aplikasi Anda disebarkan menggunakan paket Dasar, pastikan untuk meningkatkan ke paket Standar.

- Nama domain dengan akses ke registri DNS untuk penyedia domain, seperti GoDaddy.

- Sertifikat privat (yaitu, sertifikat yang ditandatangani sendiri) dari penyedia pihak ketiga. Sertifikat harus cocok dengan domain.

- Instans Azure Key Vault yang disebarkan. Untuk informasi selengkapnya, lihat Cadangan Azure Key Vault.

Pertimbangan tautan privat Key Vault

Alamat IP untuk manajemen Azure Spring Apps belum menjadi bagian dari layanan Microsoft Tepercaya Azure. Oleh karena itu, untuk mengaktifkan Azure Spring Apps memuat sertifikat dari Key Vault yang dilindungi dengan koneksi titik akhir privat, Anda harus menambahkan alamat IP berikut ke firewall Azure Key Vault:

20.99.204.11120.201.9.9720.74.97.552.235.25.3520.194.10.020.59.204.46104.214.186.8652.153.221.22252.160.137.3920.39.142.5620.199.190.22220.79.64.620.211.128.9652.149.104.14420.197.121.20940.119.175.7720.108.108.22102.133.143.3852.226.244.15020.84.171.16920.93.48.10820.75.4.4620.78.29.21320.106.86.3420.193.151.132

Mengimpor sertifikat

Menyiapkan file sertifikat Anda di PFX (opsional)

Azure Key Vault mendukung impor sertifikat privat dalam format PEM dan PFX. Jika file PEM yang Anda peroleh dari penyedia sertifikat Anda tidak berfungsi di bagian Simpan sertifikat di Key Vault , ikuti langkah-langkah di sini untuk menghasilkan PFX untuk Azure Key Vault.

Menggabungkan sertifikat perantara

Jika otoritas sertifikat memberi Anda beberapa sertifikat dalam rantai sertifikat, gabungkan sertifikat berdasarkan urutan.

Untuk melakukan tugas ini, buka setiap sertifikat yang Anda terima di editor teks.

Buat file untuk sertifikat yang digabungkan, yang disebut mergedcertificate.crt. Di editor teks, salin konten setiap sertifikat ke dalam file ini. Urutan sertifikat Anda harus mengikuti urutan dalam rantai sertifikat, dimulai dengan sertifikat Anda dan diakhiri dengan sertifikat akar. String koneksi tersebut akan terlihat seperti contoh berikut:

-----BEGIN CERTIFICATE-----

<your entire Base64 encoded SSL certificate>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 1>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded intermediate certificate 2>

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

<The entire Base64 encoded root certificate>

-----END CERTIFICATE-----

Mengekspor sertifikat ke PFX

Mengekspor sertifikat TLS/SSL gabungan dengan kunci privat yang dibuat dengan permintaan sertifikat Anda.

Jika membuat permintaan sertifikat menggunakan OpenSSL, Anda telah membuat file kunci privat. Untuk mengekspor sertifikat Anda ke PFX, jalankan perintah berikut. Ganti tempat penampung <private-key-file> dan <merged-certificate-file> dengan jalur ke kunci privat dan file sertifikat gabungan.

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Ketika diminta, tentukan kata sandi ekspor. Gunakan kata sandi ini saat mengunggah sertifikat TLS/SSL Anda ke Azure Key Vault nanti.

Jika Anda menggunakan IIS atau Certreq.exe untuk membuat permintaan sertifikat, instal sertifikat ke komputer lokal Anda, lalu ekspor sertifikat ke PFX.

Menyimpan sertifikat di Key Vault

Prosedur untuk mengimpor sertifikat mengharuskan file yang dienkode PEM atau PFX berada di disk dan Anda harus memiliki kunci privat.

Gunakan langkah-langkah berikut untuk mengunggah sertifikat Anda ke brankas kunci:

Buka instans brankas kunci Anda.

Di panel navigasi, pilih Sertifikat.

Di menu atas, pilih Buat/impor.

Pada halaman Buat sertifikat , pilih Impor untuk Metode Pembuatan Sertifikat, lalu berikan nilai untuk Nama Sertifikat.

Di bawah Unggah File Sertifikat, navigasi ke lokasi sertifikat dan pilih.

Di bawah Kata Sandi, jika Anda mengunggah file sertifikat yang dilindungi kata sandi, berikan kata sandi tersebut di sini. Jika tidak, biarkan kosong. Setelah file sertifikat berhasil diimpor, brankas kunci akan menghapus kata sandi tersebut.

Pilih Buat.

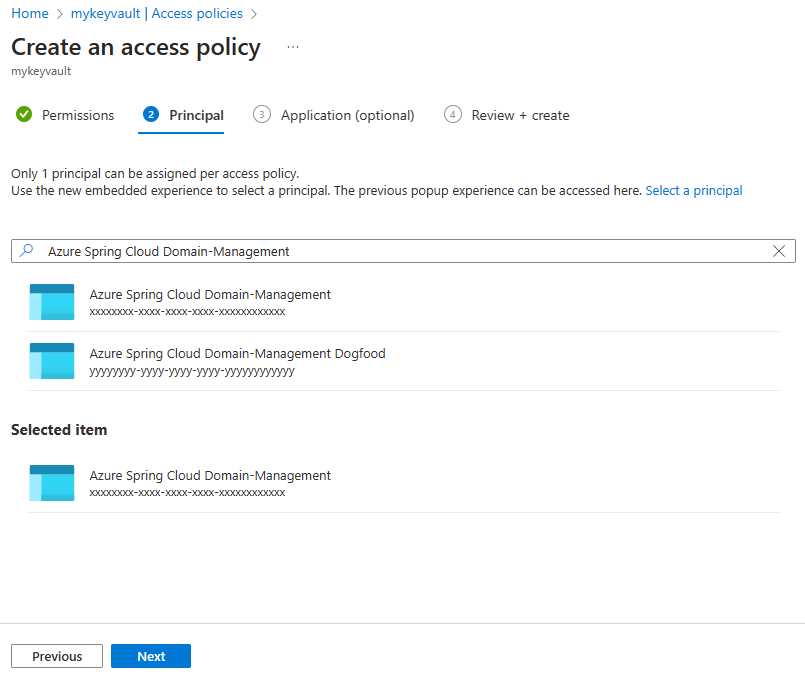

Memberikan akses Azure Spring Apps ke brankas kunci Anda

Anda perlu memberikan akses Azure Spring Apps ke brankas kunci sebelum mengimpor sertifikat.

gunakan langkah-langkah berikut untuk memberikan akses menggunakan portal Azure:

- Buka instans brankas kunci Anda.

- Di panel navigasi, pilih Kebijakan akses.

- Pada menu atas, pilih Buat.

- Isi info, dan pilih tombol Tambahkan , lalu Buat polisi akses.

| Izin rahasia | Izin sertifikat | Pilih prinsipal |

|---|---|---|

| Dapatkan, Daftar | Dapatkan, Daftar | Manajemen Domain Azure Spring Apps |

Catatan

Jika Anda tidak menemukan "Azure Spring Apps Domain-Management", cari "Azure Spring Cloud Domain-Management".

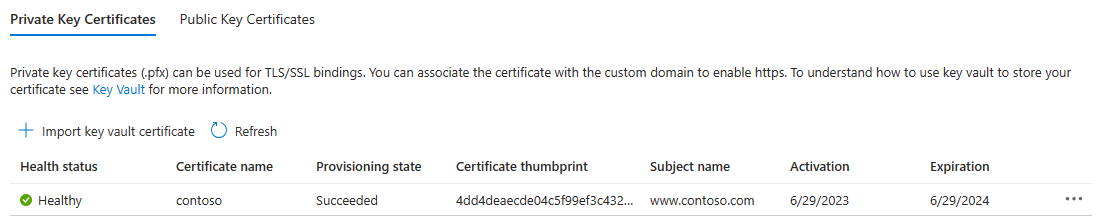

Mengimpor sertifikat ke Azure Spring Apps

Buka instans Azure Spring Apps Anda.

Dari panel navigasi, pilih Pengaturan TLS/SSL.

Pilih Impor sertifikat brankas kunci.

Pada halaman Pilih sertifikat dari Azure , pilih Langganan, Key Vault, dan Sertifikat dari opsi drop-down, lalu pilih Pilih.

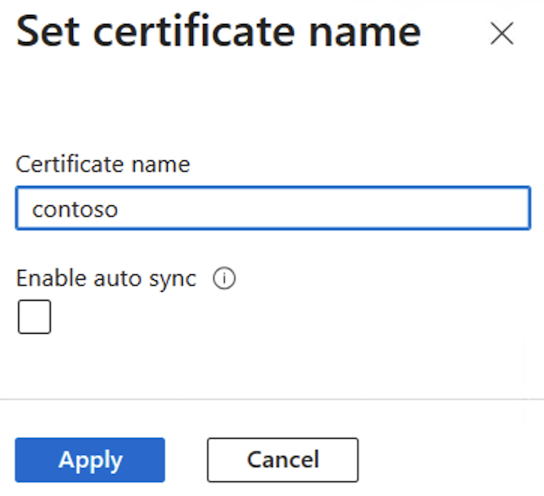

Pada halaman Atur nama sertifikat yang dibuka, masukkan nama sertifikat Anda, pilih Aktifkan sinkronisasi otomatis jika diperlukan, lalu pilih Terapkan. Untuk informasi selengkapnya, lihat bagian Sertifikat sinkronisasi otomatis.

Ketika Anda berhasil mengimpor sertifikat, sertifikat akan ditampilkan dalam daftar Sertifikat Kunci Privat.

Penting

Untuk mengamankan domain kustom dengan sertifikat ini, pastikan untuk mengikat sertifikat ke domain tertentu. Untuk informasi selengkapnya, lihat bagian Menambahkan pengikatan SSL.

Sertifikat sinkronisasi otomatis

Sertifikat yang disimpan di Azure Key Vault terkadang diperpanjang sebelum kedaluwarsa. Demikian pula, kebijakan keamanan organisasi Anda untuk manajemen sertifikat mungkin mengharuskan tim DevOps Anda mengganti sertifikat dengan yang baru secara teratur. Setelah Anda mengaktifkan sinkronisasi otomatis untuk sertifikat, Azure Spring Apps mulai menyinkronkan brankas kunci Anda untuk versi baru secara teratur - biasanya setiap 24 jam. Jika versi baru tersedia, Azure Spring Apps mengimpornya, lalu memuat ulang untuk berbagai komponen menggunakan sertifikat tanpa menyebabkan waktu henti. Daftar berikut menunjukkan komponen yang terpengaruh dan skenario yang relevan:

- App

- Domain kustom

- VMware Spring Cloud Gateway

- Domain kustom

- Portal API untuk VMware Tanzu

- Domain kustom

- Akselerator Aplikasi VMware Tanzu

- Koneksi ke repositori Git dengan sertifikat yang ditandatangani sendiri.

- Layanan Konfigurasi Aplikasi untuk Tanzu

- Koneksi ke repositori Git dengan sertifikat yang ditandatangani sendiri.

Saat Azure Spring Apps mengimpor atau memuat ulang sertifikat, log aktivitas dibuat. Untuk melihat log aktivitas, navigasikan ke instans Azure Spring Apps Anda di portal Azure dan pilih Log aktivitas di panel navigasi.

Catatan

Fitur sinkronisasi otomatis sertifikat berfungsi dengan sertifikat privat dan sertifikat publik yang diimpor dari Azure Key Vault. Fitur ini tidak tersedia untuk sertifikat konten, yang diunggah pelanggan.

Anda dapat mengaktifkan atau menonaktifkan fitur sinkronisasi otomatis sertifikat saat mengimpor sertifikat dari brankas kunci ke Azure Spring Apps. Untuk informasi selengkapnya, lihat bagian Mengimpor sertifikat ke Azure Spring Apps .

Anda juga dapat mengaktifkan atau menonaktifkan fitur ini untuk sertifikat yang telah diimpor ke Azure Spring Apps.

Gunakan langkah-langkah berikut untuk mengaktifkan atau menonaktifkan sinkronisasi otomatis untuk sertifikat yang diimpor:

Menambahkan Domain Kustom

Anda dapat menggunakan data CNAME untuk memetakan nama DNS kustom ke Azure Spring Apps.

Catatan

Catatan A tidak didukung.

Membuat data CNAME

Buka penyedia DNS Anda dan tambahkan catatan CNAME untuk memetakan domain Anda ke <service-name>.azuremicroservices.io. Di sini, <service-name> adalah nama instans Azure Spring Apps Anda. Kami mendukung domain dan sub domain karakter kartubebas.

Setelah Anda menambahkan CNAME, halaman catatan DNS menyerupai contoh berikut:

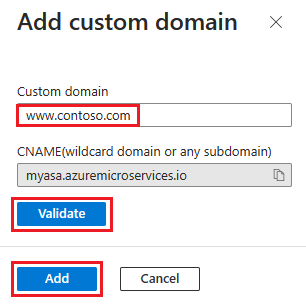

Memetakan domain kustom Anda ke aplikasi Azure Spring Apps

Jika Anda tidak memiliki aplikasi di Azure Spring Apps, ikuti instruksi di Mulai Cepat: Menyebarkan aplikasi pertama Anda ke Azure Spring Apps.

Buka halaman aplikasi.

Pilih Domain Kustom.

Lalu Tambahkan Domain Kustom.

Ketik nama domain yang sepenuhnya memenuhi syarat tempat Anda menambahkan data CNAME, seperti www.contoso.com. Pastikan bahwa jenis catatan Nama Host diatur ke CNAME (

<service-name>.azuremicroservices.io)Pilih Validasi untuk mengaktifkan tombol Tambahkan.

Pilih Tambahkan.

Satu aplikasi dapat memiliki beberapa domain, tetapi satu domain hanya dapat memetakan ke satu aplikasi. Saat Anda berhasil memetakan domain kustom Anda ke aplikasi, domain kustom akan ditampilkan di tabel domain kustom.

Catatan

Label Tidak Aman untuk domain kustom Anda berarti belum terikat dengan sertifikat SSL. Setiap permintaan HTTPS dari browser ke domain kustom Anda menerima kesalahan atau peringatan.

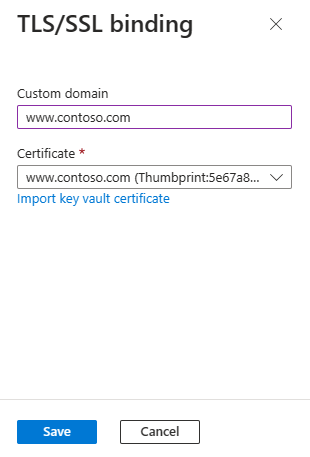

Menambahkan pengikatan data SSL

Dalam tabel domain kustom, pilih Tambahkan pengikatan ssl seperti yang ditampilkan dalam gambar sebelumnya.

Pilih Sertifikat Anda atau impor sertifikat tersebut.

Pilih Simpan.

Setelah Anda berhasil menambahkan pengikatan SSL, status domain aman: Sehat.

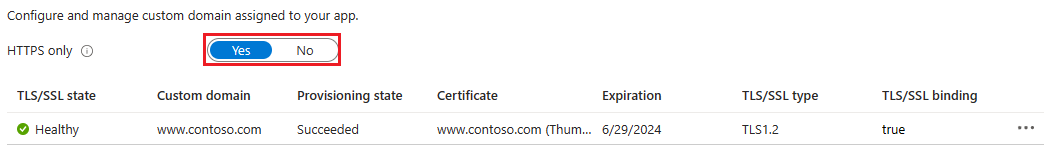

Menerapkan HTTPS

Secara default, siapa pun masih dapat mengakses aplikasi Anda menggunakan HTTP, tetapi Anda dapat mengalihkan semua permintaan HTTP ke port HTTPS.

Di halaman aplikasi Anda, di navigasi, pilih Domain Kustom. Kemudian, atur HTTPS Saja ke Yes.

Setelah operasi selesai, navigasikan ke URL HTTPS apa pun yang mengarahkan ke aplikasi Anda. Perhatikan bahwa URL HTTP tidak berfungsi.