Mengamankan rahasia autentikasi di Azure Key Vault untuk Azure Static Web Apps

Saat mengonfigurasi penyedia autentikasi kustom, Anda mungkin ingin menyimpan rahasia koneksi di Azure Key Vault. Artikel ini menunjukkan cara menggunakan identitas terkelola untuk memberi Azure Static Web Apps akses ke Key Vault untuk rahasia autentikasi kustom.

Catatan

Azure Serverless Functions tidak mendukung integrasi Key Vault langsung. Jika Memerlukan integrasi Key Vault dengan aplikasi Function terkelola, Anda harus menerapkan akses Key Vault ke dalam kode aplikasi Anda.

Rahasia keamanan mengharuskan item berikut ini berada di tempat.

- Buat identitas yang ditetapkan sistem di aplikasi web statis Anda.

- Berikan akses identitas ke rahasia Key Vault.

- Referensi rahasia Key Vault dari pengaturan aplikasi Web Apps Statis.

Artikel ini menunjukkan cara mengatur masing-masing item ini dalam produksi untuk membawa aplikasi fungsi Anda sendiri.

Integrasi Key Vault tidak tersedia untuk:

- Versi tahapan aplikasi web statis Anda. Integrasi Key Vault hanya didukung dalam lingkungan produksi.

- Aplikasi web statis menggunakan fungsi terkelola.

Catatan

Menggunakan identitas terkelola hanya tersedia dalam paket Standar Azure Static Web Apps.

Prasyarat

- Situs Azure Static Web Apps yang ada dengan menggunakan bring your own functions.

- Sumber daya Key Vault yang ada dengan nilai rahasia.

Membuat identitas

Buka aplikasi web statis Anda di portal Azure.

Di Pengaturan, pilih Identitas.

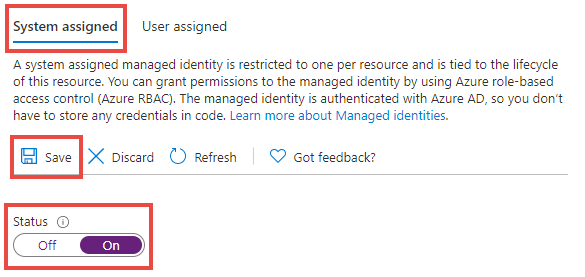

Pilih ke tab Sistem yang ditetapkan.

Di bawah label Status , pilih Aktif.

Pilih Simpan.

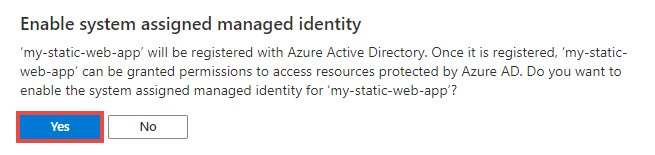

Saat dialog konfirmasi muncul, pilih Ya.

Kini Anda dapat menambahkan kebijakan akses untuk mengizinkan aplikasi web statis Anda membaca rahasia Key Vault.

Menambahkan kebijakan Azure Key Vault

Buka portal Azure dan buka sumber daya brankas kunci Anda.

Di bawah menu Pengaturan, pilih Kebijakan akses.

Pilih tautan, Tambahkan Kebijakan Akses.

Dari drop down Izin rahasia, pilih Dapatkan.

Di samping label Pilih utama, pilih tautan Tidak ada yang dipilih.

Di kotak pencarian, cari nama aplikasi web statis Anda.

Pilih item daftar yang cocok dengan nama aplikasi Anda.

Pilih Pilih.

Pilih Tambahkan.

Pilih Simpan.

Kebijakan akses sekarang disimpan ke Key Vault. Selanjutnya, akses URI rahasia untuk digunakan saat mengaitkan aplikasi web statis Anda ke sumber daya Key Vault.

Di bawah menu Pengaturan, pilih Rahasia.

Pilih rahasia yang Anda inginkan dari daftar.

Pilih versi rahasia yang Anda inginkan dari daftar.

Pilih salin di akhir kotak teks Pengidentifikasi Rahasia untuk menyalin nilai URI rahasia ke clipboard.

Tempelkan nilai di editor teks untuk digunakan nanti.

Tabahkan pengaturan aplikasi

Membuka situs Static Web Apps Anda di portal Azure.

Di bawah menu Pengaturan, pilih Konfigurasi.

Di bawah bagian Pengaturan aplikasi , pilih Tambahkan.

Masukkan nama dalam kotak teks untuk bidang Nama.

Tentukan nilai rahasia dalam kotak teks untuk bidang Nilai.

Nilai rahasia adalah gabungan dari beberapa nilai yang berbeda. Templat berikut ini memperlihatkan bagaimana untai (karakter) akhir dibuat.

@Microsoft.KeyVault(SecretUri=<YOUR_KEY_VAULT_SECRET_URI>)Misalnya, string akhir akan terlihat seperti sampel berikut:

@Microsoft.KeyVault(SecretUri=https://myvault.vault.azure.net/secrets/mysecret/)Atau:

@Microsoft.KeyVault(VaultName=myvault;SecretName=mysecret)Gunakan langkah-langkah berikut untuk menyusun nilai rahasia penuh.

Salin templat dari atas dan tempelkan ke editor teks.

Ganti

<YOUR_KEY_VAULT_SECRET_URI>dengan nilai URI Key Vault yang Anda sisihkan sebelumnya.Salin nilai untai (karakter) lengkap baru.

Tempelkan nilai ke dalam kotak teks untuk bidang Nilai.

Pilih OK.

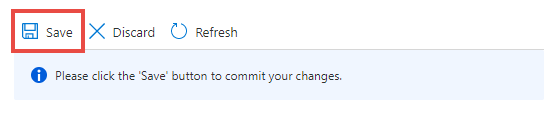

Pilih Simpan di bagian atas toolbar Pengaturan aplikasi.

Sekarang ketika konfigurasi autentikasi kustom Anda mereferensikan pengaturan aplikasi yang baru Dibuat, nilainya diekstrak dari Azure Key Vault menggunakan identitas aplikasi web statis Anda.