Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Saat Anda mengakses data antrean menggunakan portal Microsoft Azure, portal membuat permintaan ke Azure Storage secara diam-diam. Permintaan ke Azure Storage ini dapat diautentikasi dan diotorisasi menggunakan akun Microsoft Entra atau kunci akses akun penyimpanan Anda. Portal menunjukkan metode mana yang Anda gunakan, dan memungkinkan Anda beralih di antara keduanya jika Anda memiliki izin yang sesuai.

Izin diperlukan untuk mengakses data blob

Bergantung pada bagaimana Anda ingin mengotorisasi akses ke data blob di portal Azure, Anda memerlukan izin tertentu. Dalam kebanyakan kasus, izin ini disediakan melalui kontrol akses berbasis peran Azure (Azure RBAC). Untuk informasi selengkapnya tentang Azure RBAC, lihat Apa itu kontrol akses berbasis peran Azure (Azure RBAC)?.

Gunakan kunci akses akun

Untuk mengakses data blob dengan kunci akses akun, Anda harus menetapkan peran Azure yang menyertakan tindakan Azure RBAC Microsoft.Storage/storageAccounts/listkeys/action. Peran Azure ini dapat menjadi peran bawaan atau kustom.

Peran bawaan berikut, yang tercantum dari izin paling sedikit hingga terbesar, mendukung Microsoft.Storage/storageAccounts/listkeys/action:

- Pembaca dan Akses Data

- Kontributor Akun Storage

- Kontributor Azure Resource Manager

- Pemilik Azure Resource Manager

Saat mencoba mengakses data blob di portal Microsoft Azure, portal pertama memeriksa apakah Anda telah diberi peran dalam Microsoft.Storage/storageAccounts/listkeys/action. Jika Anda telah diberi peran dengan tindakan ini, maka portal menggunakan kunci akun untuk mengakses data blob. Jika Anda belum diberi peran dengan tindakan ini, portal mencoba mengakses data menggunakan akun Microsoft Entra Anda.

Penting

Saat akun penyimpanan dikunci dengan kunci ReadOnly Azure Resource Manager, operasi Kunci Daftar tidak diizinkan untuk akun penyimpanan tersebut. Daftar Kunci adalah operasi POST, dan semua operasi POST dicegah ketika kunci Baca Saja dikonfigurasi untuk akun tersebut. Untuk alasan ini, ketika akun dikunci dengan kunci ReadOnly , pengguna harus menggunakan kredensial Microsoft Entra untuk mengakses data blob di portal. Untuk informasi tentang mengakses data blob di portal dengan ID Microsoft Entra, lihat Menggunakan akun Microsoft Entra Anda.

Catatan

Peran administrator langganan klasik Administrator Layanan dan Administrator Bersama mencakup peran Pemilik Azure Resource Manager yang setara. Peran Pemilik mencakup semua tindakan, termasuk Microsoft.Storage/storageAccounts/listkeys/action, sehingga pengguna dengan salah satu peran administratif ini juga dapat mengakses data blob dengan kunci akun. Untuk informasi selengkapnya, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik.

Menggunakan akun Microsoft Entra Anda

Untuk mengakses data blob dari portal Azure menggunakan akun Microsoft Entra Anda, kedua pernyataan berikut harus benar untuk Anda:

- Anda diberi peran bawaan atau kustom yang menyediakan akses ke data blob.

- Anda diberi peran Pembaca Azure Resource Manager, minimal, tercakup ke tingkat akun penyimpanan atau yang lebih tinggi. Peran Pembaca memberi izin yang paling terbatas, tetapi peran Azure Resource Manager lain yang memberi akses ke sumber daya manajemen akun penyimpanan juga dapat diterima.

Peran Pembaca Azure Resource Manager memungkinkan pengguna untuk menampilkan sumber daya akun penyimpanan, tapi tidak untuk mengubahnya. Ini tidak menyediakan izin baca untuk data di Azure Storage, tetapi hanya untuk sumber daya manajemen akun. Peran Pembaca diperlukan agar pengguna dapat menavigasi ke kontainer blob di portal Microsoft Azure.

Untuk informasi tentang peran bawaan yang mendukung akses ke data blob, lihat Mengotorisasi akses ke blob menggunakan ID Microsoft Entra.

Peran kustom dapat mendukung kombinasi yang berbeda dari izin yang sama yang disediakan oleh peran bawaan. Untuk informasi selengkapnya tentang membuat peran kustom Azure, lihat Peran kustom Azure dan Pahami definisi peran untuk sumber daya Azure.

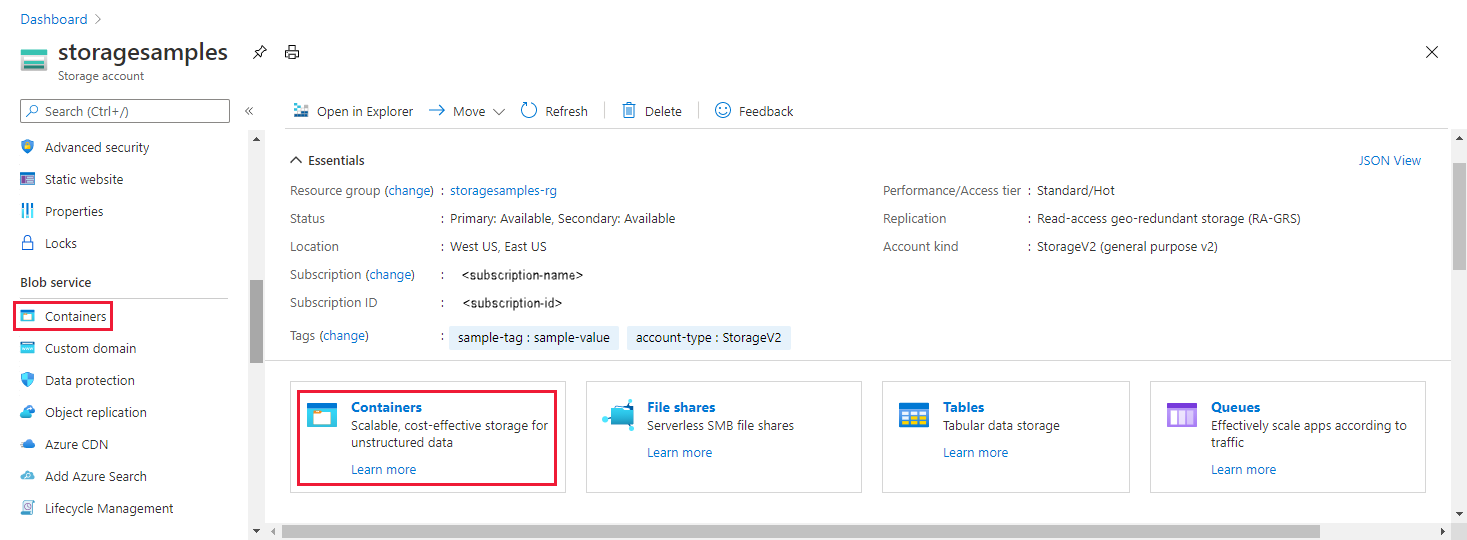

Navigasikan ke blob di portal Microsoft Azure

Untuk melihat data blob di portal, navigasikan ke Gambaran Umum untuk akun penyimpanan Anda, dan pilih tautan untuk Blob. Atau Anda dapat bernavigasi ke bagian Kontainer di menu.

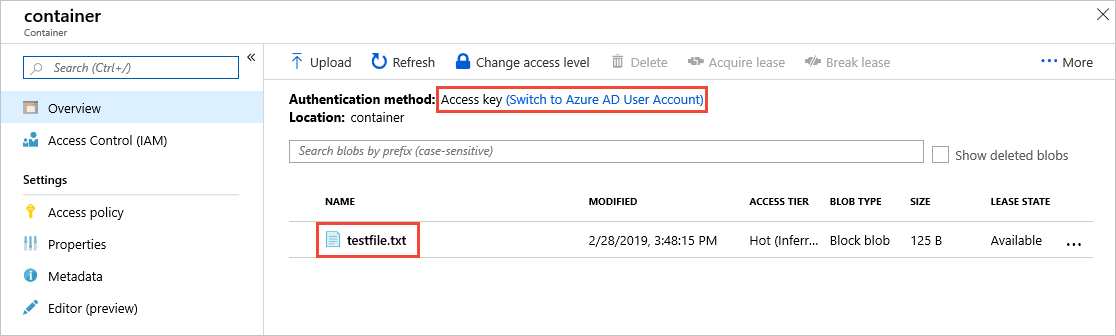

Tentukan metode autentikasi saat ini

Saat Anda menavigasi ke kontainer, portal Azure menunjukkan apakah Anda saat ini menggunakan kunci akses akun atau akun Microsoft Entra Anda untuk mengautentikasi.

Autentikasi dengan kunci akses akun

Jika Anda mengautentikasi menggunakan kunci akses akun, Anda akan melihat Kunci Akses yang ditentukan sebagai metode autentikasi di portal:

Jika Anda ingin beralih menggunakan akun Microsoft Entra, pilih tautan yang disorot dalam gambar. Jika Anda memiliki izin yang sesuai melalui peran Azure yang ditetapkan untuk Anda, Anda dapat melanjutkan. Jika Anda tidak memiliki izin yang tepat, Anda akan melihat pesan kesalahan dan tidak ada blob yang muncul dalam daftar.

Pilih tautan Beralih ke kunci akses untuk menggunakan kunci akses untuk autentikasi lagi.

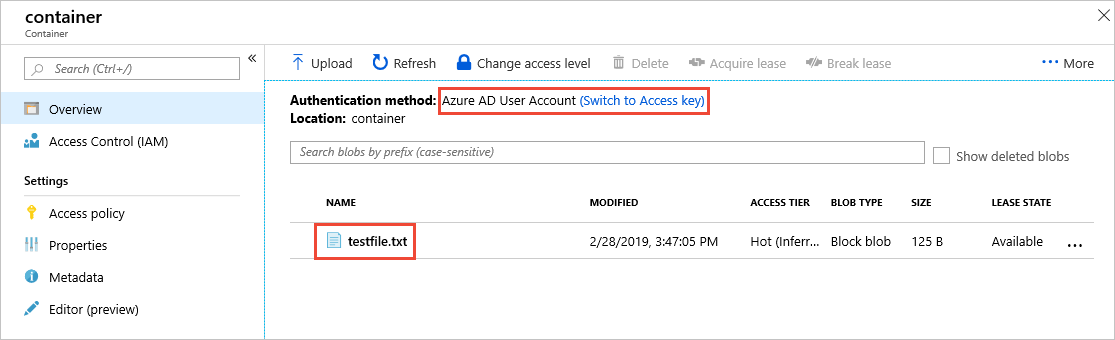

Mengautentikasi dengan akun Microsoft Entra Anda

Jika Anda mengautentikasi menggunakan akun Microsoft Entra, Anda akan melihat Akun pengguna Microsoft Entra yang ditentukan sebagai metode autentikasi di portal:

Jika Anda ingin beralih menggunakan kunci akses akun, pilih tautan yang disorot dalam gambar. Jika Anda memiliki akses ke kunci akun, maka Anda dapat melanjutkan. Jika Anda tidak memiliki akses ke kunci akun, Anda akan melihat pesan kesalahan dan tidak ada blob yang muncul dalam daftar.

Pilih tautan Beralih ke akun pengguna Microsoft Entra untuk menggunakan akun Microsoft Entra Anda untuk autentikasi lagi.

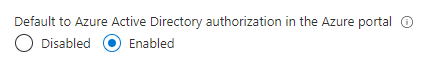

Default ke otorisasi Microsoft Entra di portal Azure

Saat membuat akun penyimpanan baru, Anda dapat menentukan bahwa portal Azure default untuk otorisasi dengan ID Microsoft Entra saat pengguna menavigasi ke data blob. Anda juga dapat mengonfigurasi pengaturan ini untuk akun penyimpanan yang ada. Pengaturan ini hanya menetapkan metode otorisasi default, jadi ingatlah bahwa pengguna dapat mengambil alih pengaturan ini dan memilih untuk mengotorisasi akses data dengan kunci akun.

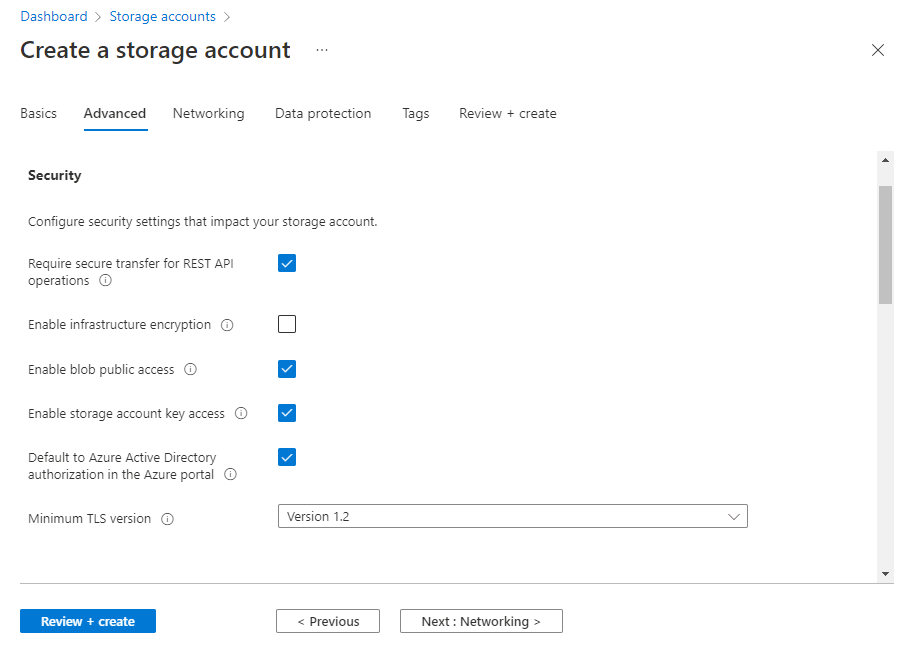

Untuk menentukan bahwa portal harus menggunakan otorisasi Microsoft Entra secara default untuk akses data saat Anda membuat akun penyimpanan, ikuti langkah-langkah berikut:

Buat akun penyimpanan baru, dengan mengikuti instruksi di Membuat akun penyimpanan.

Pada tab Tingkat Lanjut, di bagian Keamanan, centang kotak di samping Default ke otorisasi Microsoft Entra di portal Azure.

Pilih tombol Tinjau + buat untuk menjalankan validasi dan membuat akun.

Guna memperbarui pengaturan ini untuk akun penyimpanan yang ada, ikuti langkah-langkah berikut:

Navigasikan ke ringkasan akun di portal Microsoft Azure.

Di bawah Pengaturan, pilih Konfigurasi.

Atur Default ke otorisasi Microsoft Entra di portal Azure ke Diaktifkan.

Properti defaultToOAuthAuthEntication dari akun penyimpanan tidak diatur secara default dan tidak mengembalikan nilai hingga Anda secara eksplisit mengaturnya.