Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Synapse SQL mendukung koneksi dari SQL Server Management Studio (SSMS) menggunakan Active Directory Universal Authentication.

Artikel ini membahas perbedaan antara berbagai opsi autentikasi, dan juga batasan yang terkait dengan penggunaan Autentikasi Universal.

Unduh Management Studio terbaru - Di komputer klien, unduh versi terbaru Management Studio, dari Unduh SQL Server Management Studio (SSMS).

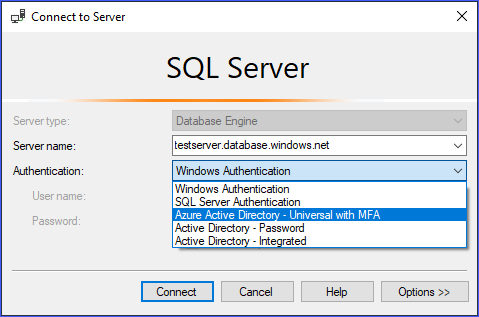

Untuk semua fitur yang dibahas dalam artikel ini, gunakan setidaknya pada Juli 2017, versi 17.2. Kotak dialog koneksi terbaru akan terlihat mirip dengan gambar berikut:

Lima opsi autentikasi

Autentikasi Universal Active Directory mendukung dua metode autentikasi non-interaktif: - autentikasi Active Directory - Password - autentikasi Active Directory - Integrated

Ada dua model autentikasi non-interaktif juga, yang dapat digunakan dalam banyak aplikasi yang berbeda (ADO.NET, JDBC, ODC, dll.). Kedua metode ini tidak pernah menghasilkan kotak dialog pop-up:

Active Directory - PasswordActive Directory - Integrated

Metode interaktifnya adalah yang juga mendukung autentikasi multifaktor (MFA) Microsoft Entra adalah:

Active Directory - Universal with MFA

Autentikasi multifaktor Microsoft Entra membantu melindungi akses ke data dan aplikasi sambil memenuhi permintaan pengguna untuk proses masuk sederhana. Ini memberikan autentikasi yang kuat dengan berbagai opsi verifikasi mudah (panggilan telepon, pesan teks, kartu pintar dengan pin, atau pemberitahuan aplikasi seluler), memungkinkan pengguna untuk memilih metode yang mereka sukai. Autentikasi MFA Interaktif dengan Microsoft Entra ID dapat menghasilkan kotak dialog pop-up guna validasi.

Untuk deskripsi autentikasi multifaktor, lihat autentikasi multifaktor.

Microsoft Entra domain name or tenant ID parameter

Dimulai dengan SSMS versi 17, pengguna yang diimpor ke Direktori Aktif saat ini dari Azure Active Directories lain sebagai pengguna tamu, dapat memberikan nama domain Microsoft Entra, atau ID penyewa saat mereka tersambung.

Pengguna tamu termasuk pengguna yang diundang dari Azure AD lain, akun Microsoft seperti outlook.com, hotmail.com, live.com, atau akun lain seperti gmail.com. Informasi ini memungkinkan Active Directory Universal dengan Otentikasi MFA untuk mengidentifikasi otoritas autentikasi yang benar. Opsi ini juga diperlukan untuk mendukung akun Microsoft (MSA) seperti akun outlook.com, hotmail.com, live.com, atau akun-akun non-MSA.

Semua pengguna yang ingin diautentikasi menggunakan Autentikasi Universal harus memasukkan nama domain atau ID penyewa Microsoft Entra mereka. Parameter ini mewakili nama domain/ID penyewa Microsoft Entra saat ini yang ditautkan dengan Azure Server.

Misalnya, jika Azure Server dikaitkan dengan domain contosotest.onmicrosoft.com Microsoft Entra di mana pengguna joe@contosodev.onmicrosoft.com dihosting sebagai pengguna yang diimpor dari domain contosodev.onmicrosoft.comMicrosoft Entra , nama domain yang diperlukan untuk mengautentikasi pengguna ini adalah contosotest.onmicrosoft.com.

Ketika pengguna adalah pengguna asli ID Microsoft Entra yang ditautkan ke Azure Server, dan bukan akun MSA, tidak diperlukan nama domain atau ID penyewa.

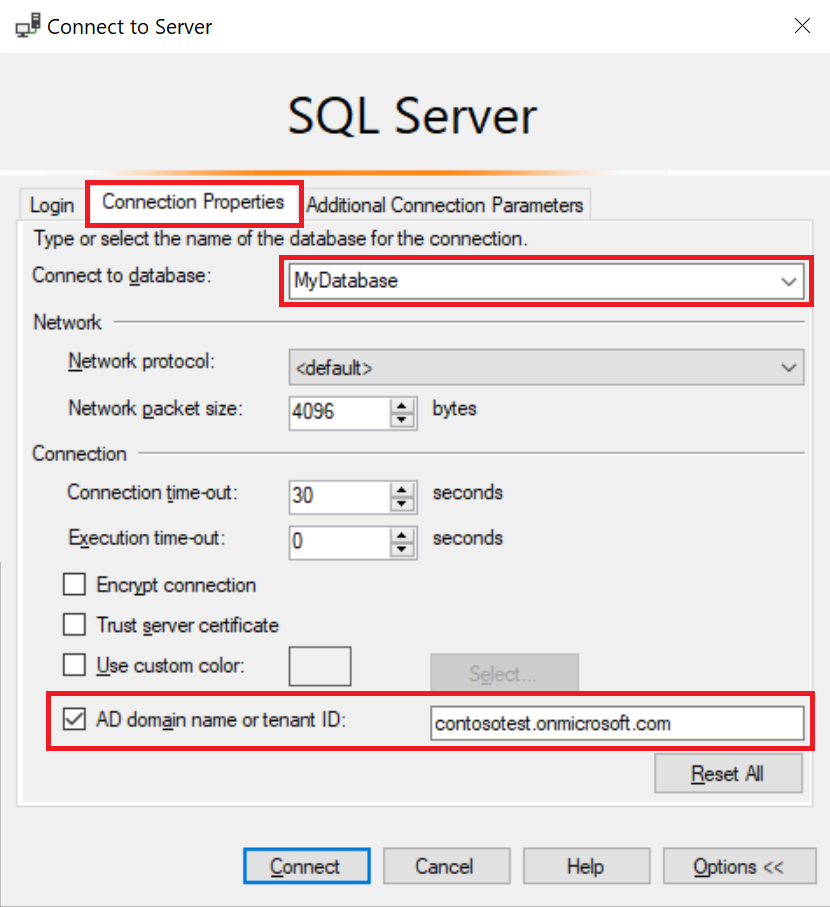

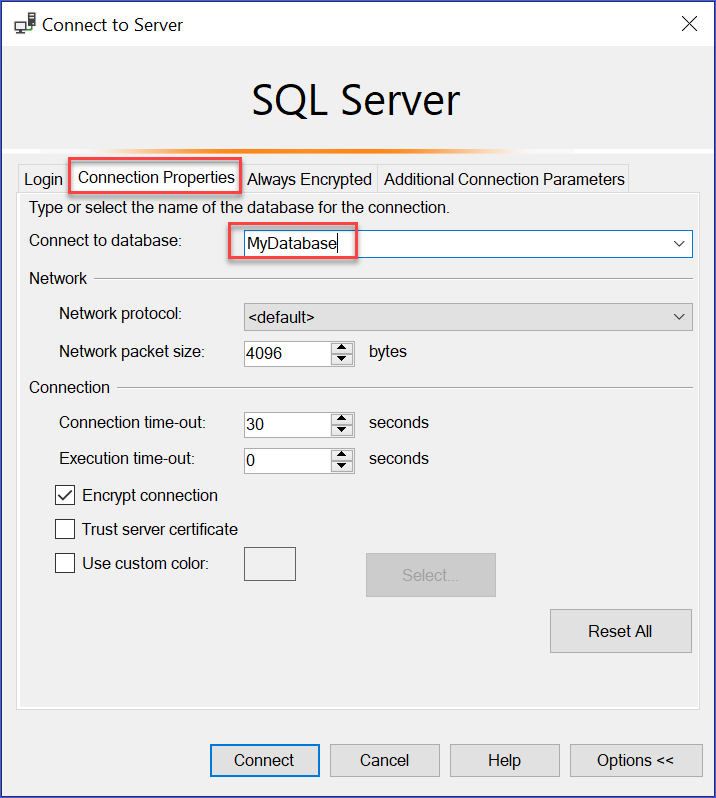

Untuk memasukkan parameter (dimulai dengan SQL Server Management Studio versi 17.2), dalam kotak dialog Sambungkan ke Database, selesaikan kotak dialog, pilih Direktori Aktif - Universal dengan autentikasi MFA, pilih Opsi, selesaikan kotak Nama pengguna, lalu pilih tab Properti Koneksi.

Centang kotak Nama domain AD atau ID penyewa, dan berikan otoritas autentikasi, seperti nama domain (contosotest.onmicrosoft.com)atau GUID ID penyewa.

Jika Anda menjalankan SQL Server Management Studio 18.x atau yang lebih baru, maka nama domain AD atau ID penyewa tidak lagi diperlukan untuk pengguna tamu karena 18.x atau yang lebih baru secara otomatis mengenalinya.

Microsoft Entra business to business support

Microsoft Entra users supported for Microsoft Entra B2B scenarios as guest users (see What is Azure B2B collaboration can connect to Synapse SQL only as part of members of a group created in current Microsoft Entra ID and mapped manually using the Transact-SQL CREATE USER statement in a given database.

Misalnya, jika steve@gmail.com diundang ke Azure AD contosotest (dengan domain Microsoft Entra contosotest.onmicrosoft.com), sebuah grup Microsoft Entra seperti usergroup harus dibuat dalam Microsoft Entra ID yang mencakup anggota steve@gmail.com. Kemudian, grup ini harus dibuat untuk database tertentu (yaitu MyDatabase) oleh admin Microsoft Entra SQL atau Microsoft Entra DBO dengan menjalankan pernyataan Transact-SQL CREATE USER [usergroup] FROM EXTERNAL PROVIDER .

Setelah pengguna database dibuat, maka pengguna steve@gmail.com dapat masuk ke MyDatabase menggunakan opsi autentikasi SQL Server Management Studio Active Directory – Universal with MFA support.

Grup pengguna, secara default, hanya memiliki izin sambungkan dan akses data lebih lanjut yang perlu diberikan dengan cara normal.

Sebagai pengguna tamu, steve@gmail.com harus mencentang kotak dan menambahkan nama domain AD contosotest.onmicrosoft.com dalam kotak dialog Properti Koneksi di SQL Server Management Studio. Opsi nama domain AD atau ID penyewa hanya didukung untuk Universal dengan opsi koneksi MFA; jika tidak, opsi tersebut menjadi abu-abu.

Batasan Autentikasi Universal untuk Synapse SQL

- SSMS dan SqlPackage.exe adalah satu-satunya alat yang saat ini didukung untuk MFA melalui Autentikasi Universal Active Directory.

- SQL Server Management Studio versi 17.2, mendukung akses bersamaan oleh banyak pengguna menggunakan autentikasi Universal dengan MFA. Versi 17.0 dan 17.1, membatasi login untuk instans SSMS menggunakan Autentikasi Universal ke satu akun Microsoft Entra. Untuk masuk ke akun Microsoft Entra lain, Anda harus menggunakan jendela SSMS lain. (Pembatasan ini terbatas pada Autentikasi Universal Direktori Aktif; Anda dapat masuk ke server yang berbeda menggunakan Autentikasi Kata Sandi Direktori Aktif, Autentikasi Terpadu Direktori Aktif, atau Autentikasi Microsoft SQL Server).

- SQL Server Management Studio mendukung Autentikasi Universal Direktori Aktif untuk visualisasi Object Explorer, Query Editor, dan Query Store.

- SQL Server Management Studio versi 17.2 menyediakan dukungan DacFx Wizard untuk database Export/Extract/Deploy Data. Setelah pengguna tertentu diautentikasi melalui dialog autentikasi awal menggunakan Autentikasi Universal, Wizard DacFx berfungsi dengan cara yang sama seperti yang dilakukannya untuk semua metode autentikasi lainnya.

- SQL Server Management Studio Table Designer tidak mendukung Autentikasi Universal.

- Tidak ada persyaratan perangkat lunak tambahan untuk Active Directory Universal Authentication kecuali bahwa Anda harus menggunakan versi Management Studio yang didukung.

- Versi ADAL untuk autentikasi Universal telah diperbarui ke versi terbaru ADAL.dll 3.13.9 yang tersedia. Lihat Active Directory Authentication Library 3.14.1.

Langkah berikutnya

Untuk informasi selengkapnya, lihat artikel Hubungkan ke Synapse SQL dengan SQL Server Management Studio.