Gambaran umum pemantauan integritas boot

Untuk membantu Azure Trusted Launch mencegah serangan rootkit berbahaya dengan lebih baik pada komputer virtual (VM), pengesahan tamu melalui titik akhir Azure Attestation digunakan untuk memantau integritas urutan boot. Pengesahan ini sangat penting untuk memberikan validitas status platform.

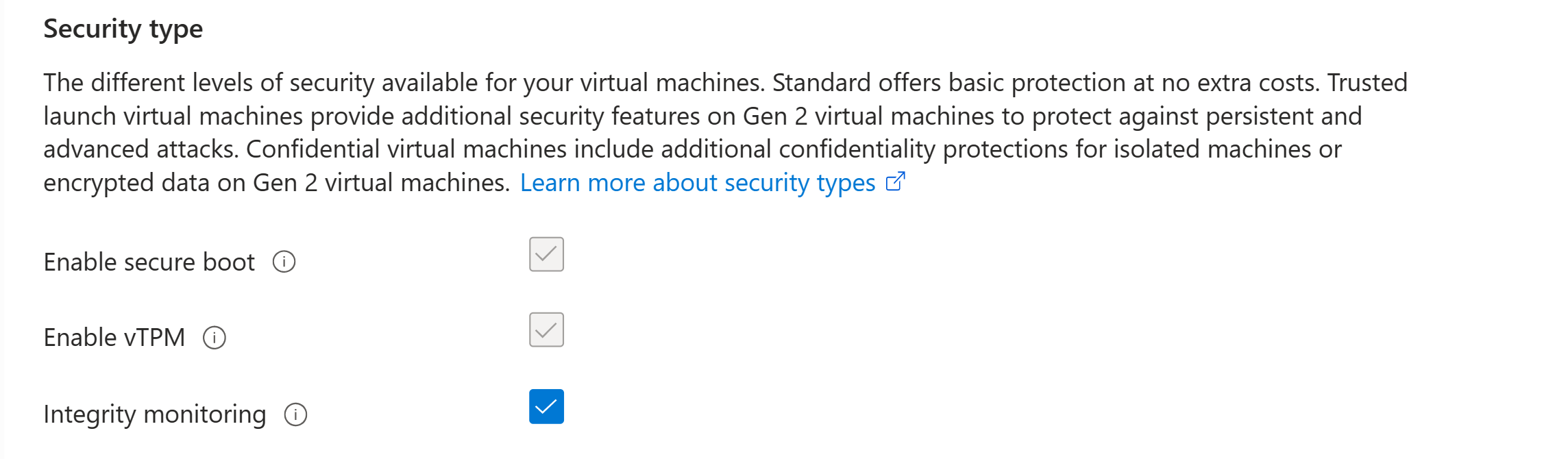

VM Peluncuran Tepercaya Anda memerlukan Boot Aman dan Modul Platform Tepercaya (vTPM) virtual untuk diaktifkan sehingga ekstensi pengesahan dapat diinstal. Microsoft Defender untuk Cloud menawarkan laporan berdasarkan status verifikasi Pengesahan Tamu dan bahwa integritas boot VM Anda disiapkan dengan benar. Untuk mempelajari selengkapnya tentang integrasi Microsoft Defender untuk Cloud, lihat Integrasi Peluncuran Tepercaya dengan Microsoft Defender untuk Cloud.

Penting

Peningkatan Ekstensi Otomatis sekarang tersedia untuk Pemantauan Integritas Boot - ekstensi Pengesahan Tamu. Untuk informasi selengkapnya, lihat Peningkatan Ekstensi Otomatis.

Prasyarat

Anda memerlukan langganan Azure aktif dan VM Peluncuran Tepercaya.

Mengaktifkan pemantauan integritas

Untuk mengaktifkan pemantauan integritas, ikuti langkah-langkah di bagian ini.

Masuk ke portal Azure.

Pilih sumber daya (Virtual Machines).

Di bawah Pengaturan, pilih Konfigurasi. Pada panel Jenis keamanan, pilih Pemantauan integritas.

Simpan perubahan.

Pada halaman Gambaran Umum VM, jenis keamanan untuk pemantauan integritas akan muncul sebagai Diaktifkan.

Tindakan ini menginstal ekstensi Pengesahan Tamu, yang dapat Anda lihat melalui pengaturan pada tab Ekstensi + Aplikasi .

Panduan pemecahan masalah untuk penginstalan ekstensi Pengesahan Tamu

Bagian ini membahas kesalahan dan solusi pengesahan.

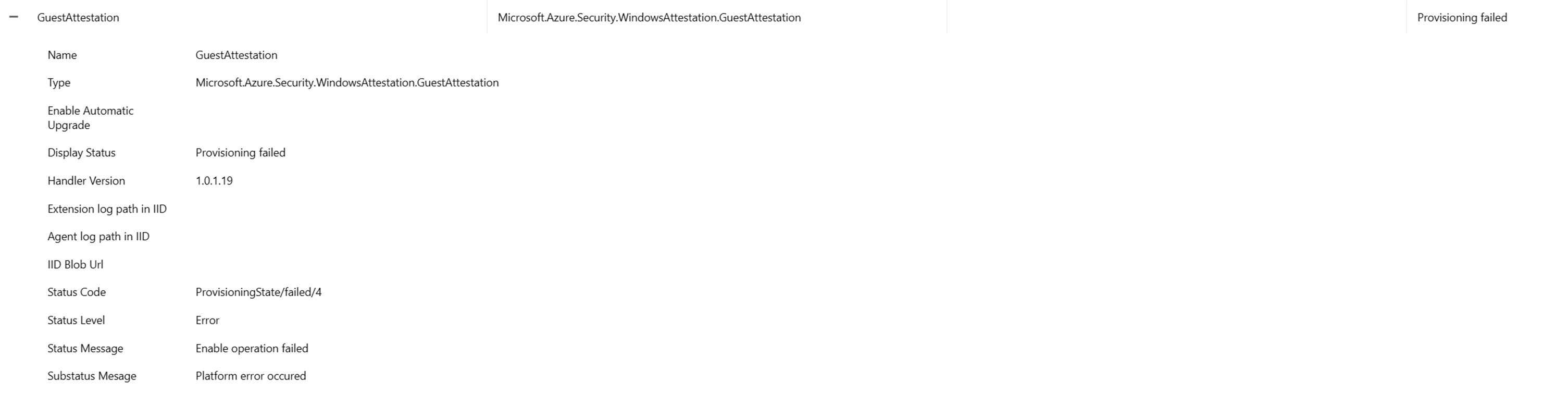

Gejala

Ekstensi Azure Attestation tidak akan berfungsi dengan baik saat Anda menyiapkan kelompok keamanan jaringan (NSG) atau proksi. Kesalahan muncul yang terlihat mirip dengan "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation provisi gagal."

Solusi

Di Azure, NSG digunakan untuk membantu memfilter lalu lintas jaringan antara sumber daya Azure. NSG berisi aturan keamanan yang mengizinkan atau menolak lalu lintas jaringan masuk, atau lalu lintas jaringan keluar dari beberapa jenis sumber daya Azure. Titik akhir Azure Attestation harus dapat berkomunikasi dengan ekstensi Pengesahan Tamu. Tanpa titik akhir ini, Peluncuran Tepercaya tidak dapat mengakses pengesahan tamu, yang memungkinkan Microsoft Defender untuk Cloud memantau integritas urutan boot VM Anda.

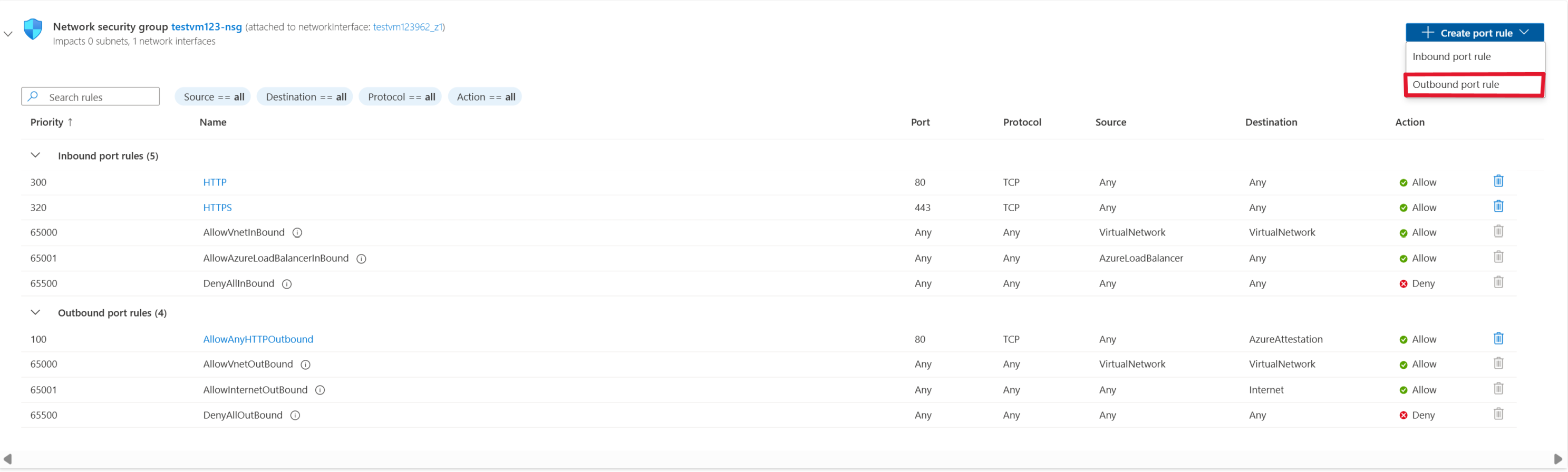

Untuk membuka blokir lalu lintas Azure Attestation di NSG dengan menggunakan tag layanan:

Buka VM yang ingin Anda izinkan lalu lintas keluarnya.

Di panel paling kiri, di bawah Jaringan, pilih Pengaturan jaringan.

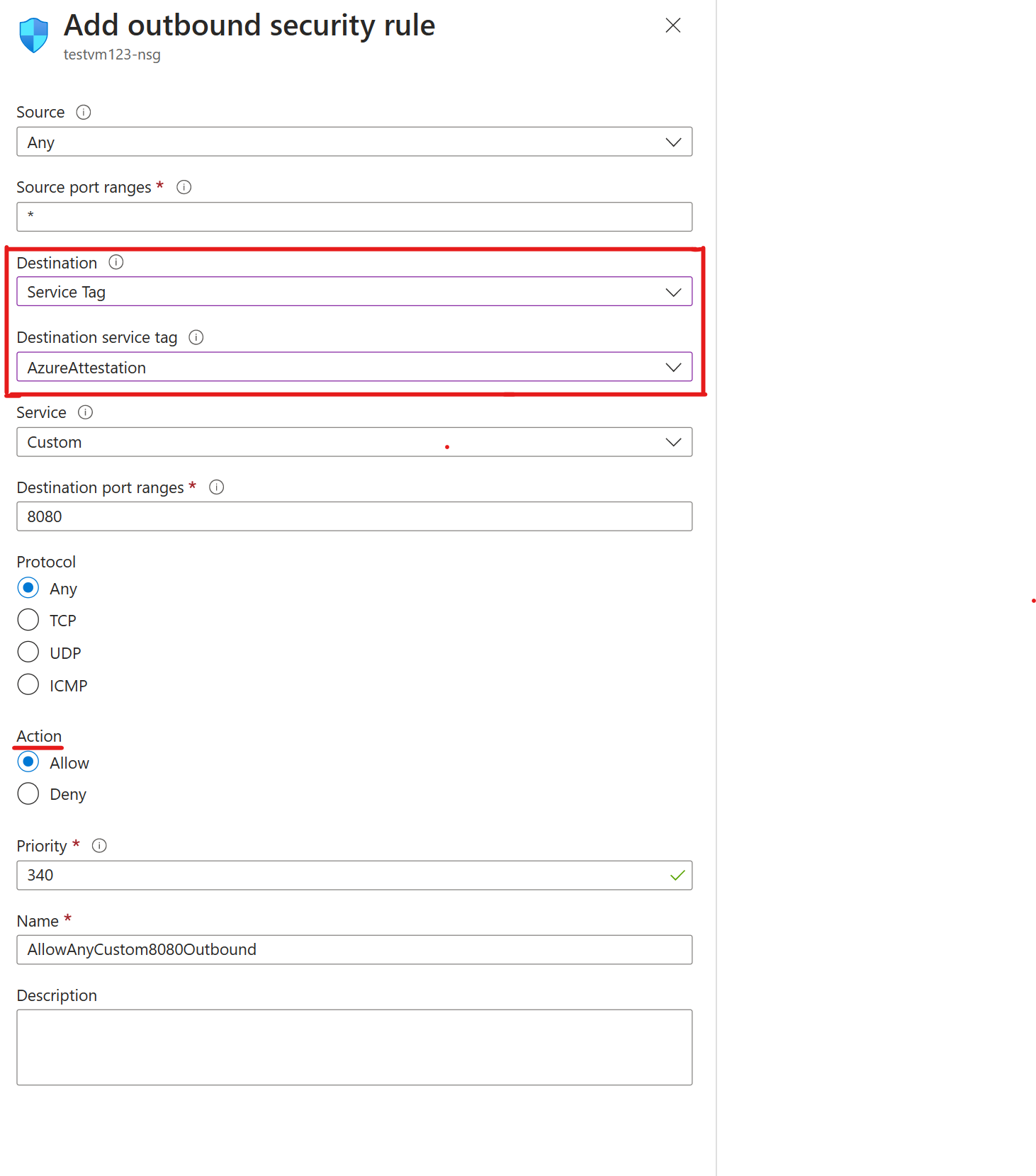

Lalu pilih Buat aturan>port Keluar.

Untuk mengizinkan Azure Attestation, Anda menjadikan tujuan sebagai tag layanan. Pengaturan ini memungkinkan rentang alamat IP untuk memperbarui dan secara otomatis menetapkan aturan yang memungkinkan Azure Attestation. Atur Tag layanan tujuan ke AzureAttestation dan atur Tindakan ke Izinkan.

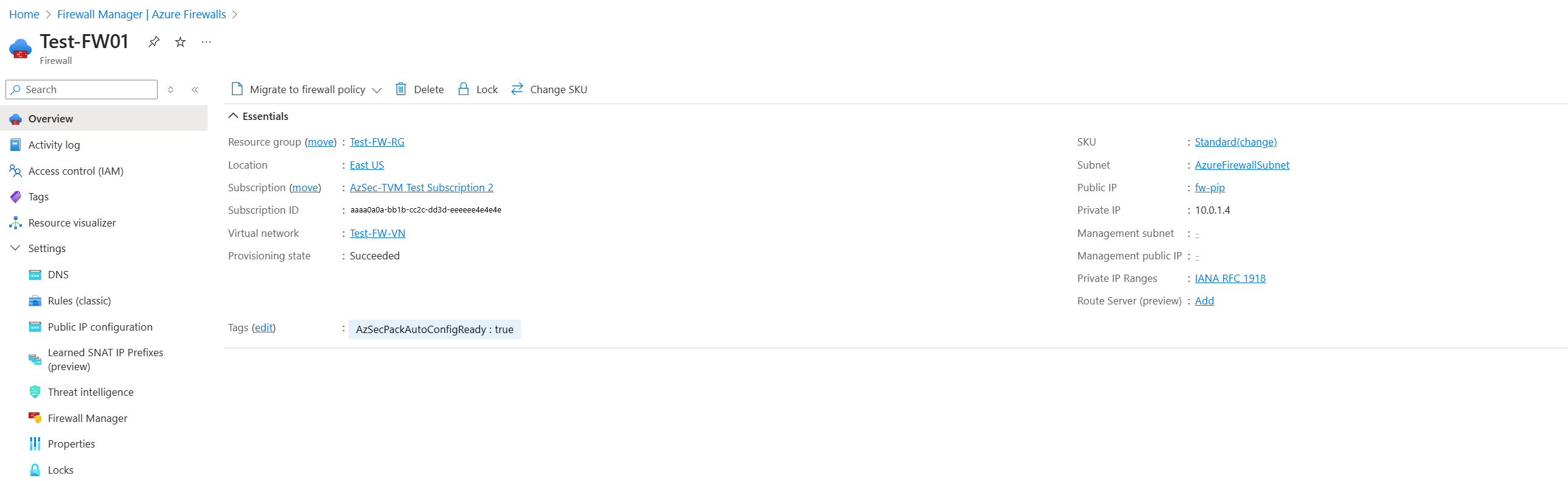

Firewall melindungi jaringan virtual, yang berisi beberapa VM Peluncuran Tepercaya. Untuk membuka blokir lalu lintas Azure Attestation di firewall dengan menggunakan kumpulan aturan aplikasi:

Buka instans Azure Firewall yang memiliki lalu lintas yang diblokir dari sumber daya VM Peluncuran Tepercaya.

Di bawah Pengaturan, pilih Aturan (klasik) untuk mulai membuka blokir pengesahan tamu di belakang firewall.

Di bawah Kumpulan aturan jaringan, pilih Tambahkan kumpulan aturan jaringan.

Konfigurasikan nama, prioritas, jenis sumber, dan port tujuan berdasarkan kebutuhan Anda. Atur Nama tag layanan ke AzureAttestation dan atur Tindakan ke Izinkan.

Untuk membuka blokir lalu lintas Azure Attestation di firewall dengan menggunakan kumpulan aturan aplikasi:

Buka instans Azure Firewall yang memiliki lalu lintas yang diblokir dari sumber daya VM Peluncuran Tepercaya.

Kumpulan aturan harus berisi setidaknya satu aturan yang menargetkan nama domain yang sepenuhnya memenuhi syarat (FQDN).

Pilih kumpulan aturan aplikasi dan tambahkan aturan aplikasi.

Pilih nama dan prioritas numerik untuk aturan aplikasi Anda. Atur Tindakan untuk kumpulan aturan ke Izinkan.

Konfigurasikan nama, sumber, dan protokol. Jenis sumber adalah untuk satu alamat IP. Pilih grup IP untuk mengizinkan beberapa alamat IP melalui firewall.

Penyedia bersama regional

Azure Attestation menyediakan penyedia bersama regional di setiap wilayah yang tersedia. Anda dapat memilih untuk menggunakan penyedia bersama regional untuk pengesahan atau membuat penyedia Anda sendiri dengan kebijakan kustom. Setiap pengguna Microsoft Entra dapat mengakses penyedia bersama. Kebijakan yang terkait dengannya tidak dapat diubah.

Catatan

Anda dapat mengonfigurasi jenis sumber, layanan, rentang port tujuan, protokol, prioritas, dan nama.

Konten terkait

Pelajari selengkapnya tentang Peluncuran Tepercaya dan menyebarkan VM Peluncuran Tepercaya.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk