Mempersiapkan Windows VHD atau VHDX untuk diunggah ke Azure

Berlaku untuk:✔️ ️ VM Windows

Sebelum Anda mengunggah komputer virtual Windows (VM) dari lokal ke Azure, Anda harus menyiapkan hard disk virtual (VHD atau VHDX). Azure mendukung VM generasi 1 dan generasi 2 yang berada dalam format file VHD dan yang memiliki disk ukuran tetap. Ukuran maksimum yang diizinkan untuk VHD OS dengan generasi VM 1 adalah 2 TB. Anda dapat memvalidasi file VHD atau VHDX Anda dengan merujuk ke dokumentasi ini.

Anda dapat mengonversi file VHDX ke VHD, mengonversi disk yang diperluas secara dinamis ke disk ukuran tetap, tetapi Anda tidak dapat mengubah generasi VM. Untuk informasi selengkapnya, lihat Haruskah saya membuat VM generasi 1 atau 2 di Hyper-V? dan Dukungan untuk VM generasi 2 di Azure.

Untuk informasi tentang kebijakan dukungan untuk VM Azure, lihat Dukungan perangkat lunak server Microsoft untuk VM Azure.

Catatan

Instruksi dalam artikel ini berlaku untuk:

- Versi 64-bit Windows Server 2008 R2 dan sistem operasi Windows Server yang lebih baru. Untuk informasi tentang menjalankan sistem operasi 32-bit di Azure, lihat Dukungan untuk sistem operasi 32-bit di VM Azure.

- Jika ada alat Pemulihan Bencana yang akan digunakan untuk memigrasikan beban kerja, seperti Azure Site Recovery atau Azure Migrate, proses ini masih diperlukan pada OS Tamu untuk menyiapkan gambar sebelum migrasi.

Pemeriksa File Sistem

Jalankan utilitas Pemeriksa File Sistem Windows sebelum generalisasi gambar OS

Pemeriksa File Sistem (SFC) digunakan untuk memverifikasi dan mengganti file sistem Windows.

Penting

Gunakan sesi PowerShell yang ditingkatkan untuk menjalankan contoh dalam artikel ini.

Jalankan perintah SFC:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

Setelah pemindaian SFC selesai, pasang Windows Update dan hidupkan ulang komputer.

Atur konfigurasi Windows untuk Azure

Catatan

Platform Azure memasang file ISO ke DVD-ROM saat VM Windows dibuat dari gambar umum. Untuk alasan ini, DVD-ROM harus diaktifkan di OS dalam gambar umum. Jika dinonaktifkan, VM Windows akan macet pada pengalaman secara langsung (OOBE).

Hapus semua rute persisten statik di tabel perutean:

- Untuk melihat tabel perutean, jalankan

route.exe print. - Periksa bagian Rute Persistensi. Jika ada rute persisten, gunakan perintah

route.exe deleteuntuk menghapusnya.

- Untuk melihat tabel perutean, jalankan

Menghapus proksi WinHTTP:

netsh.exe winhttp reset proxyJika Mesin Virtual perlu bekerja dengan proksi tertentu, tambahkan pengecualian proksi untuk alamat IP Azure (168.63.129.16) sehingga Mesin Virtual dapat terhubung ke Azure:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListBuka DiskPart:

diskpart.exeAtur kebijakan SAN disk menjadi

Onlineall:DISKPART> san policy=onlineall DISKPART> exitAtur waktu dari Waktu Universal Terkoordinasi (UTC) untuk Windows. Juga, atur jenis penyiapan layanan waktu Windows w32time ke Otomatis:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticAtur profil daya ke performa tinggi:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0Pastikan variabel lingkungan TEMP dan TMP diatur ke nilai defaultnya:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceUntuk VM dengan sistem operasi warisan (Windows Server 2012 R2 atau Windows 8.1 ke bawah), pastikan Layanan Komponen Integrasi Hyper-V terbaru dipasang. Untuk informasi selengkapnya, lihat Pembaruan komponen integrasi Hyper-V untuk VM Windows.

Catatan

Dalam skenario di mana VM akan diatur dengan solusi pemulihan bencana antara server VMware lokal serta Azure, Layanan Komponen Integrasi Hyper-V tidak dapat digunakan. Jika demikian, hubungi dukungan VMware untuk memigrasikan VM ke Azure dan membuatnya berdampingan di server VMware.

Periksa layanan Windows

Pastikan bahwa setiap layanan Windows berikut ini diatur ke nilai default Windows. Layanan ini adalah minimum yang harus dikonfigurasi untuk memastikan konektivitas VM. Untuk mengatur pengaturan penyiapan, jalankan contoh berikut:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Perbarui pengaturan registri desktop jarak jauh

Pastikan pengaturan berikut ini dikonfigurasi dengan benar untuk akses jarak jauh:

Catatan

Jika Anda menerima pesan kesalahan saat menjalankan Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>, Anda dapat mengabaikannya dengan aman. Ini berarti domain tidak mengatur konfigurasi tersebut melalui Objek Kebijakan Grup.

Protokol Desktop Jauh (RDP) diaktifkan:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForcePort RDP disiapkan dengan benar menggunakan port default 3389:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceSaat Anda menyebarkan VM, aturan default dibuat untuk port 3389. Untuk mengubah nomor port, lakukan setelah VM disebarkan di Azure.

Pendengar mendengarkan di setiap antarmuka jaringan:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceMengonfigurasi mode autentikasi tingkat jaringan (NLA) untuk koneksi RDP:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceAtur nilai tetap hidup:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceAtur opsi menyambungkan kembali:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceBatasi jumlah koneksi bersamaan:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceHapus sertifikat yang ditandatangani sendiri yang terkait dengan pendengar RDP:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Kode ini memastikan bahwa Anda dapat tersambung saat menyebarkan VM. Anda juga dapat meninjau pengaturan ini setelah VM disebarkan di Azure.

Jika VM merupakan bagian dari domain, periksa kebijakan berikut untuk memastikan pengaturan sebelumnya tidak dikembalikan.

Goal Kebijakan Nilai RDP diaktifkan Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Komponen\Layanan Desktop Jauh\Host Sesi Desktop Jauh\Koneksi Mengizinkan pengguna tersambung dari jarak jauh dengan menggunakan Desktop Jauh Kebijakan Grup NLA Pengaturan\Templat Administratif\Komponen\Layanan Desktop Jauh\Host Sesi Desktop Jauh\Keamanan Memerlukan autentikasi pengguna untuk akses jarak jauh dengan menggunakan NLA Pengaturan tetap hidup Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Komponen Windows\Layanan Desktop Jauh\Host Sesi Desktop Jauh\Koneksi Mengonfigurasi interval koneksi tetap hidup Menyambungkan kembali pengaturan Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Komponen Windows\Layanan Desktop Jauh\Host Sesi Desktop Jauh\Koneksi Menyambungkan kembali secara otomatis Jumlah terbatas pengaturan koneksi Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Komponen Windows\Layanan Desktop Jauh\Host Sesi Desktop Jauh\Koneksi Membatasi jumlah koneksi

Mengonfigurasi Aturan Windows Firewall

Mengaktifkan Windows Firewall pada tiga profil (domain, standar, dan publik):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueJalankan contoh berikut untuk memperbolehkan WinRM melalui tiga profil firewall (domain, privat, dan publik), lalu aktifkan layanan jarak jauh PowerShell:

Enable-PSRemoting -Force

Catatan

Ketika perintah ini berjalan, perintah ini mengaktifkan aturan firewall yang sesuai secara otomatis.

Aktifkan aturan firewall berikut untuk mengizinkan lalu lintas RDP:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TrueAktifkan aturan untuk berbagi file dan printer sehingga VM dapat merespons permintaan ping di dalam jaringan virtual:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueMembuat aturan untuk jaringan platform Azure:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Penting

168.63.129.16 adalah alamat IP publik khusus yang dimiliki oleh Microsoft untuk Azure. Untuk informasi lebih lanjut, lihat Apa itu IP address 168.63.129.16.

Jika VM adalah bagian dari domain, periksa kebijakan Microsoft Entra berikut untuk memastikan pengaturan sebelumnya tidak dikembalikan.

Goal Kebijakan Nilai Aktifkan profil Windows Firewall Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Jaringan\Koneksi Jaringan\Windows Firewall\Profil Domain\Windows Firewall Lindungi semua koneksi jaringan Aktifkan RDP Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Jaringan\Koneksi Jaringan\Windows Firewall\Profil Domain\Windows Firewall Izinkan pengecualian Desktop Jauh masuk Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Jaringan\Koneksi Jaringan\Windows Firewall\Profil Standar\Windows Firewall Izinkan pengecualian Desktop Jauh masuk Aktifkan ICMP-V4 Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Jaringan\Koneksi Jaringan\Windows Firewall\Profil Domain\Windows Firewall Izinkan pengecualian ICMP Konfigurasi Komputer\Kebijakan\Pengaturan Windows\Templat Administratif\Jaringan\Koneksi Jaringan\Windows Firewall\Profil Standar\Windows Firewall Izinkan pengecualian ICMP

Verifikasi data

Pastikan VM sehat, aman, dan RDP dapat diakses:

Untuk memastikan disk sehat dan konsisten, periksa disk pada hidupkan ulang VM berikutnya:

chkdsk.exe /fPastikan laporan menunjukkan disk yang bersih dan sehat.

Atur pengaturan Data Konfigurasi Boot (BCD).

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitLog cadangan dapat membantu dalam memecahkan masalah crash Windows. Aktifkan kumpulan log cadangan:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualVerifikasi bahwa repositori Instrumentasi Manajemen Windows (WMI) konsisten:

winmgmt.exe /verifyrepositoryJika repositori rusak, lihat WMI: Repositori rusak atau tidak.

Pastikan tidak ada aplikasi lain selain TermService yang menggunakan port 3389. Port ini digunakan untuk layanan RDP di Azure. Untuk melihat port mana yang digunakan pada VM, jalankan

netstat.exe -anob:netstat.exe -anobBerikut adalah contohnya.

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceUntuk mengunggah VHD Windows yang merupakan pengendali domain:

Ikuti langkah tambahan ini untuk menyiapkan disk.

Pastikan Anda mengetahui kata sandi Mode Pemulihan Layanan Direktori (DSRM) jika Anda harus memulai VM di DSRM. Untuk informasi selengkapnya, lihat Mengatur kata sandi DSRM.

Pastikan Anda mengetahui akun administrator dan kata sandi. Anda mungkin ingin mengatur ulang kata sandi admin lokal saat ini dan pastikan Anda dapat menggunakan akun ini untuk masuk ke Windows melalui koneksi RDP. Izin akses ini dikendalikan oleh Objek Kebijakan Grup "Izinkan masuk melalui Layanan Desktop Jauh". Lihat objek ini di dalam Penyunting Kebijakan Grup Lokal:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Periksa kebijakan Microsoft Entra berikut untuk memastikan kebijakan tersebut tidak memblokir akses RDP:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Periksa kebijakan Microsoft Entra berikut untuk memastikan mereka tidak menghapus salah satu akun akses yang diperlukan:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

Kebijakan harus mencantumkan grup berikut:

Administrator

Operator Azure Backup

Semua orang

Pengguna

Hidupkan ulang VM untuk memastikan bahwa Windows masih sehat dan dapat dicapai melalui koneksi RDP. Pada titik ini, pertimbangkan untuk membuat VM di server Hyper-V lokal Anda untuk memastikan VM dimulai sepenuhnya. Kemudian uji untuk memastikan Anda dapat mencapai VM melalui RDP.

Hapus aturan Antarmuka Driver Transportasi (TDI) tambahan. Misalnya, hapus perangkat lunak yang menganalisis paket TCP atau firewall tambahan.

Hapus instalan perangkat lunak atau driver pihak ketiga lainnya yang terkait dengan komponen fisik atau teknologi virtualisasi lainnya.

Pasang pembaruan Windows

Catatan

Untuk menghindari boot ulang yang tidak disengaja selama provisi VM, kami menyarankan untuk menyelesaikan semua penginstalan pembaruan Windows dan memastikan tidak ada penghidupan ulang yang tertunda. Salah satu cara untuk melakukan ini adalah dengan memasang semua pembaruan Windows dan untuk me-reboot VM sebelum melakukan migrasi ke Azure.

Jika Anda juga perlu melakukan generalisasi OS (sysprep), Anda harus memperbarui Windows dan menghidupkan ulang VM sebelum menjalankan perintah Sysprep.

Idealnya, Anda harus terus memperbarui komputer ke tingkat patch, jika ini tidak memungkinkan, pastikan pembaruan berikut ini dipasang. Untuk mendapatkan pembaruan terbaru, lihat halaman riwayat pembaruan Windows: Windows 10, dan Windows Server 2019, Windows 8.1, dan Windows Server 2012 R2 dan Windows 7 SP1, dan Windows Server 2008 R2 SP1.

| Komponen | Biner | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Penyimpanan | disk.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 - KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 - KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 - KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| Jaringan | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 - KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 - KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| tcpip.sys | 6.1.7601.23761 - KB4022722 | 6.2.9200.22070 - KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Core | ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Layanan Desktop Jarak Jauh | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| Keamanan | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Catatan

Untuk menghindari boot ulang yang tidak disengaja selama provisi VM, kami menyarankan untuk memastikan bahwa semua penginstalan Windows Update telah selesai dan tidak ada pembaruan yang tertunda. Salah satu cara untuk melakukan ini adalah dengan memasang semua kemungkinan pembaruan Windows dan boot ulang sekali sebelum Anda menjalankan perintah sysprep.exe.

Tentukan kapan menggunakan Sysprep

Alat Persiapan Sistem (sysprep.exe) adalah proses yang dapat Anda jalankan untuk mengatur ulang penginstalan Windows.

Sysprep memberikan pengalaman "secara langsung" dengan menghapus semua data pribadi dan mengatur ulang beberapa komponen.

Anda biasanya menjalankan sysprep.exe untuk membuat templat tempat Anda dapat menyebarkan beberapa VM lain yang memiliki konfigurasi tertentu. Templat disebut gambar umum.

Untuk membuat hanya satu VM dari satu disk, Anda tidak perlu menggunakan Sysprep. Sebagai gantinya, Anda dapat membuat VM dari gambar khusus. Untuk informasi tentang cara membuat VM dari disk khusus, lihat:

Untuk membuat gambar umum, Anda perlu menjalankan Sysprep. Untuk informasi selengkapnya, lihat Cara menggunakan Sysprep: Pendahuluan.

Tidak setiap peran atau aplikasi yang dipasang pada komputer berbasis Windows mendukung gambar umum. Sebelum Anda menggunakan prosedur ini, pastikan Sysprep mendukung peran komputer. Untuk informasi selengkapnya, lihat Dukungan Sysprep untuk peran server.

Secara khusus, Sysprep mengharuskan drive didekripsi sepenuhnya sebelum eksekusi. Jika Anda telah mengaktifkan enkripsi pada VM Anda, nonaktifkan sebelum menjalankan Sysprep.

Menggeneralisasikan VHD

Catatan

Jika Anda membuat gambar umum dari Azure VM yang ada, kami sarankan untuk menghapus ekstensi VM sebelum menjalankan sysprep.

Catatan

Setelah Anda menjalankan sysprep.exe di langkah-langkah berikut, nonaktifkan VM. Jangan menyalakan kembali hingga Anda membuat gambar dari VM di Azure.

Masuk ke VM Windows.

Jalankan sesi PowerShell sebagai admin.

Hapus direktori panther (C:\Windows\Panther).

Ubah direktori ke

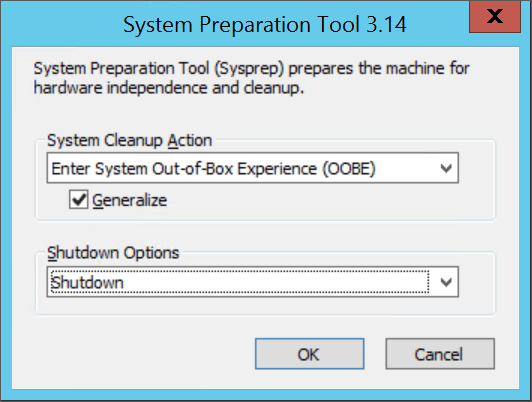

%windir%\system32\sysprep. Kemudian jalankansysprep.exe.Dalam kotak dialog Alat Persiapan Sistem, pilih Masukkan Pengalaman Secara Langsung Sistem (OOBE), dan pastikan bahwa kotak centang Generalisasi dipilih.

Dalam Opsi Matikan, pilih Matikan.

Pilih OK.

Saat Sysprep selesai, matikan VM. Jangan gunakan Hidupkan ulang untuk mematikan VM.

Sekarang VHD siap untuk diunggah. Untuk informasi selengkapnya tentang cara membuat VM dari disk umum, lihat Mengunggah VHD umum dan menggunakannya untuk membuat VM baru di Azure.

Catatan

File kustom unattend.xml tidak didukung. Meskipun kami mendukung properti additionalUnattendContent, yang hanya memberikan dukungan terbatas untuk menambahkan opsi microsoft-windows-shell-setup ke dalam file unattend.xml yang digunakan oleh Azure penggunaan agen provisi. Anda dapat menggunakan, misalnya, additionalUnattendContent untuk menambahkan FirstLogonCommands dan LogonCommands. Untuk informasi selengkapnya, lihat contoh additionalUnattendContent FirstLogonCommands.

Konversikan disk virtual menjadi VHD ukuran tetap

Catatan

Jika Anda akan menggunakan Azure PowerShell untuk mengunggah disk ke Azure dan Anda telah mengaktifkan Hyper-V, langkah ini bersifat opsional. Add-AzVHD akan melakukannya untuk Anda.

Gunakan salah satu metode di bagian ini untuk mengonversi dan mengubah ukuran disk virtual Anda ke format yang diperlukan untuk Azure:

Cadangkan VM sebelum Anda menjalankan konversi disk virtual atau mengubah ukuran proses.

Pastikan bahwa VHD Windows bekerja dengan benar pada server lokal. Atasi kesalahan apa pun dalam VM itu sendiri sebelum Anda mencoba mengonversi atau mengunggahnya ke Azure.

Konversikan disk virtual menjadi jenis tetap.

Mengubah ukuran disk virtual untuk memenuhi persyaratan Azure:

Disk di Azure harus memiliki ukuran virtual yang selaras dengan 1 MiB. Jika VHD Anda adalah sebagian kecil dari 1 MiB, maka Anda harus mengubah ukuran disk menjadi kelipatan 1 MiB. Disk yang merupakan pecahan MiB menyebabkan kesalahan saat membuat gambar dari VHD yang diunggah. Untuk memverifikasi ukuran, Anda dapat menggunakan cmdlet Get-VHD PowerShell untuk menampilkan "Ukuran", yang harus berupa kelipatan 1 MiB di Azure, dan "FileSize", yang akan sama dengan "Ukuran" plus 512 byte untuk catatan kaki VHD.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512Ukuran maksimum yang diizinkan untuk VHD OS dengan generasi 1 VM adalah 2,048 GiB (2 TiB),

Ukuran maksimum untuk disk data adalah 32,767 GiB (32 TiB).

Catatan

- Jika Anda sedang mempersiapkan disk OS Windows setelah Anda mengonversi ke disk tetap dan mengubah ukuran jika diperlukan, buat VM yang menggunakan disk tersebut. Mulai dan masuk ke VM dan lanjutkan dengan bagian-bagian dalam artikel ini untuk menyelesaikan persiapan untuk mengunggahnya.

- Jika sedang menyiapkan disk data, Anda dapat berhenti dengan bagian ini dan melanjutkan mengunggah disk.

Gunakan Manjer Hyper-V untuk mengonversi disk

- Buka Manajer Hyper-V dan pilih komputer lokal Anda di sebelah kiri. Di menu di atas daftar komputer, pilih Tindakan>Edit Disk.

- Pada halaman Temukan Hard Disk Virtual, pilih disk virtual Anda.

- Pada halaman Pilih Tindakan, pilih Konversikan>Berikutnya.

- Untuk mengonversi dari VHDX, pilih VHD>Berikutnya.

- Untuk mengonversi dari disk yang diperluas secara dinamis, pilih Ukuran tetap>Berikutnya.

- Cari dan pilih jalur untuk menyimpan file VHD baru.

- Pilih Selesai.

Gunakan PowerShell untuk mengonversi disk

Anda dapat mengonversi disk virtual menggunakan cmdlet Convert-VHD di PowerShell. Jika Anda memerlukan informasi tentang pemasangan cmdlet ini, lihat Memasang peran Hyper-V.

Catatan

Jika Anda akan menggunakan Azure PowerShell untuk mengunggah disk ke Azure dan Anda telah mengaktifkan Hyper-V, langkah ini bersifat opsional. Add-AzVHD akan melakukannya untuk Anda.

Contoh berikut mengonversi disk dari VHDX ke VHD. Contoh ini juga mengonversi disk dari disk yang diperluas secara dinamis ke disk ukuran tetap.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

Dalam contoh ini, ganti nilai untuk Jalur dengan jalur ke hard disk virtual yang ingin Anda konversi. Ganti nilai untuk DestinationPath dengan jalur dan nama baru disk yang dikonversi.

Gunakan Manajer Hyper-V untuk mengubah ukuran disk

Catatan

Jika Anda akan menggunakan Azure PowerShell untuk mengunggah disk ke Azure dan Anda telah mengaktifkan Hyper-V, langkah ini bersifat opsional. Add-AzVHD akan melakukannya untuk Anda.

- Buka Manajer Hyper-V dan pilih komputer lokal Anda di sebelah kiri. Di menu di atas daftar komputer, pilih Tindakan>Edit Disk.

- Pada halaman Temukan Hard Disk Virtual, pilih disk virtual Anda.

- Pada halaman Pilih Tindakan, pilih Luaskan>Berikutnya.

- Pada halaman Temukan Hard Disk Virtual, masukkan ukuran baru di GiB >Berikutnya.

- Pilih Selesai.

Gunakan PowerShell untuk mengubah ukuran disk

Catatan

Jika Anda akan menggunakan Azure PowerShell untuk mengunggah disk ke Azure dan Anda telah mengaktifkan Hyper-V, langkah ini bersifat opsional. Add-AzVHD akan melakukannya untuk Anda.

Anda dapat mengubah ukuran disk virtual menggunakan cmdlet Resize-VHD di PowerShell. Jika Anda memerlukan informasi tentang pemasangan cmdlet ini, lihat Memasang peran Hyper-V.

Contoh berikut mengubah ukuran disk dari 100,5 MiB menjadi 101 MiB untuk memenuhi persyaratan perataan Azure.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

Dalam contoh ini, ganti nilai untuk Jalur dengan jalur ke hard disk virtual yang ingin Anda ubah ukurannya. Ganti nilai untuk SizeBytes dengan ukuran baru dalam byte untuk disk.

Konversikan dari format disk VMDK VMware

Jika Anda memiliki gambar VM Windows dalam format file VMDK, maka Anda dapat menggunakan Azure Migrate untuk mengonversi VMDK dan mengunggahnya ke Azure.

Selesaikan konfigurasi yang disarankan

Pengaturan berikut tidak memengaruhi pengunggahan VHD. Namun, kami sangat menyarankan Anda mengonfigurasi pengaturan.

Pasang Agen Komputer Virtual Azure. Kemudian Anda dapat mengaktifkan ekstensi VM. Ekstensi VM menerapkan sebagian besar fungsionalitas penting yang mungkin ingin Anda gunakan dengan VM Anda. Anda akan memerlukan ekstensi, misalnya, untuk mengatur ulang kata sandi atau mengonfigurasi RDP. Untuk informasi selengkapnya, lihat Ringkasan Agen Komputer Virtual Azure.

Setelah Anda membuat VM di Azure, kami menyarankan agar Anda meletakkan file halaman pada volume drive temporal untuk meningkatkan performa. Anda dapat menyiapkan penempatan file sebagai berikut:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForceJika disk data dilampirkan ke VM, huruf volume drive temporal biasanya D. Penunjukan ini dapat berbeda, tergantung pada pengaturan Anda dan jumlah drive yang tersedia.

- Sebaiknya nonaktifkan pemblokir skrip yang mungkin diberikan oleh perangkat lunak antivirus. Antivirus dapat mengganggu dan memblokir skrip Agen Provisi Windows yang dijalankan saat Anda menyebarkan VM baru dari gambar Anda.

Tip

Opsional Gunakan DISM untuk mengoptimalkan gambar dan mengurangi waktu boot pertama VM Anda.

Untuk mengoptimalkan gambar, pasang VHD Anda dengan mengklik dua kali di Windows explorer, lalu jalankan DISM dengan parameter /optimize-image.

DISM /image:D:\ /optimize-image /boot

Yang mana D: adalah jalur VHD yang dipasang.

Menjalankan DISM /optimize-image harus menjadi modifikasi terakhir yang Anda lakukan pada VHD. Jika Anda membuat perubahan pada VHD sebelum penyebaran, Anda harus menjalankan DISM /optimize-image lagi.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk